Конфіденційність і безпека завжди викликали занепокоєння, коли мова заходить про обчислення. У попередні десятиліття для більшості людей це означало захист паролів і блокування комп’ютера. Однак сьогодні все більше і більше користувачів зберігають конфіденційні дані в хмарі, де вони потребують захисту в стані спокою та під час руху. У вебінарі Synopsys Дана Нойстадтер, старший менеджер з маркетингу безпеки IP, наводить цифри Skyhigh Networks, які показують, що 21% файлів, завантажених у файлообмінні служби, містять конфіденційні дані, такі як медична, фінансова чи особиста інформація.

Хоча всі ми вважаємо, що центри обробки даних і відповідна інфраструктура безпечні, якщо ви коли-небудь дивилися відео «тестера проникнення», ви побачите, наскільки легко зловмисникам отримати фізичний доступ до деяких сайтів. Якщо ви хочете переглянути одне з цих відео, знайдіть «тестер ручок» на Youtube. На щастя, індустрія реагує на цю проблему, додаючи захист до таких специфікацій, як PCIe та CXL (Computer eXpress Link). Ці доповнення значною мірою відповідають вимогам нових законів і нормативних актів, які створюють вимоги щодо безпеки системи, де є конфіденційні дані.

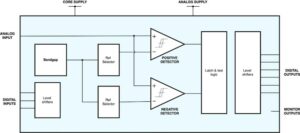

Безпека даних у русі в PCIe та CXL, звичайно, залежить від належної безпеки чіпа в SOC. Довірене середовище виконання має забезпечувати безпеку під час увімкнення, виконання та вимкнення живлення за допомогою апаратного модуля безпеки (HSM). Справжнім ключем до безпеки PCIe і CXL є додавання компонента Integrity and Data Encryption (IDE). На вебінарі Synopsys Дана докладно описує функції та роботу IDE у поєднанні з автентифікацією та керуванням ключами. Специфікації PCIe 5.0/6.0 і CXL 2.0/3.0 вимагають цієї додаткової функції для забезпечення підвищеної безпеки.

IDE призначена для розміщення на рівні транзакцій PCIe. Це критично важливий аспект дизайну, тому що хоча додаткова безпека є важливою вимогою, вона повинна мати мінімальний вплив на затримку та продуктивність. Наразі специфікації дозволяють використовувати IDE для обробки потоків TLP. Режим FLIT буде включений у випуск PCIe 6.0. Пакети захищені AES-GCM з 256-бітними ключами та 96-бітними тегами MAC. В ідеалі додавання IDE має бути plug and play, і це стосується Synopsys PCIe IDE та Controller IP. Іншим важливим елементом є те, що сертифікація FIPS 140-3 стає важливою в галузі, і її слід підтримувати в режимі тестування сертифікації.

Функціонування та підтримка CXL відображають PCIe. Dana включає потік як для PCIe, так і для CXL, якщо включено IDE. Звичайно, у CXL є деякі відмінності через три типи протоколів, які він підтримує. IP для CXL IDE має включати режими стримування та захисту, а також доповнення для PCRC під час запуску CXL.cache/mem. Dana також обговорює тонкощі управління ключами для великої кількості потоків, які можуть працювати в дизайні.

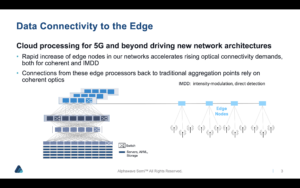

Цей вебінар є вичерпним, оскільки обговорює потреби та вимоги до безпеки PCIe та CXL у хмарних програмах. У ньому також докладно розглядаються компоненти, архітектура та відповідні стандарти, які підтримуються в Synopsys DesignWare IP. Ближче до завершення вебінару Дана показує, як кілька різних SOC для штучного інтелекту або мереж можна побудувати здебільшого на основі IP, доступного від Synopsys. Вебінар доступний для перегляду на Веб-сайт Synopsys.

Поділитися цим дописом через: Джерело: https://semiwiki.com/eda/306500-identity-and-data-encryption-for-pcie-and-cxl-security/

- доступ

- Додатковий

- AI

- ВСІ

- застосування

- архітектура

- Authentication

- call

- сертифікація

- чіп

- хмара

- Обласні додатки

- компонент

- обчислення

- Політика стримування

- контролер

- створення

- дані

- центрів обробки даних

- дизайн

- шифрування

- Навколишнє середовище

- виконання

- фінансовий

- потік

- функція

- Обробка

- апаратні засоби

- Як

- HTTPS

- Особистість

- Impact

- промисловість

- інформація

- Інфраструктура

- IP

- IT

- робота

- ключ

- ключі

- великий

- Законодавство

- Закони та правила

- LINK

- Довго

- макінтош

- управління

- Маркетинг

- медичний

- Близько

- мережа

- мереж

- пропонувати

- операційний

- Паролі

- Люди

- продуктивність

- Play

- підключи і грай

- влада

- правила

- Вимога

- REST

- біг

- Пошук

- безпеку

- Послуги

- сайти

- стандартів

- потоки

- підтримка

- Підтриманий

- Опори

- система

- тест

- угода

- користувачі

- Відео

- Відео

- webinar

- веб-сайт

- в

- YouTube