Дослідники Шаньдунського університету та Педагогічного університету Хубея, Університету Тулейна та Техаського університету в Арлінгтоні опублікували технічну статтю під назвою «Про можливість розпакування зловмисного програмного забезпечення за допомогою профілювання циклу за допомогою апаратного забезпечення». Ця стаття була включена до нещодавнього 32-го симпозіуму безпеки USENIX.

абстрактний

«Лічильники апаратної продуктивності (HPC) — це вбудовані регістри сучасних процесорів для підрахунку різноманітних мікроархітектурних подій. Вимірювання значень HPC є економічно ефективним способом охарактеризувати динамічну поведінку програми. Завдяки простоті використання та захисту від несанкціонованого доступу останніми роками використання HPC у поєднанні з моделями машинного навчання для вирішення проблем безпеки зростає. Однак останнім часом придатність HPC для безпеки була поставлена під сумнів у світлі занепокоєння щодо недетермінізму: помилки вимірювання, спричинені ковзанням переривань і мультиплексуванням із розподілом часу, можуть підірвати ефективність використання HPC у програмах безпеки.

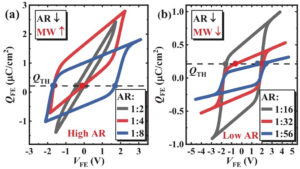

З огляду на ці застереження, ми досліджуємо способи приборкати недетермінований характер апаратної події для розпакування зловмисного програмного забезпечення, що є давньою проблемою в аналізі зловмисного програмного забезпечення. Наше дослідження мотивовано двома ключовими спостереженнями. По-перше, процес розпакування, який передбачає дорогі ітерації дешифрування або декомпресії, може спричинити помітні відхилення в апаратних подіях. По-друге, профільування HPC, орієнтоване на цикл, може мінімізувати похибки, спричинені ковзанням переривань і мультиплексуванням із часовим поділом. Тому ми використовуємо два механізми, запропоновані процесорами Intel (тобто точну вибірку на основі подій (PEBS) і запис останнього розгалуження), щоб розробити загальну техніку розпакування за допомогою апаратного забезпечення, яка називається LoopHPC. Він пропонує нове, стійке до обфускації рішення для ідентифікації оригінального коду з кількох шарів «написано, а потім виконано». Наші контрольовані експерименти демонструють, що LoopHPC можуть отримувати точні та послідовні значення HPC для різних архітектур процесорів і ОС Intel».

Знайдіть технічну роботу та слайди тут. Опубліковано серпень 2023 р.

Ченг, Бінлін, Еріка А. Ліл, Хаотян Чжан і Цзян Мін. «Про доцільність розпакування зловмисного програмного забезпечення за допомогою апаратного циклічного профілювання». На 32-му симпозіумі безпеки USENIX (USENIX Security 23), стор. 7481-7498. 2023 рік.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. Автомобільні / електромобілі, вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- ChartPrime. Розвивайте свою торгову гру за допомогою ChartPrime. Доступ тут.

- BlockOffsets. Модернізація екологічної компенсаційної власності. Доступ тут.

- джерело: https://semiengineering.com/hardware-assisted-malware-analysis/

- : має

- :є

- 2023

- 23

- a

- через

- адреса

- Переваги

- аналіз

- та

- застосування

- ЕСТЬ

- At

- Серпня

- оскільки

- було

- Філія

- вбудований

- by

- званий

- CAN

- викликаний

- виклик

- охарактеризувати

- код

- Турбота

- послідовний

- контроль

- рентабельним

- лічильники

- з'єднаний

- центральний процесор

- демонструвати

- розвивати

- різний

- динамічний

- e

- простота

- простота використання

- ефективність

- Erika

- помилки

- Ефір (ETH)

- Події

- дорогий

- Експерименти

- дослідити

- Перший

- для

- від

- апаратні засоби

- Однак

- HTTPS

- i

- ідентифікувати

- in

- включені

- Intel

- IT

- ітерації

- ключ

- останній

- шарів

- вивчення

- світло

- давній

- машина

- навчання за допомогою машини

- шкідливих програм

- вимір

- вимір

- механізми

- mind

- Моделі

- сучасний

- мотивовані

- множинний

- природа

- Нові

- нормальний

- отримувати

- of

- запропонований

- Пропозиції

- on

- or

- оригінал

- Нам

- наші

- Папір

- продуктивність

- plato

- Інформація про дані Платона

- PlatoData

- необхідність

- проблеми

- процес

- процесори

- профілювання

- програма

- опублікований

- На питання

- останній

- запис

- регістри

- дослідження

- дослідження

- Зростання

- другий

- безпеку

- Слайди

- рішення

- придатність

- Симпозіум

- технічний

- Техас

- Що

- Команда

- отже

- Ці

- це

- під назвою

- до

- два

- підривати

- університет

- Розпакування

- використання

- використання

- використовувати

- Цінності

- різний

- через

- було

- шлях..

- способи

- we

- який

- з

- років

- зефірнет