Son zamanlarda Belçika ve ABD'deki siber güvenlik araştırmacıları bir makale yayınladı bu yıl USENIX 2023 konferansında sunulması planlanıyor.

Üç ortak yazar, saldırılarını adlandıran, cinaslı bir başlığa karşı koyamadı. çerçeveleme çerçeveleri, takip etmesi biraz daha kolay olan bir açıklama ile İletim sıralarını değiştirerek Wi-Fi şifrelemesini atlamak.

Güvenlik araştırmacılarının alışkın olmadığı bir şekilde, üçlü kendi kendilerine şu soruyu sordu: "Bir Wi-Fi kullanıcısı, kazara veya kasıtlı olarak ağ bağlantısını geçici olarak keserse, ancak kısa bir kesintiden sonra pekala çevrimiçi olarak yeniden ortaya çıkabilirse ne olur?"

Her ihtimale karşı sıraya alın!

Bir telefondaki veya dizüstü bilgisayardaki kablosuz çip, gücü korumak için geçici olarak güç tasarrufu veya "uyku" moduna geçebilir veya menzil dışına çıkıp tekrar devreye girebilir...

…bu süre zarfında, erişim noktaları genellikle cihazın gücü kesildiğinde veya kapsama alanı dışına çıktığında hala yanıtlanmamış olan istekler için gelen yanıt paketlerini saklar.

Bağlantısı kesilen bir istemcinin, ağa aktif katılımına geri döndüğünü duyurana kadar herhangi bir yeni istek başlatamayacağı göz önüne alındığında, bir erişim noktasının, etkin olmayan her kullanıcı için çok sayıda kalan yanıt paketiyle tıkanması pek olası değildir.

Öyleyse, yeterli boş bellek alanı kaldığı sürece neden onları sıraya alıp daha sonra cihaz yeniden bağlandığında rahatlık ve verimi artırmak için teslim etmiyorsunuz?

Bellek azalırsa veya bir cihaz çok uzun süre çevrimdışı kalırsa, sıraya alınan paketler zararsız bir şekilde atılabilir, ancak onları "sonrası için" orada tutacak yer olduğu sürece, bunun ne zararı olabilir?

Başıboş paketleri sallayarak gevşek

Araştırmacılarımızın keşfettiği yanıt, sözde aktif düşmanların en azından bazı erişim noktalarından en azından bazı sıraya alınmış verileri salıp atabilmeleridir.

Kuyruğa alınan verilerin daha sonra teslim edilmek üzere yeni bir oturum anahtarıyla yeniden şifrelenmesi gerekebileceği tahmin edilerek şifresi çözülmüş biçimde saklandığı ortaya çıktı.

Muhtemelen bunun nereye gittiğini tahmin edebilirsiniz.

Araştırmacılar, bazı erişim noktalarını bu kuyruğa alınmış ağ paketlerini serbest bırakmaları için kandırmanın çeşitli yollarını buldular…

…ya hiç şifreleme olmadan ya da amaç için seçtikleri yeni bir oturum anahtarıyla şifrelenmiş olarak.

uykulu baypas

Bir saldırıda, erişim noktasına basitçe onların sizin kablosuz kartınız olduğunu ve "uyku moduna" girmek üzere olduğunuzu söyleyerek erişim noktasına bir süreliğine verileri kuyruğa almasını tavsiye ettiler.

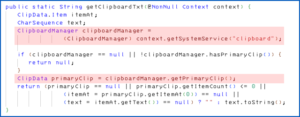

Can sıkıcı bir şekilde, "Şimdi kestirmeye gidiyorum" isteklerinin kendileri şifreli değildi, bu nedenle araştırmacıların bırakın orijinal oturum anahtarınızın ( PMK veya ikili ana anahtar).

Bundan kısa bir süre sonra, "yeniden uyanan" dizüstü bilgisayarınız veya telefonunuzmuş gibi davranırlardı.

Erişim noktasıyla yeniden ilişkilendirmek isterler, ancak bu kez herhangi bir şifreleme anahtarı ayarlanmamıştır ve önceden kalan, sıraya alınmış yanıtları koklarlar.

Çok sayıda erişim noktasının, başlangıçta şifreli bir biçimde talep edilen sıraya alınmış verilerin artık şifrelenmemiş biçimde serbest bırakılması ve bu nedenle en azından bazı verilerin dışarı sızması gerçeğinden endişe etmediğini gördüler.

O anahtarı kullanma, bunun yerine bunu kullan

Başka bir saldırıda biraz farklı bir teknik kullandılar.

Bu kez, kablosuz ağ kartınızı ağdan çıkarmaya zorlamak için sahte paketler gönderdiler ve ardından yeni bir oturum anahtarıyla hızlı bir şekilde yeni bir bağlantı kurdular.

Bu saldırı için, elbette, Wi-Fi ağ anahtarının bilinmesi gerekir, ancak birçok kafede veya ortak iş yerinde, bu anahtarlar genel olarak bir kara tahtaya yazılır veya bir karşılama e-postasında paylaşılır.

Sizi tam olarak doğru anda (veya sizin bakış açınıza göre yanlış zamanda), örneğin ilgilendikleri bir istek gönderdikten hemen sonra ağdan atabilselerdi…

…ve sahte yeniden bağlanmayı zamanında tamamlamayı başardılar, daha önce kuyruğa alınmış birkaç yanıt parçasının şifresini çözebilirler.

Ağ bağlantınızın kesildiğini fark etseniz bile, bilgisayarınız muhtemelen otomatik olarak yeniden bağlanmayı dener.

Saldırganlar bu arada sıraya alınmış yanıtları "tüketmeyi" başarsaydı, kendi yeniden bağlantınız tamamen sorunsuz olmazdı - örneğin, sorunsuz bir yanıt yerine bozuk bir web sayfası veya başarısız bir indirme görebilirsiniz. kesintiden kurtarma.

Ancak, kablosuz erişim noktalarının bağlantısını kesip yeniden bağlandığınızda meydana gelen hatalar o kadar yaygındır ki, muhtemelen fazla düşünmezsiniz.

Ne yapalım?

Erişim noktası geliştiricileri için:

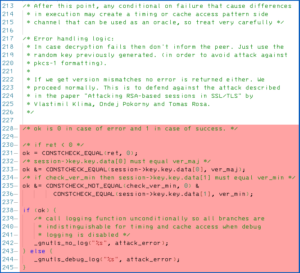

- Erişim noktalarınız Linux üzerinde çalışıyorsa, 5.6 çekirdeğini veya üstünü kullanın. Görünüşe göre bu, ilk saldırıyı atlatıyor, çünkü kuyruğa alınan veriler varışta şifrelenmişse yayınlanmayacak, ancak sonunda gönderildiğinde şifrelenmemiş olacak.

- Önemli değişikliklerde trafik sıralarını boşaltın. Bir istemcinin bağlantısı kesilirse ve yeni bir oturum anahtarıyla yeniden bağlanmak isterse, eski anahtar altında alınan kuyruğa alınmış verileri yeniden şifrelemeyi reddedin. Bunun yerine basitçe atın.

Hotspot kullanıcıları için:

- Gönderdiğiniz şifrelenmemiş trafik miktarını en aza indirin. Burada, Wi-Fi oturum anahtarınıza ek olarak, web'de gezinmeniz için HTTPS ve DNS istekleriniz için HTTPS üzerinden DNS gibi ikinci bir şifreleme seviyesinden bahsediyoruz.

Uygulama düzeyinde ek bir şifreleme katmanıyla, Wi-Fi paketlerinizin şifresini çözen hiç kimse, yine de paketlerin içindeki verileri anlamlandıramaz.

Saldırganlar, bağlandığınız sunucuların IP numaraları gibi ağ düzeyindeki ayrıntıları çözebilir, ancak tarama yaparken HTTPS'ye bağlı kalırsanız, gönderdiğiniz ve aldığınız içerik, kabul edildiği gibi sınırlı olan bu saldırılara maruz kalmayacaktır.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :dır-dir

- $UP

- 1

- 2023

- a

- Yapabilmek

- Hakkımızda

- kesin

- erişim

- aktif

- Ek

- danışmanlık

- Sonra

- Türkiye

- tek başına

- miktar

- ve

- duyurdu

- Başka

- cevap

- tahmin

- kimse

- ARE

- varış

- AS

- At

- saldırı

- saldırılar

- yazar

- Oto

- otomatik olarak

- Arka

- background-image

- BE

- Çünkü

- önce

- olmak

- Belçika

- bataklık

- sınır

- Alt

- kısaca

- Kırık

- Tarama

- by

- CAN

- kart

- Sebeb olmak

- Merkez

- değişiklikler

- yonga

- seçti

- iddia

- müşteri

- Kahve

- renk

- ortak

- tamamlamak

- bilgisayar

- Konferans

- bağlı

- bağ

- içerik

- kolaylık

- olabilir

- kurs

- kapak

- veri

- azalmak

- teslim etmek

- teslim

- ayrıntılar

- geliştiriciler

- cihaz

- farklı

- keşfetti

- ekran

- dns

- aşağı

- indir

- Damla

- her

- ya

- E-posta

- şifreli

- şifreleme

- yeterli

- Baştan sona

- Hatta

- kesinlikle

- örnek

- maruz

- başarısız

- az

- şekil

- Figürlü

- Nihayet

- Ad

- İçin

- Zorla

- Airdrop Formu

- biçim

- bulundu

- Ücretsiz

- itibaren

- almak

- Go

- gidiş

- Tercih Etmenizin

- olur

- Var

- yükseklik

- okuyun

- hotspot

- duraksamak

- HTTPS

- iyileştirmek

- in

- pasif

- başlatmak

- yerine

- ilgili

- IP

- IT

- ONUN

- jpg

- tutmak

- anahtar

- anahtarlar

- tekme

- Bilmek

- dizüstü bilgisayar

- tabaka

- sızıntı

- seviye

- Muhtemelen

- Sınırlı

- linux

- Uzun

- Düşük

- yapmak

- yönetilen

- manipulasyon

- çok

- Kenar

- usta

- maksimum genişlik

- Bellek

- olabilir

- Moda

- an

- gerek

- ağ

- yeni

- normal

- sayılar

- sayısız

- of

- çevrimdışı

- Eski

- on

- ONE

- Online

- orijinal

- aslında

- fire

- kendi

- paketler

- Kanal

- katılım

- Şifre

- Paul

- perspektif

- telefon

- Platon

- Plato Veri Zekası

- PlatoVeri

- Nokta

- noktaları

- pozisyon

- Mesajlar

- güç kelimesini seçerim

- powered

- sunum

- muhtemelen

- halka açık

- amaç

- hızla

- menzil

- daha doğrusu

- teslim almak

- Alınan

- geçenlerde

- kurtarma

- serbest

- cevap

- talep

- İstenen

- isteklerinizi

- Araştırmacılar

- dönüş

- İndirim

- diyor

- tarifeli

- sorunsuz

- İkinci

- güvenlik

- güvenlik araştırmacıları

- duyu

- Oturum

- set

- kurulum

- Paylaşılan

- dükkanlar

- kısa

- sadece

- biraz daha farklı bir

- So

- katı

- biraz

- uzay

- başlama

- Sopa

- Yine

- saklı

- başıboş

- böyle

- SVG

- alma

- konuşma

- o

- The

- ve bazı Asya

- Onları

- kendilerini

- Bunlar

- Bu yıl

- üç

- verim

- zaman

- Başlık

- için

- çok

- üst

- trafik

- geçiş

- iletmek

- şeffaf

- Dönük

- tipik

- altında

- URL

- us

- kullanım

- kullanıcı

- kullanıcılar

- çeşitli

- yolları

- ağ

- karşılama

- İYİ

- Ne

- hangi

- süre

- DSÖ

- Wi-fi

- irade

- kablosuz

- ile

- olmadan

- olur

- yazılı

- Yanlış

- yıl

- zefirnet