Okuma zamanı: 4 dakika

Okuma zamanı: 4 dakika

Mobil cihazlarda kötü amaçlı uygulamalar aracılığıyla gerçekleşen ezici siber saldırılarla, güvenlik meraklıları uç nokta güvenlik önlemlerini birkaç kat artıracak. Olası kötü niyetli risklerle karşılaşmanın en iyi yolu, sıkı uç nokta güvenlik önlemleri oluşturmaktır.

Uç Nokta Güvenliği veya Koruma Stratejisi:

İster şirket cihazları ister BYOD cihazları, ağa bağlandıklarında kötü amaçlı yazılım saldırılarına açıktır. Uç nokta koruması Her türlü iş ve müşteri verilerini ve kimliğini korumak için BT güvenliğinin en kritik unsuru haline geldi. Kötü amaçlı yazılım bulaşmış bir uygulamaya sahip bir cihaz, şirketin ağına bağlandığında, bilgisayar korsanı, kullanıcının izni olmadan bilgileri çalmak veya önemli günlük kaydı faaliyetlerini gerçekleştirmek için onu kanalize eder.

Bu, uç nokta ve ağ korumasını sağlamak için güvenlik yüklü bir protokol olan sıkı bir uç nokta güvenlik sistemi gerektirir. Uç noktalar bilgisayarlar, akıllı telefonlar olabilir. dizüstü bilgisayarlar veya Satış noktası sistemi ve ağa bağlı diğer cihazlar. Bu koruma, cihazların şüpheli erişimi engellemeyi sağlayan güvenlik politikalarıyla uyumlu kalması için tümü protokol ve kurallarla organize edilmiş bir stratejiye ihtiyaç duyar.

1. Tam Güvenlik Korumasına sahip olduğunuzdan emin olun

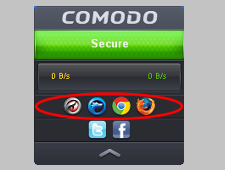

An antivirüs ve güvenlik duvarı yalnızca şirkete ait veya BYOD cihazlarını korumak için yeterli değildir. Kurumsal ağa bağlı cihazları korumak için ihtiyacınız olan tek şey çok katmanlı bir yaklaşımdır.

Güvenlik paketi aşağıdakilerle donatılmalıdır

- güvenlik duvarı

- Antivirüs çözümü

- Internet Security

- Şifreleme

- cihaz Güvenlik duvarları

- Mobil Cihaz Yönetimi

- Mobil Güvenlik Çözümleri

- Saldırı Tespit Teknikleri

- Uygulama Kontrolleri

2. Merkezi Güvenlik Yönetim Portalı

Binlerce cihazı, bilgisayarı ve diğer terminalleri sadece manuel müdahaleyle çıplak zihinle yönetme potansiyelinin ötesinde. Dolayısıyla, entegre bir güvenlik çözümü, fazlalıktan ve insan hatalarından kaçınmak için sağlam bir şema olacaktır.

Ağın bütünlüğünü ve uç nokta güvenliğini kontrol etmek ve yönetmek için ihtiyacınız olan tek şey merkezi bir güvenlik yönetim sistemidir.

- Hasarı mahvetmek için kullanıcı dostu özellikler

- Daha az güvenlik sorunu

- satın alınabilir

- Şüpheli müdahale durumunda anında yanıt

3. Tam Cihaz ve İşletim Sistemi Koruması

Şirketlerin yarısından fazlası BYOD'yi teşvik ederken, yeni trend - Kendi Cihazınızı CYOD'u Seçin - organizasyon ağının tamamı farklı işletim sistemlerini çalıştıran cihazlarla bağlantılıdır. Ağınızın radar altında çalışmasını sağlamak için uç nokta güvenlik sisteminizi geliştirin.

4. Veri güvenliği

An uç nokta güvenliği stratejisi, etkili bir veri koruma sistemi ile tamamlanmıştır. Yalnızca ilgili kullanıcının verilere erişmesine izin verildiğinden ve dolayısıyla verileri yetkisiz herhangi bir kullanıcıya ifşa etmediğinden emin olmak için uç noktalara erişimi belirli kullanıcılarla kısıtlayın. Kuruluşlar sağlamaktır

- Ağ Ayrımı

- Verilerin Şifrelenmesi

- Veri Kaybını Önleme

- Dosya Bütünlüğünü Kontrol Et

- Veri erişimini izleyin

- Uç nokta güvenlik yönetimi sistemi, veri varlığı korumasını idare etmek için iyi donanımlı olmalıdır.

5. Güvenlik Performansını İyileştirin

Güvenlik ile en büyük zorluk, organizasyon, kontrol için güvenlik önlemleri almalı, olaylardan stratejik bir mesafeyi korumak için tepki vermelidir. Kriterinizi ve hedeflerinizi anlayarak, tehditleri yönetmede önlemleri iyileştirebilirsiniz.

6. Güvenlik Önlemleri Konusunda Farkındalık

Çalışanlar, uç noktaların nasıl güvenli hale getirileceği konusunda eğitilmelidir. Kötü amaçlı bir posta ile kimliği doğrulanmış posta arasındaki farkı bilmeleri gerekir. Çalışanları ve kullanıcıları güvenlik önlemleri konusunda yeterli bilgi ile donatmak, veri kaybını önleyecek ve güvenlik açığı istismarlarını önleyecektir.

Çalışanlar, güvenlik güncellemelerini nasıl kabul edecekleri, kablosuz ağlardan nasıl uzak duracakları konusunda eğitilmelidir. Çalışanların pozitif güvenlik davranışları ve yaklaşımı uygulamalarını sağlayın.

7. Mobil Tehdit Yönetimi

Güvenlik uzmanları, mobil cihazları sistemden korumak için yeni ve yenilikçi güvenlik önlemleri üzerinde çalışacaktır. güvenlik tehditleri. Tehditleri yönetebilecek ve bunlara karşı koyabilecek bir yönetim sisteminin sağlanması, uç noktaların korunması açısından kesin olacaktır. Mobil tehdit yönetim sistemi aşağıdaki özellikleri tamamlamalıdır

- Cihazların Etkili Doğrulaması

- Üçüncü Şahıs İçeriğini Yönetmek

- Mobil Uygulamaların Kapsayıcıya Alınması

- Penetrasyon testi

Doğru önlemde sağlam ve spesifik bir güvenlik, kuruluşu ve müşteri verilerini büyük güvenlik ihlallerinden korumak için mükemmel bir konsol olacaktır.

8. Sürekli Algılama

İyi organize edilmiş uç nokta güvenlik stratejisi Sürekli tespit mekanizması ile değişikliklerin anında tespit edilmesini sağlar. Bu, şirketin ağının bir güvenlik ihlalinin kurbanı olmasını engelleyecektir. Sistem, herhangi bir kötü amaçlı yazılım etkinliği varsa, Veri keşfini ve anında algılamayı uygulamalıdır.

9. Olay Müdahale Yaklaşımı

Kuruluşlar, tehditlerle anında karşılaşabilecek müdahaleyi mümkün kılmak için merkezi, otomatikleştirilmiş bir araç uygulayarak etkili olay müdahale yaklaşımını uygulayacaklardır.

10. Olayları Düzeltin

Uç noktalar, tespit anında olayların çok anında düzeltilmesini sağlamak için entegre bir güvenlik yönetimi aracıyla donatılmalıdır. Bu, olası tehditlerin görünürlüğünü artıracak ve ağa saldırmaya çalışmadan önce herhangi bir kötü amaçlı yazılım saldırısının önlenmesini sağlayacaktır.

alakalı kaynaklar

Web Sitesi Güvenlik Kontrolü

Güvenlik Açığı Tarayıcısı

Web Sitesi Denetleyicisi

Web Sitesi Güvenliğini Kontrol Edin

Wikipedia DDOS Saldırısı

Antivirüs Koruması

antivirüs

Web Sitesi Kötü Amaçlı Yazılım Tarayıcı

Web sitesi kötü amaçlı yazılım kaldırma

Web Sitesi Yedeklemesi

Web Sitesi Güvenlik Kontrolü

WordPress Kötü Amaçlı Yazılım Kaldırma

Web Sitesi Durumu

DNS Geçmişi

ITSM Çözümleri

DENEME SÜRÜMÜNE BAŞLA ANINDA GÜVENLİK PUANINI ÜCRETSİZ ALIN

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://blog.comodo.com/endpoint-security/ten-best-features-of-effective-endpoint-security/

- :dır-dir

- $UP

- 10

- 2020

- a

- Kabul et

- erişim

- faaliyetler

- etkinlik

- Türkiye

- ve

- uygulamayı yükleyeceğiz

- yaklaşım

- uygulamalar

- ARE

- ARM

- boy

- varlık

- At

- saldırı

- saldırılar

- doğrulanmış

- Otomatik

- farkındalık

- BE

- müşterimiz

- önce

- davranışlar

- olmak

- kıyaslama

- İYİ

- arasında

- Ötesinde

- Biggest

- boş

- Blog

- ihlal

- ihlalleri

- iş

- by

- aramalar

- CAN

- dava

- merkezi

- meydan okuma

- değişiklikler

- Telegram Kanal

- Klinik

- tıklayın

- Şirketler

- şirket

- Şirketin

- tamamlamak

- uyumlu

- bilgisayarlar

- ilgili

- bağlı

- rıza

- konsolos

- sürekli

- kontrol

- Kurumsal

- kritik

- kritik yön

- müşteri

- müşteri bilgisi

- Siber

- Siber Saldırılar

- veri

- Veri Kaybı

- veri koruma

- DDoS

- Bulma

- cihaz

- Cihaz

- fark

- farklı

- mesafe

- Etkili

- çalışanların

- etkinleştirmek

- karşılaşma

- teşvik etmek

- Son nokta

- Son Nokta Koruması

- Uç nokta güvenliği

- zorlama

- yeterli

- sağlamak

- olmasını sağlar

- sağlanması

- kuruluş

- donanımlı

- Hatalar

- Hatta

- Etkinlikler

- var

- uzmanlara göre

- keşif

- Özellikler

- fileto

- takip etme

- İçin

- Ücretsiz

- arkadaş canlısı

- itibaren

- işleyen

- almak

- Yarım

- sap

- olay

- Ne kadar

- Nasıl Yapılır

- HTML

- HTTPS

- insan

- Kimlik

- uygulamak

- yüklemek

- iyileştirmek

- in

- olay

- olay yanıtı

- bilgi

- yenilikçi

- anlık

- entegre

- bütünlük

- müdahale

- IT

- bu güvenlik

- ONUN

- jpg

- anahtar

- Bilmek

- bilgi

- dizüstü bilgisayarlar

- kayıp

- korumak

- kötü amaçlı yazılım

- yönetmek

- yönetim

- Yönetim Sistemi

- yönetme

- Manuel

- masif

- ölçmek

- önlemler

- mekanizma

- zihinleri

- Telefon

- mobil cihazlar

- çoğu

- çok katmanlı

- çoklu

- gerek

- ihtiyaçlar

- ağ

- ağlar

- yeni

- hedefleri

- of

- on

- ONE

- işletme

- işletim sistemleri

- kuruluşlar

- organizasyonlar

- Düzenlenmiş

- OS

- Diğer

- kendi

- Parti

- MÜKEMMEL OLAN YERİ BULUN

- yapmak

- PHP

- Platon

- Plato Veri Zekası

- PlatoVeri

- Nokta

- satış noktası

- politikaları

- pozitif

- mümkün

- potansiyel

- önlemek

- korumak

- koruma

- protokol

- radar

- React

- rapor

- yanıt

- kısıtlamak

- riskler

- gürbüz

- kurallar

- Güvenlik

- satış

- karne

- güvenli

- güvenlik

- güvenlik ihlalleri

- Güvenlik Önlemleri

- Güvenlik politikaları

- güvenlik güncelleştirmeleri

- ayar

- meli

- akıllı telefonlar

- çözüm

- özel

- kalmak

- Stratejik

- Stratejileri

- sıkı

- yeterli

- süit

- şüpheli

- sistem

- Sistemler

- o

- The

- Bunlar

- Üçüncü

- Binlerce

- tehdit

- Tehdit Raporu

- tehditler

- İçinden

- zaman

- için

- araç

- üst

- Üst 10

- eğitilmiş

- eğilim

- altında

- anlayış

- Güncellemeler

- kullanıcı

- kullanıcılar

- onaylama

- Kurban

- görünürlük

- güvenlik açığı

- Yol..

- Web sitesi

- İYİ

- Ne

- süre

- kablosuz

- ile

- olmadan

- İş

- olur

- sarın

- zefirnet