การละเมิดข้อมูล – อันตรายจากส่วนท้าย

คลิกแล้วลากบนคลื่นเสียงด้านล่างเพื่อข้ามไปยังจุดใดก็ได้ นอกจากนี้คุณยังสามารถ ฟังโดยตรง บนซาวด์คลาวด์

ดั๊ก เอมอธ และพอล ดักคลิน เพลงอินโทรและเอาท์โดย อีดิธ มัดจ์.

สามารถรับฟังเราได้ที่ Soundcloud, Apple Podcasts, Google Podcast, Spotify, Stitcher และทุกที่ที่มีพอดแคสต์ดีๆ หรือเพียงแค่วาง URL ของฟีด RSS ของเรา ลงในพอดแคตเตอร์ที่คุณชื่นชอบ

อ่านข้อความถอดเสียง

ดั๊ก. การแลกเปลี่ยน SIM, Zero-day, [เสียงละคร] Ping of DEATH และ LastPass… อีกครั้ง

ทั้งหมดนั้นและอีกมากมายในพอดแคสต์ Naked Security

[โมเด็มดนตรี]

ยินดีต้อนรับสู่พอดแคสต์ทุกคน

ฉันดั๊ก อามอธ

กับฉันเช่นเคยคือ Paul Ducklin

พอล เป็นยังไง?

เป็ด. ดีมากดั๊ก

คุณใส่เสียงดราม่าลงไปในอินโทรนั้น ฉันยินดีที่ได้เห็น!

ดั๊ก. คุณจะพูดว่า "Ping of Death" โดยไม่พูดว่า [doom metal คำราม] "Ping of Death" ได้อย่างไร

คุณไม่สามารถพูด [เสียงเบา ๆ ] “Ping of Death” ได้

คุณต้องเจาะมันเล็กน้อย ...

เป็ด. ผมว่าอย่างนั้น.

มันแตกต่างกันในการเขียน - คุณได้อะไร?

ตัวหนาและตัวเอียง

ฉันเพิ่งใช้ข้อความปกติ แต่ฉันใช้ตัวพิมพ์ใหญ่ซึ่งช่วยได้

ดั๊ก. ใช่ ฉันคิดว่าฉันจะทำตัวหนาและเอียงคำว่า "ความตาย" ดังนั้น [ดูมเมทัลอีกครั้ง] "The Ping of DEATH"

เป็ด. และใช้หลายสี!

ครั้งหน้าฉันจะทำอย่างนั้น ดั๊ก

ดั๊ก. แยกของเก่าออก แท็กใน HTML ทำให้มันกะพริบเล็กน้อย? [หัวเราะ]

เป็ด. ดั๊ก สักครู่ ฉันกังวลว่าคุณจะใช้คำว่า [หัวเราะ] .

ดั๊ก. [หัวเราะ] เราชอบของเก่าที่นี่!

และนั่นก็เข้ากันได้ดีกับพวกเรา สัปดาห์นี้ในประวัติศาสตร์เทคโนโลยี เซ็กเมนต์ – ฉันตื่นเต้นเกี่ยวกับอันนี้เพราะฉันไม่เคยได้ยินเกี่ยวกับเรื่องนี้ แต่บังเอิญเจอ

ในสัปดาห์นี้เมื่อวันที่ 04 ธันวาคม พ.ศ. 2001 เวิร์ม Goner ได้โจมตีอินเทอร์เน็ตอย่างรวดเร็วรองจากไวรัส Love Bug

Goner แพร่กระจายผ่าน Microsoft Outlook และสัญญากับเหยื่อที่ไม่สงสัยจะได้รับโปรแกรมรักษาหน้าจอที่สนุกสนานเมื่อดำเนินการ

เป็ด. หายนะ…

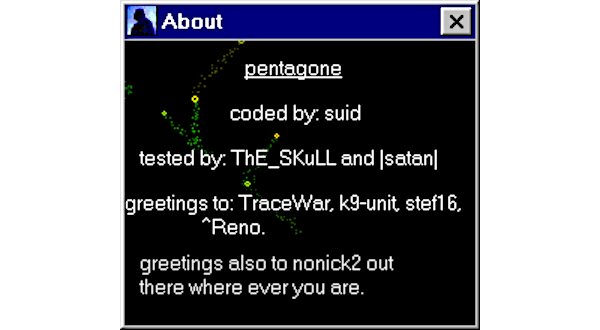

ฉันคิดว่ามันได้ชื่อนี้เพราะมีป๊อปอัปในตอนท้าย ไม่ใช่เหรอ ที่พูดถึงเพนทากอน

แต่มันหมายถึงการเล่นสำนวน - มันคือ "Penta/Gone"

นั่นเป็นเวิร์มที่ย้ำเตือนผู้คนว่า แท้จริงแล้ว สกรีนเซฟเวอร์ของ Windows เป็นเพียงโปรแกรมสั่งการเท่านั้น

ดังนั้น หากคุณกำลังมองหาเป็นพิเศษสำหรับ .EXE ไฟล์ พวกเขาสามารถรวมไว้ใน .SCR (สกรีนเซฟเวอร์) ไฟล์ได้อีกด้วย

หากคุณใช้เพียงชื่อไฟล์ คุณอาจถูกหลอกได้ง่ายๆ

และหลายคนก็เศร้า

ดั๊ก. เอาล่ะ เราจะย้ายจากโรงเรียนเก่าไปยังโรงเรียนใหม่

เรากำลังพูดถึง LastPass: มีช่องโหว่; การละเมิดนั้นไม่น่ากลัว แต่การละเมิดนั้นได้นำไปสู่การละเมิดอีกครั้ง

หรือนี่อาจเป็นเพียงความต่อเนื่องของการละเมิดเดิม

LastPass ยอมรับการละเมิดข้อมูลลูกค้าที่เกิดจากการละเมิดครั้งก่อน

เป็ด. ใช่ LastPass เขียนเกี่ยวกับเรื่องนี้โดยพื้นฐานแล้วเป็นการติดตามการละเมิดครั้งก่อน ซึ่งฉันคิดว่าเป็นเดือนสิงหาคม 2022 ใช่ไหม

และอย่างที่เราพูดไปในตอนนั้น LastPass มันดูน่าอายมาก

แต่เมื่อมีการละเมิดเกิดขึ้น มันอาจจะแย่กว่านั้นสำหรับ PR, การตลาดและ (ฉันเดา) สำหรับแผนกทรัพย์สินทางปัญญาของพวกเขา เพราะดูเหมือนว่าสิ่งสำคัญที่อาชญากรขโมยไปคือซอร์สโค้ดจากระบบการพัฒนาของพวกเขา

และ LastPass ก็สร้างความมั่นใจให้กับผู้คนได้อย่างรวดเร็ว...

ประการแรก การสืบสวนของพวกเขาชี้ให้เห็นว่า ขณะที่พวกเขาอยู่ที่นั่น พวกอาชญากรไม่สามารถทำการเปลี่ยนแปลงใด ๆ โดยไม่ได้รับอนุญาต ซึ่งอาจแทรกซึมเข้าไปในรหัสจริงในภายหลัง

ประการที่สอง การเข้าถึงระบบการพัฒนาไม่ได้ให้คุณเข้าถึงระบบที่ใช้งานจริงซึ่งสร้างรหัสจริง

และประการที่สาม พวกเขาสามารถพูดได้ว่าดูเหมือนว่าจะไม่มีห้องเก็บรหัสผ่านที่เข้ารหัสถูกขโมย ดังนั้นจึงไม่สามารถเข้าถึงที่เก็บข้อมูลบนคลาวด์ของรหัสผ่านที่เข้ารหัสของคุณ

และแม้ว่าจะมีการเข้าถึงรหัสผ่านแล้ว มีเพียงคุณเท่านั้นที่รู้รหัสผ่าน เนื่องจากการถอดรหัส (สิ่งที่คุณเรียกว่า “การยกของหนัก” เมื่อเราพูดถึงมันในพอดคาสต์) นั้นทำจริงในหน่วยความจำบนอุปกรณ์ของคุณ – LastPass ไม่เคยเห็นรหัสผ่านของคุณ รหัสผ่าน.

และประการที่สี่ พวกเขากล่าวว่า เท่าที่เราสามารถบอกได้ จากผลของการฝ่าฝืนนั้น บางสิ่งที่อยู่ในสภาพแวดล้อมการพัฒนาได้ให้สิ่งเดียวกันไปแล้ว... หรืออาจเป็นอาชญากรที่ซื้อ โดนขโมยข้อมูลล็อตที่แล้ว ใครจะไปรู้?

นั่นทำให้พวกเขาสามารถเข้าถึงบริการคลาวด์บางอย่างซึ่งข้อมูลลูกค้าบางชุดที่ยังไม่รู้ถูกขโมยไป

ฉันไม่คิดว่าพวกเขาจะรู้ดีนัก เพราะอาจต้องใช้เวลาสักพักกว่าจะรู้ว่าอะไรถูกเข้าถึงได้หลังจากการละเมิดเกิดขึ้น

ดังนั้นฉันจึงคิดว่ามันยุติธรรมที่จะบอกว่านี่คือด้าน B ของการละเมิดดั้งเดิม

ดั๊ก. เอาล่ะ เราแนะนำว่าหากคุณเป็นลูกค้าของ LastPass ให้คอยดูรายงานเหตุการณ์ด้านความปลอดภัยของบริษัท

เราจะคอยติดตามเรื่องนี้ในขณะที่มันยังคงพัฒนาอยู่

และถ้าคุณ เช่นเดียวกับผมและพอล ต่อสู้กับอาชญากรรมทางไซเบอร์เพื่อหาเลี้ยงชีพ มีบทเรียนดีๆ บางอย่างที่ต้องเรียนรู้จากการละเมิดของ Uber

นั่นคือตอนของพอดคาสต์ – “มินิโซด” – กับ Chester Wisniewski ที่ Paul ได้ฝังไว้ที่ด้านล่างของบทความ LastPass:

S3 Ep100.5: การละเมิด Uber – ผู้เชี่ยวชาญพูด [เสียง + ข้อความ]

มีอะไรให้เรียนรู้มากมายในหน้านั้น!

เป็ด. อย่างที่คุณพูด นั่นฟังดูดี เพราะฉันเชื่อว่าสิ่งที่อเมริกาเรียกว่า "คำแนะนำที่นำไปปฏิบัติได้" หรือ "ข่าวที่คุณนำไปใช้ได้"

ดั๊ก. [หัวเราะ] วิเศษมาก

เมื่อพูดถึงข่าวที่คุณใช้ไม่ได้จริง ๆ โดยทั่วไปแล้ว Apple ไม่ค่อยใส่ใจเรื่องการอัปเดตความปลอดภัย… และมีการอัปเดตความปลอดภัย:

เป็ด. โอ้ ดั๊ก นั่นเป็นหนึ่งในสิ่งที่ดีที่สุดของคุณ… ฉันชอบภาคต่อนั้น

ดั๊ก. [หัวเราะ] ขอบคุณ; ขอบคุณมาก.

เป็ด. ใช่ มันทำให้ฉันประหลาดใจ

ฉันคิดว่า "ฉันจะคว้าการอัปเดตเพราะมันฟังดูจริงจัง"

และฉันให้เหตุผลกับตัวเองว่า “ให้ฉันทำเพื่อผู้อ่าน Naked Security”

เพราะถ้าฉันทำและไม่มีผลข้างเคียง อย่างน้อยฉันก็สามารถพูดกับคนอื่นได้ว่า “ดูสิ ฉันทำสุ่มสี่สุ่มห้าและไม่มีอันตรายใดๆ เกิดขึ้นกับฉันเลย บางทีคุณอาจจะทำมันได้เช่นกัน”

ฉันเพิ่งสังเกตเห็นว่ามีการอัปเดต iOS 16.1.2 ให้ใช้งาน แม้ว่าฉันจะไม่ได้รับอีเมลคำแนะนำด้านความปลอดภัยจาก Apple ก็ตาม

ไม่มีอีเมล?!

แปลกดี..ก็เลยไป. HT201222 หน้าพอร์ทัลที่ Apple มีไว้สำหรับกระดานข่าวความปลอดภัย และนั่นคือ: iOS 16.1.2

ดั๊กพูดว่าอะไร "รายละเอียดจะตามมาในไม่ช้า"?

ดั๊ก. และพวกเขาตามมาเร็ว ๆ นี้?

เป็ด. นั่นเป็นเวลากว่าสัปดาห์ที่แล้ว และพวกเขายังไม่มา

เรากำลังพูดถึง "เร็วๆนี้" หมายถึงชั่วโมง วัน สัปดาห์ หรือเดือน?

ในขณะนี้ มันดูเหมือนเป็นสัปดาห์

และเช่นเคยกับ Apple ไม่มีข้อบ่งชี้ว่าเกี่ยวข้องกับระบบปฏิบัติการอื่นใด

พวกเขาถูกลืมหรือไม่?

พวกเขาไม่ต้องการการอัปเดตหรือไม่

พวกเขาต้องการการอัปเดตด้วยหรือไม่ แต่ยังไม่พร้อม

พวกเขาหลุดจากการสนับสนุนหรือไม่?

แต่ดูเหมือนว่าอย่างที่ฉันพูดไว้ในพาดหัวข่าวนั้นดูไม่เข้าท่ากว่าปกติสำหรับ Apple และไม่จำเป็นว่าจะเป็นสิ่งที่มีประโยชน์มากที่สุดในโลก

ดั๊ก. โอเค ดีมาก… ยังมีบางคำถาม ซึ่งนำเราไปสู่เรื่องราวต่อไป

คำถามที่น่าสนใจมาก!

ในบางครั้ง เมื่อคุณสมัครใช้บริการและมีการบังคับใช้การตรวจสอบสิทธิ์แบบสองปัจจัย ระบบจะแจ้งว่า "คุณต้องการรับการแจ้งเตือนทางข้อความ หรือคุณต้องการใช้แอปตรวจสอบสิทธิ์"

และเรื่องราวนี้เป็นเรื่องราวเตือนใจไม่ให้ใช้โทรศัพท์ของคุณ – ใช้แอปยืนยันตัวตน แม้ว่ามันจะยุ่งยากกว่าเล็กน้อยก็ตาม

นี่เป็นเรื่องราวที่น่าสนใจมาก:

ผู้เปลี่ยนซิมถูกส่งเข้าคุกข้อหาปล้นเงินดิจิทัล 2FA มูลค่ากว่า 20 ล้านดอลลาร์

เป็ด. มันคือดั๊ก!

หากคุณเคยทำมือถือหาย หรือล็อคซิมตัวเองด้วยการใส่ PIN ผิดๆ หลายๆ ครั้ง คุณจะรู้ว่าคุณสามารถไปที่ร้านมือถือได้…

…และโดยปกติพวกเขาจะขอ ID หรืออะไรบางอย่าง และคุณพูดว่า “เฮ้ ฉันต้องการซิมการ์ดใหม่”

และพวกเขาจะสร้างให้คุณ

เมื่อคุณใส่ลงในโทรศัพท์ บิงโก!... จะมีหมายเลขเดิมของคุณอยู่

นั่นหมายความว่าหากมิจฉาชีพสามารถดำเนินการแบบเดียวกับที่คุณโน้มน้าวให้บริษัทโทรศัพท์มือถือทราบว่าพวกเขาทำซิมการ์ดของตน "สูญหาย" หรือ "พัง" (เช่น *ซิมการ์ดของคุณ*) และพวกเขาจะได้รับ การ์ดใบนั้นส่งหรือส่งไปหรือมอบให้พวกเขาด้วยวิธีใด...

…จากนั้น เมื่อพวกเขาเสียบเข้ากับโทรศัพท์ พวกเขาเริ่มได้รับรหัสยืนยันตัวตนแบบสองปัจจัยทาง SMS ของคุณ *และ* โทรศัพท์ของคุณหยุดทำงาน

นั่นคือข่าวร้าย

ข่าวดีในบทความนี้คือกรณีของชายคนหนึ่งที่ถูกจับได้

เขาถูกส่งเข้าคุกในสหรัฐอเมริกาเป็นเวลา 18 เดือน

เขาพร้อมผู้สมรู้ร่วมคิด - หรือในคำพูดของกระทรวงยุติธรรม ผู้เข้าร่วมโครงการ… [หัวเราะ]

…พวกเขาใช้สกุลเงินดิจิทัลของเหยื่อรายใดรายหนึ่ง ซึ่งดูเหมือนว่าจะมีมูลค่าถึง 20 ล้านดอลลาร์ หากคุณไม่ว่าอะไร

ดั๊ก. อ๊อฟ!

เป็ด. ดังนั้นเขาจึงตกลงที่จะสารภาพผิด รับโทษจำคุก และริบเงินทันที… จำนวนเงินคือ [อ่านอย่างละเอียด] $983,010.72… เพียงเพื่อริบเงินนั้นทันที

ดังนั้นสันนิษฐานว่าเขาโกหกรอบ ๆ

และเห็นได้ชัดว่าเขายังมีภาระผูกพันทางกฎหมายบางอย่างที่ต้องคืนเงินกว่า 20 ล้านดอลลาร์

ดั๊ก. ขอให้โชคดีทุกคน! ขอให้โชคดี.

[เสียงตัวเอียง] อื่น ๆ ของเขา ผู้เข้าร่วมโครงการ อาจทำให้เกิดปัญหาบางอย่างที่นั่น! [หัวเราะ]

เป็ด. ใช่ ฉันไม่รู้ว่าจะเกิดอะไรขึ้นถ้าพวกเขาปฏิเสธที่จะให้ความร่วมมือด้วย

เช่น ถ้าพวกเขาแค่เอามันไปตากแห้ง จะเกิดอะไรขึ้น?

แต่เรามีเคล็ดลับและคำแนะนำบางประการเกี่ยวกับวิธีเพิ่มความปลอดภัย (ด้วยวิธีต่างๆ ที่มากกว่าแค่ 2FA ที่คุณใช้) ในบทความ

ดังนั้นไปอ่านที่… ทุกเล็กน้อยช่วย

ดั๊ก. โอเค พูดถึง "เกร็ดเล็กเกร็ดน้อย"...

…นี่ก็เป็นเรื่องราวที่น่าสนใจอีกเรื่องหนึ่งว่าผู้ต่ำต้อย ping สามารถใช้เพื่อทริกเกอร์การเรียกใช้โค้ดจากระยะไกล:

ปิงแห่งความตาย! FreeBSD แก้ไขข้อผิดพลาดที่ผิดพลาดในเครื่องมือเครือข่าย

เป็ด. [ชอบภาคต่ออีกครั้ง] ฉันคิดว่าคุณเก่งขึ้นแล้ว ดั๊ก!

ดั๊ก. [หัวเราะ] วันนี้ฉันพร้อมแล้ว…

เป็ด. จาก Apple สู่ [ความพยายามอย่างอ่อนที่เสียงร้องแห่งความหายนะ] Ping of DEATH!

ใช่ นี่เป็นข้อบกพร่องที่น่าสนใจ

ฉันไม่คิดว่ามันจะสร้างอันตรายให้กับคนจำนวนมากจริงๆ และมัน *ได้รับการแพตช์แล้ว ดังนั้นการแก้ไขจึงเป็นเรื่องง่าย

แต่มีบทความที่ยอดเยี่ยมใน FreeBSD ที่ปรึกษาด้านความปลอดภัย...

…และมันสร้างเพื่อความบันเทิง และถ้าฉันพูดเอง เรื่องราวที่ให้ข้อมูลมากสำหรับโปรแกรมเมอร์รุ่นปัจจุบันที่อาจพึ่งพา "ห้องสมุดบุคคลที่สามจะทำเพื่อฉัน จัดการกับแพ็คเก็ตเครือข่ายระดับต่ำ? ฉันไม่ต้องคิดเกี่ยวกับมัน…”

มีบทเรียนดีๆ ให้เรียนรู้ที่นี่

พื้นที่ ping ยูทิลิตี้ซึ่งเป็นเครื่องมือเครือข่ายเดียวที่ทุกคนรู้จักเป็นอย่างดี ได้รับชื่อมาจาก SONAR

คุณไป [ทำเสียงเรือดำน้ำในภาพยนตร์] pingแล้วเสียงสะท้อนกลับมาจากเซิร์ฟเวอร์ที่ปลายอีกด้านหนึ่ง

และนี่คือคุณสมบัติที่สร้างขึ้นใน Internet Protocol, IP โดยใช้สิ่งที่เรียกว่า ICMP ซึ่งก็คือ Internet Control Message Protocol

เป็นโปรโตคอลพิเศษระดับต่ำ ซึ่งต่ำกว่า UDP หรือ TCP ที่ผู้คนคุ้นเคยเป็นอย่างมาก ซึ่งได้รับการออกแบบมาสำหรับสิ่งนี้อย่างแท้จริง: “คุณยังมีชีวิตอยู่จริง ๆ หรือไม่ก่อนที่ฉันจะกังวลว่าทำไม เว็บเซิร์ฟเวอร์ของคุณไม่ทำงาน?”

มีแพ็กเก็ตชนิดพิเศษที่คุณสามารถส่งออกได้เรียกว่า “ICMP Echo”

ดังนั้น คุณจึงส่งแพ็กเก็ตเล็กๆ นี้พร้อมกับข้อความสั้นๆ ในนั้น (ข้อความสามารถเป็นอะไรก็ได้ที่คุณต้องการ) และมันก็จะส่งข้อความเดียวกันนั้นกลับมาหาคุณ

มันเป็นเพียงวิธีพื้นฐานในการพูดว่า “หากข้อความนั้นไม่กลับมา แสดงว่าเครือข่ายหรือเซิร์ฟเวอร์ทั้งหมดไม่ทำงาน” แทนที่จะบอกว่ามีปัญหาซอฟต์แวร์บางอย่างในคอมพิวเตอร์

โดยการเปรียบเทียบกับ SONAR โปรแกรมที่ส่งคำขอเสียงสะท้อนเหล่านี้เรียกว่า… [หยุดชั่วคราว] ฉันจะทำเอฟเฟกต์เสียง ดั๊ก … [เสียงภาพยนตร์เรือดำน้ำปลอมอีกครั้ง] ping. [เสียงหัวเราะ]

และแนวคิดก็คือ คุณไปพูดว่า ping -c3 (นั่นหมายถึงการตรวจสอบสามครั้ง) nakedsecurity.sophos.com.

คุณสามารถทำได้ทันที และคุณควรได้รับการตอบกลับสามครั้ง แต่ละครั้งห่างกันหนึ่งวินาที จากเซิร์ฟเวอร์ WordPress ที่โฮสต์ไซต์ของเรา

และกำลังบอกว่าไซต์นี้ยังมีชีวิตอยู่

มันไม่ได้บอกคุณว่าเว็บเซิร์ฟเวอร์ไม่ทำงาน มันไม่ได้บอกคุณว่า WordPress กำลังทำงานอยู่ ไม่ได้บอกว่า Naked Security มีให้อ่านจริงๆ

แต่อย่างน้อยก็เป็นการยืนยันว่าคุณสามารถมองเห็นเซิร์ฟเวอร์ได้ และเซิร์ฟเวอร์สามารถติดต่อคุณได้

และใครจะคิดว่าการตอบกลับด้วย ping เพียงเล็กน้อยนั้นอาจทำให้ FreeBSD สะดุดได้ ping โปรแกรมในลักษณะที่เซิร์ฟเวอร์อันธพาลสามารถส่งข้อความตอบกลับว่า "ใช่ ฉันยังมีชีวิตอยู่" ซึ่งในทางทฤษฎีแล้ว (ในทางทฤษฎีเท่านั้น ฉันไม่คิดว่าจะมีใครทำสิ่งนี้มาก่อน) ทริกเกอร์การเรียกใช้โค้ดจากระยะไกลบน คอมพิวเตอร์ของคุณ.

ดั๊ก. ใช่ มันน่าทึ่งมาก นั่นคือส่วนที่น่าทึ่ง

แม้ว่ามันจะเป็นการพิสูจน์แนวคิด แต่มันก็เป็นเรื่องเล็กน้อย!

เป็ด. พื้นที่ ping ตัวโปรแกรมเองได้รับแพ็กเก็ต IP ทั้งหมดกลับมา และควรจะแบ่งออกเป็นสองส่วน

โดยปกติแล้ว เคอร์เนลจะจัดการสิ่งนี้ให้คุณ ดังนั้นคุณจะเห็นเพียงส่วนข้อมูล

แต่เมื่อคุณจัดการกับสิ่งที่เรียกว่า ซ็อกเก็ตดิบสิ่งที่คุณได้รับกลับมาคือส่วนหัวของ Internet Protocol ซึ่งบอกว่า "เฮ้ ไบต์เหล่านี้มาจากเซิร์ฟเวอร์ดังกล่าว"

จากนั้นคุณจะได้รับสิ่งที่เรียกว่า "ICMP Echo Reply" ซึ่งเป็นครึ่งหลังของแพ็กเก็ตที่คุณได้รับกลับมา

ตอนนี้ แพ็กเก็ตเหล่านี้ โดยทั่วไปจะมีขนาดประมาณ 100 ไบต์ และถ้าเป็น IPv4 20 ไบต์แรกจะเป็นส่วนหัวของ IP และส่วนที่เหลือจะเป็น Echo Reply

มีไม่กี่ไบต์ที่จะพูดว่า "นี่คือการตอบกลับแบบสะท้อนกลับ" จากนั้นข้อความต้นฉบับที่ออกไปก็กลับมา

และสิ่งที่ต้องทำอย่างชัดเจน ดั๊ก เมื่อคุณได้มันมา คุณแบ่งมันออกเป็น...

…ส่วนหัวของ IP ซึ่งมีความยาว 20 ไบต์ และส่วนที่เหลือ

เดาว่าปัญหาอยู่ที่ไหน

ดั๊ก. บอก!

เป็ด. ปัญหาคือส่วนหัวของ IP มีความยาว *เกือบตลอดเวลา* 20 ไบต์ ซึ่งอันที่จริงแล้ว ฉันไม่คิดว่าฉันเคยเห็นส่วนหัวที่ไม่เป็นเช่นนั้นมาก่อน

และคุณสามารถบอกได้ว่าพวกมันยาว 20 ไบต์ เพราะไบต์แรกจะเป็นเลขฐานสิบหก 0x45.

“4” หมายถึง IPv4 และ “5”… “โอ้ เราจะใช้สิ่งนั้นเพื่อบอกว่าส่วนหัวนั้นยาวแค่ไหน”

คุณเอาเลข 5 นั้นมาคูณด้วย 4 (สำหรับค่า 32 บิต) แล้วคุณจะได้ 20 ไบต์..

…และนั่นคือขนาดของส่วนหัว IP หกซิกม่าที่คุณจะได้เห็นในโลกทั้งใบ Doug [หัวเราะ]

แต่ *สามารถ* ไปได้สูงสุด 60 ไบต์

ถ้าคุณใส่ 0x4F แทน 0x45ที่ระบุว่ามี 0xF (หรือ 15 ในรูปทศนิยม) × 4 = 60 ไบต์ในส่วนหัว

และโค้ด FreeBSD ก็นำส่วนหัวนั้นมาคัดลอกลงในบัฟเฟอร์บนสแต็กที่มีขนาด 20 ไบต์

บัฟเฟอร์ล้นแบบเก่าที่เรียบง่าย

เป็นกรณีของเครื่องมือแก้ไขปัญหาเครือข่ายที่นับถือซึ่งมีข้อบกพร่องที่น่านับถือ (อืม ไม่ไหวแล้ว)

ดังนั้น เมื่อคุณเขียนโปรแกรมและคุณต้องจัดการกับสิ่งระดับต่ำที่ไม่มีใครนึกถึงมานาน อย่าเพิ่งไปกับภูมิปัญญาที่ได้รับว่า “โอ้ มันจะเป็น 20 ไบต์เสมอ; คุณจะไม่มีวันได้เห็นอะไรที่ยิ่งใหญ่กว่านี้อีกแล้ว”

เพราะวันหนึ่งคุณอาจ

และเมื่อวันนั้นมาถึง มันอาจจะจงใจเพราะคนโกงทำให้มันเป็นอย่างนั้น

ปีศาจก็อยู่ในรายละเอียดการเขียนโปรแกรมเช่นเคย ดั๊ก

ดั๊ก. ตกลง น่าสนใจมาก; เรื่องราวที่ดี

และเราจะยึดเรื่องของโค้ดกับเรื่องราวสุดท้ายเกี่ยวกับ Chrome

Zero-day อีกครั้ง ซึ่งทำให้ยอดรวมในปี 2022 เป็นเก้าครั้ง:

หมายเลขเก้า! Chrome แก้ไขซีโร่เดย์ปี 2022 อีก แพทช์ Edge ด้วย

เป็ด. [เสียงทางการ ฟังดูเหมือนบันทึกเสียง] “Number 9. Number 9. Number 9, number 9” Douglas.

ดั๊ก. [หัวเราะ] นี่โยโกะ โอโนะเหรอ?

เป็ด. ที่ 9 ปฏิวัติ จาก "อัลบั้มสีขาว" ของเดอะบีทเทิลส์

โยโกะสามารถได้ยินในเพลงนั้น - นั่น ซาวด์สเคปฉันเชื่อว่าพวกเขาเรียกมันว่า - แต่เห็นได้ชัดว่าในตอนเริ่มต้นที่มีบางคนพูดว่า "หมายเลข 9 หมายเลข 9" ซ้ำแล้วซ้ำอีก อันที่จริงแล้วมันคือเทปทดสอบที่พวกเขาพบวางอยู่รอบๆ

ดั๊ก. อ่า เจ๋งมาก

เป็ด. วิศวกร EMI พูดประมาณว่า "นี่คือเทปทดสอบ EMI หมายเลข 9" [หัวเราะ] และเห็นได้ชัดว่าฉันไม่คิดว่าจะมีใครรู้ด้วยซ้ำว่าเป็นเสียงของใคร

นั่น *ไม่มีอะไร* เกี่ยวข้องกับ Chrome ดั๊ก

แต่เมื่อวันก่อนมีคนแสดงความคิดเห็นบน Facebook ว่า “ผู้ชายคนนั้นของพอลเริ่มดูเหมือนบีทเทิล”… [ค่อนข้างแปลก] ซึ่งฉันพบว่าแปลกเล็กน้อย

ดั๊ก. [หัวเราะ] ใช่ คุณจะรับมันได้อย่างไร?

เป็ด. …ฉันคิดว่าฉันสามารถทานอาหารที่ “Number 9” ได้

ดูเหมือนว่าวันนี้จะเป็นซีโร่เดย์ที่เก้าของปีแล้ว ดั๊ก

และเป็นการแก้ไขจุดบกพร่องเพียงจุดเดียว โดยระบุจุดบกพร่องเป็น CVE 2022-4282

เนื่องจาก Microsoft Edge ใช้แกนโอเพ่นซอร์สของ Chromium จึงมีความเสี่ยงเช่นกัน และอีกสองสามวันต่อมา Microsoft ก็ออกอัปเดตสำหรับ Edge

นี่เป็นทั้งปัญหา Chrome และ Edge

แม้ว่าเบราว์เซอร์เหล่านั้นควรอัปเดตตัวเอง แต่ฉันขอแนะนำให้ตรวจสอบต่อไป – เราจะแสดงวิธีดำเนินการดังกล่าวในบทความ – เผื่อไว้เผื่อ

ฉันจะไม่อ่านหมายเลขเวอร์ชันที่นี่เพราะแตกต่างกันสำหรับ Mac, Linux และ Windows บน Chrome และแตกต่างกันอีกครั้งสำหรับ Edge

เช่นเดียวกับ Apple Google ค่อนข้างเข้มงวดเกี่ยวกับเรื่องนี้

มันถูกพบโดยหนึ่งในทีมล่าภัยคุกคามของพวกเขา ฉันเชื่ออย่างนั้น

ดังนั้นฉันจึงคิดว่าพวกเขาพบมันในขณะที่สืบสวนเหตุการณ์ที่เกิดขึ้นในป่า ดังนั้นพวกเขาจึงอาจต้องการเก็บมันไว้ใต้หมวก แม้ว่า Google มักจะพูดถึง "ความเปิดกว้าง" มากมายเมื่อพูดถึงการแก้ไขจุดบกพร่อง

คุณสามารถดูว่าทำไม ในกรณีเช่นนี้ คุณอาจต้องการเวลาสักเล็กน้อยเพื่อเจาะลึกลงไปอีกสักหน่อยก่อนที่จะบอกทุกคนอย่างชัดเจนว่ามันทำงานอย่างไร

ดั๊ก. ยอดเยี่ยม… และเรามีคำถามผู้อ่านที่น่าจะเป็นคำถามที่หลายคนกำลังคิดอยู่

แคสซานดราถามว่า “คนหาบั๊กโชคดีไหมที่เจอบั๊ก หรือพวกเขาหลง 'รอยต่อ' ที่เต็มไปด้วยแมลง? หรือ Chromium ออกโค้ดใหม่ที่บั๊กมากกว่าปกติ? หรือมีอะไรเกิดขึ้นอีก?”

เป็ด. ใช่ นั่นเป็นคำถามที่ดีจริงๆ และฉันเกรงว่าฉันจะตอบได้แบบตลกๆ หน่อยเท่านั้น ดั๊ก

เพราะแคสแซนดราให้ตัวเลือกข้อ ก) ข) และ ค) ฉันจึงพูดว่า "ก็อาจจะใช่ ง) จากทั้งหมดที่กล่าวมา"

เราทราบดีว่าเมื่อข้อผิดพลาดประเภทใดประเภทหนึ่งปรากฏขึ้นในโค้ด ดังนั้น จึงสมเหตุสมผลที่จะสันนิษฐานว่าโปรแกรมเมอร์คนเดียวกันอาจสร้างข้อบกพร่องที่คล้ายกันในที่อื่นๆ ของซอฟต์แวร์

หรือโปรแกรมเมอร์คนอื่น ๆ ในบริษัทเดียวกันอาจใช้สิ่งที่ถือว่าได้รับภูมิปัญญาหรือแนวทางปฏิบัติมาตรฐานในเวลานั้น และอาจใช้ตามความเหมาะสม

และตัวอย่างที่ดีคือ ถ้าคุณมองย้อนกลับไปที่ Log4J... มีการแก้ไขเพื่อแก้ไขปัญหา

จากนั้นเมื่อพวกเขาไปดู “โอ้ จริง ๆ แล้ว มีที่อื่นที่ทำผิดพลาดเหมือนกัน”

ดังนั้นจึงมีการแก้ไขสำหรับการแก้ไข แล้วก็มีการแก้ไขสำหรับการแก้ไขสำหรับการแก้ไข ถ้าฉันจำได้

แน่นอนว่ายังมีปัญหาที่เมื่อคุณเพิ่มโค้ดใหม่ คุณอาจได้รับบั๊กที่ไม่ซ้ำกับโค้ดใหม่นั้น และเกิดขึ้นเนื่องจากการเพิ่มคุณสมบัติ

และนั่นเป็นสาเหตุที่เบราว์เซอร์หลายตัวรวมถึง Chrome จึงมีเวอร์ชัน "เก่ากว่าเล็กน้อย" ที่คุณชอบ ซึ่งคุณสามารถใช้ได้

และแนวคิดก็คือว่ารุ่นที่ "เก่ากว่า" เหล่านั้น... ไม่มีคุณลักษณะใหม่ๆ เลย แต่มีการแก้ไขด้านความปลอดภัยที่เกี่ยวข้องทั้งหมด

ดังนั้น หากคุณต้องการอนุรักษ์คุณสมบัติใหม่ๆ คุณก็สามารถทำได้

แต่เรารู้อย่างแน่นอนว่า บางครั้ง เมื่อคุณใส่คุณสมบัติใหม่ลงในผลิตภัณฑ์ ข้อบกพร่องใหม่จะมาพร้อมกับคุณสมบัติใหม่

และคุณสามารถบอกได้ เช่น เมื่อมีการอัปเดต เช่น สำหรับ iPhone ของคุณ และคุณจะได้รับการอัปเดต เช่น สำหรับ iOS 15 และ iOS 16

จากนั้น เมื่อคุณดูรายการข้อบกพร่อง มีข้อบกพร่องเล็กน้อยที่ใช้กับ iOS 16 เท่านั้น

และคุณคิดว่า "สวัสดี พวกนั้นต้องเป็นบั๊กในโค้ดที่ไม่เคยมีมาก่อน"

ใช่ นั่นเป็นไปได้

และผมคิดว่าเรื่องอื่นๆ ที่เกิดขึ้น ถือว่าทำได้ดี

อย่างแรกคือฉันคิดว่า โดยเฉพาะอย่างยิ่งสำหรับสิ่งต่างๆ เช่น เบราว์เซอร์ ผู้ผลิตเบราว์เซอร์เริ่มดีขึ้นมากในการผลักดันการสร้างใหม่ทั้งหมดอย่างรวดเร็วจริงๆ

ดั๊ก. น่าสนใจ

เป็ด. และฉันคิดว่าอีกอย่างที่เปลี่ยนไปก็คือ ในอดีต คุณอาจโต้แย้งว่าสำหรับผู้ขายหลายๆ ราย… มันค่อนข้างยากที่จะให้ผู้คนใช้แพตช์เลย แม้ว่าพวกเขาจะออกมาตามกำหนดการรายเดือนเท่านั้น และแม้ว่า พวกเขามีการแก้ไข Zero-day หลายอย่างในตัว

ฉันคิดว่าบางทีมันอาจจะเป็นการตอบสนองต่อความจริงที่ว่าพวกเราจำนวนมากขึ้นเรื่อย ๆ มีแนวโน้มที่จะไม่เพียงยอมรับ แต่จริง ๆ แล้ว *คาดหวัง* การอัปเดตอัตโนมัติที่รวดเร็วจริงๆ

ดังนั้นฉันคิดว่าคุณสามารถอ่านสิ่งดีๆในนี้

ข้อเท็จจริงไม่เพียงแต่ว่า Google สามารถผลักดันการแก้ไข Zero-day เพียงครั้งเดียวได้แทบจะทันที แต่ยังรวมถึงผู้คนยินดีที่จะยอมรับสิ่งนั้นและแม้แต่เรียกร้อง

ดังนั้นฉันจึงอยากเห็นประเด็นที่ว่า “ว้าว เก้าศูนย์วันในปีนั้นได้รับการแก้ไขทีละรายการ!”...

…ฉันชอบคิดว่าเป็น “การเติมน้ำครึ่งแก้วแล้วเติมให้เต็ม” มากกว่า “แก้วเปล่าครึ่งแก้วและระบายออกทางรูเล็กๆ ที่ด้านล่าง” [หัวเราะ]

นั่นคือความคิดเห็นของฉัน

ดั๊ก. ดีมาก

ขอบคุณสำหรับคำถาม แคสแซนดรา

หากคุณมีเรื่องราว ข้อคิดเห็น หรือคำถามที่น่าสนใจที่คุณต้องการส่ง เรายินดีที่จะอ่านในพอดแคสต์

คุณสามารถส่งอีเมลไปที่ tips@sophos.com แสดงความคิดเห็นเกี่ยวกับบทความของเรา หรือจะติดต่อผ่านโซเชียลได้ที่ @NakedSecurity

นั่นคือการแสดงของเราในวันนี้ ขอบคุณมากสำหรับการฟัง

สำหรับ Paul Ducklin ฉันชื่อ Doug Aamoth เตือนคุณ: จนกว่าจะถึงครั้งหน้า…

ทั้งสอง รักษาความปลอดภัย!

[โมเด็มดนตรี]

- Apple

- blockchain

- Chrome

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรรม

- อาชญากรไซเบอร์

- cybersecurity

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ขอบ

- เอาเปรียบ

- ไฟร์วอลล์

- แฮ็ค

- iOS

- Kaspersky

- กฎหมายและระเบียบ

- มัลแวร์

- แมคคาฟี

- ไมโครซอฟท์

- ความปลอดภัยเปล่า

- พอดคาสต์ความปลอดภัยเปลือยกาย

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- พอดคาสต์

- ความเป็นส่วนตัว

- VPN

- ความอ่อนแอ

- ความปลอดภัยของเว็บไซต์

- ลมทะเล

![S3 Ep121: โดนแฮกแล้วดำเนินคดีได้ไหม? [เสียง + ข้อความ]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)