เมื่อเร็ว ๆ นี้นักวิจัยด้านความปลอดภัยทางไซเบอร์ในเบลเยียมและสหรัฐอเมริกา ตีพิมพ์บทความ กำหนดนำเสนอในปลายปีนี้ที่การประชุม USENIX 2023

ผู้เขียนร่วมทั้งสามคนทนไม่ได้กับชื่อเรื่องที่มีคำหยาบ ล้อเลียนการโจมตีของพวกเขา กรอบเฟรมด้วยเส้นสายที่ง่ายต่อการติดตามเล็กน้อยที่ระบุว่า ข้ามการเข้ารหัส Wi-Fi โดยจัดการคิวการส่ง

ทั้งสามคนถามตัวเองว่า “จะเกิดอะไรขึ้นเมื่อผู้ใช้ Wi-Fi ตัดการเชื่อมต่อชั่วคราวจากเครือข่าย ทั้งโดยบังเอิญหรือโดยเจตนา แต่อาจกลับมาออนไลน์อีกครั้งหลังจากไฟดับชั่วขณะ”

จัดคิวเผื่อไว้เลย!

ชิปไร้สายในโทรศัพท์หรือแล็ปท็อปอาจเข้าสู่โหมดประหยัดพลังงานหรือ "สลีป" ชั่วคราวเพื่อประหยัดพลังงาน หรืออยู่นอกระยะสัญญาณแล้วกลับเข้ามาใหม่อีกครั้ง...

…ในช่วงเวลานั้น จุดเชื่อมต่อมักจะบันทึกแพ็กเก็ตตอบกลับใดๆ ที่มาถึงสำหรับคำขอที่ยังไม่ได้รับคำตอบในเวลาที่อุปกรณ์ปิดเครื่องหรืออยู่นอกระยะสัญญาณ

เนื่องจากไคลเอนต์ที่ถูกตัดการเชื่อมต่อไม่สามารถเริ่มต้นคำขอใหม่ใดๆ จนกว่าจะมีการประกาศการกลับมามีส่วนร่วมในเครือข่าย จุดเชื่อมต่อไม่น่าจะจมอยู่กับแพ็กเก็ตตอบกลับที่เหลือจำนวนมากสำหรับผู้ใช้ที่ไม่ได้ใช้งานแต่ละราย

ดังนั้น ทำไมไม่เพียงแค่จัดคิวพวกเขา ตราบใดที่มีพื้นที่ว่างในหน่วยความจำเพียงพอ และส่งมอบในภายหลังเมื่ออุปกรณ์เชื่อมต่อใหม่ เพื่อปรับปรุงความสะดวกและปริมาณงาน

หากหน่วยความจำเหลือน้อยหรืออุปกรณ์อยู่ในสถานะออฟไลน์นานเกินไป แพ็กเก็ตที่อยู่ในคิวอาจถูกยกเลิกได้โดยไม่เป็นอันตราย แต่ตราบใดที่ยังมีที่ว่างให้เก็บไว้ "ในภายหลัง" จะเกิดอันตรายอะไรได้บ้าง

เขย่าแพ็คเก็ตหลงทางหลวม

คำตอบที่นักวิจัยของเราค้นพบก็คือสิ่งที่เรียกว่าศัตรูที่แอ็คทีฟอาจสามารถสลัดข้อมูลที่เข้าคิวอย่างน้อยบางส่วนออกจากจุดเชื่อมต่ออย่างน้อยบางจุด

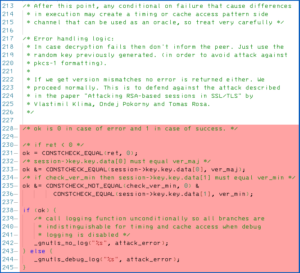

ปรากฎว่าข้อมูลที่จัดคิวไว้ถูกจัดเก็บในรูปแบบถอดรหัส คาดว่าอาจต้องเข้ารหัสใหม่ด้วยคีย์เซสชันใหม่เพื่อจัดส่งในภายหลัง

คุณคงเดาได้ว่าจะเกิดอะไรขึ้น

นักวิจัยค้นพบวิธีต่างๆ ในการหลอกให้จุดเชื่อมต่อบางส่วนปล่อยแพ็กเก็ตเครือข่ายที่อยู่ในคิว...

…ไม่ว่าจะไม่มีการเข้ารหัสใดๆ เลย หรือเข้ารหัสด้วยคีย์เซสชันใหม่ที่พวกเขาเลือกตามวัตถุประสงค์

บายพาสง่วงนอน

ในการโจมตีครั้งหนึ่ง พวกเขาเพียงแค่บอกจุดเข้าใช้งานว่าเป็นการ์ดไร้สายของคุณ และคุณกำลังจะเข้าสู่ "โหมดสลีป" ดังนั้นจึงแนะนำให้จุดเข้าใช้งานเริ่มจัดคิวข้อมูลสักระยะหนึ่ง

น่ารำคาญ คำขอ "ฉันจะงีบหลับแล้ว" ไม่ได้เข้ารหัสด้วยตัวเอง ดังนั้นนักวิจัยจึงไม่จำเป็นต้องรู้รหัสผ่านเครือข่าย Wi-Fi นับประสาอะไรกับการดักจับการตั้งค่าคีย์เซสชันดั้งเดิมของคุณ ( พี.เอ็ม.เค.หรือ คีย์หลักแบบจับคู่).

หลังจากนั้นไม่นาน พวกเขาจะแสร้งทำเป็นว่าพวกเขาเป็นแล็ปท็อปหรือโทรศัพท์ของคุณ "กำลังสำรองข้อมูล"

พวกเขาจะขอเชื่อมโยงกับจุดเข้าใช้งานอีกครั้ง แต่คราวนี้ไม่ได้ตั้งค่าคีย์การเข้ารหัส และดมกลิ่นการตอบกลับที่ค้างอยู่ในคิวก่อนหน้า

พวกเขาพบว่าแอคเซสพอยต์จำนวนมากไม่ได้กังวลเกี่ยวกับข้อเท็จจริงที่ว่าข้อมูลในคิวซึ่งแต่เดิมถูกร้องขอในรูปแบบที่เข้ารหัสนั้น ขณะนี้ถูกเผยแพร่ในรูปแบบที่ไม่ได้เข้ารหัส ดังนั้นอย่างน้อยข้อมูลบางส่วนก็จะรั่วไหลออกไป

อย่าใช้คีย์นั้น ใช้คีย์นี้แทน

ในการโจมตีอีกครั้ง พวกเขาใช้เทคนิคที่แตกต่างกันเล็กน้อย

ครั้งนี้ พวกเขาส่งแพ็คเก็ตปลอมแปลงเพื่อบังคับให้การ์ดเครือข่ายไร้สายของคุณตัดการเชื่อมต่อจากเครือข่าย หลังจากนั้นพวกเขาก็ตั้งค่าการเชื่อมต่อใหม่อย่างรวดเร็วด้วยคีย์เซสชันใหม่

แน่นอนว่าสำหรับการโจมตีนี้ จำเป็นต้องทราบคีย์เครือข่าย Wi-Fi แต่ในร้านกาแฟหรือที่ทำงานที่ใช้ร่วมกันหลายๆ แห่ง คีย์เหล่านั้นจะดีพอๆ กับสาธารณะ โดยทั่วไปแล้วจะเขียนบนกระดานดำหรือแชร์ในอีเมลต้อนรับ

หากพวกเขาสามารถเตะคุณออกจากเครือข่ายได้ในเวลาที่เหมาะสม (หรือผิดจังหวะจากมุมมองของคุณ) เช่น หลังจากที่คุณส่งคำขอที่พวกเขาสนใจ...

…และพวกเขาก็สามารถทำการเชื่อมต่อที่ปลอมแปลงใหม่ได้ทันเวลา พวกเขาอาจสามารถถอดรหัสชิ้นส่วนตอบกลับบางส่วนที่ต่อคิวจากก่อนหน้านี้ได้

แม้ว่าคุณจะสังเกตเห็นว่าคุณตัดการเชื่อมต่อจากเครือข่ายแล้ว แต่คอมพิวเตอร์ของคุณก็อาจพยายามเชื่อมต่อใหม่โดยอัตโนมัติ

หากผู้โจมตีจัดการเพื่อ "กิน" การตอบกลับที่อยู่ในคิวในระหว่างนั้น การเชื่อมต่อใหม่ของคุณจะไม่ราบรื่นโดยสิ้นเชิง ตัวอย่างเช่น คุณอาจเห็นหน้าเว็บที่ใช้งานไม่ได้หรือการดาวน์โหลดล้มเหลว แทนที่จะไม่มีปัญหา การกู้คืนจากการหยุดทำงาน

แต่ความบกพร่องเมื่อคุณตัดการเชื่อมต่อแล้วเชื่อมต่อใหม่กับฮอตสปอตไร้สายนั้นเป็นเรื่องปกติพอที่คุณจะไม่คิดมากหากมีสิ่งใดเกิดขึ้น

จะทำอย่างไร?

สำหรับนักพัฒนาจุดเข้าใช้งาน:

- หากจุดเชื่อมต่อของคุณทำงานบน Linux ให้ใช้เคอร์เนล 5.6 หรือใหม่กว่า เห็นได้ชัดว่าเป็นการหลีกเลี่ยงการโจมตีครั้งแรก เนื่องจากข้อมูลที่อยู่ในคิวจะไม่ถูกเปิดเผยหากได้รับการเข้ารหัสเมื่อมาถึง แต่จะไม่ถูกเข้ารหัสเมื่อส่งออกไปในที่สุด

- ล้างคิวการรับส่งข้อมูลเมื่อมีการเปลี่ยนแปลงคีย์ หากไคลเอนต์ยกเลิกการเชื่อมต่อและต้องการเชื่อมต่อใหม่ด้วยคีย์เซสชันใหม่ ให้ปฏิเสธที่จะเข้ารหัสข้อมูลคิวที่ได้รับภายใต้คีย์เก่าอีกครั้ง เพียงแค่ทิ้งมันแทน

สำหรับผู้ใช้ฮอตสปอต:

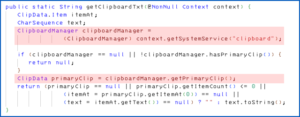

- ลดปริมาณการรับส่งข้อมูลที่ไม่ได้เข้ารหัสที่คุณส่ง ในที่นี้ เรากำลังพูดถึงการเข้ารหัสระดับที่สองที่ด้านบนของคีย์เซสชัน Wi-Fi ของคุณ เช่น HTTPS สำหรับการท่องเว็บ และ DNS-over-HTTPS สำหรับคำขอ DNS ของคุณ

ด้วยการเข้ารหัสระดับแอปพลิเคชันเพิ่มเติมอีกชั้น ใครก็ตามที่ถอดรหัสแพ็กเก็ต Wi-Fi ของคุณยังคงไม่สามารถเข้าใจข้อมูลที่อยู่ภายในได้

ผู้โจมตีอาจทราบรายละเอียดระดับเครือข่าย เช่น หมายเลข IP ของเซิร์ฟเวอร์ที่คุณเชื่อมต่อ แต่ถ้าคุณใช้ HTTPS ในขณะที่คุณเรียกดู เนื้อหาที่คุณส่งและรับจะไม่ถูกเปิดเผยโดยการโจมตีแบบจำกัดที่ยอมรับได้เหล่านี้

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :เป็น

- $ ขึ้น

- 1

- 2023

- a

- สามารถ

- เกี่ยวกับเรา

- แน่นอน

- เข้า

- คล่องแคล่ว

- เพิ่มเติม

- การให้คำแนะนำ

- หลังจาก

- ทั้งหมด

- คนเดียว

- จำนวน

- และ

- ประกาศ

- อื่น

- คำตอบ

- ที่คาดการณ์ไว้

- ทุกคน

- เป็น

- การมาถึง

- AS

- At

- โจมตี

- การโจมตี

- ผู้เขียน

- รถยนต์

- อัตโนมัติ

- กลับ

- background-image

- BE

- เพราะ

- ก่อน

- กำลัง

- เบลเยียม

- จมปลัก

- ชายแดน

- ด้านล่าง

- สั้น

- แตก

- Browsing

- by

- CAN

- บัตร

- ก่อให้เกิด

- ศูนย์

- การเปลี่ยนแปลง

- ชิป

- เลือก

- ข้อเรียกร้อง

- ไคลเอนต์

- กาแฟ

- สี

- ร่วมกัน

- สมบูรณ์

- คอมพิวเตอร์

- การประชุม

- งานที่เชื่อมต่อ

- การเชื่อมต่อ

- เนื้อหา

- ความสะดวกสบาย

- ได้

- หลักสูตร

- หน้าปก

- ข้อมูล

- ถอดรหัส

- ส่งมอบ

- การจัดส่ง

- รายละเอียด

- นักพัฒนา

- เครื่อง

- ต่าง

- ค้นพบ

- แสดง

- DNS

- ลง

- ดาวน์โหลด

- หล่น

- แต่ละ

- ทั้ง

- อีเมล

- ที่มีการเข้ารหัส

- การเข้ารหัสลับ

- พอ

- อย่างสิ้นเชิง

- แม้

- เผง

- ตัวอย่าง

- ที่เปิดเผย

- ล้มเหลว

- สองสาม

- รูป

- คิด

- ในที่สุด

- ชื่อจริง

- สำหรับ

- บังคับ

- ฟอร์ม

- รูป

- พบ

- ฟรี

- ราคาเริ่มต้นที่

- ได้รับ

- Go

- ไป

- ดี

- ที่เกิดขึ้น

- มี

- ความสูง

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- ฮอตสปอต

- โฉบ

- HTTPS

- ปรับปรุง

- in

- ไม่ได้ใช้งาน

- เริ่มต้น

- แทน

- สนใจ

- IP

- IT

- ITS

- jpg

- เก็บ

- คีย์

- กุญแจ

- เตะ

- ทราบ

- แล็ปท็อป

- ชั้น

- รั่วไหล

- ชั้น

- น่าจะ

- ถูก จำกัด

- ลินุกซ์

- นาน

- ต่ำ

- ทำ

- การจัดการ

- การจัดการกับ

- หลาย

- ขอบ

- เจ้านาย

- ความกว้างสูงสุด

- หน่วยความจำ

- อาจ

- โหมด

- ขณะ

- จำเป็นต้อง

- เครือข่าย

- ใหม่

- ปกติ

- ตัวเลข

- มากมาย

- of

- ออฟไลน์

- เก่า

- on

- ONE

- ออนไลน์

- เป็นต้นฉบับ

- แต่เดิม

- ดับ

- ของตนเอง

- แพ็คเก็ต

- หน้า

- การมีส่วนร่วม

- รหัสผ่าน

- พอล

- รูปแบบไฟล์ PDF

- มุมมอง

- โทรศัพท์

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- จุด

- จุด

- ตำแหน่ง

- โพสต์

- อำนาจ

- ขับเคลื่อน

- การเสนอ

- อาจ

- สาธารณะ

- วัตถุประสงค์

- อย่างรวดเร็ว

- พิสัย

- ค่อนข้าง

- รับ

- ที่ได้รับ

- เมื่อเร็ว ๆ นี้

- การฟื้นตัว

- การเผยแพร่

- ตอบ

- ขอ

- ร้องขอ

- การร้องขอ

- นักวิจัย

- กลับ

- ลด

- พูดว่า

- ที่กำหนดไว้

- ไร้รอยต่อ

- ที่สอง

- ความปลอดภัย

- นักวิจัยด้านความปลอดภัย

- ความรู้สึก

- เซสชั่น

- ชุด

- การติดตั้ง

- ที่ใช้ร่วมกัน

- ร้านขายของ

- สั้น

- ง่ายดาย

- แตกต่างกันเล็กน้อย

- So

- ของแข็ง

- บาง

- ช่องว่าง

- เริ่มต้น

- ติด

- ยังคง

- เก็บไว้

- หลงทาง

- อย่างเช่น

- SVG

- การ

- การพูดคุย

- ที่

- พื้นที่

- ของพวกเขา

- พวกเขา

- ตัวเอง

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- ในปีนี้

- สาม

- ปริมาณงาน

- เวลา

- ชื่อหนังสือ

- ไปยัง

- เกินไป

- ด้านบน

- การจราจร

- การเปลี่ยนแปลง

- ส่งผ่าน

- โปร่งใส

- หัน

- เป็นปกติ

- ภายใต้

- URL

- us

- ใช้

- ผู้ใช้งาน

- ผู้ใช้

- ต่างๆ

- วิธี

- เว็บ

- ยินดีต้อนรับ

- ดี

- อะไร

- ที่

- ในขณะที่

- WHO

- Wi-Fi

- จะ

- ไร้สาย

- กับ

- ไม่มี

- จะ

- เขียน

- ผิด

- ปี

- ของคุณ

- ลมทะเล