Storbritanniens National Crime Agency (NCA) har nyligen meddelat arbete som den har gjort som en pågående del av ett multinationellt projekt kallat Drift PowerOFF.

Tanken verkar vara att använda falska cyberbrottslighet-som-en-tjänst-webbplatser för att fånga uppmärksamheten hos lättpåverkade ungdomar som hänger runt i utkanten av cyberbrottslighet och letar efter en underjordisk gemenskap att gå med och börja lära sig...

...efter vilket de som försöker registrera sig "kontaktade av National Crime Agency eller polis och varnade för att engagera sig i cyberbrottslighet".

De falska crimeware-as-a-service-erbjudanden som NCA utger sig för att driva är så kallade booters, även kända som stressers, även kända som DDoSsers, där DDoS är en förkortning av distribuerad denial of service.

DoS kontra DDoS

En vanlig överbelastning, eller DoS, innebär vanligtvis att specialgjord nätverkstrafik skickas till en viss webbplats eller tjänst för att krascha den.

Vanligtvis innebär det att man hittar någon form av sårbarhet eller konfigurationsproblem så att ett nätverkspaket som är instängt i nät kommer att snubbla upp servern och få den att misslyckas.

Attacker av det slaget kan dock ofta kringgås när man väl vet hur de fungerar.

Till exempel kan du lappa mot buggen som skurkarna sticker in sina vässade stickor i; du kan skärpa serverkonfigurationen; eller så kan du använda en inkommande brandvägg för att upptäcka och blockera de booby-fällda paket som de använder för att utlösa kraschen.

Däremot är DDoS-attacker vanligtvis mycket mindre sofistikerade, vilket gör dem lättare för tekniskt oerfarna skurkar att delta i, men mycket mer naturliga, vilket gör dem svårare även för tekniskt erfarna försvarare att stoppa.

De flesta DDoS-attacker förlitar sig på att använda till synes ovanlig trafik, till exempel vanliga gamla GET-förfrågningar på webben som ber om huvudsidan på din webbplats, från en anspråkslös mängd internetadresser, som till synes oskyldiga konsument-ISP-anslutningar...

…men med en volym som är hundratals, tusentals eller kanske till och med miljontals gånger högre än din bästa dag med äkta webbtrafik någonsin.

Översvämmad med normala

Till exempel kan en starttjänst som drivs av skurkar som redan kontrollerar skadlig programvara som de har implanterat på 100,000 XNUMX hemanvändares bärbara datorer eller routrar beordra dem alla att börja komma åt din webbplats samtidigt.

Den här typen av upplägg kallas på jargongen botnät or zombie nätverk, eftersom det är en samling datorer som i hemlighet och på distans kan sparkas in i livet av sina så kallade bögar för att göra dåliga saker.

Föreställ dig att du är van vid en miljon besök på webbplatsen i månaden, och du har gjort nödsituationer i hopp om en härlig period med hög trafik där du kan få in en miljon träffar på en enda dag.

Föreställ dig nu att du plötsligt har 100,000 10 "användare" som alla knackar på din dörr under en enda XNUMX-sekundersperiod och sedan kommer tillbaka om och om igen och ber dig skicka tillbaka riktiga webbsidor som de inte har för avsikt att titta på alls.

Du kan inte åtgärda denna typ av trafiköverbelastning, eftersom att locka trafik till din webbplats nästan säkert är ditt mål, inte något du vill förhindra.

Du kan inte enkelt skriva en brandväggsregel för att blockera slöseri med webbförfrågningar som kommer från DDoSsers, eftersom deras paket förmodligen inte går att skilja från nätverkstrafiken som en vanlig webbläsare skulle skapa.

(Angriparna kan helt enkelt besöka din webbplats med en populär webbläsare, spela in data som genereras av förfrågan och spela upp den exakt för verisimilitud.)

Och du kan inte enkelt bygga upp en blocklista med kända dåliga avsändare, eftersom de individuella enheterna som samordnas till botnätet som har vänts mot dig är ofta omöjliga att skilja från enheterna eller routrarna för legitima användare som försöker komma åt din webbplats för genuina ändamål.

Inga förkunskaper krävs

Tyvärr kräver inte att komma in i DDoS- eller booter-scenen tekniska färdigheter, eller den kunskap som behövs för att skriva och sprida skadlig programvara, eller förmågan att driva ett eget botnät.

Du kan börja helt enkelt genom att umgås med mer erfarna cyberkriminella och tigga, låna eller köpa (mer exakt, kanske hyra) tid och bandbredd från deras befintliga booter-tjänst.

Det kanske inte känns som ett mycket brott?

Om allt du gör är att be din skolas servrar att behandla tusentals annars välformade förfrågningar för att störa ett test som du inte har reviderat för, eller för att komma tillbaka till en lärare du inte gillar, eller helt enkelt för att skryta rättigheter med dina kompisar, var är brottsligheten i det?

Du kanske lyckas övertyga dig själv om att du inte gör något fel så länge du inte slänger skadlig programvara mot nätverket, inte siktar på att bryta in och inte har för avsikt att stjäla någon data.

Heck, att "njuta av" mer trafik är något de flesta webbplatser skulle älska att skryta om, visst?

Inte ett oskyldigt tidsfördriv

Men DDoSsing är inte i närheten av så oskyldigt som du kanske hoppas kunna hävda till ditt försvar om du någon gång hamnar i en brottmålsdomstol.

Enligt NCA:

Distributed Denial of Service (DDoS)-attacker, som är utformade för att överväldiga webbplatser och tvinga dem offline, är olagliga i Storbritannien enligt Computer Misuse Act 1990.

När polisen fortsätter:

DDoS-for-hire eller booter-tjänster tillåter användare att ställa in konton och beställa DDoS-attacker på några minuter. Sådana attacker har potential att orsaka betydande skada på företag och kritisk nationell infrastruktur, och ofta hindra människor från att få tillgång till viktiga offentliga tjänster.

[. . .]

Den upplevda anonymiteten och användarvänligheten som erbjuds av dessa tjänster innebär att DDoS har blivit ett attraktivt brott på ingångsnivå, vilket gör det möjligt för individer med liten teknisk förmåga att begå cyberbrott med lätthet.

Traditionella nedtagningar och arresteringar är nyckelkomponenter i brottsbekämpningens svar på detta hot. Vi har dock utökat vår operativa förmåga med denna verksamhet, samtidigt som vi undergräver förtroendet för den kriminella marknaden.

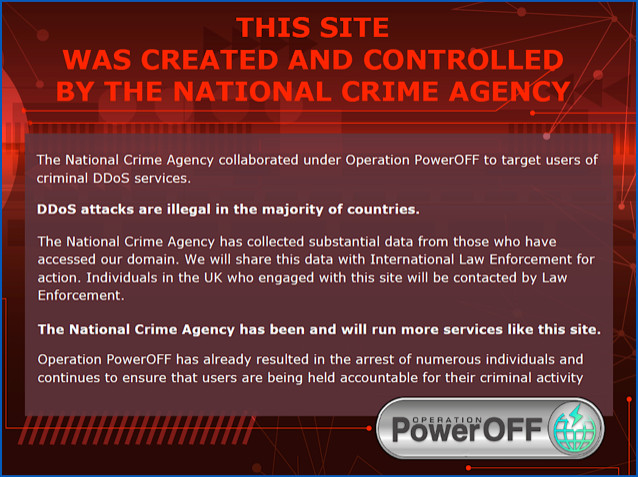

NCA:erna ståndpunkten är tydlig från detta meddelande, som publicerats på en tidigare lockbetsserver som nu konverterats till en varningssida:

Meddelande som visas efter att en NCA-lokningsplats har tjänat sitt syfte.

Vad göra?

Gör det inte!

Om du funderar på att komma in på programmering, nätverkssäkerhet, webbdesign, eller till och med bara för att umgås med andra datorkunniga människor i hopp om att lära av dem och ha kul samtidigt...

...koppla med ett av de många tusentals open source-projekt där ute som syftar till att producera något användbart för alla.

DDoSsing kan kännas som bara lite motkulturell nöje, men varken ägaren till webbplatsen du attackerar, polisen eller domarna kommer att se den roliga sidan.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://nakedsecurity.sophos.com/2023/03/28/cops-use-fake-ddos-services-to-take-aim-at-wannabe-cybercriminals/

- :är

- $UPP

- 000

- 1

- 100

- 70

- a

- förmåga

- Om oss

- Absolut

- tillgång

- åtkomst

- konton

- Agera

- aktivitet

- adresser

- ges

- Efter

- mot

- byrå

- sikta

- Alla

- tillåta

- redan

- nöje

- och

- anonymitet

- ÄR

- runt

- anhållanden

- AS

- At

- attackera

- Attacker

- uppmärksamhet

- locka

- attraktiv

- Författaren

- bil

- tillbaka

- bakgrund-bild

- Badrum

- Bandbredd

- BE

- därför att

- blir

- BÄST

- Bit

- Blockera

- gränsen

- upplåning

- botnät

- Botten

- Ha sönder

- webbläsare

- Bug

- SLUTRESULTAT

- företag

- Uppköp

- by

- KAN

- Orsak

- Centrum

- säkerligen

- patentkrav

- klick

- samling

- färg

- kommande

- förbinda

- samfundet

- komponenter

- dator

- datorer

- konfiguration

- Konsumenten

- fortsätta

- Däremot

- kontroll

- konverterad

- övertyga

- snutar

- kunde

- Domstol

- täcka

- Crash

- skapa

- Brott

- Kriminell

- kritisk

- Crooks

- cyberbrottslighet

- nätbrottslingar

- datum

- dag

- DDoS

- försvaret

- Försvararna

- Denial of Service

- Designa

- utformade

- enheter

- Visa

- Störa

- inte

- gör

- inte

- Dörr

- DOS

- dubbade

- enkel användning

- lättare

- lätt

- nödsituation

- engagerande

- nybörjar

- väsentlig

- Även

- NÅGONSIN

- alla

- exakt

- exempel

- befintliga

- erfarenhet

- erfaren

- MISSLYCKAS

- fejka

- hitta

- finna

- brandvägg

- För

- kraft

- Tidigare

- från

- främre

- kul

- rolig

- genereras

- skaffa sig

- få

- Målet

- Hänga

- Har

- har

- höjd

- högre

- träffar

- Hem

- hoppas

- hovring

- Hur ser din drömresa ut

- Men

- HTTPS

- Hundratals

- Tanken

- Olaglig

- bild

- in

- individuellt

- individer

- Infrastruktur

- Avser

- Avsikt

- Internet

- ISP

- IT

- DESS

- jargong

- delta

- jpg

- Nyckel

- knackar

- Vet

- kunskap

- känd

- bärbara datorer

- Lag

- inlärning

- livet

- tycka om

- liten

- Lång

- du letar

- älskar

- gjord

- Huvudsida

- Framställning

- malware

- hantera

- många

- Marginal

- marknad

- Materia

- max-bredd

- betyder

- kanske

- miljon

- miljoner

- minuter

- Månad

- mer

- mest

- multinationell

- Naken säkerhet

- nationell

- NCA

- Nära

- behövs

- Varken

- nät

- Nätverkssäkerhet

- nätverkstrafik

- normala

- of

- offer~~POS=TRUNC

- offline

- Gamla

- on

- ONE

- pågående

- öppet

- öppen källkod

- open source-projekt

- driva

- operativa

- beställa

- ursprungliga

- Övriga

- annat

- egen

- ägaren

- paket

- sida

- del

- särskilt

- Lappa

- Personer

- uppfattas

- kanske

- perioden

- Enkel

- plato

- Platon Data Intelligence

- PlatonData

- Polisen

- Populära

- placera

- posted

- inlägg

- potentiell

- exakt

- förhindra

- förmodligen

- Problem

- process

- producera

- Programmering

- projektet

- projekt

- tillhandahållande

- allmän

- Syftet

- syfte

- verklig

- post

- registrera

- regelbunden

- begära

- förfrågningar

- kräver

- respons

- rättigheter

- Regel

- Körning

- Samma

- scen

- säkerhet

- verkar

- skicka

- service

- Tjänster

- in

- inställning

- Kort

- visas

- signifikant

- helt enkelt

- enda

- webbplats

- Områden

- färdigheter

- fast

- några

- något

- sofistikerade

- Källa

- starta

- Sluta

- sådana

- säkert

- SVG

- Ta

- lärare

- Teknisk

- tekniska förmågor

- testa

- den där

- Smakämnen

- Storbritannien

- deras

- Dem

- Dessa

- saker

- tusentals

- hot

- tid

- gånger

- till

- topp

- trafik

- övergång

- transparent

- utlösa

- tur

- Litar

- vände

- typiskt

- Uk

- under

- URL

- användning

- användare

- vanligen

- mängd

- Kontra

- Besök

- volym

- sårbarhet

- varning

- webb

- Webbtrafik

- Webbplats

- webbsidor

- som

- VEM

- kommer

- med

- Arbete

- skulle

- skriva

- författare

- Fel

- Din

- själv

- zephyrnet