DATABROTT – STINGET I SVANSEN

Klicka och dra på ljudvågorna nedan för att hoppa till valfri punkt. Du kan också lyssna direkt på Soundcloud.

Med Doug Aamoth och Paul Ducklin. Intro och outro musik av Edith Mudge.

Du kan lyssna på oss på soundcloud, Apple Podcasts, Google Podcasts, Spotify, häft och överallt där bra poddar finns. Eller bara släpp URL till vårt RSS-flöde till din favoritpodcatcher.

LÄS TRANSKRIPTET

DOUG. SIM-byte, noll dagar, den [dramatiska rösten] Ping of DEATH och LastPass... igen.

Allt det och mer i podden Naked Security.

[MUSIKALT MODEM]

Välkommen till podden alla.

Jag är Doug Aamoth.

Med mig är som alltid Paul Ducklin.

Paul, hur gör du?

ANKA. Mycket bra, Doug.

Jag är glad över att du lägger in ett högdramatiskt ljud i det introt!

DOUG. Tja, hur säger man "Ping of Death" utan att säga [doom metal growl] "Ping of DEATH"?

Du kan inte bara säga [mild röst] "Ping of Death".

Du måste slå det lite...

ANKA. Jag antar det.

Det är annorlunda att skriva – vad har du?

Fet och kursiv stil.

Jag gick bara med vanlig text, men jag använde stora bokstäver, vilket hjälper.

DOUG. Ja, jag tror att jag skulle djärva och kursivera ordet "death", så [doom metal igen] "The Ping of DEATH".

ANKA. Och använd flera färger!

Jag ska göra det nästa gång, Doug.

DOUG. Bryt ut det gamla tagg i HTML, få den att blinka lite? [SKratt]

ANKA. Doug, för ett ögonblick var jag orolig att du skulle använda ordet [skrattar] .

DOUG. [skrattar] Vi älskar gamla grejer här!

Och det passar bra ihop med vår Denna vecka i teknisk historia segment – Jag är exalterad över den här eftersom jag inte hade hört talas om den, men snubblat över den.

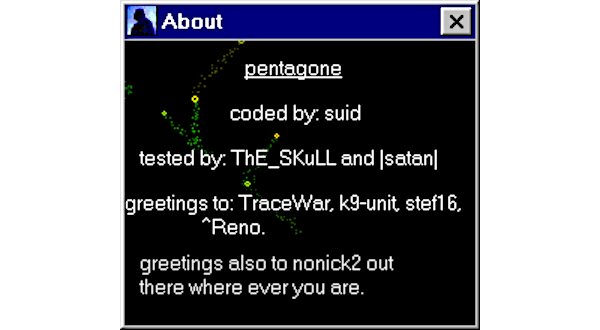

Den här veckan, den 04 december 2001, genomsökte Goner-masken internet i en takt som bara är näst efter Love Bug-viruset.

Goner spreds via Microsoft Outlook och lovade intet ont anande offer en rolig skärmsläckare när den kördes.

ANKA. Goner...

Jag tror att den fick det namnet för att det fanns en popup i slutet, eller hur, som nämnde Pentagon?

Men det var tänkt att vara en ordlek – det var "Penta/Borta".

Det var verkligen masken som påminde folk om att Windows-skärmsläckare faktiskt bara är körbara program.

Så, om du letade speciellt efter .EXE filer, ja, de kan vara inlindade i .SCR (skärmsläckare) filer också.

Om du bara litade på filnamn kan du lätt bli lurad.

Och många människor var det, tyvärr.

DOUG. Okej, vi går från den gamla skolan till den nya skolan.

Vi pratar om LastPass: det var ett brott; själva intrånget var inte hemskt; men det brottet har nu lett till ett nytt brott.

Eller kanske detta bara är en fortsättning på det ursprungliga intrånget?

LastPass erkänner kunddataintrång orsakade av tidigare intrång

ANKA. Ja, LastPass har skrivit om det i huvudsak som en uppföljning av det tidigare intrånget, som jag tror var augusti 2022, eller hur?

Och som vi sa då, det var ett väldigt pinsamt utseende för LastPass.

Men när intrången går, var det förmodligen värre för deras PR, marknadsföring och (tror jag) för deras avdelningar för immateriella rättigheter, eftersom det verkar som att det viktigaste som skurkarna gjorde undan med var källkoden från deras utvecklingssystem.

Och LastPass var snabbt med att lugna folk...

För det första antydde deras undersökningar att, medan de var där inne, kunde skurkarna inte göra några otillåtna ändringar som senare kan tränga in i den verkliga koden.

För det andra, tillgång till utvecklingssystemet ger dig inte tillgång till produktionssystemet, där själva koden byggs.

Och för det tredje kunde de säga att det verkade som att inga krypterade lösenordsvalv stals, så molnlagringen av dina krypterade lösenord var inte åtkomlig.

Och även om det hade nåtts, då skulle bara du veta lösenordet, eftersom dekrypteringen (det du kallade "det tunga lyftet" när vi pratade om det på podcasten) faktiskt görs i minnet på dina enheter - LastPass ser aldrig din Lösenord.

Och sedan, för det fjärde, sa de, så vitt vi kan säga, som ett resultat av det intrånget, har en del av de saker som fanns i utvecklingsmiljön nu gett antingen samma ... eller möjligen en helt annan mängd skurkar som köpte stulna data från föregående parti, vem vet?

Det gjorde det möjligt för dem att komma in i någon molntjänst där en ännu till synes okänd uppsättning kunddata stals.

Jag tror inte att de vet riktigt än, eftersom det kan ta ett tag att räkna ut vad som faktiskt kom åt efter att ett intrång inträffade.

Så jag tycker att det är rättvist att säga att detta är typ av B-sidan av det ursprungliga brottet.

DOUG. Okej, vi föreslår att om du är LastPass-kund, håller du ett öga på företagets säkerhetsincidentrapport.

Vi kommer att hålla ett öga på den här historien eftersom den fortfarande utvecklas.

Och om du, som Paul och jag, bekämpar cyberbrottslighet för att leva, finns det några utmärkta lärdomar att dra av Uber-intrånget.

Så det är ett podcastavsnitt – en "minisod" – med Chester Wisniewski som Paul har bäddat in längst ner i LastPass-artikeln:

Mycket att lära på den fronten!

ANKA. Som du säger, det är bra att lyssna, för det är, tror jag, det som i Amerika kallas för "handlingsbara råd" eller "nyheter du kan använda".

DOUG. [skrattar] Underbart.

På tal om nyheter-du-inte-verkligen-använder, Apple är i allmänhet fåmælta om sina säkerhetsuppdateringar ... och det fanns en säkerhetsuppdatering:

Apple släpper iOS-säkerhetsuppdateringen som är mer tajt än någonsin

ANKA. Åh, Doug, det är en av dina bästa... Jag gillar den där serien.

DOUG. [SKratt] Tack; tack så mycket.

ANKA. Ja, detta förvånade mig.

Jag tänkte, "ja, jag ska ta tag i uppdateringen för det låter seriöst."

Och jag gav mig själv anledningen, "Låt mig göra det för Naked Security-läsare."

För om jag gör det och det inte finns några biverkningar, så kan jag åtminstone säga till andra människor, "Titta, jag gjorde det bara blint och ingen skada kom till mig. Så kanske du kan göra det också."

Jag märkte bara plötsligt att det fanns en iOS 16.1.2-uppdatering tillgänglig, även om jag inte hade fått något säkerhetsrådgivningsmeddelande från Apple.

Ingen mejl?!

Det är konstigt.. så jag gick till HT201222 portalsidan som Apple har för sina säkerhetsbulletiner, och där var den: iOS 16.1.2.

Och vad står det, Doug, "Detaljer kommer snart"?

DOUG. Och följde de efter snart?

ANKA. Det var mer än en vecka sedan, och de är inte där än.

Så pratar vi "snart" som betyder timmar, dagar, veckor eller månader?

Just nu ser det ut som veckor.

Och, som alltid med Apple, finns det ingen indikation på att något har att göra med några andra operativsystem.

Har de glömts bort?

Behöver de inte uppdateringen?

Behövde de också uppdateringen, men den är bara inte klar än?

Har de blivit av med stödet?

Men det verkade, som jag sa i rubriken, ännu mer tajt än vanligt för Apple, och inte nödvändigtvis det mest hjälpsamma i världen.

DOUG. OK, mycket bra ... fortfarande några frågor, som leder oss till vår nästa historia.

En mycket intressant fråga!

Ibland, när du registrerar dig för en tjänst och den upprätthåller tvåfaktorsautentisering, står det: "Vill du få ett meddelande via textmeddelande, eller vill du använda en autentiseringsapp?"

Och den här historien är en varningsberättelse för att inte använda din telefon – använd en autentiseringsapp, även om det är lite mer besvärligt.

Det här är en mycket intressant historia:

SIM-byte skickades till fängelse för 2FA kryptovaluta-rån på över 20 miljoner dollar

ANKA. Det är det, Doug!

Om du någonsin har tappat bort en mobiltelefon eller låst dig från ditt SIM-kort genom att ange fel PIN-kod för många gånger, vet du att du kan gå in i mobiltelefonbutiken...

...och vanligtvis kommer de att fråga efter ID eller något, och du säger, "Hej, jag behöver ett nytt SIM-kort."

Och de kommer att skapa en åt dig.

När du stoppar in den i din telefon, bingo!... den har ditt gamla nummer på.

Så vad det betyder är att om en skurk kan gå igenom samma övning som du skulle övertyga mobiltelefonbolaget om att de har "tappat" eller "trasigt" sitt SIM-kort (dvs *ditt SIM-kort*), och de kan få det kortet antingen överlämnats till, skickats till, eller getts till dem på något sätt...

… sedan, när de ansluter den till sin telefon, börjar de få dina SMS tvåfaktors autentiseringskoder, *och* din telefon slutar fungera.

Det är de dåliga nyheterna.

De goda nyheterna i den här artikeln är att det här var ett fall av en kille som blev slagen för det.

Han har suttit i fängelse i USA i 18 månader.

Han, med ett gäng medbrottslingar – eller, med justitiedepartementets ord, den Schema deltagare… [skrattar]

…de kom iväg med ett särskilt offers kryptovaluta, uppenbarligen till ett belopp av 20 miljoner dollar, om du inte har något emot det.

DOUG. Oj!

ANKA. Så han gick med på att erkänna sig skyldig, ta ett fängelsestraff och omedelbart förverka... beloppet var [läser noga] $983,010.72 XNUMX... bara för att förverka det direkt.

Så förmodligen hade han det liggande.

Och han har tydligen också någon form av juridisk skyldighet att återbetala över 20 miljoner dollar.

DOUG. Lycka till med det, allihop! Lycka till.

Hans andra [vokala kursiveringar] Schema deltagare kan orsaka problem där! [skrattar]

ANKA. Ja, jag vet inte vad som händer om de vägrar att samarbeta också.

Som, om de bara hänger ut honom på tork, vad händer?

Men vi har några tips och några råd om hur man kan stärka säkerheten (på fler sätt än bara den 2FA du använder) i artikeln.

Så gå och läs det... varje liten bit hjälper.

DOUG. Okej, på tal om "småbitar"...

…det här var ännu en fascinerande historia, hur lågmälda ping kan användas för att trigga fjärrkörning av kod:

Ping of death! FreeBSD fixar ett kraschfel i nätverksverktyget

ANKA. [Gillar serien igen] Jag tror att du har förbättrat dig själv, Doug!

DOUG. [skrattar] Jag är igång idag...

ANKA. Från Apple till [svaga försök till doom-sång] Ping of DEATH!

Ja, det här var en spännande bugg.

Jag tror inte att det verkligen kommer att orsaka många människor mycket skada, och det *är* lappat, så det är enkelt att fixa det.

Men det finns en bra uppskrivning i FreeBSD säkerhetsrådgivande.

...och det är en underhållande och, om jag får säga det själv, en mycket informativ berättelse för den nuvarande generationen programmerare som kan ha förlitat sig på, "Tredjepartsbibliotek kommer bara att göra det åt mig. Hanterar du nätverkspaket på låg nivå? Jag behöver aldrig tänka på det..."

Det finns några fantastiska lärdomar att dra här.

Smakämnen ping verktyget, som är det enda nätverksverktyget som i stort sett alla känner till, har fått sitt namn från SONAR.

You go [gör filmubåtsljud] ping, och sedan kommer ekot tillbaka från servern i andra änden.

Och det här är en funktion som är inbyggd i Internet Protocol, IP, med hjälp av en sak som kallas ICMP, som är Internet Control Message Protocol.

Det är ett speciellt lågnivåprotokoll, mycket lägre än UDP eller TCP som folk förmodligen är vana vid, som i stort sett är designat för exakt den här typen av saker: "Lever du faktiskt ens i andra änden, innan jag går och oroar mig för varför din webbserver fungerar inte?"

Det finns en speciell typ av paket du kan skicka ut som heter "ICMP Echo".

Så, du skickar detta lilla lilla paket med ett kort meddelande i (meddelandet kan vara vad du vill), och det skickar helt enkelt samma meddelande tillbaka till dig.

Det är bara ett grundläggande sätt att säga, "Om det meddelandet inte kommer tillbaka, är antingen nätverket eller hela servern nere", snarare än att det finns något programvaruproblem på datorn.

I analogi med SONAR kallas programmet som skickar ut dessa ekoförfrågningar... [paus] Jag ska göra ljudeffekten, Doug … [falskt ubåtsfilmljud igen] ping. [SKRATT]

Och tanken är, du går, säg, ping -c3 (det betyder kontrollera tre gånger) nakedsecurity.sophos.com.

Du kan göra det just nu, och du bör få tre svar, vart och ett med en sekunds mellanrum, från WordPress-servrarna som är värd för vår webbplats.

Och det säger att sajten lever.

Den säger inte att webbservern är uppe; det säger inte att WordPress är uppe; det är inte talande att Naked Security faktiskt finns att läsa.

Men det bekräftar åtminstone att du kan se servern, och servern kan nå dig.

Och vem kunde ha trott att det där låga lilla pingsvaret skulle kunna sätta upp FreeBSD ping programmera på ett sådant sätt att en oseriös server kan skicka tillbaka ett "Ja, jag lever"-meddelande som i teorin (endast i teorin; jag tror inte att någon har gjort detta i praktiken) kan utlösa fjärrkörning av kod på din dator.

DOUG. Ja, det är fantastiskt; det är den fantastiska delen.

Även om det är ett proof-of-concept så är det en så liten liten sak!

ANKA. Smakämnen ping Programmet får själv hela IP-paketet tillbaka, och det är tänkt att dela upp det i två delar.

Normalt skulle kärnan hantera detta åt dig, så du ser bara datadelen.

Men när du har att göra med vad som kallas råa uttag, vad du får tillbaka är Internet Protocol header, som bara säger, "Hej, dessa byte kom från en sådan och en server."

Och sedan får du en sak som heter "ICMP Echo Reply", vilket är den andra hälften av paketet du får tillbaka.

Nu, dessa paket, de är vanligtvis bara 100 byte eller så, och om det är IPv4, är de första 20 byten IP-huvudet och resten, vad det än är, är Echo Reply.

Det har några byte att säga, "Detta är ett ekosvar" och sedan det ursprungliga meddelandet som gick ut och kom tillbaka.

Och så det självklara att göra, Doug, när du får det, är att du delar upp det i...

… IP-huvudet, som är 20 byte långt, och resten.

Gissa var problemet ligger?

DOUG. Berätta!

ANKA. Problemet är att IP-rubriker är *nästan alltid* 20 byte långa – jag tror faktiskt inte att jag någonsin har sett en som inte var det.

Och du kan se att de är 20 byte långa eftersom den första byten kommer att vara hexadecimal 0x45.

"4"" betyder IPv4, och "5"... "Åh, vi använder det för att säga hur lång rubriken är."

Du tar den siffran 5 och multiplicerar den med 4 (för 32-bitars värden), och du får 20 byte.

…och det är storleken på förmodligen sex sigmas IP-headers som du någonsin kommer att se i hela världen, Doug. [SKRATT]

Men de *kan* gå upp till 60 byte.

Om du lägger 0x4F istället för 0x45, som säger att det finns 0xF (eller 15 i decimal) × 4 = 60 byte i rubriken.

Och FreeBSD-koden tog helt enkelt den rubriken och kopierade den till en buffert på stacken som var 20 byte stor.

Ett enkelt, gammaldags stackbuffertspill.

Det är ett fall av ett ärevördigt nätverksfelsökningsverktyg med en ärevördig typ av bugg i sig. (Tja, inte längre.)

Så när du programmerar och du måste ta itu med saker på låg nivå som ingen egentligen har tänkt på på evigheter, gå inte bara med den mottagna visdomen som säger, "Åh, det kommer alltid att vara 20 byte; du kommer aldrig se något större."

För en dag kanske du.

Och när den dagen kommer kan den vara där medvetet eftersom en skurk gjorde det så med flit.

Så djävulen, som alltid, finns i programmeringsdetaljerna, Doug.

DOUG. OK, mycket intressant; bra historia.

Och vi kommer att hålla oss till ämnet kod med denna sista berättelse om Chrome.

Ännu en nolldag, vilket ger 2022 års totalsumma till nio gånger:

Nummer nio! Chrome fixar ytterligare en noll-dag 2022, Edge patchad också

ANKA. [Formell röst, låter som en inspelning] "Nummer 9. Nummer 9. Nummer 9, nummer 9," Douglas.

DOUG. [SKratt] Är det här Yoko Ono?

ANKA. Det är Revolution 9 från Beatles "White Album".

Yoko hörs riffa iväg i den låten – det ljudlandskapJag tror att de kallar det – men tydligen biten i början där någon sa "Nummer 9, nummer 9" om och om igen, det var i själva verket ett testband de hittade liggande.

DOUG. Ah, väldigt coolt.

ANKA. En EMI-ingenjör som sa något i stil med, "Detta är EMI-testband nummer 9" [SKRATT], och uppenbarligen tror jag inte ens att någon vet vems röst det var.

Det har *inget* med Chrome att göra, Doug.

Men med tanke på att någon kommenterade på Facebook häromdagen, "Den där Paul-killen börjar se ut som en Beatle"... [frågesport] vilket jag tyckte var lite konstigt.

DOUG. [SKratt] Ja, hur ska du ta det?

ANKA. ...Jag tänkte att jag kunde äta ute på "Nummer 9".

Det är den nionde nolldagen på året hittills, verkar det som, Doug.

Och det är en en-bugg fix, med buggen identifierad som CVE 2022-4282.

Eftersom Microsoft Edge använder Chromium open source-kärnan var den också sårbar, och ett par dagar senare följde Microsoft upp med en uppdatering för Edge.

Så det här är både ett Chrome- och ett Edge-problem.

Även om de webbläsarna bör uppdatera sig själva, rekommenderar jag att du går och kollar ändå – vi visar dig hur du gör det i artikeln – för säkerhets skull.

Jag kommer inte att läsa upp versionsnumren här eftersom de är olika för Mac, Linux och Windows på Chrome, och de är annorlunda igen för Edge.

Precis som Apple är Google lite snäll om den här.

Den hittades av en av deras hotjaktslag tror jag.

Så jag föreställer mig att de hittade det när de undersökte en incident som hände i det vilda, och därför vill de antagligen ha den under hatten, även om Google vanligtvis har mycket att säga om ”öppenhet” när det kommer till buggfixning.

Du kan se varför du, i ett fall som detta, kanske vill ha lite tid att gräva lite djupare innan du berättar för alla exakt hur det fungerar.

DOUG. Utmärkt ... och vi har en läsarfråga som förmodligen är en fråga som många tänker på.

Cassandra frågar, "Har buggupptäckarna bara tur att hitta buggar? Eller har de träffat en "söm" full av insekter? Eller utfärdar Chromium ny kod som är mer buggig än normalt? Eller är det något annat på gång?”

ANKA. Ja, det är en bra fråga, faktiskt, och jag är rädd att jag bara skulle kunna svara på den på ett lite tråkigt sätt, Doug.

Eftersom Cassandra hade gett valen A), B) och C), sa jag, "Ja, det kanske är det D) Allt ovanstående."

Vi vet att när en bugg av en viss sort dyker upp i koden, är det rimligt att anta att samma programmerare kan ha gjort liknande buggar någon annanstans i programvaran.

Eller andra programmerare på samma företag kan ha använt vad som ansågs få visdom eller standardpraxis vid den tiden, och kan ha följt efter.

Och ett bra exempel är att om du ser tillbaka på Log4J... så fanns det en fix för att åtgärda problemet.

Och sedan, när de gick och letade, "Åh, faktiskt, det finns andra platser där liknande misstag har gjorts."

Så det fanns en fix för fixen, och sedan fanns det en fix för fixen för fixen, om jag kommer ihåg.

Det finns naturligtvis också problemet att när du lägger till ny kod kan du få buggar som är unika för den nya koden och som uppstår på grund av att du lägger till funktioner.

Och det är därför många webbläsare, inklusive Chrome, har en "något äldre" version om du vill som du kan hålla dig till.

Och tanken är att dessa "äldre" utgåvor... de har inga av de nya funktionerna, utan alla relevanta säkerhetsfixar.

Så om du vill vara konservativ när det gäller nya funktioner kan du vara det.

Men vi vet verkligen att ibland, när du skyfflar in nya funktioner i en produkt, kommer nya buggar med de nya funktionerna.

Och du kan se det, till exempel, när det finns en uppdatering, säg, för din iPhone, och du får uppdateringar, t.ex. för iOS 15 och iOS 16.

Sedan, när du tittar på bugglistorna, finns det få buggar som bara gäller iOS 16.

Och du tänker, "Hej, det måste vara buggar i koden som inte fanns där tidigare."

Så ja, det är en möjlighet.

Och jag tror att de andra sakerna som pågår kan anses vara bra.

Den första är att jag tror att, särskilt för saker som webbläsare, webbläsartillverkarna blir mycket bättre på att driva ut fullständiga ombyggnader riktigt, riktigt snabbt.

DOUG. Intressant.

ANKA. Och jag tror att det andra som har förändrats är att man tidigare kunde hävda att för många leverantörer... det var ganska svårt att få folk att överhuvudtaget applicera patchar, även när de bara kom ut på ett månadsschema, och även om de hade flera nolldagsfixar i dem.

Jag tror att det kanske också är ett svar på det faktum att fler och fler av oss är mer och mer benägna att inte bara acceptera, utan faktiskt *förvänta sig* automatisk uppdatering som verkligen är snabb.

Så jag tror att du kan läsa en del bra saker i det här.

Det faktum att Google inte bara kan trycka ut en enda nolldagarsfix nästan omedelbart, utan också att folk är villiga att acceptera det och till och med kräva det.

Så jag gillar att se frågan om, "Wow, nio nolldagar under året fixade individuellt!"...

…Jag tycker mer om det som att "glas halvt fyllt och fyllt på" än "glas halvtomt och rinnande genom ett litet hål i botten". [SKRATT]

Det är min åsikt.

DOUG. Okej, mycket bra.

Tack för frågan, Cassandra.

Om du har en intressant berättelse, kommentar eller fråga som du vill skicka in, läser vi det gärna i podden.

Du kan skicka e-post till tips@sophos.com, du kan kommentera någon av våra artiklar, eller så kan du kontakta oss på sociala: @NakedSecurity.

Det är vår show för idag; tack så mycket för att du lyssnade.

För Paul Ducklin, jag heter Doug Aamoth, och påminner dig: Tills nästa gång...

BÅDE. Håll dig säker!

[MUSIKALT MODEM]

- Apple

- blockchain

- krom

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- cyberbrottslighet

- nätbrottslingar

- Cybersäkerhet

- säkerhetstjänsten

- digitala plånböcker

- kant

- Exploit

- brandvägg

- hacking

- iOS

- kaspersky

- Lag och ordning

- malware

- Mcafee

- Microsoft

- Naken säkerhet

- Naken säkerhetspodcast

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- podcast

- privatpolicy

- VPN

- sårbarhet

- webbplats säkerhet

- zephyrnet

![S3 Ep121: Kan man bli hackad och sedan åtalad för det? [Ljud + text]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)