DAJANJE X V X-OPS

Najprej je bil DevOps, nato SecOps, nato DevSecOps. Ali pa bi to moral biti SecDevOps?

Paul Ducklin se pogovarja z notranjim poznavalcem Sophos X-Ops Mattom Holdcroftom o tem, kako združiti vse vaše korporativne ekipe »Ops«, pri čemer je vodilo pravilnost kibernetske varnosti.

Ni zvočnega predvajalnika spodaj? poslušaj neposredno na Soundcloudu.

S Paulom Ducklinom in Mattom Holdcroftom. Uvodna in končna glasba avtorja Edith Mudge.

Poslušate nas lahko na Soundcloud, Apple Podcasts, Google Podcasti, Spotify in povsod, kjer so na voljo dobri podcasti. Ali pa preprosto spustite URL našega vira RSS v vaš najljubši podcatcher.

PREBERITE PREPIS

RACA. Pozdravljeni, vsi.

Dobrodošli v podcastu Naked Security.

Kot lahko slišite, jaz nisem Doug, jaz sem Duck.

Doug je ta teden na dopustu, zato se mi je v tej epizodi pridružil moj dolgoletni prijatelj in kolega na področju kibernetske varnosti Matt Holdcroft.

Matt, ti in jaz se vračava v zgodnje dni Sophosa ...

… in področje, na katerem zdaj delate, je del kibernetske varnosti, ki je znan kot »DevSecOps«.

Ko gre za X-Ops, bi lahko rekli, da ste bili tam za vse možne vrednosti X.

Povejte nam nekaj o tem, kako ste prišli do mesta, kjer ste zdaj, ker je to fascinantna zgodba.

MATT. Moja prva služba v Sophosu je bila Lotus Notes Admin and Developer, delal pa sem v takratni Production Room, tako da sem bil odgovoren za razmnoževanje disket.

To so bile PRAVE diskete, ki bi jih dejansko lahko spodleteli!

RACA. [GLASEN SMEH] Ja, sorta 5.25″ ...

MATT. Da!

Takrat je bilo enostavno.

Imeli smo fizično varovanje; lahko vidite omrežje; vedeli ste, da je računalnik povezan v omrežje, ker je imel del kabla, ki je prihajal iz zadnje strani.

(Čeprav verjetno ni bil povezan v omrežje, ker je nekdo izgubil zaključek s konca [kabla].)

Torej, imeli smo lepa, preprosta pravila o tem, kdo lahko kam gre in kdo lahko kaj zatakne v kaj, in življenje je bilo dokaj preprosto.

RACA. Dandanes je skoraj obratno, kajne?

Če računalnik ni v omrežju, ne more veliko pomagati podjetju pri doseganju ciljev in ga je skoraj nemogoče upravljati.

Ker mora biti sposoben doseči oblak, da naredi kar koli koristnega, in vi morate biti sposobni doseči z njim, kot oseba, odgovorna za varnostne operacije, prek oblaka, da se prepričate, da je vse v redu.

To je skoraj situacija Catch-22, kajne?

MATT. Da.

Popolnoma je obrnjeno.

Da, računalnik, ki ni povezan, je varen… vendar je tudi neuporaben, ker ne izpolnjuje svojega namena.

Bolje je, da ste nenehno na spletu, da lahko nenehno prejema najnovejše posodobitve, vi pa ga lahko spremljate in lahko iz njega dobite telemetrijo v resničnem življenju, namesto da bi imeli nekaj, kar bi morda preverjali vsak drugi dan.

RACA. Kot pravite, je ironija, da je spletanje zelo tvegano, vendar je tudi edini način za obvladovanje tega tveganja, zlasti v okolju, kjer se ljudje ne pojavljajo v pisarni vsak dan.

MATT. Da, zamisel o Bring Your Own Device [BYOD] ne bi prišla nazaj, kajne?

Vendar smo imeli Build Your Own Device, ko sem se pridružil Sophosu.

Pričakovali so, da boste naročili dele in sestavili svoj prvi osebni računalnik.

To je bil obred prehoda!

RACA. Bilo je kar lepo…

... lahko bi izbirali v razumnih mejah, kajne?

MATT. [SMEH] Ja!

RACA. Naj se odločim za malo manj prostora na disku in potem bom mogoče imel [DRAMATIČNI GLAS] OSEM MEGABAJTOV RAM-a!!?!

MATT. Bilo je obdobje 486es, disket in faksov, ko smo začeli, kajne?

Spominjam se, da so prvi Pentiumi prišli v podjetje in bilo je: »Vau! Poglej to!"

RACA. Kateri so vaši trije najboljši nasveti za današnje operaterje kibernetske varnosti?

Ker se zelo razlikujejo od starih, "Oooh, pazimo na zlonamerno programsko opremo in potem, ko jo najdemo, jo bomo šli počistit."

MATT. Ena od stvari, ki se je od takrat zelo spremenila, Paul, je ta, da si nekoč imel okužen stroj in vsi so si obupano želeli razkužiti stroj.

Izvedljiv virus bi okužil *vse* izvedljive datoteke v računalniku in vrnitev v »dobro« stanje je bila res naključna, kajti če bi zamudili kakšno okužbo (če bi lahko razkužili), bi se vrnili na začetek kot takoj, ko je bila ta datoteka priklicana.

In nismo imeli, kot jih imamo zdaj, digitalnih podpisov in manifestov in tako naprej, kjer bi se lahko vrnili v znano stanje.

RACA. Zdi se, kot da bi bila zlonamerna programska oprema ključni del težave, saj so ljudje pričakovali, da jo boste počistili in v bistvu odstranili muho iz mazila, nato pa vrnili kozarec z mazilom in rekli: »Zdaj je varno za uporabo, ljudje .”

MATT. Motivacija se je spremenila, saj so pisci virusov takrat želeli na splošno okužiti čim več datotek in so to pogosto počeli le »za zabavo«.

Medtem ko danes želijo zajeti sistem.

Zato jih ne zanima okužba vsake izvršljive datoteke.

Želijo samo nadzor nad tem računalnikom, ne glede na namen.

RACA. Pravzaprav med napadom morda sploh ne bo okuženih datotek.

Lahko vdrejo, ker so od nekoga kupili geslo, in potem, ko vstopijo, namesto da rečejo: "Hej, spustimo virus, ki bo sprožil vse vrste alarmov" ...

... bodo rekli: "Poiščimo, kakšna zvita orodja sistemskega skrbnika so že na voljo, da jih lahko uporabimo na načine, ki jih pravi sistemski skrbnik nikoli ne bi."

MATT. V mnogih pogledih ni bilo res zlonamerno, dokler ...

… Spominjam se, da sem bil zgrožen, ko sem prebral opis določenega virusa, imenovanega »Razparač«.

Namesto da bi samo okužil datoteke, bi šel naokoli in tiho vrtel po bitih v vašem sistemu.

Tako se lahko sčasoma katera koli datoteka ali kateri koli sektor na vašem disku rahlo poškoduje.

Čez šest mesecev lahko nenadoma ugotovite, da je vaš sistem neuporaben, in ne boste vedeli, kakšne spremembe so bile narejene.

Spomnim se, da je bilo to zame kar šokantno, saj so bili pred tem virusi nadležni; nekateri so imeli politične motive; nekateri pa so bili samo ljudje, ki so eksperimentirali in se »zabavali«.

Prvi virusi so bili napisani kot intelektualna vaja.

In spomnim se, nekoč, da pravzaprav nismo mogli najti nobenega načina za monetizacijo okužb, čeprav so bile moteče, ker ste imeli tisto težavo: »Plačaj na ta bančni račun« ali »Pusti denar pod ta skala v lokalnem parku”…

... ki je bila vedno dovzetna za to, da bi jo pobrale oblasti.

Potem je seveda prišel Bitcoin. [SMEH]

Zaradi tega je bila celotna stvar z zlonamerno programsko opremo komercialno uspešna, kar do takrat ni bila.

RACA. Vrnimo se torej k tem najboljšim nasvetom, Matt!

Kaj svetujete kot tri stvari, ki jih operaterji kibernetske varnosti lahko storijo in jim dajo, če hočete, največji bend za denar?

MATT. OK.

Vsi so že slišali tole: Zaplata.

Krpati moraš, in to pogosto.

Dlje ko opustite krpanje … je, kot da ne bi šli k zobozdravniku: dlje ko ga opustite, slabše bo.

Verjetneje je, da boste dosegli prelomno spremembo.

Toda če pogosto popravljate popravke, tudi če naletite na težavo, se verjetno lahko spopadete s tem in sčasoma boste svoje aplikacije vseeno izboljšali.

RACA. Dejansko je veliko, veliko lažje nadgraditi z, recimo, OpenSSL 3.0 na 3.1, kot nadgraditi z OpenSSL 1.0.2 na OpenSSL 3.1.

MATT. In če nekdo preiskuje vaše okolje in lahko vidi, da niste na tekočem s svojimi popravki ... je, no, "Kaj še lahko izkoristimo?" Vredno je še enkrat pogledati!«

Medtem ko je nekdo, ki je popolnoma zakrpan ... verjetno bolj na tekočem.

Je kot staro Štoparski vodič po galaksiji: dokler imaš svojo brisačo, domnevajo, da imaš vse ostalo.

Torej, če ste popolnoma zakrpani, ste verjetno na vrhu vsega drugega.

RACA. Torej, popravljamo.

Kaj je druga stvar, ki jo moramo narediti?

MATT. Krpaš lahko samo tisto, o čemer veš.

Torej druga stvar je: Spremljanje.

Moraš poznati svoje posestvo.

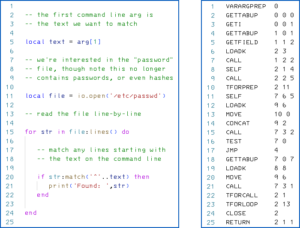

Kar zadeva vedenje, kaj se izvaja na vaših računalnikih, je bilo v zadnjem času vloženega veliko truda s SBOM, Programska oprema.

Ker so ljudje razumeli, da gre za celotno verigo …

RACA. Točno!

MATT. Ni dobro, če prejmete opozorilo, ki pravi: "V taki in tej knjižnici je ranljivost," vaš odgovor pa je: "V redu, kaj naj naredim s tem znanjem?"

Vedeti, kateri stroji delujejo in kaj se izvaja na teh strojih ...

... in, če se vrnemo k popravkom, "Ali so popravke dejansko namestili?"

RACA. Ali pa se je prevarant prikradel in rekel: »Aha! Mislijo, da so popravljeni, tako da, če ne preverjajo, ali so ostali popravljeni, morda lahko enega od teh sistemov znižam in si odprem zadnja vrata za vedno več, ker mislijo, da imajo težavo razvrščeno.”

Torej mislim, da obstaja kliše: "Vedno meri, nikoli domnevaj."

Zdaj mislim, da vem, kateri je vaš tretji nasvet, in predvidevam, da bo najtežji/najbolj kontroverzen.

Torej, naj vidim, če imam prav ... kaj je to?

MATT. Rekel bi, da je: Kill. (ali Odstranjevanje.)

Sčasoma se sistemi povečajo ... zasnovani so in zgrajeni, ljudje pa gredo naprej.

RACA. [SMEH] Zraste! [GLASNEJŠI SMEH]

Nekako kot kalcifikacija...

MATT. Ali mrakarji …

RACA. ja! [SMEH]

MATT. Barnacles na veliki ladji vašega podjetja.

Morda opravljajo koristno delo, lahko pa ga opravljajo s tehnologijo, ki je bila v modi pred petimi ali desetimi leti, ko je bil sistem zasnovan.

Vsi vemo, kako obožujejo razvijalci nov nabor orodij ali nov jezik.

Ko spremljate, morate paziti na te stvari, in če je ta sistem že dolgo v zobu, se morate težko odločiti in ga uničiti.

In spet, enako kot pri popravkih, dlje kot ga pustite, večja je verjetnost, da se boste obrnili in rekli: "Kaj ta sistem sploh počne?"

Zelo pomembno je vedno razmišljati življenski krog ko uvedete nov sistem.

Pomislite: »V redu, to je moja različica 1, ampak kako jo bom uničil? Kdaj bo umrlo?"

Izrazite nekaj pričakovanj za podjetje, za svoje notranje stranke in enako velja za zunanje stranke.

RACA. Torej, Matt, kakšen je tvoj nasvet glede tega, kar vem, je lahko zelo težka naloga za nekoga, ki je v varnostni skupini (običajno postane to težje, ko se podjetje povečuje), da jim pomaga prodati idejo?

Na primer, "Ne smete več kodirati z OpenSSL 1. Morate preiti na različico 3. Ne zanima me, kako težko je!"

Kako posredujete to sporočilo, ko vas vsi drugi v podjetju odbijajo?

MATT. Prvič ... ne morete diktirati.

Postaviti morate jasne standarde, ki jih je treba pojasniti.

Tista prodaja, ki ste jo dobili, ker smo poslali zgodaj, ne da bi odpravili težavo?

Zasenčilo ga bo slabo oglaševanje, da smo imeli ranljivost ali da smo pošiljali z ranljivostjo.

Vedno je bolje preprečiti kot popraviti.

RACA. Absolutno!

MATT. Z obeh strani razumem, da je težko.

Toda dlje kot ga zapustite, težje se je spremeniti.

Nastavitev teh stvari z: "Uporabil bom to različico, nato pa bom nastavil in pozabil"?

Ne!

Pogledati morate svojo kodno zbirko in vedeti, kaj je v vaši kodni bazi, ter reči: »Zanašam se na te knjižnice; Zanašam se na te pripomočke« in tako naprej.

In reči morate: "Zavedati se morate, da so vse te stvari predmet sprememb, in se s tem soočiti."

RACA. Torej zveni, kot da bi rekli, da ne glede na to, ali začne zakon prodajalcem programske opreme sporočati, da morajo predložiti seznam materialov programske opreme (SBOM, kot ste omenili prej), ali ne ...

… res morate ohraniti takšno stvar znotraj svoje organizacije, samo zato, da lahko izmerite, kje stojite na podlagi kibernetske varnosti.

MATT. Ne smeš biti reaktiven glede teh stvari.

Ni dobro reči: »Tista ranljivost, o kateri je pred enim mesecem pisal ves tisk? Zdaj smo ugotovili, da smo varni.«

[SMEH] To ni dobro! [VEČ SMEHA]

Resničnost je taka, da bodo vsi deležni teh norih prepirov, da bi odpravili ranljivosti.

Obstaja nekaj velikih na obzorju, potencialno, s stvarmi, kot je šifriranje.

Nekega dne bi lahko NIST objavil: "Ne zaupamo več ničemur v zvezi z RSA."

In vsi bodo v istem čolnu; vsi se bodo morali truditi za implementacijo nove, kvantno varne kriptografije.

Takrat se bo glasilo: "Kako hitro lahko popravite svoj popravek?"

Vsi bodo delali isto.

Če ste na to pripravljeni; če veste, kaj storiti; če dobro razumete svojo infrastrukturo in kodo ...

… če lahko stopiš na čelo in rečeš: »Uspelo nam je v dnevih in ne v tednih«?

To je komercialna prednost, pa tudi prava stvar.

RACA. Torej, naj povzamem vaše tri najboljše nasvete v nekaj, kar mislim, da so postali štirje, in preverim, ali sem jih razumel prav.

Nasvet 1 je dober star Patch zgodnji; pogosto popravljati.

Čakati dva meseca, kot so to počeli ljudje v časih Wannacryja ... to pred šestimi leti ni bilo zadovoljivo, leta 2023 pa je zagotovo daleč, veliko predolgo.

Tudi dva tedna je predolgo; pomisliti morate: "Če moram to narediti v dveh dneh, kako bi lahko to naredil?"

Nasvet 2 je monitor, ali z mojimi klišejskimi besedami: "Vedno meri, nikoli domnevaj."

Tako se lahko prepričate, da popravki, ki naj bi bili tam, res so in da dejansko izveste za tiste “strežnike v omari pod stopnicami”, na katere je nekdo pozabil.

Nasvet 3 je Ubij/odstreli, kar pomeni, da zgradite kulturo, v kateri lahko razpolagate z izdelki, ki ne ustrezajo več svojemu namenu.

In nekakšen pomožni nasvet 4 je Bodi spreten, tako da lahko, ko pride trenutek ubijanja/odstrelitve, to dejansko storite hitreje kot vsi ostali.

Ker je to dobro za vaše stranke in vam daje (kot ste rekli) tudi komercialno prednost.

Je to prav?

MATT. Sliši se tako!

RACA. [ZMAGOVALNO] Štiri preproste stvari, ki jih morate narediti to popoldne. [SMEH]

MATT. ja! [VEČ SMEHA]

RACA. Tako kot kibernetska varnost na splošno so to potovanja, kajne, in ne cilji?

MATT. Da!

In ne dovolite, da je »najboljši« sovražnik »boljšega«. (Ali "dobro".)

Torej…

Obliž.

Zaslon.

Ubij. (Ali Odstranjevanje.)

In: Bodi spreten… bodite pripravljeni na spremembe.

RACA. Matt, to je odličen način za zaključek.

Najlepša hvala, da ste v kratkem času stopili pred mikrofon.

Kot vedno, za naše poslušalce, če imate kakršne koli pripombe, jih lahko pustite na spletnem mestu Naked Security ali nas kontaktirate na družbenem omrežju: @nakedsecurity.

Sedaj mi ostane le še, da rečem kot ponavadi: Do naslednjič…

OBOJE. Bodite varni!

[GLASBENI MODEM]

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoData.Network Vertical Generative Ai. Opolnomočite se. Dostopite tukaj.

- PlatoAiStream. Web3 Intelligence. Razširjeno znanje. Dostopite tukaj.

- PlatoESG. Avtomobili/EV, Ogljik, CleanTech, Energija, Okolje, sončna energija, Ravnanje z odpadki. Dostopite tukaj.

- BlockOffsets. Posodobitev okoljskega offset lastništva. Dostopite tukaj.

- vir: https://nakedsecurity.sophos.com/2023/07/06/s3-ep142-putting-the-x-in-x-ops/

- :ima

- : je

- :ne

- :kje

- $GOR

- 1

- 2023

- a

- Sposobna

- O meni

- Doseči

- čez

- dejansko

- admin

- Prednost

- nasveti

- svetuje

- spet

- Avgust

- Opozorite

- vsi

- dovoljene

- skupaj

- že

- Prav tako

- vedno

- am

- an

- in

- Objavi

- Še ena

- kaj

- karkoli

- kjerkoli

- Apple

- aplikacije

- SE

- okoli

- AS

- domnevati

- At

- napad

- audio

- Avtor

- Organi

- zaveda

- nazaj

- Zakulisni

- Slab

- bend

- Banka

- V bistvu

- BE

- ker

- postanejo

- bilo

- pred

- počutje

- spodaj

- Boljše

- Big

- največji

- Bill

- Bit

- Bitcoin

- čoln

- tako

- Obe strani

- Kupil

- Break

- Breaking

- prinašajo

- Predložitev

- izgradnjo

- zgrajena

- poslovni

- vendar

- by

- kabel

- se imenuje

- prišel

- CAN

- Lahko dobiš

- zajemanje

- ki

- Zagotovo

- spremenite

- spremenilo

- Spremembe

- preveriti

- Izberite

- jasno

- Cloud

- Koda

- Koda

- Sodelavec

- prihaja

- prihajajo

- komentarji

- komercialna

- komercialno

- podjetje

- popolnoma

- računalnik

- sklenjene

- povezane

- šteje

- gradnjo

- kontakt

- stalno

- nadzor

- sporen

- Corporate

- bi

- Tečaj

- kriptografija

- Kultura

- Stranke, ki so

- Cybersecurity

- dan

- Dnevi

- Odločitev

- opis

- zasnovan

- destinacije

- Razvojni

- Razvijalci

- naprava

- DevOps

- DID

- Polnilna postaja

- drugačen

- težko

- digitalni

- razkužiti

- je

- do

- ne

- tem

- dont

- dvojno preverjanje

- navzdol

- Strmina

- dramatično

- Drop

- med

- prej

- Zgodnje

- lažje

- lahka

- prizadevanje

- ostalo

- šifriranje

- konec

- okolje

- epizoda

- Era

- nepremičnine

- Tudi

- VEDNO

- Tudi vsak

- vsak dan

- vsi

- vsakdo je

- vse

- Primer

- Vaja

- pričakovanja

- Pričakuje

- razložiti

- Izkoristite

- zunanja

- oči

- Obraz

- Dejstvo

- pošteno

- daleč

- zanimivo

- hitreje

- Polje

- file

- datoteke

- Najdi

- konča

- prva

- fit

- pet

- fiksna

- za

- je pokazala,

- štiri

- prijatelj

- iz

- izpolnjevanje

- v celoti

- splošno

- splošno

- dobili

- pridobivanje

- Daj

- Go

- Cilji

- goes

- dogaja

- več

- dobro

- veliko

- vodi

- imel

- strani

- Trdi

- težje

- Imajo

- ob

- Glava

- slišati

- Slišal

- pomoč

- pomoč

- hit

- obzorje

- Kako

- Kako

- HTTPS

- i

- Ideja

- if

- izvajati

- Pomembno

- nemogoče

- in

- okužba

- Okužbe

- Infrastruktura

- v notranjosti

- Insider

- Namesto

- intelektualne

- zainteresirani

- notranji

- v

- sklican

- ironija

- IT

- ITS

- Job

- pridružil

- Potovanja

- samo

- Imejte

- vzdrževanje

- Ključne

- Kill

- Vedite

- Vedeti

- znanje

- znano

- jezik

- večja

- Zadnji

- Zadnje posodobitve

- zakon

- pustite

- manj

- knjižnice

- Knjižnica

- življenje

- light

- kot

- Verjeten

- vrstica

- malo

- lokalna

- Long

- dolgoročna

- več

- Poglej

- izgubil

- Sklop

- ljubezen

- stroj

- Stroji

- je

- vzdrževati

- Znamka

- zlonamerna programska oprema

- upravljanje

- več

- materiali

- Maj ..

- mogoče

- me

- kar pomeni,

- merjenje

- omenjeno

- Sporočilo

- mikrofon

- morda

- zamudili

- Trenutek

- monetizacija

- Denar

- spremljanje

- mesec

- mesecev

- več

- Motivacija

- premikanje

- veliko

- Glasba

- Glasbeno

- morajo

- my

- Gola varnost

- Goli varnostni podcast

- Nimate

- potrebe

- mreža

- nikoli

- Novo

- Naslednja

- lepo

- Spreten

- nst

- št

- Opombe

- Opaziti..

- zdaj

- of

- off

- Office

- pogosto

- Staro

- on

- ONE

- tiste

- na spletu

- samo

- odprite

- openssl

- operacije

- operaterji

- or

- Da

- organizacija

- Ostalo

- naši

- ven

- več

- lastne

- Pack

- del

- zlasti

- zlasti

- deli

- Geslo

- Patch

- Obliži

- Zaplata

- paul

- PC

- ljudje

- oseba

- fizično

- Fizična varnost

- izbrali

- platon

- Platonova podatkovna inteligenca

- PlatoData

- predvajalnik

- Podcast

- Poddaje

- Točka

- političnih

- mogoče

- Prispevkov

- potencialno

- pripravljeni

- pritisnite

- preprečiti

- verjetno

- problem

- proizvodnja

- Izdelki

- zagotavljajo

- oglaševanje

- Namen

- Potiskanje

- dal

- Postavlja

- Dajanje

- hitro

- precej

- dosežejo

- Preberi

- pripravljen

- pravo

- Reality

- res

- Razlog

- Pred kratkim

- zanašanje

- ostanki

- ne pozabite

- odstrani

- Odgovor

- odgovorna

- Pravica

- Tveganje

- Tvegano

- skala

- soba

- krog

- RSA

- rss

- pravila

- tek

- varna

- Je dejal

- prodaja

- Enako

- pravijo,

- rek

- pravi

- praska

- drugi

- sektor

- varnost

- Varnostne operacije

- glej

- prodaja

- nastavite

- pošiljajo

- Kratke Hlače

- shouldnt

- Prikaži

- Strani

- Podpisi

- Enostavno

- saj

- spletna stran

- Razmere

- SIX

- So

- socialna

- Software

- nekaj

- nekdo

- Nekaj

- Kmalu

- Soundcloud

- Vesolje

- Spotify

- kvadrat

- stati

- standardi

- začel

- začne

- Država

- bivanje

- ostal

- stopi

- Držijo

- Zgodba

- predmet

- taka

- naj

- Preverite

- dovzetne

- sistem

- sistemi

- Bodite

- pogovori

- skupina

- Skupine

- Tehnologija

- povej

- deset

- Pogoji

- kot

- da

- O

- zakon

- Njih

- POTEM

- Tukaj.

- te

- jih

- stvar

- stvari

- mislim

- tretja

- ta

- ta teden

- tisti,

- čeprav?

- 3

- čas

- Nasvet

- nasveti

- do

- današnje

- skupaj

- tudi

- orodja

- vrh

- Zaupajte

- OBRAT

- dva

- tipično

- pod

- razumeli

- razumevanje

- razumel

- dokler

- up-to-date

- posodobitve

- nadgradnja

- URL

- us

- uporaba

- javne gospodarske službe

- počitnice

- Vrednote

- prodajalci

- različica

- zelo

- preko

- preživetja

- virus

- virusi

- Vogue

- Voice

- Ranljivosti

- ranljivost

- želeli

- hotel

- je

- Watch

- način..

- načini

- we

- teden

- Weeks

- Dobro

- so bili

- Kaj

- Kaj je

- karkoli

- kdaj

- ali

- ki

- WHO

- celoti

- bo

- z

- v

- brez

- delo

- delal

- deluje

- slabše

- vredno

- bi

- pisni

- X

- let

- ja

- jo

- Vaša rutina za

- zefirnet

![S3 Ep130: Odprite garažna vrata, HAL [zvok + besedilo]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)