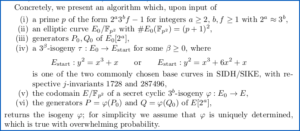

Nedavno so raziskovalci kibernetske varnosti v Belgiji in ZDA objavil prispevek predvidena za predstavitev pozneje letos na konferenci USENIX 2023.

Trije soavtorji se niso mogli upreti hudomušnemu naslovu in so svoj napad poimenovali Okvirji za okvirjanje, z nekoliko lažje sledilnim trakom, ki pravi Obhod šifriranja Wi-Fi z manipulacijo čakalnih vrst za prenos.

Kot imajo raziskovalci varnosti navado, se je trio vprašal: "Kaj se zgodi, ko uporabnik Wi-Fi začasno prekine povezavo z omrežjem, bodisi pomotoma ali namerno, vendar se lahko po kratkem izpadu znova pojavi na spletu?"

Postavite v čakalno vrsto za vsak slučaj!

Brezžični čip v telefonu ali prenosnem računalniku lahko začasno preklopi v način varčevanja z energijo ali način »mirovanja«, da prihrani energijo, ali pa odplava izven dosega in se nato znova vključi ...

…v tem času dostopne točke pogosto shranijo vse pakete odgovorov, ki prispejo za zahteve, ki so bile še neodgovorjene v času, ko se je naprava izklopila ali je šla izven dosega.

Glede na to, da odjemalec, ki je prekinjen, ne more sprožiti nobene nove zahteve, dokler ne objavi svoje vrnitve k aktivnemu sodelovanju v omrežju, dostopna točka verjetno ne bo obsedena s toliko preostalimi paketi odgovorov za vsakega neaktivnega uporabnika.

Zakaj jih torej ne bi preprosto postavili v čakalno vrsto, dokler je še dovolj prostega prostora v pomnilniku, in jih dostavili pozneje, ko se naprava znova poveže, da izboljšamo udobje in prepustnost?

Če zmanjka pomnilnika ali naprava predolgo ostane brez povezave, lahko pakete v čakalni vrsti neškodljivo zavržete, a dokler obstaja prostor, da jih tam hranite »za pozneje«, kakšno škodo bi to lahko povzročilo?

Stresanje potepuških paketov

Odgovor, so odkrili naši raziskovalci, je, da bi tako imenovani aktivni nasprotniki morda lahko otresli vsaj nekaj podatkov v čakalni vrsti iz vsaj nekaterih dostopnih točk.

Izkazalo se je, da so bili podatki v čakalni vrsti shranjeni v dešifrirani obliki s pričakovanjem, da jih bo morda treba znova šifrirati z novim ključem seje za kasnejšo dostavo.

Verjetno lahko ugibate, kam to pelje.

Raziskovalci so odkrili različne načine, kako pretentati nekatere dostopne točke, da sprostijo te omrežne pakete v čakalni vrsti ...

... brez kakršnega koli šifriranja ali šifrirano z novim ključem seje, ki so ga izbrali za ta namen.

Zaspana obvoznica

V enem napadu so dostopni točki preprosto povedali, da so vaša brezžična kartica in da boste prešli v »način mirovanja«, s čimer so dostopni točki svetovali, naj za nekaj časa začne postavljati podatke v čakalno vrsto.

Moteče je, da same zahteve »Zdaj grem zadremati« niso bile šifrirane, tako da raziskovalcem ni bilo treba vedeti niti gesla za omrežje Wi-Fi, kaj šele, da bi izvohali nastavitev vašega izvirnega ključa seje ( PMK oz glavni ključ v paru).

Kmalu zatem so se pretvarjali, da so vaš prenosnik ali telefon, ki se »znova zbudi«.

Zahtevali bi ponovno povezavo z dostopno točko, vendar tokrat brez nastavljenega šifrirnega ključa, in izvohali morebitne odgovore v čakalni vrsti, ki so ostali od prej.

Ugotovili so, da številnih dostopnih točk ni skrbelo dejstvo, da so podatki v čakalni vrsti, ki so bili prvotno zahtevani v šifrirani obliki, zdaj objavljeni v nešifrirani obliki, in tako bi vsaj nekaj podatkov ušlo.

Ne uporabljajte tega ključa, namesto tega uporabite tega

V drugem napadu so uporabili nekoliko drugačno tehniko.

Tokrat so poslali ponarejene pakete, da bi vašo brezžično omrežno kartico prisilili v prekinitev povezave z omrežjem, nato pa hitro vzpostavili novo povezavo z novim sejnim ključem.

Za ta napad je seveda treba poznati ključ omrežja Wi-Fi, vendar so v mnogih kavarnah ali skupnih delovnih mestih ti ključi tako dobri kot javni, običajno napisani na tabli ali deljeni v pozdravnem e-poštnem sporočilu.

Če bi vas lahko vrgli iz omrežja v točno pravem trenutku (ali napačnem trenutku z vaše perspektive), na primer takoj po tem, ko ste poslali zahtevo, ki jih zanima ...

... in jim je uspelo pravočasno dokončati lažno ponovno povezavo, morda bodo lahko dešifrirali nekaj fragmentov odgovora, ki so bili v čakalni vrsti od prej.

Tudi če bi opazili, da ste prekinili povezavo z omrežjem, bi se vaš računalnik verjetno poskušal samodejno znova povezati.

Če bi napadalcem v vmesnem času uspelo »pojesti« morebitne odgovore v čakalni vrsti, vaša lastna ponovna povezava ne bi bila povsem brezhibna – na primer, morda boste videli pokvarjeno spletno stran ali neuspešen prenos namesto brezhibnega okrevanje po izpadu.

Toda napake, ko prekinete povezavo in se nato znova povežete z brezžičnimi dostopnimi točkami, so dovolj pogoste, da o tem verjetno ne bi veliko razmišljali, če sploh kaj.

Kaj storiti?

Za razvijalce dostopnih točk:

- Če vaše dostopne točke delujejo v sistemu Linux, uporabite jedro 5.6 ali novejše. S tem se očitno izognemo prvemu napadu, ker podatki v čakalni vrsti ne bodo sproščeni, če so bili ob prihodu šifrirani, vendar ne bodo šifrirani, ko bodo končno poslani.

- Izprazni čakalne vrste prometa ob ključnih spremembah. Če odjemalec prekine povezavo in se želi znova povezati z novim ključem seje, zavrnite ponovno šifriranje podatkov v čakalni vrsti, prejetih pod starim ključem. Namesto tega ga preprosto zavrzite.

Za uporabnike vročih točk:

- Zmanjšajte količino nešifriranega prometa, ki ga pošiljate. Tu govorimo o drugi stopnji šifriranja poleg vašega ključa seje Wi-Fi, kot je HTTPS za vaše brskanje po spletu in DNS-over-HTTPS za vaše zahteve DNS.

Z dodatno plastjo šifriranja na ravni aplikacije nihče, ki dešifrira vaše pakete Wi-Fi, še vedno ne more razumeti podatkov v njih.

Napadalci lahko ugotovijo podrobnosti na ravni omrežja, kot so številke IP strežnikov, s katerimi ste se povezali, vendar če med brskanjem uporabljate HTTPS, vsebina, ki jo pošiljate in prejemate, ne bo izpostavljena tem resda omejenim napadom.

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- : je

- $GOR

- 1

- 2023

- a

- Sposobna

- O meni

- absolutna

- dostop

- aktivna

- Dodatne

- svetovanje

- po

- vsi

- sam

- znesek

- in

- Igro

- Še ena

- odgovor

- predvidevanje

- kdo

- SE

- Prihod

- AS

- At

- napad

- Napadi

- Avtor

- avto

- samodejno

- nazaj

- ozadja, slike

- BE

- ker

- pred

- počutje

- Belgija

- močan

- meja

- Bottom

- Na kratko

- Broken

- Brskanje

- by

- CAN

- kartice

- Vzrok

- center

- Spremembe

- čip

- izbral

- trdijo

- stranke

- Kava

- barva

- Skupno

- dokončanje

- računalnik

- Konferenca

- povezane

- povezava

- vsebina

- udobje

- bi

- Tečaj

- pokrov

- datum

- Dešifriraj

- poda

- dostava

- Podrobnosti

- Razvijalci

- naprava

- drugačen

- odkril

- zaslon

- dns

- navzdol

- prenesi

- Drop

- vsak

- bodisi

- E-naslov

- šifriran

- šifriranje

- dovolj

- popolnoma

- Tudi

- točno

- Primer

- izpostavljena

- ni uspelo

- Nekaj

- Slika

- ugotovil

- končno

- prva

- za

- moč

- obrazec

- format

- je pokazala,

- brezplačno

- iz

- dobili

- Go

- dogaja

- dobro

- se zgodi

- Imajo

- višina

- tukaj

- Hotspot

- hover

- HTTPS

- izboljšanje

- in

- neaktiven

- sproži

- Namesto

- zainteresirani

- IP

- IT

- ITS

- jpg

- Imejte

- Ključne

- tipke

- brcati

- Vedite

- laptop

- plast

- uhajanje

- Stopnja

- Verjeten

- Limited

- linux

- Long

- nizka

- Znamka

- upravlja

- manipuliranje

- več

- Marža

- mojster

- max širine

- Spomin

- morda

- način

- Trenutek

- Nimate

- mreža

- Novo

- normalno

- številke

- številne

- of

- offline

- Staro

- on

- ONE

- na spletu

- izvirno

- originalno

- Prekinitev

- lastne

- paketi

- Stran

- Sodelovanje

- Geslo

- paul

- perspektiva

- telefon

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Točka

- točke

- Stališče

- Prispevkov

- moč

- poganja

- predstavitev

- verjetno

- javnega

- Namen

- hitro

- območje

- precej

- prejeti

- prejetih

- Pred kratkim

- okrevanje

- sprosti

- odgovori

- zahteva

- zahtevano

- zahteva

- raziskovalci

- vrnitev

- Shrani

- pravi

- načrtovano

- brezšivne

- drugi

- varnost

- varnostnih raziskovalcev

- Občutek

- Zasedanje

- nastavite

- nastavitev

- deli

- trgovin

- Kratke Hlače

- preprosto

- nekoliko drugačen

- So

- trdna

- nekaj

- Vesolje

- Začetek

- Držijo

- Še vedno

- shranjeni

- Stray

- taka

- SVG

- ob

- pogovor

- da

- O

- njihove

- Njih

- sami

- te

- letos

- 3

- pretočnost

- čas

- Naslov

- do

- tudi

- vrh

- Prometa

- Prehod

- posredujejo

- pregleden

- Obrnjen

- tipično

- pod

- URL

- us

- uporaba

- uporabnik

- Uporabniki

- različnih

- načini

- web

- dobrodošli

- Dobro

- Kaj

- ki

- medtem

- WHO

- Wi-fi

- bo

- brezžična

- z

- brez

- bi

- pisni

- Napačen

- leto

- Vaša rutina za

- zefirnet

![S3 Ep118: Uganete svoje geslo? Ni treba, če je že ukraden! [Avdio + besedilo]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)