To je novica, ki je noče slišati nobena organizacija – bili ste žrtev a izsiljevalska napad, zdaj pa se sprašujete, kaj storiti naprej.

Prva stvar, ki jo morate imeti v mislih, je, da niste sami. Več kot 17 odstotkov vseh kibernetskih napadov vključuje izsiljevalsko programsko opremo- vrsta zlonamerna programska oprema ki ohranja podatke ali napravo žrtve zaklenjene, razen če žrtev hekerju plača odkupnino. Od 1,350 organizacij, ki so bile anketirane v nedavni študiji, 78 odstotkov jih je utrpelo uspešen napad z izsiljevalsko programsko opremo (povezava je zunaj ibm.com).

Napadi z izsiljevalsko programsko opremo uporabljajo več metod ali vektorjev za okužbo omrežij ali naprav, vključno s prevaro posameznikov, da kliknejo zlonamerne povezave z Ribarjenje e-pošte in izkoriščanje ranljivosti v programski opremi in operacijskih sistemih, kot je oddaljeni dostop. Kibernetski kriminalci običajno zahtevajo odkupnino v bitcoinih in drugih težko izsledljivih kriptovalutah, pri čemer žrtvam ob plačilu zagotovijo ključe za dešifriranje, da odklenejo svoje naprave.

Dobra novica je, da v primeru napada z izsiljevalsko programsko opremo obstajajo osnovni koraki, ki jih lahko upošteva katera koli organizacija, da bi preprečili napad, zaščitili občutljive podatke in zagotovili neprekinjenost poslovanja s čim manjšim izpadom.

Začetni odgovor

Izolirajte prizadete sisteme

Ker najpogostejše različice izsiljevalske programske opreme skenirajo omrežja za ranljivost, da se širijo stransko, je ključnega pomena, da se prizadeti sistemi čim hitreje izolirajo. Prekinite ethernet in onemogočite WiFi, Bluetooth in vse druge omrežne zmogljivosti za vse okužene ali potencialno okužene naprave.

Upoštevati je treba še dva koraka:

- Izklop vzdrževalnih opravil. Takoj onemogočite samodejna opravila – npr. brisanje začasnih datotek ali rotiranje dnevnikov – prizadetih sistemov. Ta opravila lahko motijo datoteke ter ovirajo preiskavo in obnovitev izsiljevalske programske opreme.

- Prekinitev varnostnih kopij. Ker številne nove vrste izsiljevalske programske opreme ciljajo na varnostno kopiranje, da otežijo obnovitev, ohranite varnostne kopije podatkov brez povezave. Omejite dostop do varnostnih sistemov, dokler ne odstranite okužbe.

Fotografirajte obvestilo o odkupnini

Preden nadaljujete s čim drugim, fotografirajte obvestilo o odkupnini – najbolje tako, da fotografirate zaslon prizadete naprave z ločeno napravo, kot je pametni telefon ali fotoaparat. Fotografija bo pospešila postopek izterjave in pomagala pri vložitvi policijske prijave ali morebitnem zahtevku pri vaši zavarovalnici.

Obvestite varnostno ekipo

Ko odklopite prizadete sisteme, obvestite svojega Varnost IT ekipa napada. V večini primerov lahko strokovnjaki za varnost IT svetujejo o naslednjih korakih in aktivirajo vaše organizacije odziv na incident načrt, kar pomeni procese in tehnologije vaše organizacije za odkrivanje in odzivanje na kibernetske napade.

Ne zaganjajte znova prizadetih naprav

Ko imate opravka z izsiljevalsko programsko opremo, se izogibajte ponovnemu zagonu okuženih naprav. Hekerji vedo, da je to morda vaš prvi instinkt, in nekatere vrste izsiljevalske programske opreme opazijo poskuse ponovnega zagona in povzročijo dodatno škodo, na primer poškodovanje sistema Windows ali brisanje šifriranih datotek. Ponovni zagon lahko tudi oteži raziskovanje napadov izsiljevalske programske opreme – dragoceni namigi so shranjeni v pomnilniku računalnika, ki se med ponovnim zagonom izbriše.

Namesto tega preklopite prizadete sisteme v stanje mirovanja. To bo shranilo vse podatke v pomnilniku v referenčno datoteko na trdem disku naprave in jih ohranilo za prihodnjo analizo.

Izkoreninjenje

Zdaj, ko ste izolirali prizadete naprave, verjetno nestrpno želite odkleniti svoje naprave in obnoviti podatke. Medtem ko je izkoreninjenje okužb z izsiljevalsko programsko opremo lahko zapleteno za obvladovanje, zlasti naprednejših sevov, vas lahko naslednji koraki začnejo na poti do okrevanja.

Določite različico napada

Več brezplačnih orodij lahko pomaga prepoznati vrsto izsiljevalske programske opreme, ki okuži vaše naprave. Poznavanje specifičnega seva vam lahko pomaga razumeti več ključnih dejavnikov, vključno s tem, kako se širi, katere datoteke zaklene in kako ga lahko odstranite. Samo naložite vzorec šifrirane datoteke in, če jih imate, obvestilo o odkupnini in napadalčeve kontaktne podatke.

Dve najpogostejši vrsti izsiljevalske programske opreme sta zaklepanje zaslona in šifrirnik. Zaklepalnik zaslona zaklene vaš sistem, vendar varuje vaše datoteke, dokler ne plačate, medtem ko je reševanje šifrirnikov zahtevnejše, saj najdejo in šifrirajo vse vaše občutljive podatke in jih dešifrirajo šele, ko plačate odkupnino.

Poiščite orodja za dešifriranje

Ko prepoznate vrsto izsiljevalske programske opreme, razmislite o iskanju orodij za dešifriranje. Obstajajo tudi brezplačna orodja za pomoč pri tem koraku, vključno s spletnimi mesti, kot je Ni več odkupnine. Preprosto vnesite ime seva izsiljevalske programske opreme in poiščite ustrezno dešifriranje.

Prenesite dokončni vodnik po izsiljevalski programski opremi

Obnovitev

Če ste imeli srečo, da ste odstranili okužbo z izsiljevalsko programsko opremo, je čas, da začnete postopek obnovitve.

Začnite s posodobitvijo sistemskih gesel, nato obnovite podatke iz varnostnih kopij. Vedno si prizadevajte imeti tri kopije svojih podatkov v dveh različnih formatih, pri čemer je ena kopija shranjena zunaj spletnega mesta. Ta pristop, znan kot pravilo 3-2-1, vam omogoča hitro obnovitev podatkov in izogibanje plačilu odkupnine.

Po napadu razmislite tudi o izvedbi varnostne revizije in posodobitvi vseh sistemov. Posodabljanje sistemov pomaga preprečiti, da bi hekerji izkoristili ranljivosti, najdene v starejši programski opremi, redni popravki pa ohranjajo vaše stroje posodobljene, stabilne in odporne na grožnje zlonamerne programske opreme. Morda boste želeli tudi izboljšati svoj načrt odzivanja na incident z morebitnimi pridobljenimi izkušnjami in se prepričati, da ste o incidentu ustrezno obvestili vse potrebne zainteresirane strani.

Priglasitveni organi

Ker je izsiljevalska programska oprema izsiljevanje in kaznivo dejanje, morate napade z izsiljevalsko programsko opremo vedno prijaviti uradnikom organov pregona ali FBI.

Organi vam bodo morda lahko pomagali dešifrirati vaše datoteke, če vaša prizadevanja za obnovitev ne bodo delovala. Toda tudi če ne morejo shraniti vaših podatkov, je zanje ključnega pomena, da katalogizirajo dejavnost kibernetskega kriminala in, upajmo, pomagajo drugim, da se izognejo podobni usodi.

Nekatere žrtve napadov z izsiljevalsko programsko opremo so morda tudi zakonsko dolžne prijaviti okužbe z izsiljevalsko programsko opremo. Na primer, skladnost s HIPAA na splošno zahteva, da zdravstveni subjekti prijavijo vsako kršitev podatkov, vključno z napadi izsiljevalske programske opreme, ministrstvu za zdravje in socialne storitve.

Odločanje o plačilu

Odločanje ali plačati odkupnino je kompleksna odločitev. Večina strokovnjakov predlaga, da o plačilu razmislite le, če ste preizkusili vse druge možnosti in bi bila izguba podatkov bistveno bolj škodljiva kot plačilo.

Ne glede na vašo odločitev se morate vedno posvetovati z uradniki organov pregona in strokovnjaki za kibernetsko varnost, preden nadaljujete.

Plačilo odkupnine ne zagotavlja, da boste ponovno pridobili dostop do svojih podatkov ali da bodo napadalci držali svoje obljube – žrtve pogosto plačajo odkupnino, le da nikoli ne prejmejo ključa za dešifriranje. Poleg tega plačevanje odkupnin ohranja dejavnost kibernetskega kriminala in lahko nadalje financira kibernetski kriminal.

Preprečevanje prihodnjih napadov izsiljevalske programske opreme

Varnostna orodja za e-pošto ter programska oprema za zaščito pred zlonamerno programsko opremo in protivirusno programsko opremo so ključne prve obrambne linije pred napadi izsiljevalske programske opreme.

Organizacije se zanašajo tudi na napredna varnostna orodja za končne točke, kot so požarni zidovi, VPN in večfaktorna avtentikacija kot del širše strategije varstva podatkov za obrambo pred kršitvami podatkov.

Vendar pa noben sistem kibernetske varnosti ni popoln brez najsodobnejših zmožnosti odkrivanja groženj in odzivanja na incidente, ki ujamejo kibernetske kriminalce v realnem času in ublažijo vpliv uspešnih kibernetskih napadov.

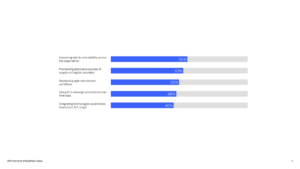

IBM Security® QRadar® SIEM uporablja strojno učenje in analitiko vedenja uporabnikov (UBA) za omrežni promet poleg tradicionalnih dnevnikov za pametnejše odkrivanje groženj in hitrejše odpravljanje težav. V nedavni študiji Forresterja je QRadar SIEM pomagal varnostnim analitikom prihraniti več kot 14,000 ur v treh letih z odkrivanjem lažnih pozitivnih rezultatov, skrajšanjem časa, porabljenega za preiskovanje incidentov, za 90 % in zmanjšanjem tveganja resne kršitve varnosti za 60 %.* S QRadarjem Varnostne ekipe SIEM, ki so omejene z viri, imajo preglednost in analitiko, ki jo potrebujejo za hitro odkrivanje groženj in takojšnje ukrepanje na podlagi informacij za zmanjšanje učinkov napada.

Izvedite več o IBM QRadar SIEM

* The Total Economic ImpactTM IBM Security QRadar SIEM je naročena študija, ki jo je izvedlo podjetje Forrester Consulting v imenu IBM-a, aprila 2023. Temelji na predvidenih rezultatih sestavljene organizacije, oblikovane na podlagi 4 anketiranih IBM-ovih strank. Dejanski rezultati se bodo razlikovali glede na konfiguracije in pogoje odjemalca, zato na splošno pričakovanih rezultatov ni mogoče zagotoviti.

Je bil ta članek v pomoč?

DaNe

Več od Varnost

IBM-ove novice

Prejemajte naša glasila in posodobitve tem, ki prinašajo najnovejše miselno vodstvo in vpogled v nastajajoče trende.

Naročite zdaj

Več glasil

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoData.Network Vertical Generative Ai. Opolnomočite se. Dostopite tukaj.

- PlatoAiStream. Web3 Intelligence. Razširjeno znanje. Dostopite tukaj.

- PlatoESG. Ogljik, CleanTech, Energija, Okolje, sončna energija, Ravnanje z odpadki. Dostopite tukaj.

- PlatoHealth. Obveščanje o biotehnologiji in kliničnih preskušanjih. Dostopite tukaj.

- vir: https://www.ibm.com/blog/how-to-respond-to-ransomware-attack/

- :ima

- : je

- :ne

- $GOR

- 000

- 1

- 10

- 14

- 17

- 179

- 19

- 2022

- 2023

- 2024

- 28

- 29

- 30

- 300

- 350

- 400

- 41

- 7

- 9

- a

- Sposobna

- O meni

- dostop

- Po

- čez

- Ukrep

- aktivira

- dejavnost

- dejanska

- Dodatne

- Naslov

- napredno

- Prednost

- Oglaševanje

- svetuje

- vplivajo

- po

- proti

- proti napadalcem

- starost

- Z AI napajanjem

- Cilj

- vsi

- omogoča

- skoraj

- sam

- skupaj

- Prav tako

- vedno

- amp

- an

- Analiza

- Analitiki

- analitika

- Ancient

- in

- antivirus

- protivirusne programske opreme

- kaj

- karkoli

- velja

- pristop

- april

- SE

- Umetnost

- članek

- AS

- Asus

- At

- napad

- Napadi

- Poskusi

- Revizija

- Preverjanje pristnosti

- Avtor

- Organi

- Avtomatizirano

- Samodejno

- izogniti

- nazaj

- backup

- varnostne kopije

- Barracuda

- temeljijo

- Osnovni

- BE

- postanejo

- postajajo

- bilo

- pred

- ime

- vedenje

- Billion

- Bitcoin

- Blog

- Modra

- bluetooth

- kršitev

- kršitve

- širši

- izgradnjo

- poslovni

- kontinuiteta poslovanja

- podjetja

- vendar

- Gumb

- by

- kamera

- CAN

- ne more

- Zmogljivosti

- ogljika

- kartice

- Kartice

- primeri

- CAT

- Katalog

- wrestling

- Kategorija

- Vzrok

- izzivi

- izziv

- preveriti

- krogi

- trdijo

- razred

- stranke

- barva

- COM

- prihaja

- komercialna

- Skupno

- sporočeno

- Komunikacija

- Podjetja

- podjetje

- dokončanje

- kompleksna

- skladnost

- zapleten

- Pogoji

- poteka

- vodenje

- zaupnost

- Razmislite

- svetovanje

- kontakt

- vsebujejo

- Posoda

- naprej

- kontinuiteto

- kopije

- kamen

- Kriminal

- kritično

- cryptocurrencies

- kriptografija

- CSS

- Trenutna

- po meri

- Stranke, ki so

- cyber

- kibernetski napadi

- KIBERKRIMINALEC

- cybercriminals

- Cybersecurity

- poškodovali

- Temnomodra

- datum

- kršitev varnosti podatkov

- Podatkovne kršitve

- izguba podatkov

- Varstvo podatkov

- Varovanje podatkov

- Datum

- Dnevi

- deliti

- Odločitev

- Dešifriraj

- privzeto

- Defense

- definicije

- dokončno

- poda

- Oddelek

- opis

- odkrivanje

- Odkrivanje

- Razvijalci

- naprava

- naprave

- drugačen

- digitalni

- digitalni dobi

- katastrofa

- odklopljen

- do

- Ne

- dont

- odmore

- pogon

- med

- željni

- enostavno

- Gospodarska

- Učinki

- prizadevanja

- ostalo

- e-pošta

- smirkovim

- šifriran

- Končna točka

- Varnost končne točke

- Končne točke

- izvršba

- dovolj

- zagotovitev

- Vnesite

- podjetja

- subjekti

- bistvena

- vzpostaviti

- Eter (ETH)

- Tudi

- Event

- vsak dan

- Primer

- Izhod

- Pričakuje

- pospešiti

- doživlja

- Strokovnjaki

- Izkoristite

- Izpostavljenost

- izsiljevanje

- obrazi

- dejavniki

- padavin

- false

- hitreje

- usode

- FBI

- file

- datoteke

- Vložitev

- Najdi

- požarni zidovi

- prva

- sledi

- po

- pisave

- za

- Forrester

- Naprej

- je pokazala,

- Okvirni

- brezplačno

- iz

- Sklad

- nadalje

- Prihodnost

- splošno

- generator

- geopolitične

- dobili

- Globalno

- globalna pandemija

- dobro

- vlada

- Odobritev

- grafični

- grški

- Mreža

- Garancija

- vodi

- heker

- hekerji

- ročaj

- Trdi

- trdi disk

- težje

- škodovalo

- škodljiva

- Imajo

- Postavka

- Zdravje

- zdravstveno varstvo

- višina

- pomoč

- pomagal

- pomoč

- Pomaga

- zgodovina

- upajmo, da

- URE

- Kako

- Kako

- HTML

- HTTPS

- človeškega

- IBM

- ICO

- ICON

- identificirati

- identificirati

- identifikacijo

- if

- slika

- Takojšen

- takoj

- vpliv

- in

- nesreča

- odziv na incident

- Incidenti

- vključujejo

- Vključno

- Povečajte

- narašča

- Indeks

- posamezniki

- Industrija

- okužba

- Okužbe

- Podatki

- obvestila

- vpogledi

- zavarovanje

- Intelligence

- namenjen

- moti

- razgovor

- v

- razišče

- preiskava

- vključujejo

- izolirani

- IT

- varnost

- ITS

- januar

- jpg

- samo

- Imejte

- vzdrževanje

- Ključne

- tipke

- Vedite

- Vedeti

- znano

- Pokrajina

- prenosniki

- velika

- Zadnja

- Lansko leto

- Zadnji

- zakon

- kazenskega pregona

- Vodstvo

- UČITE

- naučili

- učenje

- zakonito

- Spoznanja

- Pridobljena spoznanja

- kot

- Verjeten

- LIMIT

- linije

- LINK

- Povezave

- lokalna

- locale

- zaklepanje

- zaklenjeno

- Ključavnice

- si

- off

- stroj

- strojno učenje

- Stroji

- Glavne

- vzdrževanje

- velika

- Znamka

- IZDELA

- zlonamerno

- zlonamerna programska oprema

- upravljanje

- več

- ujemanje

- max širine

- Maj ..

- kar pomeni,

- člani

- Spomin

- sporočil

- Metode

- morda

- minut

- moti

- zmanjšajo

- minimiziranje

- min

- Omiliti

- Mobilni

- sodobna

- monitorji

- več

- Poleg tega

- Najbolj

- premikanje

- Ime

- ostalo

- potrebno

- Nimate

- mreža

- omrežni promet

- omrežij

- nikoli

- Novo

- novice

- glasila

- Naslednja

- št

- Upoštevajte

- nič

- Opaziti..

- zdaj

- of

- off

- uradniki

- offline

- pogosto

- starejši

- on

- ONE

- na spletu

- spletno nakupovanje

- samo

- deluje

- Operacijski sistemi

- optimizirana

- možnosti

- or

- Organizacija

- organizacije

- Ostalo

- drugi

- naši

- zunaj

- več

- Stran

- Pandemija

- del

- zlasti

- gesla

- Zaplata

- pot

- Plačajte

- plačilna

- Plačilo

- Plačila

- Država

- odstotkov

- Osebni

- fotografija

- PHP

- pilot

- Načrt

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Vtič

- vključiti

- točke

- policija

- politika

- Priljubljenost

- Stališče

- mogoče

- Prispevek

- potencialno

- močan

- praksa

- ohranjanje

- prevladujoč

- preprečiti

- primarni

- Načela

- zasebnost

- Postopek

- Procesi

- strokovnjaki

- napovedane

- zaščito

- zaščito

- zaščita

- zagotavljajo

- če

- zagotavljanje

- dal

- hitro

- Ransom

- izsiljevalska

- Napad izsiljevalske programske opreme

- Ransomware napadi

- hitro

- reading

- pravo

- v realnem času

- prejeti

- nedavno

- Obnovi

- okrevanje

- zmanjšanje

- reference

- izboljšati

- ponovno

- redni

- zanašajo

- ostajajo

- daljinsko

- Remote Access

- odstrani

- Odstranjeno

- poročilo

- zahteva

- obvezna

- zahteva

- prebiva

- odporna

- Odzove

- odziva

- Odgovor

- odziven

- obnovitev

- Rezultati

- Rise

- narašča

- Tveganje

- roboti

- soba

- Pravilo

- tek

- varna

- Shrani

- shranjevanje

- skeniranje

- Zaslon

- skripte

- Iskalnik

- skrivnost

- skrivnosti

- zavarovanje

- zavarovanje

- varnost

- Security Audit

- varnostna orodja

- pošiljanja

- občutljiva

- seo

- ločena

- resno

- strežnik

- Storitve

- več

- Nakupovalna

- shouldnt

- Podpisi

- bistveno

- Podoben

- preprosto

- saj

- spletna stran

- Spletna mesta

- majhna

- pametnejši

- pametni telefon

- So

- Software

- rešitve

- nekaj

- Vesolje

- specifična

- hitrost

- porabljen

- Sponzorirane

- Razmiki

- kvadratov

- stabilna

- interesne skupine

- Začetek

- state-of-the-art

- Korak

- Koraki

- shranjeni

- Strains

- strategije

- Strategija

- Boriti se

- študija

- naročiti

- uspešno

- taka

- predlagajte

- Preverite

- anketiranih

- SVG

- hitro

- sistem

- sistemi

- Bodite

- ciljna

- ciljanje

- Naloge

- skupina

- Člani ekipe

- Skupine

- Tehnologije

- začasna

- terciarno

- kot

- hvala

- hvala

- da

- O

- njihove

- Njih

- tema

- POTEM

- Tukaj.

- zato

- te

- jih

- stvar

- ta

- mislil

- miselno vodstvo

- Grožnja

- odkrivanje groženj

- grožnje

- 3

- vsej

- čas

- krat

- Naslov

- do

- današnje

- orodja

- vrh

- temo

- Skupaj za plačilo

- trgovini

- tradicionalna

- Prometa

- Trends

- Poskušal

- Zaupajte

- dva

- tip

- Vrste

- tipično

- nedvomno

- razumeli

- Razumljivo

- odklepanje

- dokler

- nezaželen

- posodobitve

- posodabljanje

- URL

- ameriški dolar

- uporaba

- uporabnik

- uporabo

- dragocene

- razlikujejo

- Žrtva

- žrtve

- vidljivost

- VPN

- Ranljivosti

- W

- želeli

- želi

- we

- Kaj

- kdaj

- medtem ko

- ali

- ki

- medtem

- WHO

- Wifi

- bo

- okna

- z

- brez

- spraševati

- WordPress

- besede

- delo

- deluje

- po vsem svetu

- bi

- pisanje

- pisni

- leto

- let

- jo

- Vaša rutina za

- zefirnet

- zero-day ranljivosti