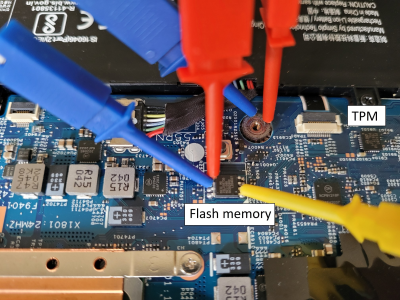

Инженер по безопасности [Гийом Кере] целый день проводит тестирование систем на проникновение для своего работодателя, обнаружил и успешно использовал довольно очевидная слабость в Полнотомное шифрование BitLocker система, которая, как говорится в связанной статье, позволяет просто перехватывать трафик между дискретным чипом TPM и ЦП через шину SPI. Принцип работы Bitlocker заключается в использовании закрытого ключа, хранящегося в чипе TPM, для шифрования полного ключа тома, который, в свою очередь, использовался для шифрования данных тома. Все это выполняется низкоуровневыми драйверами устройств в ядре Windows и прозрачно для пользователя.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file = ”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file ="https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp- image-610909 size-medium» src="https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png" alt width="400" height= ”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp -content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250 Вт, https://platoaistream.com/wp-content/uploads/2023/08/bypassing- bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400 Вт, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1 .png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” размеры =»(макс.ширина: 400 пикселей) 100vw, 400 пикселей»>

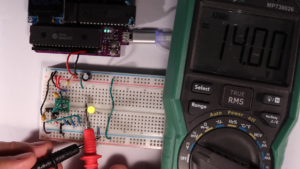

Вся суть BitLocker заключалась в предотвращении доступа к данным на защищенном томе в случае кражи или потери физического устройства. Простое извлечение диска и установка его на незащищенный компьютер или другой адаптер не предоставит никаких данных без ключа, хранящегося в TPM. Однако, поскольку этот ключ должен передаваться в виде открытого текста от TPM к ЦП во время последовательности загрузки, [Гийом] показывает, что довольно просто — с помощью очень недорогих инструментов и бесплатного программного обеспечения — просто найти и обнаружить этот TPM-to-to. -Транзакция ЦП, декодирование потока данных и нахождение ключа. Используя немного больше, чем дешевый логический анализатор, подключенный к нескольким удобным большим контактам на ближайшем флэш-чипе (поскольку контакты SCK, MISO и MOSI используются совместно с TPM), простой TIS был декодирован достаточно, чтобы захватить байты TPM. рамка. Затем это можно было бы декодировать с помощью Веб-приложение декодера потока TPMлюбезно предоставлено Группа сообщества программного обеспечения TPM2. Команда, которую нужно искать, — это TPM_CC.Unseal, которая представляет собой запрос от ЦП к TPM на отправку интересующего нас ключа. После этого простой захват и декодирование кадра ответа TPM немедленно покажет товар.

То, что вы делаете дальше, является вопросом удобства, но большинство специалистов по безопасности и криминалистике уже будут плотно сидеть на низкоуровневом файле образа диска целевого тома. С помощью Linux XXD команда для преобразования этого 32-байтового шестнадцатеричного ключа дампа в файл двоичного ключа, модуль FUSE может создать динамически расшифровываемую виртуальную файловую систему, которую можно просто смонтировать. При желании вы могли бы затем записать расшифрованные данные тома на новый диск, вставить их в компьютер и загрузить операционную систему. Скорее всего, вы не сможете войти в систему, но, как отмечает [Гийом], перезаписав приложение с липкими клавишами (sethc.exe) с помощью cmd.exe, вы можете получить доступ к командной строке, просто нажав пять раз клавишу Shift. Хорошие времена!

Если вам действительно нужна поддержка TPM для более старой системы, чтобы установить Windows 11 (если это действительно необходимо), тогда вы всегда можете просто сделать свой собственный. Кроме того, поскольку интерфейс LPC имеется на многих материнских платах, почему бы не использовать его и используйте его, чтобы повесить адаптер шины ISA подключить ту старую классическую карту Soundblaster, которую вы не могли выбросить?

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Автомобили / электромобили, Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- ЧартПрайм. Улучшите свою торговую игру с ChartPrime. Доступ здесь.

- Смещения блоков. Модернизация права собственности на экологические компенсации. Доступ здесь.

- Источник: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :имеет

- :является

- :нет

- $UP

- 1

- 11

- 2016

- 300

- a

- доступ

- Доступ к данным

- на самом деле

- После

- Все

- позволяет

- уже

- причислены

- всегда

- an

- и

- любой

- приложение

- МЫ

- гайд

- AS

- BE

- медведь

- , так как:

- между

- автобус

- но

- by

- CAN

- Может получить

- карта

- чип

- классический

- сообщество

- удобство

- может

- ЦП

- Создайте

- данным

- поток данных

- день

- Декодирование

- устройство

- do

- сделанный

- управлять

- драйверы

- Падение

- Опустившись

- дамп

- в течение

- динамично

- еще

- инженер

- достаточно

- Эфир (ETH)

- События

- Эксплуатируемый

- Файл

- Найдите

- 5

- Flash

- Что касается

- судебно-медицинская экспертиза

- КАДР

- Бесплатно

- бесплатное программное обеспечение

- свежий

- от

- полный

- получить

- GitHub

- хорошо

- товары

- Вешать

- HEX

- Однако

- HTML

- HTTPS

- if

- изображение

- немедленно

- in

- устанавливать

- заинтересованный

- Интерфейс

- в

- IT

- всего

- Основные

- ключи

- большой

- Кредитное плечо

- Вероятно

- связанный

- Linux

- мало

- журнал

- логика

- посмотреть

- от

- бюджетный

- машина

- сделать

- многих

- Вопрос

- макс-ширина

- БОЛЕЕ

- самых

- ГОРУ

- должен

- Необходимость

- следующий

- Очевидный

- of

- Старый

- старший

- on

- ONE

- операционный

- операционная система

- or

- заказ

- Другое

- внешний

- за

- собственный

- pass

- проникновение

- физический

- штифты

- Простой текст

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- штекер

- Точка

- пунктов

- предотвращать

- частная

- Секретный ключ

- обеспечивать

- тянущий

- на самом деле

- запросить

- ответ

- показывать

- говорит

- обеспеченный

- безопасность

- Отправить

- Последовательность

- общие

- сдвиг

- Шоу

- просто

- просто

- с

- Сидящий

- небольшой

- Software

- некоторые

- удалось

- липкий

- хранить

- простой

- поток

- Успешно

- поддержка

- система

- системы

- цель

- Тестирование

- чем

- который

- Ассоциация

- кража

- их

- тогда

- этой

- раз

- в

- слишком

- инструменты

- ТРМ

- трафик

- сделка

- прозрачный

- ОЧЕРЕДЬ

- Типы

- использование

- используемый

- Информация о пользователе

- через

- очень

- с помощью

- Виртуальный

- объем

- стремятся

- законопроект

- Путь..

- Web

- который

- все

- зачем

- Википедия.

- будете

- окна

- Окна 11

- без

- работает

- бы

- записывать

- являетесь

- ВАШЕ

- зефирнет