Устройства Интернета вещей, несмотря на свои преимущества, очень восприимчивы к вредоносному ПО. Их ограниченный размер и вычислительная мощность делают их легкой мишенью. Защита этих устройств от атак — повседневная задача для групп корпоративной безопасности.

Давайте более подробно рассмотрим, почему вредоносное ПО для Интернета вещей вызывает такое беспокойство, и рассмотрим способы защиты устройств Интернета вещей от атак вредоносного ПО.

Почему устройства Интернета вещей уязвимы к вредоносному ПО

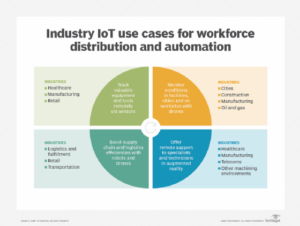

Устройство Интернета вещей классифицируется как любое нестандартное вычислительное устройство. Это могут быть потребительские товары, в том числе смарт-телевизоры и носимые устройства, или промышленные товары, такие как системы управления, камеры наблюдения, средства отслеживания активов или медицинские приборы. Независимо от своей направленности, устройства Интернета вещей изменили то, как работает и живет мир.

Существуют тысячи различных типов устройств Интернета вещей, но все они имеют общую возможность подключения к сети. Возможность подключения позволяет управлять этими устройствами удаленно, а также получать доступ к их данным и собирать их.

Несмотря на многочисленные преимущества, данные, которые они генерируют, собирают и передают, а также выполняемые ими операции делают устройства Интернета вещей чрезвычайно привлекательными для злоумышленников. Тот факт, что они подключены к сети, делает их уязвимыми для удаленных атак, а их форм-фактор означает, что им не хватает встроенной безопасности, необходимой для защиты от угроз и эксплуатации.

Слабые стороны и уязвимости Интернета вещей

Согласно отчету Bitdefender о ландшафте безопасности Интернета вещей за 2023 год, в домах в США в среднем имеется 46 устройств, подключенных к Интернету, и каждые 24 часа на эти устройства происходит в среднем восемь атак. И это только потребительские устройства IoT.

В августе 2023 года распределенные приманки Интернета вещей Nozomi Networks ежедневно регистрировали от сотен до тысяч уникальных IP-адресов злоумышленников.

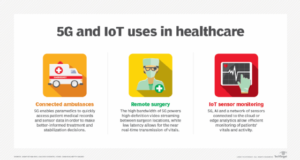

Атаки Интернета вещей направлены на получение контроля над устройством, кражу или удаление конфиденциальных данных или использование их в Ботнет. Успешные атаки, особенно если они направлены против подключенных устройств, работающих на критически важной инфраструктуре или медицинских системах, могут привести к серьезным физическим последствиям.

Следующие вопросы безопасности сделать устройства IoT уязвимыми для вредоносного ПО:

- Ограничения устройства. Большинство устройств Интернета вещей спроектированы с минимальными аппаратными и программными возможностями, достаточными для выполнения своих задач. Это оставляет мало возможностей для комплексных механизмов безопасности или защиты данных, что делает их более уязвимыми для атак.

- Жестко закодированные пароли и пароли по умолчанию. Жестко запрограммированные пароли и пароли по умолчанию дают злоумышленникам, использующим тактику грубой силы, большие шансы взломать аутентификацию устройства. Например, ботнет HEH заражает устройства, используя жестко закодированные учетные данные и пароли, подобранные методом подбора.

- Отсутствие шифрования. Данные, хранящиеся или передаваемые в виде открытого текста, уязвимы для подслушивания, повреждения и взлома. Например, важная телеметрическая информация, отправленная с устройства IoT, может быть изменена для получения ошибочных результатов.

- Уязвимые компоненты. Использование общих аппаратных компонентов означает, что любой, кто знаком с электронными платами и протоколами связи, такими как Универсальный асинхронный приемник / передатчик и межинтегральная схема, могут разбирать устройство и искать уязвимости в оборудовании.

- Разнообразие устройств. По сравнению с настольными компьютерами, ноутбуками и мобильными телефонами устройства Интернета вещей существенно различаются по форм-фактору и ОС. То же самое относится и к сетевым технологиям и протоколам, которые используют устройства IoT. Такое разнообразие требует более сложных мер безопасности и контроля для обеспечения стандартного уровня защиты.

- Отсутствие возможностей аудита. Злоумышленники компрометируют и используют устройства Интернета вещей, не опасаясь, что их действия будут записаны или обнаружены. Зараженные устройства могут не проявлять заметного снижения производительности или обслуживания.

- Плохие механизмы обновления. На многих устройствах отсутствует возможность безопасного обновления прошивки или программного обеспечения. Этот дефицит требует от компаний выделения значительных ресурсов для защиты устройств Интернета вещей от новых уязвимостей, в результате чего многие устройства остаются незащищенными. Кроме того, устройства IoT обычно развертываются долго, поэтому защитить их от новых моделей атак становится все сложнее.

- Отсутствие осведомленности о безопасности. Организации часто развертывают устройства Интернета вещей, не до конца осознавая их слабые стороны и влияние, которое они оказывают на общую безопасность сети. Аналогичным образом, большинству потребителей не хватает знаний, чтобы изменить пароли и настройки по умолчанию перед подключением нового устройства к Интернету, что делает гаджет легкой мишенью для злоумышленников.

Вредоносное ПО и атаки Интернета вещей

Устройства Интернета вещей могут быть вовлечены в любое количество нарушений кибербезопасности и заражений вредоносным ПО, и их последствия могут быть немедленными, каскадными и вызывать серьезные сбои. Атаки включают ботнеты, программы-вымогатели, разрушительные программы и мошеннические устройства.

- IoT-ботнеты. Вредоносное ПО ботнетов часто имеет открытый исходный код и свободно доступно на подпольных форумах. Он предназначен для заражения и контроля как можно большего количества устройств, в то же время не позволяя другим вредоносным программам ботнета получить контроль над устройством. Из-за своей низкой безопасности устройства IoT позволяют злоумышленникам вербовать их в качестве ботов и создавать огромные ботнеты для запуска разрушительных DDoS-атак. Фактически, согласно отчету Nokia Threat Intelligence Report за 2023 год, ботнеты IoT сегодня генерируют более 40% всего DDoS-трафика, что в пять раз больше, чем за последний год. Первая крупная атака ботнета IoT произошла в 2016 году. Атака ботнета Mirai. Было заражено более 600,000 XNUMX устройств Интернета вещей, включая камеры видеонаблюдения и бытовые маршрутизаторы. Несколько крупных веб-сайтов были отключены на несколько часов. Ботнеты IoT могут запускать другие атаки, включая атаки методом перебора, фишинговые атаки и спам-кампании.

- Вымогатели. Хотя многие устройства IoT не хранят ценные данные локально, они все равно могут стать жертвой атаки программ-вымогателей. Программы-вымогатели Интернета вещей блокируют функциональность устройства, блокируя интеллектуальные устройства и останавливая бизнес-операции или критически важную инфраструктуру. Например, программы-вымогатели FLocker и El Gato нацелены на мобильные телефоны, планшеты и смарт-телевизоры, при этом злоумышленники требуют оплаты перед разблокировкой зараженных устройств. Хотя можно просто сбросить зараженные устройства IoT, сделать это на сотнях или тысячах устройств до того, как развернется серьезная ситуация, дает злоумышленнику много рычагов воздействия. Атака программы-вымогателя в нужное время и в нужном месте не оставляет жертве другого выбора, кроме как заплатить выкуп.

- ПО для уничтожения. Это выдуманный термин, но он отражает цель этого вредоносного ПО для Интернета вещей. Destructionware — это атака, предназначенная для повреждения инфраструктуры в политических, идеологических или просто злонамеренных целях. Показательный пример: атака на энергосистему Украины в 2015 году. Сложная и хорошо спланированная атака разрушила всю энергосистему; Прошли месяцы, прежде чем деятельность была полностью восстановлена. Часть атаки заключалась в перезаписи прошивки критически важных преобразователей последовательного порта в Ethernet, что не позволяло настоящим операторам осуществлять дистанционное управление. Зараженные устройства пришлось заменить на новые. Подобная атака произошло в 2022.

- Незаконные устройства. Вместо того, чтобы пытаться получить контроль над устройствами Интернета вещей, многие киберпреступники просто подключают мошенническое устройство к сети Интернета вещей, если оно не полностью защищено. Это создает точку доступа, из которой злоумышленник может проникнуть дальше в сеть.

Как обнаружить вредоносные атаки Интернета вещей

Устройства Интернета вещей в настоящее время являются важными компонентами практически каждой крупной отрасли. Группы безопасности должны понимать сложные факторы риска, характерные для их развертывания и использования. Однако методы обнаружения вредоносного ПО IoT все еще находятся в стадии разработки. Например, стандартные встроенные методы динамического и статического анализа невозможны из-за разнообразия архитектур и ограничений ресурсов устройств Интернета вещей.

Лучший подход к обнаружению вредоносного ПО Интернета вещей — это централизованная система мониторинга, которая анализирует действия устройств, такие как сетевой трафик, потребление ресурсов и взаимодействие пользователей, а затем использует ИИ для создания поведенческих профилей. Эти профили могут помочь обнаружить любые отклонения, связанные с кибератаками или модификациями вредоносного программного обеспечения, независимо от типа устройства. Устройства, генерирующие или обрабатывающие конфиденциальные данные, должны использовать модель децентрализованного федеративного обучения для обеспечения конфиденциальности данных во время обучения моделей.

Будущие методы обнаружения Интернета вещей могут включать в себя анализ электромагнитных сигналов. Например, исследователи безопасности, работающие в IRISA, идентифицированный вредоносное ПО, работающее на устройстве Raspberry Pi, с точностью 98% путем анализа электромагнитной активности. Большим преимуществом этого метода является то, что его невозможно обнаружить, заблокировать или обойти никаким вредоносным ПО.

Как предотвратить вредоносное ПО для Интернета вещей

Пока не существует жизнеспособного и эффективного метода быстрого обнаружения и блокировки вредоносного ПО, лучшим подходом является обеспечение полной защиты устройств до и во время развертывания.

Сделайте следующие шаги:

- Включите строгую авторизацию. Всегда меняйте пароли по умолчанию. По возможности используйте многофакторную аутентификацию.

- Используйте постоянное шифрование. Всегда шифруйте все данные и сетевые каналы связи.

- Отключите ненужные функции. Если определенные функции не используются (например, Bluetooth, если устройство обменивается данными через Wi-Fi), отключите их, чтобы уменьшить вероятность атаки.

- Применяйте исправления и обновления. Как и в случае со всеми другими сетевыми активами, постоянно обновляйте все приложения и устройства Интернета вещей, особенно встроенное ПО. Это может быть проблематично для старых устройств, которые невозможно исправить. Если обновление невозможно, поместите устройства в отдельную сеть, чтобы они не подвергали риску другие устройства. Шлюзовые устройства может помочь защитить устройства такого типа от обнаружения и атаки.

- Безопасные API. API — важная часть экосистемы Интернета вещей. Они обеспечивают интерфейс между устройствами и серверными системами. В результате проведите стресс-тестирование всех API-интерфейсов, используемых устройствами Интернета вещей, и проверьте их, чтобы убедиться, что через них могут взаимодействовать только авторизованные устройства.

- Ведите полную инвентаризацию активов. Добавьте каждое устройство Интернета вещей в инструмент управления запасами. Запишите идентификатор, местоположение, историю обслуживания и другие важные показатели. Это улучшает видимость экосистемы Интернета вещей, помогает группам безопасности выявлять мошеннические устройства, подключающиеся к сети, и отмечать аномальные шаблоны трафика, которые могут указывать на атаку. Инструменты обнаружения сетей также могут помочь командам оставаться в курсе крупных и быстро расширяющихся сетей Интернета вещей.

- Внедрите надежную сетевую безопасность. Разделите все сети, к которым подключаются устройства Интернета вещей, и разверните выделенную защиту периметра.

- Мониторинг серверных приложений IoT. Установите оповещения, чтобы предупреждать о необычной активности, и регулярно сканируйте их на наличие уязвимостей.

- Будьте активны в вопросах безопасности. Внедряйте меры по снижению риска при обнаружении новых методов атаки или вредоносного ПО. Будьте в курсе событий в сфере угроз Интернета вещей. Разработайте хорошо отработанный план по обнаружению и реагировать на программы-вымогатели и DDoS-атаки.

- Установите политику работы на дому. Поскольку все больше людей подключают потребительские устройства IoT к своим домашним сетям, сотрудники, работающие из дома, должны строго следовать политикам, регулирующим доступ к корпоративным сетям и ресурсам. Умные домашние устройства также могут иметь слабую безопасность, открытие риска что злоумышленник может создать точку входа в сеть компании. Сообщите сотрудникам о рисках безопасности, которые создают их интеллектуальные устройства, и о том, как обеспечить их защиту от атак.

- Внедрите программу вознаграждения за обнаружение ошибок. Предлагайте вознаграждения этическим хакерам, которые успешно обнаруживают и сообщают об уязвимостях или ошибках в аппаратном или программном обеспечении экосистемы Интернета вещей.

Будущее IoT-атак

Разработка плана по устранению уязвимостей вредоносного ПО Интернета вещей и определение способов противодействия атакам Интернета вещей являются приоритетом для всех организаций. Частота атак IoT будет только увеличиваться, поскольку мир становится все более зависимым от интеллектуальных технологий.

Экосистемы Интернета вещей по своей природе сложны и имеют большую поверхность атаки; Злоумышленники справедливо рассматривают устройства Интернета вещей как легко висящий плод. Отсутствие общепринятых стандартов безопасности Интернета вещей значительно усложняет обеспечение безопасности устройств Интернета вещей. Инициативы, например инициативы NIST, ENISA, Европейский институт телекоммуникационных стандартов и Альянс ioXt, приведет к значительному улучшению встроенной безопасности будущих устройств Интернета вещей. Между тем, Закон ЕС о киберустойчивости направлен на обеспечение производители повышают безопасность своих цифровых устройств.

Майкл Кобб, CISSP-ISSAP, — известный автор вопросов безопасности с более чем 20-летним опытом работы в ИТ-индустрии.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :является

- :нет

- :куда

- $UP

- 000

- 01

- 1

- 20

- 20 лет

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- способность

- в состоянии

- принятый

- доступ

- Доступ

- По

- точность

- Действие (Act):

- активно

- деятельность

- актеры

- дополнение

- адреса

- плюс

- против

- AI

- цель

- Цель

- оповещений

- Все

- причислены

- всегда

- среди

- an

- анализ

- анализ

- и

- любой

- кто угодно

- кроме

- API

- Приложения

- подхода

- МЫ

- AS

- активы

- Активы

- At

- атаковать

- нападки

- привлекательный

- аудит

- Август

- Аутентификация

- автор

- разрешение

- уполномоченный

- доступен

- в среднем

- знать

- осведомленность

- Back-конец

- BE

- становится

- до

- не являетесь

- Преимущества

- ЛУЧШЕЕ

- между

- большой

- Заблокировать

- заблокировал

- блокирование

- Bluetooth

- Ботнет

- ботнеты

- боты

- щедрость

- программа бонусов

- нарушения

- Ошибка

- ошибка баунти

- встроенный

- бизнес

- деловые операции

- но

- by

- пришел

- камеры

- Кампании

- CAN

- не могу

- возможности

- Пропускная способность

- перехватывает

- случаев

- Вызывать

- кабельное телевидение

- центральный

- определенный

- вызов

- сложные

- шанс

- изменение

- менялась

- каналы

- проверка

- собирать

- совершать

- Общий

- общаться

- Связь

- Компании

- Компания

- комплекс

- компоненты

- комплексный

- скомпрометированы

- вычисление

- вычислительная мощность

- Беспокойство

- Свяжитесь

- подключенный

- Подключенные устройства

- Соединительный

- связь

- ограничения

- потребитель

- Потребительские товары

- Потребители

- потребление

- контроль

- контроль

- контрольная

- Корпоративное

- коррупция

- может

- счетчик

- растрескивание

- Создайте

- создает

- Полномочия

- критической

- Критическая инфраструктура

- кибер-

- Кибер-атаки

- киберпреступники

- Информационная безопасность

- ежедневно

- данным

- конфиденциальность данных

- защита данных

- Время

- DDoS

- преданный

- более глубокий

- По умолчанию

- требующий

- развертывание

- развертывание

- развертывания

- предназначенный

- Несмотря на

- обнаруживать

- обнаруженный

- обнаружение

- определения

- разрушительный

- события

- устройство

- Устройства

- различный

- трудный

- Интернет

- обнаружить

- открытый

- открытие

- нарушения

- распределенный

- Разное

- Разнообразие

- дело

- Дон

- вниз

- два

- в течение

- динамический

- легко

- экосистема

- Экосистемы

- Эффективный

- эффекты

- el

- Электронный

- сотрудников

- используя

- включить

- позволяет

- шифрование

- огромный

- обеспечивать

- Предприятие

- безопасность предприятия

- Весь

- запись

- существенный

- этический

- EU

- Европа

- Каждая

- повседневный

- исследовать

- пример

- существовать

- расширяющийся

- опыт

- Эксплуатировать

- эксплуатация

- подвергаться

- чрезвычайно

- факт

- фактор

- факторы

- Осень

- страх

- Особенности

- First

- Флаги

- Фокус

- следовать

- после

- Что касается

- форма

- форумы

- свободно

- Замораживание

- частота

- от

- полностью

- функциональность

- далее

- будущее

- Gain

- порождать

- подлинный

- Дайте

- дает

- ГЛОБАЛЬНО

- значительно

- сетка

- Хакеры

- было

- обрабатывать

- Аппаратные средства

- Есть

- помощь

- помогает

- очень

- история

- Главная

- Дома

- ЧАСЫ

- домашнее хозяйство

- Как

- How To

- Однако

- HTTPS

- Сотни

- ICON

- ID

- определения

- if

- немедленная

- Влияние

- важную

- улучшать

- улучшенный

- улучшается

- in

- включают

- В том числе

- Увеличение

- все больше и больше

- указывать

- промышленность

- промышленность

- Инфекции

- информация

- Инфраструктура

- инициативы

- вместо

- Интеллекта

- намерение

- взаимодействие

- Интерфейс

- Интернет

- в

- инвентаризация

- Управление запасами

- вовлеченный

- КАТО

- IoT-устройство

- несколько устройств

- IP

- IP-адреса

- мобильной

- вопрос

- IT

- IT индустрия

- JPG

- всего

- Сохранить

- хранение

- знания

- Отсутствие

- пейзаж

- ноутбуки

- большой

- запуск

- вести

- изучение

- уход

- уровень

- Кредитное плечо

- Ограниченный

- мало

- Живет

- в местном масштабе

- расположение

- Волосы

- Длинное

- посмотреть

- серия

- основной

- сделать

- ДЕЛАЕТ

- Создание

- вредоносных программ

- обнаружение вредоносных программ

- управление

- манипулировать

- многих

- значить

- означает

- то время

- меры

- механизмы

- основным медицинским

- метод

- методы

- Метрика

- может быть

- минимальный

- смягчать

- Мобильный телефон

- мобильные телефоны

- Модели

- изменения

- Мониторинг

- месяцев

- БОЛЕЕ

- самых

- много

- многофакторная аутентификация

- должен

- необходимо

- сеть

- Сетевая безопасность

- сетевой трафик

- сетей

- Новые

- NIST

- нет

- Nokia

- сейчас

- номер

- of

- оффлайн

- .

- старший

- on

- Onboard

- те,

- только

- открытый

- с открытым исходным кодом

- Операционный отдел

- Операторы

- Опция

- or

- организация

- организации

- OS

- Другое

- за

- общий

- часть

- особенно

- пароли

- мимо

- Патчи

- паттеранами

- ОПЛАТИТЬ

- оплата

- Люди

- выполнять

- производительность

- фишинг

- фишинговые атаки

- телефоны

- физический

- Стержень

- Часть

- Простой текст

- план

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Много

- Точка

- сборах

- политический

- состояния потока

- возможное

- мощностью

- Энергосистема

- предотвращать

- приоритет

- политикой конфиденциальности.

- Проактивная

- Продукция

- Профили

- FitPartner™

- Прогресс

- для защиты

- защищенный

- защищающий

- защиту

- протоколы

- обеспечивать

- целей

- положил

- быстро

- последствия

- Выкуп

- вымогателей

- Атака вымогателей

- быстро

- Малина

- Raspberry Pi

- запись

- записанный

- рекрут

- уменьшить

- Несмотря на

- регулярно

- удаленные

- удаленно

- Знаменитый

- заменить

- отчету

- требуется

- исследователи

- упругость

- ресурс

- Полезные ресурсы

- восстановлено

- результат

- Итоги

- Награды

- правую

- Снижение

- факторы риска

- рисках,

- Бег

- s

- безопасный

- то же

- сканирование

- Раздел

- безопасный

- безопасно

- безопасность

- Безопасность

- Меры безопасности

- исследователи безопасности

- риски безопасности

- чувствительный

- послать

- отдельный

- обслуживание

- набор

- настройки

- несколько

- тяжелый

- Поделиться

- дефицит

- должен

- показывать

- сигнал

- значительный

- существенно

- аналогичный

- просто

- ситуация

- Размер

- умный

- Умный дом

- интеллектуальные домашние устройства

- So

- Software

- сложный

- Источник

- спам

- конкретный

- стандарт

- стандартов

- Области

- оставаться

- Шаги

- По-прежнему

- магазин

- хранить

- стресс

- сильный

- успешный

- Успешно

- такие

- достаточный

- Поверхность

- наблюдение

- восприимчивый

- система

- системы

- T

- тактика

- взять

- с

- цель

- направлена против

- задачи

- команды

- техника

- снижения вреда

- технологии

- связь

- срок

- тестXNUMX

- чем

- который

- Ассоциация

- Будущее

- мир

- их

- Их

- сами

- тогда

- Там.

- Эти

- они

- этой

- те

- тысячи

- угроза

- актеры угрозы

- разведка угроз

- угрозы

- Через

- время

- раз

- в

- сегодня

- приняли

- инструментом

- инструменты

- топ

- трекеры

- трафик

- специалистов

- правда

- пытается

- напишите

- Типы

- Украина

- понимать

- понимание

- созданного

- Объединенный

- США

- отпирающий

- необычный

- Обновление ПО

- Updates

- использование

- используемый

- пользователей

- использования

- через

- обычно

- ценный

- очень

- с помощью

- жизнеспособный

- Жертва

- Вид

- фактически

- видимость

- Уязвимости

- уязвимость

- Уязвимый

- законопроект

- Путь..

- способы

- Предметы одежды

- веб-сайты

- ЧТО Ж

- были

- когда

- который

- в то время как

- КТО

- зачем

- Wi-Fi

- будете

- в

- без

- свидетелем

- Работа

- работать из дома

- работает

- работает

- Мир

- год

- лет

- ВАШЕ

- зефирнет