Исследователи кибербезопасности в Бельгии и США недавно опубликовал статью планируется представить в конце этого года на конференции USENIX 2023.

Трое соавторов не удержались от каламбурного названия, окрестив свою атаку Рамки, с немного более легкой для понимания ремешком, который говорит Обход шифрования Wi-Fi путем управления очередями передачи.

Как обычно делают исследователи в области безопасности, троица задалась вопросом: «Что происходит, когда пользователь Wi-Fi временно отключается от сети, случайно или намеренно, но вполне может снова появиться в сети после непродолжительного отключения?»

Поставь в очередь на всякий случай!

Микросхема беспроводной связи в телефоне или ноутбуке может временно перейти в энергосберегающий или «спящий» режим для экономии энергии или выйти из зоны действия, а затем снова вернуться…

…за это время точки доступа часто сохраняют любые пакеты ответов, которые приходят на запросы, которые все еще оставались без ответа в момент выключения устройства или выхода из зоны действия.

Учитывая, что отключенный клиент не может инициировать новые запросы, пока он не объявит о своем возвращении к активному участию в сети, точка доступа вряд ли увязнет с таким количеством оставшихся пакетов ответа для каждого неактивного пользователя.

Итак, почему бы просто не поставить их в очередь, пока остается достаточно свободного места в памяти, и доставить их позже, когда устройство снова подключится, чтобы повысить удобство и пропускную способность?

Если памяти не хватает или устройство слишком долго находится в автономном режиме, то пакеты из очереди можно безвредно отбросить, но пока есть место, чтобы оставить их там «на потом», какой вред это может причинить?

Встряхивание случайных пакетов

Ответ, как обнаружили наши исследователи, заключается в том, что так называемые активные злоумышленники могут вытряхивать по крайней мере некоторые данные из очереди, по крайней мере, из некоторых точек доступа.

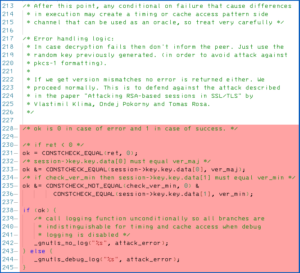

Как оказалось, поставленные в очередь данные хранились в расшифрованном виде, поскольку предполагалось, что их может потребоваться повторно зашифровать с помощью нового сеансового ключа для последующей доставки.

Вы, наверное, догадываетесь, куда это идет.

Исследователи выяснили различные способы обмана некоторых точек доступа, чтобы они освободили эти стоящие в очереди сетевые пакеты…

… либо вообще без шифрования, либо зашифрованным с помощью нового сеансового ключа, который они выбрали для этой цели.

Сонный обход

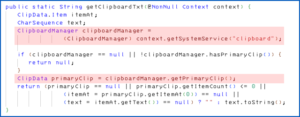

Во время одной атаки они просто сказали точке доступа, что они ваша беспроводная карта, и что вы собираетесь перейти в «спящий режим», тем самым посоветовав точке доступа начать ставить данные в очередь на некоторое время.

Раздражает то, что сами запросы «Я собираюсь вздремнуть» не были зашифрованы, поэтому исследователям даже не нужно было знать пароль сети Wi-Fi, не говоря уже о том, чтобы вынюхать настройку вашего исходного сеансового ключа ( ПМК или попарный главный ключ).

Вскоре после этого они притворялись, что они ваш ноутбук или телефон, который «просыпается».

Они попросят переподключиться к точке доступа, но на этот раз без установленного ключа шифрования, и вынюхивают все ответы в очереди, оставшиеся от предыдущего.

Они обнаружили, что многочисленные точки доступа не беспокоились о том, что стоящие в очереди данные, которые изначально запрашивались в зашифрованном формате, теперь выдаются в незашифрованном виде, и поэтому по крайней мере некоторые данные могут просочиться.

Не используйте этот ключ, используйте вместо него этот

В другой атаке они использовали несколько иную технику.

На этот раз они отправили поддельные пакеты, чтобы заставить вашу беспроводную сетевую карту отключиться от сети, после чего они быстро установили новое соединение с новым сеансовым ключом.

Для этой атаки, конечно, необходимо знать сетевой ключ Wi-Fi, но во многих кафе или на общих рабочих местах эти ключи так же хороши, как и общедоступные, обычно написанные на доске или отправленные в приветственном письме.

Если бы они смогли выкинуть вас из сети именно в нужный момент (или не в тот, с вашей точки зрения), например, сразу после того, как вы отправили интересующий их запрос…

…и им удалось завершить поддельное переподключение вовремя, возможно, они смогут расшифровать несколько фрагментов ответа, поставленных в очередь ранее.

Даже если вы заметили, что отключились от сети, ваш компьютер, вероятно, попытается автоматически восстановить подключение.

Если бы злоумышленникам за это время удалось «съесть» любые ответы из очереди, ваше собственное повторное подключение не было бы полностью бесшовным — например, вы могли бы увидеть неработающую веб-страницу или неудачную загрузку, а не безотказную восстановление после отключения.

Но сбои, когда вы отключаетесь, а затем снова подключаетесь к беспроводным точкам доступа, достаточно распространены, и вы, вероятно, не будете много думать об этом, если вообще что-либо.

Что делать?

Для разработчиков точек доступа:

- Если ваши точки доступа работают на Linux, используйте ядро 5.6 или более позднюю версию. Это, по-видимому, позволяет обойти первую атаку, потому что данные в очереди не будут выпущены, если они были зашифрованы при получении, но будут незашифрованы при окончательной отправке.

- Сбрасывать очереди трафика при ключевых изменениях. Если клиент отключается и хочет повторно подключиться с новым сеансовым ключом, откажитесь от повторного шифрования данных в очереди, полученных под старым ключом. Вместо этого просто выбросьте его.

Для пользователей точки доступа:

- Сведите к минимуму количество отправляемого незашифрованного трафика. Здесь мы говорим о втором уровне шифрования поверх вашего сеансового ключа Wi-Fi, таком как HTTPS для просмотра веб-страниц и DNS-over-HTTPS для ваших DNS-запросов.

Благодаря дополнительному уровню шифрования на уровне приложений любой, кто расшифровывает ваши пакеты Wi-Fi, по-прежнему не может понять данные внутри них.

Злоумышленники могут получить данные на сетевом уровне, такие как IP-номера серверов, к которым вы подключены, но если вы будете использовать HTTPS во время просмотра, отправляемый и получаемый вами контент не будет подвергаться этим, по общему признанию, ограниченным атакам.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :является

- $UP

- 1

- 2023

- a

- в состоянии

- О нас

- Absolute

- доступ

- активный

- дополнительный

- консультирование

- После

- Все

- в одиночестве

- количество

- и

- объявляет

- Другой

- ответ

- предвидение

- кто угодно

- МЫ

- прибытие

- AS

- At

- атаковать

- нападки

- автор

- автоматический

- автоматически

- назад

- Фоновое изображение

- BE

- , так как:

- до

- не являетесь

- Бельгии

- затянутый

- граница

- Дно

- кратко

- Сломанный

- просмотр

- by

- CAN

- карта

- Вызывать

- Центр

- изменения

- чип

- выбрал

- утверждать

- клиент

- Кофе

- цвет

- Общий

- полный

- компьютер

- Конференция

- подключенный

- связи

- содержание

- удобство

- может

- курс

- чехол для варгана

- данным

- Decrypt

- доставить

- поставка

- подробнее

- застройщиков

- устройство

- различный

- открытый

- Дисплей

- DNS

- вниз

- скачать

- Падение

- каждый

- или

- зашифрованный

- шифрование

- достаточно

- полностью

- Даже

- точно,

- пример

- подвергаться

- XNUMX ошибка

- несколько

- фигура

- фигурный

- в заключение

- First

- Что касается

- Форс-мажор

- форма

- формат

- найденный

- Бесплатно

- от

- получить

- Go

- будет

- хорошо

- происходит

- Есть

- высота

- здесь

- Hot Spot

- зависать

- HTTPS

- улучшать

- in

- неактивный

- инициировать

- вместо

- заинтересованный

- IP

- IT

- ЕГО

- JPG

- Сохранить

- Основные

- ключи

- удар

- Знать

- портативный компьютер

- слой

- утечка

- уровень

- Вероятно

- Ограниченный

- Linux

- Длинное

- Низкий

- сделать

- управляемого

- манипуляционная

- многих

- Маржа

- мастер

- макс-ширина

- Память

- может быть

- режим

- момент

- Необходимость

- сеть

- Новые

- "обычные"

- номера

- многочисленный

- of

- оффлайн

- Старый

- on

- ONE

- онлайн

- оригинал

- первоначально

- перебой в работе

- собственный

- пакеты

- страница

- участие

- Пароль

- Пол

- перспектива

- Телефон

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Точка

- пунктов

- должность

- Блог

- мощностью

- Питание

- presentation

- вероятно

- что такое варган?

- цель

- быстро

- ассортимент

- скорее

- Получать

- получила

- недавно

- выздоровление

- выпустил

- Ответить

- запросить

- просил

- Запросы

- исследователи

- возвращают

- Сохранить

- говорит

- считаться

- бесшовные

- Во-вторых

- безопасность

- исследователи безопасности

- смысл

- Сессия

- набор

- установка

- общие

- магазинов

- Короткое

- просто

- немного отличается

- So

- твердый

- некоторые

- Space

- Начало

- Придерживаться

- По-прежнему

- хранить

- Stray (Бездомный)

- такие

- SVG

- с

- говорить

- который

- Ассоциация

- их

- Их

- сами

- Эти

- В этом году

- три

- пропускная способность

- время

- Название

- в

- слишком

- топ

- трафик

- переход

- передавать

- прозрачный

- Оказалось

- типично

- под

- URL

- us

- использование

- Информация о пользователе

- пользователей

- различный

- способы

- Web

- добро пожаловать

- ЧТО Ж

- Что

- который

- в то время как

- КТО

- Wi-Fi

- будете

- беспроводной

- без

- бы

- письменный

- Неправильно

- год

- ВАШЕ

- зефирнет