Производители полупроводников ломают голову над тем, как обезопасить узкоспециализированную и разнообразную глобальную цепочку поставок, особенно по мере того, как ценность их интеллектуальной собственности и их зависимость от программного обеспечения растут, а вместе с ними растут и изощренность и ресурсы злоумышленников.

Там, где существуют методологии и стандарты безопасности, они часто запутаны, громоздки и неполны. Существует множество пробелов, особенно среди некоторых мелких поставщиков интеллектуальной собственности, оборудования и материалов, где безопасность остается в лучшем случае примитивной. Частично это связано с тем, что в прошлом основное внимание уделялось уязвимостям в чипах и производителям чипов. Но уровень взаимозависимости между компаниями полупроводниковой промышленности становится все более высоким, а количество взаимодействий растет по мере увеличения сложности и разнородности конструкции микросхем. Самое слабое звено подвергает риску всю цепочку поставок, и, по оценкам, более 50% угроз безопасности исходят от поставщиков.

Производство является особенно ценной целью, поскольку украденные данные могут быть использованы для стимулирования конкуренции в области очень сложных технологий. Даже если атаки успешно заблокированы, любые нарушения или вторжения злоумышленников могут увеличить время доставки, а также увеличить затраты на расследование причины нарушения и необходимые меры по устранению. Они также ставят в неловкое положение жертв этих атак, которым приходится объяснять клиентам и регулирующим органам, что пошло не так, когда это произошло и какие меры были предприняты, если были предприняты какие-либо действия.

В отрасли хорошо осознают расширяющийся ландшафт угроз. Сотрудничество было главной темой Форума по кибербезопасности во время SEMICON West в этом году. Руководители служб безопасности Intel, TSMC, Applied Materials, ASML, Lam Research и Peer Group указали на необходимость обеспечения взаимодействия между заинтересованными сторонами отрасли, а также стандартов и процессов безопасности, которые предотвращают утечку и утечку данных, но не делая безопасность таковой. обременительно, что мешает ведению бизнеса.

Безопасность остается проблемой для всех аспектов технологии, и она становится все более сложной по мере того, как все больше процессов и оборудования подключаются к Интернету и друг к другу. Никакая безопасность не является идеальной, и ни одно решение не является достаточным. Хорошая безопасность — это процесс, требующий продуманного подхода к обеспечению безопасности, а также устойчивости всей цепочки поставок. По мере возникновения уязвимостей их необходимо оценивать и устранять.

В SEMICON несколько директоров по информационной безопасности (CISO) отметили, что от 60% до 90% серьезных проблем безопасности были созданы поставщиками.

Уязвимости, барьеры, решения

Успешные нарушения могут иметь широкомасштабные последствия. Они могут задерживать поставки, разглашать IP-адреса и вызывать простои в работе. Они также могут привести к заражению продуктов и повлиять на бренд компании.

Обмен данными в облаке или другими способами, а также быстрое внедрение интеллектуального производства только повысили осведомленность о рисках. Джун Ан, вице-президент ИТ-подразделения компании Амкор Технологии суммировали пробелы в безопасности, которые следует учитывать:

- Уязвимости подключения: Функционирование интеллектуальных производственных технологий зависит от возможности подключения, но это также может создавать уязвимости. Хакеры пытаются получить доступ к конфиденциальным системам через незащищенные сетевые соединения.

- Нарушения данных: Более широкое использование подключенных устройств и обмен данными могут увеличить риск утечки данных. Если конфиденциальные данные не защищены должным образом, к ним могут получить доступ неавторизованные пользователи.

- Физическая охрана: По мере того, как заводы становятся все более автоматизированными, физическая безопасность становится все более важной. Несанкционированный доступ в производственный цех может привести к повреждению или краже оборудования.

- Внутренние угрозы: Сотрудники, имеющие доступ к конфиденциальным системам и данным, могут представлять угрозу безопасности, если они участвуют в вредоносных действиях или непреднамеренно ставят под угрозу безопасность из-за человеческой ошибки.

Угрозы могут исходить со многих направлений, и они могут быть нацелены на все: от ИТ до объектов и операционных технологий.

Роберт Айвестер, старший советник по работе с полупроводниками в Национальном институте стандартов и технологий (NIST), в своем описании операционных технологий отметил, что производители и их цепочки поставок все больше зависят от широкого спектра программируемых систем и устройств, которые взаимодействуют с физической средой. Сюда входят системы промышленного контроля и системы управления зданиями.

Между тем, объекты – это нечто большее, чем просто здание. Мы говорим о безопасности объектов, потому что машина не может работать без электроэнергии, химикатов, газов, а также управления процессами переработки отходов», — сказал Джеймс Ту, руководитель отдела корпоративной информационной безопасности TSMC. «Безопасность объекта имеет решающее значение, поскольку это вопрос безопасности. Мы фокусируемся на сочетании безопасности объекта и безопасности инфраструктуры».

Другие соглашаются. «Для устранения этих пробелов в безопасности можно предпринять несколько шагов, таких как проведение оценки рисков, обучение сотрудников и внедрение мер физической безопасности», — сказал Ан из «Амкора».

Для обеспечения соответствия программному обеспечению необходимо понимать свое влияние и вырабатывать устойчивый подход к обеспечению безопасности. «Когда мы поставляем программное обеспечение на разные заводы, иногда возникает особая версия или особые требования», — сказал Майк Кропп, президент и генеральный директор Peer Group. «Таким образом, у нас на самом деле разные особенности нашего программного обеспечения. Нам нужно подумать о том, как мы можем обеспечить соблюдение требований. Возможно, в тех миллионах строк кода, которые есть на оборудовании, есть что-то, чего там быть не должно».

Кропп объяснил, что ключом к успеху является понимание вашего воздействия и последующее построение на его основе повторяемых процессов. Этот след включает в себя количество сотрудников, имеющих доступ к IP-адресу программного обеспечения (200), количество заводов-клиентов (более 120) и связанное с ними оборудование (> 4,000). По его словам, установленная база программного обеспечения для обработки пластин Peer Group насчитывает более 90,000 130 подключений. Но понимание своего присутствия также означает понимание количества операционных систем, которые должно поддерживать ваше программное обеспечение (в случае Peer Group их десятки), а также определение сторонних библиотек, на которые опирается ваше программное обеспечение, а это XNUMX.

Мониторинг безопасности — это непрерывный процесс, но он должен быть максимально автоматизирован и встроен в процесс разработки.

Мы поставляем лучшее из наших знаний безопасное программное обеспечение», — сказал Кропп. «Если в нашем собственном программном обеспечении будет обнаружена уязвимость, мы будем рассматривать ее как дефект. Мы собираемся назначить рабочему элементу уровень серьезности и добавить его в рабочий список разработчика контента. Если мы сделаем это в конце процесса, будет слишком поздно. Это должно произойти как часть нашей среды разработки. Мы изменили наш способ ведения бизнеса, чтобы безопасность стала обычным способом работы».

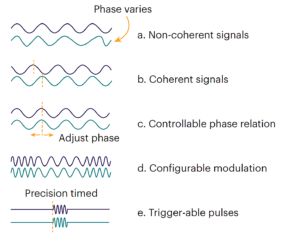

Рис. 1: Пример процесса уязвимости программного обеспечения. Источник: Группа коллег.

Обмен данными и безопасность всегда вызывают беспокойство. «Помимо физической безопасности, безопасность облачной информации стала проблемой на нашем пути к автономному интеллектуальному заводу, особенно когда мы пытаемся внедрить генеративный искусственный интеллект», — сказал Джеймс Лин, заместитель директора подразделения по интеллектуальному производству в компании UMC. «Для обучения современных генеративных моделей искусственного интеллекта требуются конфиденциальные корпоративные данные в большой среде графических процессоров. Если мы хотим использовать корпоративное облачное решение, абсолютно необходим высочайший уровень сертификации по информационной безопасности».

Генеративный ИИ представляет собой новую угрозу безопасности данных из-за его способности разумно связывать фрагменты данных, а не пытаться собрать их все в одном месте. Согласно одному отчету, инженеры использовали технологию ChatGPT для оптимизации последовательностей испытаний для выявления неисправностей в чипах, а в отдельном инциденте — для преобразования заметок совещаний в презентацию. В обоих случаях конфиденциальная информация была передана за пределы компании. [1]

Само облако обеспечивает современную безопасность, но это еще не вся картина. «Большинство компаний скажут, что безопасность данных (облако или локально) является самой большой проблемой. Я считаю, что безопасность облачных данных крупных провайдеров (AWS/Azure и т. д.) сегодня более безопасна, чем любая локальная среда», — сказал Дэвид Парк, вице-президент по маркетингу компании. Тигнис. «Самая большая проблема — не внешний взлом, а неправильная аутентификация пользователей. Если вы ненадлежащим образом предоставляете доступ сотруднику, это так же плохо, как позволить хакеру нарушить вашу безопасность. Внутренняя безопасность и разрешения станут большой проблемой, поскольку умное производство станет нормой».

Данные, передаваемые в облако и из облака, а также данные и программное обеспечение, совместно используемые различными компаниями или офисами, могут быть гораздо менее безопасными. И хотя шифрование является стандартным способом защиты таких данных, оно не работает в сложной цепочке поставок, поскольку большинство компаний блокируют входящие зашифрованные данные и программное обеспечение.

«Сегодня во многом мы не связаны с нашим бизнесом, особенно когда дело касается наших данных», — заметил Джейсон Каллахан, вице-президент и директор по информационной безопасности компании. Lam Research. «Мы действуем с точки зрения нулевого доверия. Но мы все разделяем интеллектуальную собственность. Очевидно, что существует большое доверие. Мы работаем с нашими поставщиками и другими лицами, чтобы эффективно обмениваться информацией. С точки зрения сетевой концепции мы столкнулись с препятствием. По сути, мы, специалисты по безопасности, не доверяем шифрованию. Я обнаружил, что все блокировали шифрование, входящее в их среду. Если вы разбираетесь в сетевых технологиях, шифрование может быть плохим. И по сути, это наша самая большая слабость. Мы отказались от шифрования, и это меня шокирует, потому что именно мы заставили всех шифровать все внутри».

Есть три традиционные проблемы шифрования. Во-первых, он может содержать вредоносное ПО или вызвать взлом, и узнать об этом невозможно, пока он не будет расшифрован. Во-вторых, это может скрыть механизм кражи данных. И в-третьих, это может помешать судебной экспертизе или раскрытию информации в юридических спорах.

Каллахан оспорил все эти опасения, отметив, что глубокоэшелонированная защита является краеугольным камнем их программы безопасности, включая антивирусное программное обеспечение и обнаружение и реагирование на конечных точках (EDR) для обнаружения вредоносных программ и нарушений. Эксфильтрация данных представляет собой проблему инсайдерского риска, и у компаний есть инструменты и системы для ее решения. Опасения, связанные с судебной экспертизой или открытиями, являются крайним случаем. Гораздо важнее разрешить шифрование интеллектуальной собственности для обеспечения безопасной передачи.

Управление поставщиками для обеспечения безопасности

Все директора по информационной безопасности согласились с тем, что управление безопасностью всей цепочки поставок абсолютно необходимо. Однако это легче сказать, чем сделать. Количество поставщиков огромно, что делает эту задачу огромной проблемой.

Для поставщика программного обеспечения сюда входят сторонние библиотеки. Для поставщиков оборудования – это поставщики комплектующих. А для заводов — это производственное оборудование, материалы, поставщики программного обеспечения и компьютерное оборудование. Например, Аэрноут Реймер, директор по информационной безопасности ASML, сообщил, что оборудование компании состоит примерно из 380,000 5,000 компонентов, предоставленных примерно XNUMX XNUMX поставщиками.

TSMC и ASML, среди прочих, организуют образовательное обучение для своих поставщиков. Они также настроили оповещения, что помогает поддерживать мелких поставщиков, у которых часто нет большой группы безопасности.

Стандартный

Структура кибербезопасности NIST [2] предоставляет рекомендации по созданию собственных практик организаций. Также существует несколько стандартов ISO (например, ISO 17001, 27110), но они ориентированы на информационную безопасность. Кроме того, эти общие стандарты не применимы к сложным заводским установкам, в которых установлено внешнее оборудование.

Фабы, в частности, включают в себя сочетание дорогостоящих целей, высокой сложности и исторического нежелания обновлять заводское оборудование. Такое сочетание делает фабрики и литейные цеха особенно уязвимыми для проблем безопасности, побуждая членов SEMI на Тайване и в Северной Америке внедрять отраслевые стандарты, связанные с оборудованием. Безопасность заводского оборудования определяли две оперативные группы SEMI — E187 (Тайвань) и E188 (Северная Америка). В эти стандарты включены:

SEMI E187: Кибербезопасность производственного оборудования

- Общий минимальный набор требований безопасности для производственного оборудования, предназначенный для реализации OEM-производителями для производственного оборудования под управлением Linux или Windows;

- Сосредоточьтесь на сетевой безопасности, проецировании конечных точек и мониторинге безопасности.

SEMI E188: Интеграция оборудования без вредоносного ПО

- Структура для смягчения атак вредоносного ПО во время установки и обслуживания оборудования на основе четко определенных требований к отчетности;

- Требуется сканирование на наличие вредоносных программ и усиление защиты системы, а также проверки входящего программного обеспечения и исправлений от известных уязвимостей.

«Эти два стандарта дополняют друг друга», — сказал Дуг Суерих, директор по маркетингу Peer Group. «SEMI E187 призван гарантировать, что оборудование спроектировано и настроено на базовом уровне безопасности и ремонтопригодности, когда оно впервые появляется на заводе. SEMI E188 более подробно рассматривает часть тем SEMI E187, в частности, предоставляет требования по снижению риска внедрения вредоносного ПО на завод во время установки оборудования и последующей поддержки на местах. Группы по стандартизации будут работать над дальнейшим расширением различных тем SEMI E187».

Эти стандарты внедряются, и производители требуют их для вновь устанавливаемого оборудования.

Оценки

Оценки безопасности используются для понимания уровня безопасности поставщика. Результаты можно использовать для влияния на закупки и выявления улучшений у поставщиков. Ту из TSMC рассказал о процессе его компании для оценки поставщика, который включает в себя стороннюю онлайн-оценку и самооценку из 135 вопросов, охватывающих следующие области:

- Сертификация и оценка рисков;

- Управление запасами и физическая безопасность;

- Обнаружение и реагирование на инциденты кибербезопасности;

- Разработка систем и безопасность приложений;

- Сетевая безопасность и управление изменениями;

- Политика организации и безопасность человеческих ресурсов;

- Работа на компьютере и управление информацией, а также

- Управление идентификацией и доступом.

Все крупные производители полупроводников работают так, как им нужно, и предоставляют оценки своим клиентам. Но требование, чтобы каждая компания имела свою собственную оценку, тормозит всю отрасль. «Мы перегружаем отрасль всевозможными оценками безопасности», — сказал Реймер из ASML. «Мы понятия не имеем, что мы уже внедряем в нашей цепочке поставок. Если мы слишком усложним это, если мы переусердствуем, то мы не сможем работать над решениями».

Другие соглашаются. «У меня этим постоянно занимаются 15 человек, и они отвечали на вопросы, чтобы я мог продавать свой продукт», — сказал Брент Конран, директор по информационной безопасности Intel. «Что, если я вложу этот труд в настоящую кибербезопасность? Разве это не лучший способ? Каждый должен учитывать, что того, что было сделано за последние 20 лет, может быть недостаточно, потому что мы настолько цифровые и потому что все движется так быстро».

Кроме того, в оценках отсутствуют ключевые характеристики, связанные с восстановлением и устойчивостью. «Между нашими усилиями и снижением риска нет никакой корреляции», — сказал Каннан Перумал, директор по информационной безопасности компании Applied Materials. «У нас есть много вещей, которые помогут решить эту проблему, но мы все еще боремся, потому что у нас так много поставщиков, и мы можем сделать очень многое, используя имеющиеся ресурсы».

Перумал указал на отсутствие стандартов оценки киберрисков в цепочке поставок полупроводников. В результате каждая компания проводит собственную оценку, выполняемую командой безопасности поставщика (если у них есть выделенная команда), что делает эту задачу ресурсоемкой. Кроме того, оценки не фокусируются на всех важных вещах, таких как восстановление и устойчивость.

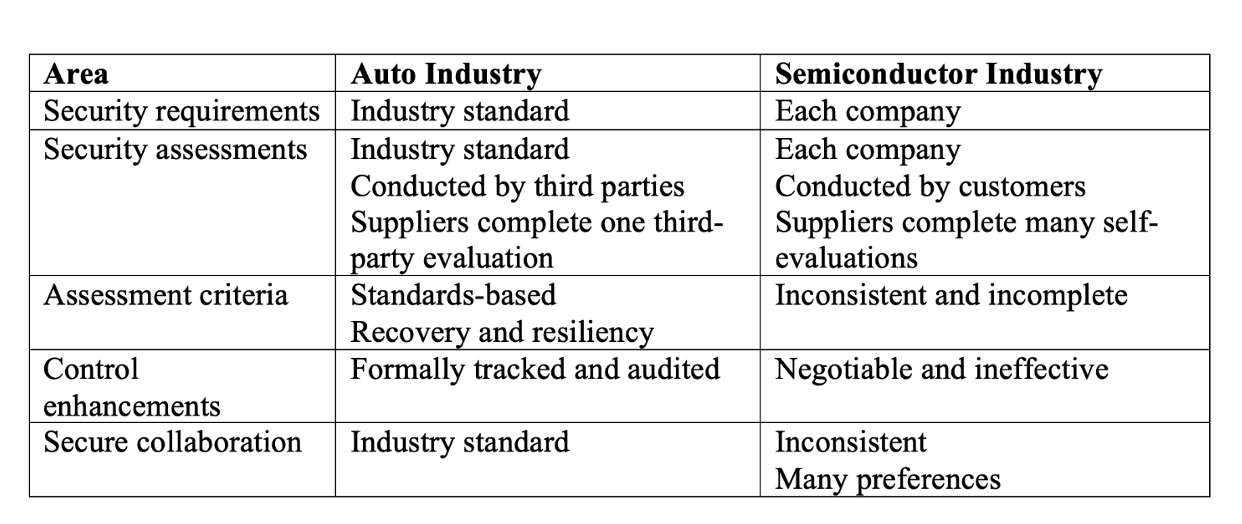

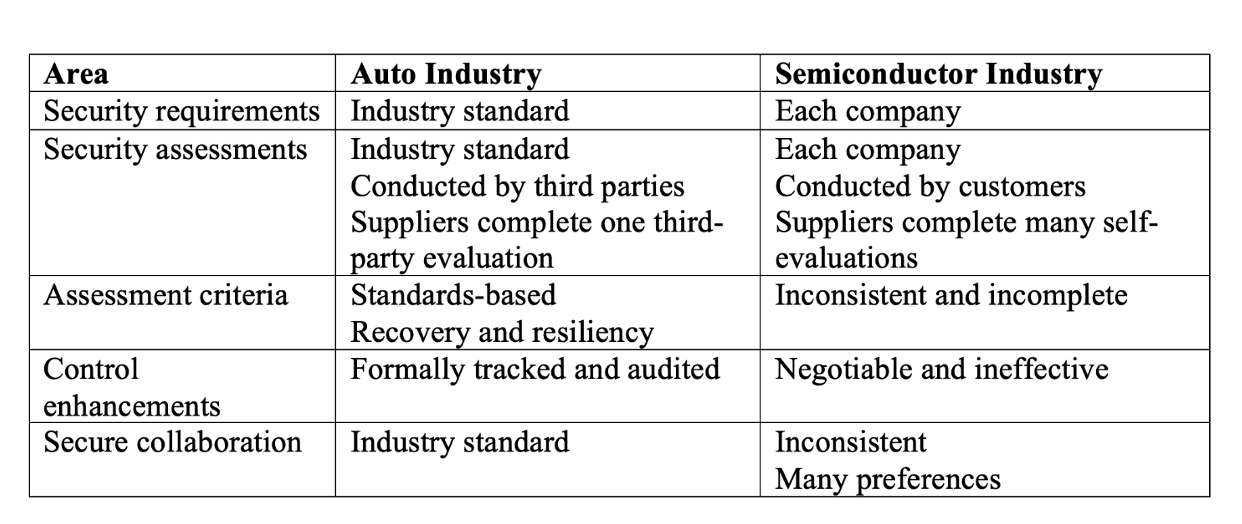

Как и полупроводниковая промышленность, автомобильная промышленность также имеет большое количество поставщиков, которыми нужно управлять. Перумал изучил, как обе отрасли решают вопросы безопасности. Сравнение подтверждает то, что подчеркнули несколько директоров по информационной безопасности: индустрии микросхем необходима эффективная структура, общие критерии и сторонняя группа сертификации для управления этим процессом.

Рис. 2. Сравнение управления рисками кибербезопасности цепочки поставок. Источник: К. Перумал, «Прикладные материалы».

Приглашаем к сотрудничеству

Полупроводниковой промышленности необходима защита за пределами корпоративных границ из-за глубоких взаимозависимостей. Учитывая сложную операцию и множество точек входа для решения проблем безопасности, совместная работа необходима, чтобы сделать ее эффективной и экономичной. Как метко сказал Конран из Intel: «Мы не сможем сделать это в одиночку. Нам всем потребуется собраться вместе, чтобы проработать всю цепочку поставок и понять многие вещи, которые нам нужно делать, чтобы эта машина продолжала работать».

Продвижение вперед в сотрудничестве в области кибербезопасности предполагает не только согласие со стандартами и принятым в отрасли процессом оценки поставщиков. Это также требует объединения опыта крупнейших заводов по производству полупроводников и поставщиков оборудования. Поступая таким образом, отрасль сможет как можно быстрее научиться противостоять общим угрозам. Чтобы обеспечить такой уровень сотрудничества, SEMI формирует Консорциум кибербезопасности.

— Сьюзан Рэмбо внесла свой вклад в эту историю.

Рекомендации

- Событие Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Платформа кибербезопасности NIST https://nist.gov/cyberframework

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Автомобили / электромобили, Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- ЧартПрайм. Улучшите свою торговую игру с ChartPrime. Доступ здесь.

- Смещения блоков. Модернизация права собственности на экологические компенсации. Доступ здесь.

- Источник: https://semiengineering.com/securing-chip-manufacturing/

- :имеет

- :является

- :нет

- :куда

- $UP

- 000

- 1

- 15%

- 20

- 20 лет

- 200

- 90

- a

- способность

- О нас

- Absolute

- абсолютно

- принятый

- доступ

- управление доступом

- Доступ

- По

- достижение

- через

- Действие

- активно

- на самом деле

- Добавить

- дополнение

- адрес

- Принятие

- советник

- против

- соглашаясь

- AI

- AI модели

- оповещений

- выровненный

- Все

- Позволяющий

- в одиночестве

- вдоль

- уже

- причислены

- всегда

- Америка

- среди

- an

- и

- и инфраструктура

- любой

- Применение

- безопасность приложения

- прикладной

- Применить

- подхода

- МЫ

- области

- возникать

- около

- AS

- оценки;

- оценки

- связанный

- At

- нападки

- отношение

- Атрибуты

- Автоматизированный

- автомобильный

- автономный

- доступен

- знать

- осведомленность

- Плохой

- барьеры

- Использование темпера с изогнутым основанием

- основанный

- Базовая линия

- BE

- , так как:

- становиться

- становится

- было

- не являетесь

- верить

- ЛУЧШЕЕ

- Лучшая

- между

- Beyond

- большой

- Крупнейшая

- Заблокировать

- заблокировал

- блокирование

- изоферменты печени

- марка

- нарушение

- нарушения

- казарка

- широкий

- Строительство

- построенный

- бизнес

- но

- by

- CAN

- не могу

- случаев

- случаев

- Вызывать

- Генеральный директор

- Сертификация

- цепь

- цепи

- вызов

- сложные

- изменение

- менялась

- ChatGPT

- Проверки

- химических веществ

- главный

- начальник отдела информационной безопасности

- чип

- чипсы

- CISO

- облако

- код

- сотрудничество

- сочетание

- как

- выходит

- приход

- Общий

- Компании

- Компания

- Компании

- сравнение

- конкурс

- дополнительный

- комплекс

- сложность

- Соответствие закону

- компонент

- компоненты

- скомпрометированы

- компьютер

- сама концепция

- Беспокойство

- Обеспокоенность

- проведение

- настроить

- заблуждение

- подключенный

- Подключенные устройства

- Коммутация

- связь

- Рассматривать

- считается

- состоит

- консорциум

- содержание

- способствовало

- контроль

- конвертировать

- Corner

- краеугольный камень

- Корпоративное

- Корреляция

- Расходы

- может

- покрытие

- Создайте

- Критерии

- критической

- клиент

- Клиенты

- кибер-

- информационная безопасность

- Информационная безопасность

- повреждение

- данным

- Нарушения данных

- безопасность данных

- обмен данными

- Давид

- преданный

- глубоко

- более глубокий

- определенный

- задерживать

- доставить

- доставки

- поставка

- зависимость

- заместитель

- описание

- предназначенный

- конструкций

- обнаруженный

- обнаружение

- Развитие

- Устройства

- различный

- Интернет

- инструкция

- директор

- открытие

- споры

- Разное

- Разделение

- do

- не

- дело

- сделанный

- Dont

- вниз

- время простоя

- множество

- управлять

- два

- в течение

- e

- каждый

- легче

- образовательных

- Эффективный

- эффекты

- эффективный

- усилия

- обниматься

- Сотрудник

- сотрудников

- включить

- зашифрованный

- шифрование

- конец

- Конечная точка

- заниматься

- обязательство

- Инженеры

- обеспечение

- Предприятие

- запись

- Окружающая среда

- Оборудование

- ошибка

- особенно

- к XNUMX году

- и т.д

- оценивается

- Даже

- События

- Каждая

- все члены

- многое

- пример

- эксфильтрации

- существовать

- расширяющийся

- опыта

- Объяснять

- объяснены

- и, что лучший способ

- средства

- Объект

- факт

- заводы

- завод

- далеко

- БЫСТРО

- неисправности

- поле

- Фига

- заполнение

- Во-первых,

- Этаж

- Фокус

- после

- след

- Что касается

- Войска

- судебно-медицинская экспертиза

- Форум

- вперед

- найденный

- Рамки

- Бесплатно

- от

- полный

- функция

- принципиально

- далее

- Gain

- пробелы

- Общие

- генеративный

- Генеративный ИИ

- получить

- Дайте

- Глобальный

- идет

- будет

- хорошо

- Хорошая безопасность

- GPU / ГРАФИЧЕСКИЙ ПРОЦЕССОР

- захват

- группы

- Группы

- Рост

- руководство

- хакер

- Хакеры

- взлом

- Управляемость

- происходить

- произошло

- Аппаратные средства

- Есть

- he

- главы

- помощь

- помогает

- High

- наивысший

- Выделенные

- очень

- препятствовать

- его

- исторический

- Как

- How To

- Однако

- HTTPS

- огромный

- человек

- Набор персонала

- i

- идея

- определения

- идентифицирующий

- if

- огромный

- Влияние

- эффектных

- в XNUMX году

- Осуществляющий

- важную

- улучшение

- in

- инцидент

- включают

- включены

- включает в себя

- В том числе

- Входящий

- Увеличение

- расширились

- Увеличивает

- все больше и больше

- промышленность

- промышленности

- промышленность

- отраслевые

- повлиять

- информация

- информационная безопасность

- Инфраструктура

- внутри

- Инсайдер

- установка

- Институт

- Intel

- интеллектуальный

- интеллектуальная собственность

- взаимодействовать

- взаимодействие

- в нашей внутренней среде,

- Интернет

- в

- выпустили

- введение

- включать в себя

- IP

- ISO

- вопрос

- вопросы

- IT

- ЕГО

- саму трезвость

- Джеймс

- присоединение

- Прыгать

- всего

- Сохранить

- Основные

- знание

- знания

- известный

- труд

- Отсутствие

- Удирать

- пейзаж

- большой

- Фамилия

- Поздно

- утечка

- УЧИТЬСЯ

- Юр. Информация

- Меньше

- уровень

- Кредитное плечо

- библиотеки

- такое как

- лин

- линий

- LINK

- Linux

- Список

- серия

- машина

- сделанный

- поддерживать

- техническое обслуживание

- основной

- сделать

- ДЕЛАЕТ

- Создание

- вредоносных программ

- управлять

- управление

- управления

- способ

- Производители

- производство

- многих

- Маркетинг

- материалы

- Вопрос

- макс-ширина

- Май..

- может быть

- me

- означает

- Между тем

- меры

- механизм

- Встречайте

- заседания

- Участники

- методологии

- микрофон

- миллиона

- минимальный

- отсутствующий

- смягчать

- Модели

- Мониторинг

- БОЛЕЕ

- самых

- движение

- перемещение

- много

- должен

- my

- национальный

- необходимо

- Необходимость

- потребности

- сеть

- Сетевая безопасность

- сетей

- Новые

- вновь

- NIST

- нет

- север

- Северная Америка

- Заметки

- отметив,

- номер

- наблюдается

- of

- сотрудник

- офицеров

- офисов

- .

- on

- ONE

- постоянный

- онлайн

- только

- операционный

- операционные системы

- операция

- оперативный

- Оптимизировать

- or

- заказ

- Другое

- Другое

- наши

- внешний

- внешнюю

- собственный

- Парк

- часть

- особый

- особенно

- мимо

- Патчи

- путь

- вглядываться

- Люди

- ИДЕАЛЬНОЕ

- выполнены

- выполнения

- Разрешения

- человек

- Личности

- физический

- Физическая охрана

- картина

- кусок

- Часть

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Много

- Точка

- Точка зрения

- пунктов

- политика

- возможное

- мощностью

- практиками

- presentation

- президент

- предотвращать

- примитивный

- Проблема

- процесс

- Управление процессом

- Процессы

- Продукт

- Продукция

- FitPartner™

- Проекция

- должным образом

- собственность

- защищающий

- при условии

- поставщики

- приводит

- обеспечение

- Покупка

- положил

- Оферты

- Вопросы

- ассортимент

- быстро

- скорее

- выздоровление

- снижение

- снижение

- Регулирующие органы

- Связанный

- нежелание

- полагаться

- остатки

- повторяемый

- отчету

- Reporting

- обязательный

- требование

- Требования

- требуется

- исследованиям

- упругость

- ресурсоемкий

- Полезные ресурсы

- ответ

- результат

- Итоги

- Снижение

- оценка риска

- управление рисками

- рисках,

- Прокат

- Подвижной

- Run

- Бег

- безопасный

- Сохранность

- Сказал

- сообщили

- сканирование

- счет

- Во-вторых

- безопасный

- обеспеченный

- обеспечение

- безопасность

- Меры безопасности

- Угрозы безопасности

- продаем

- Полуприцепы

- полупроводник

- старший

- Старший советник

- чувствительный

- отдельный

- набор

- установка

- несколько

- Поделиться

- Поделиться информацией

- общие

- разделение

- должен

- меньше

- умный

- So

- Software

- Решение

- Решения

- некоторые

- удалось

- иногда

- утонченность

- Источник

- особый

- специализированный

- конкретно

- заинтересованных сторон

- стандарт

- стандартов

- Начало

- современное состояние

- Шаги

- По-прежнему

- украли

- История

- Борющийся

- Успешно

- такие

- достаточный

- поставщик

- поставщики

- поставка

- цепочками поставок

- Каналы поставок

- поддержка

- Сьюзен

- комфортного

- система

- системы

- Тайвань

- взять

- приняты

- Говорить

- цель

- направлена против

- Сложность задачи

- задачи

- команда

- команды

- технологии

- Технологии

- тестXNUMX

- чем

- который

- Ассоциация

- кража

- их

- тема

- тогда

- Там.

- Эти

- они

- вещи

- think

- В третьих

- сторонние

- этой

- те

- угроза

- угрозы

- три

- Через

- по всему

- время

- раз

- в

- сегодня

- вместе

- слишком

- инструменты

- Темы

- к

- традиционный

- Обучение

- перевод

- лечить

- Доверие

- стараться

- TSMC

- два

- понимать

- понимание

- необеспеченный

- до

- Обновление ПО

- на

- us

- использование

- используемый

- пользователей

- ценностное

- версия

- Против

- вице

- вице-президент

- жертвы

- Вид

- Уязвимости

- уязвимость

- Уязвимый

- хотеть

- законопроект

- Снизить отходы

- Путь..

- способы

- we

- слабость

- ЧТО Ж

- вполне определенный

- пошел

- были

- запад

- Что

- когда

- который

- в то время как

- КТО

- все

- широко распространена

- будете

- окна

- в

- без

- Работа

- работает

- Неправильно

- лет

- являетесь

- ВАШЕ

- зефирнет