ÎNCĂLCĂRI DE DATE – ÎNTEȘTURA ÎN COADA

Faceți clic și trageți pe undele sonore de mai jos pentru a trece la orice punct. Poti de asemenea asculta direct pe Soundcloud.

Cu Doug Aamoth și Paul Ducklin. Muzică intro și outro de Edith Mudge.

Ne puteți asculta pe SoundCloud, Podcast-uri Apple, Podcast-uri Google, Spotify, stitcher și oriunde se găsesc podcasturi bune. Sau pur și simplu aruncați URL-ul fluxului nostru RSS în podcatcher-ul tău preferat.

CITIȚI TRANSCRIPTUL

DOUG. Schimbarea SIM, zero-days, Ping-ul [dramatic] al MORTII și LastPass... din nou.

Toate acestea și multe altele pe podcastul Naked Security.

[MODEM MUZICAL]

Bun venit tuturor la podcast.

Eu sunt Doug Aamoth.

Cu mine, ca întotdeauna, este Paul Ducklin.

Paul, ce faci?

RAȚĂ. Foarte bine, Doug.

Ai pus niște sunet dramatic în acea introducere, mă bucur să văd!

DOUG. Ei bine, cum spui „Ping of Death” fără să spui [doom metal grol] „Ping of DEATH”?

Nu poți spune pur și simplu [voce blândă] „Ping of Death”.

Trebuie să-l lovești puțin...

RAȚĂ. Presupun că da.

Este diferit în scris – ce ai?

Bold și italic.

Am folosit doar textul normal, dar am folosit litere mari, ceea ce ajută.

DOUG. Da, cred că aș scrie cu caractere îndrăznețe și italice cuvântul „moarte”, deci [doom metal din nou] „The Ping of DEATH”.

RAȚĂ. Și folosește mai multe culori!

O să fac asta data viitoare, Doug.

DOUG. Dezvăluie vechiul etichetă în HTML, o faceți să clipească puțin? [râde]

RAȚĂ. Doug, pentru o clipă, am fost îngrijorat că vei folosi cuvântul [râde] .

DOUG. [RÂDE] Ne plac lucrurile vechi aici!

Și asta se potrivește frumos cu a noastră Săptămâna aceasta în istoria tehnologiei segment – Sunt încântat de acesta pentru că nu auzisem despre el, dar am dat peste el.

Săptămâna aceasta, pe 04 decembrie 2001, viermele Goner a jefuit internetul într-un ritm al doilea după cel al virusului Love Bug.

Goner s-a răspândit prin Microsoft Outlook și a promis victimelor nebănuitoare un screen saver distractiv atunci când a fost executat.

RAȚĂ. A plecat…

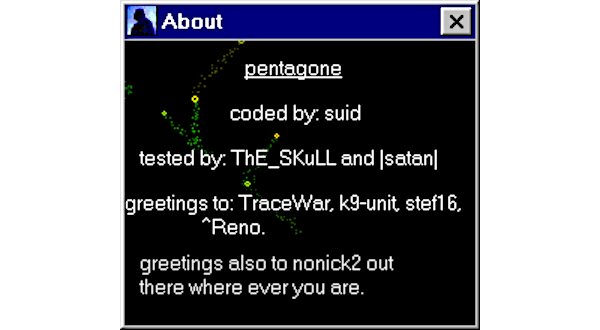

Cred că a primit acest nume pentru că era un pop-up la sfârșit, nu-i așa, care menționa Pentagonul?

Dar a fost menit să fie un joc de cuvinte – a fost „Penta/Gone”.

Acesta a fost cu siguranță viermele care le-a amintit oamenilor că, de fapt, screensaverele Windows sunt doar programe executabile.

Deci, dacă ați căutat special pentru .EXE fișiere, ei bine, ele ar putea fi împachetate .SCR de asemenea fișiere (screensaver).

Dacă te-ai baza doar pe nume de fișiere, ai putea fi păcălit cu ușurință.

Și mulți oameni au fost, din păcate.

DOUG. Bine, vom trece de la școala veche la școala nouă.

Vorbim despre LastPass: a existat o breșă; încălcarea în sine nu a fost teribilă; dar acea încălcare a dus acum la o altă încălcare.

Sau poate aceasta este doar o continuare a încălcării inițiale?

LastPass admite încălcarea datelor clienților cauzată de încălcarea anterioară

RAȚĂ. Da, LastPass a scris despre asta în esență ca urmare a încălcării anterioare, care cred că a fost august 2022, nu-i așa?

Și așa cum spuneam atunci, a fost un aspect foarte jenant pentru LastPass.

Dar, pe măsură ce încălcările merg, probabil că a fost mai rău pentru PR, marketing și (presupun) pentru departamentele lor de proprietate intelectuală, pentru că se pare că principalul lucru cu care escrocii l-au îndepărtat a fost codul sursă din sistemul lor de dezvoltare.

Iar LastPass a fost rapid să liniștească oamenii...

În primul rând, investigațiile lor au sugerat că, în timp ce erau acolo, escrocii nu au fost capabili să facă nicio modificare neautorizată care s-ar putea infiltra ulterior în codul real.

În al doilea rând, accesul la sistemul de dezvoltare nu vă oferă acces la sistemul de producție, unde este construit codul propriu-zis.

Și în al treilea rând, au putut spune că părea că nu au fost furate seifuri de parole criptate, astfel încât stocarea în cloud a parolelor tale criptate nu a fost accesată.

Și chiar dacă ar fi fost accesat, atunci doar tu ai ști parola, pentru că decriptarea (ceea ce ai numit „greutatea” când am vorbit despre asta pe podcast) se face de fapt în memoria dispozitivelor tale – LastPass nu vă vede niciodată. parola.

Și apoi, în al patrulea rând, ei au spus, din câte putem spune, ca urmare a acelei încălcări, unele dintre lucrurile care au fost în mediul de dezvoltare au dat acum fie la fel... sau, eventual, o încărcătură complet diferită de escroci care au cumpărat date furate de pe lotul anterior, cine știe?

Acest lucru le-a permis să intre într-un serviciu cloud unde un set de date despre clienți, încă aparent necunoscut, a fost furat.

Nu cred că știu încă, deoarece poate dura ceva timp pentru a afla ce a fost de fapt accesat după ce a avut loc o încălcare.

Deci, cred că este corect să spun că aceasta este un fel de partea B a încălcării originale.

DOUG. În regulă, vă sugerăm ca, dacă sunteți client LastPass, să urmăriți raportul de incident de securitate al companiei.

Vom fi cu ochii pe această poveste, deoarece încă se dezvoltă.

Și dacă tu, ca și eu și Paul, te lupți cu criminalitatea cibernetică pentru a te câștiga, există câteva lecții excelente de învățat din încălcarea Uber.

Deci, acesta este un episod de podcast – un „minisodiu” – cu Chester Wisniewski pe care Paul l-a încorporat în partea de jos a articolului LastPass:

S3 Ep100.5: Încălcarea Uber – un expert vorbește [Audio + Text]

Multe de învățat pe acest front!

RAȚĂ. După cum spuneți, este o ascultare grozavă, pentru că este, cred, ceea ce este cunoscut în America ca „sfaturi acționabile” sau „știri pe care le puteți folosi”.

DOUG. [RÂDE] Minunat.

Apropo de știri pe care nu le poți folosi cu adevărat, Apple este, în general, strâns cu privire la actualizările sale de securitate... și a existat o actualizare de securitate:

Apple lansează o actualizare de securitate iOS, care este mai strânsă ca niciodată

RAȚĂ. Oh, Doug, asta e una dintre cele mai bune ale tale... Îmi place această continuă.

DOUG. [RÂDE] Vă mulțumesc; mulțumesc foarte mult.

RAȚĂ. Da, asta m-a surprins.

M-am gândit: „Ei bine, voi lua actualizarea pentru că sună serios”.

Și mi-am dat motivul: „Lasă-mă să o fac pentru cititorii Naked Security”.

Pentru că dacă o fac și nu există efecte secundare, atunci pot cel puțin să spun altor oameni: „Uite, am făcut-o orbește și nu mi-a venit niciun rău. Așa că poate o poți face și tu.”

Am observat brusc că există o actualizare iOS 16.1.2 disponibilă, deși nu am avut niciun e-mail de consiliere de securitate de la Apple.

Fara email?!

Asta e ciudat.. așa că m-am dus la HT201222 pagina de portal pe care Apple o are pentru buletinele sale de securitate și acolo era: iOS 16.1.2.

Și ce scrie, Doug, „Detaliile vor urma în curând”?

DOUG. Și au urmat în curând?

RAȚĂ. Ei bine, asta a fost acum mai bine de o săptămână și încă nu sunt acolo.

Deci vorbim de „în curând” adică ore, zile, săptămâni sau luni?

Momentan, par săptămâni.

Și, ca întotdeauna în cazul Apple, nu există nicio indicație de vreo legătură cu alte sisteme de operare.

Au fost uitate?

Nu au nevoie de actualizare?

Au avut nevoie și de actualizare, dar nu este încă gata?

Au fost renunțați la sprijin?

Dar părea, așa cum am spus în titlu, chiar mai strâns decât de obicei pentru Apple și nu neapărat cel mai util lucru din lume.

DOUG. OK, foarte bine... încă câteva întrebări, care ne conduce la următoarea noastră poveste.

O intrebare foarte interesanta!

Uneori, atunci când vă înscrieți pentru un serviciu și impune autentificarea cu doi factori, acesta spune: „Doriți să primiți notificare prin mesaj text sau doriți să utilizați o aplicație de autentificare?”

Și această poveste este o poveste de avertizare pentru a nu folosi telefonul - folosiți o aplicație de autentificare, chiar dacă este puțin mai greoaie.

Aceasta este o poveste foarte interesantă:

RAȚĂ. Este, Doug!

Dacă ați pierdut vreodată un telefon mobil sau v-ați blocat pe cartela SIM introducând codul PIN incorect de prea multe ori, veți ști că puteți intra în magazinul de telefoane mobile...

… și, de obicei, ei vor cere un act de identitate sau ceva, iar tu spui: „Hei, am nevoie de o nouă cartelă SIM”.

Și vor genera unul pentru tine.

Când îl pui în telefon, bingo!... are numărul tău vechi pe el.

Deci, ceea ce înseamnă este că, dacă un escroc poate trece prin același exercițiu pe care l-ați face dvs. pentru a convinge compania de telefonie mobilă că și-a „pierdut” sau „s-a spart” cartela SIM (adică *cartela dvs. SIM*) și poate obține acea carte fie înmânată, fie trimisă sau dată lor cumva...

… apoi, când îl conectează la telefon, încep să primească codurile de autentificare cu doi factori prin SMS, *și* telefonul tău nu mai funcționează.

Asta este vestea proastă.

Vestea bună din acest articol este că acesta a fost cazul unui tip care a fost arestat pentru asta.

A fost trimis la închisoare în SUA timp de 18 luni.

El, cu o grămadă de complici – sau, după spusele Departamentului de Justiție, cel Participanții la Schemă… [râde]

… au scăpat cu criptomoneda unei anumite victime, aparent în valoare de 20 de milioane de dolari, dacă nu te superi.

DOUG. Uf!

RAȚĂ. Așa că a fost de acord să pledeze vinovat, să ia o pedeapsă cu închisoarea și să piardă imediat... suma a fost [citind cu atenție] 983,010.72 USD... doar pentru a o pierde imediat.

Deci, probabil, avea asta întins prin preajmă.

Și se pare că are, de asemenea, un fel de obligație legală de a rambursa peste 20 de milioane de dolari.

DOUG. Succes cu asta, tuturor! Mult noroc.

Celelalte [italice vocale] ale lui Participanții la Schemă ar putea cauza unele probleme acolo! [râde]

RAȚĂ. Da, nu știu ce se întâmplă dacă refuză să coopereze și ei.

De exemplu, dacă îl îngrădesc să se usuce, ce se întâmplă?

Dar avem câteva sfaturi și câteva sfaturi despre cum să sporiți securitatea (în mai multe moduri decât doar 2FA pe care îl utilizați) în articol.

Așa că du-te și citește asta... fiecare mic ajutor.

DOUG. Bine, vorbind de „bucăți”…

… aceasta a fost o altă poveste fascinantă, cât de umili ping poate fi folosit pentru a declanșa execuția codului de la distanță:

Ping de moarte! FreeBSD remediază erori crashtastic în instrumentul de rețea

RAȚĂ. [Îmi place din nou continuarea] Cred că te-ai îmbunătățit, Doug!

DOUG. [RÂDE] Sunt pe un val azi...

RAȚĂ. De la Apple până la [încercarea slabă de voce doom] Ping of DEATH!

Da, acesta a fost un bug intrigant.

Nu cred că va cauza mult rău multor oameni și *este* patch-at, așa că remedierea este ușoară.

Dar există o rescriere grozavă în FreeBSD consiliere de securitate...

… și este o poveste distractivă și, dacă spun așa, o poveste foarte informativă pentru actuala generație de programatori care s-ar fi bazat pe: „Bibliotecile terțe o vor face doar pentru mine. Te confrunți cu pachetele de rețea de nivel scăzut? Nu trebuie să mă gândesc niciodată la asta…”

Există câteva lecții grozave de învățat aici.

ping utilitarul, care este singurul instrument de rețea pe care aproape toată lumea îl știe, își ia numele de la SONAR.

Te duci [face zgomot submarin de film] ping, iar apoi ecoul revine de la serverul de la celălalt capăt.

Și aceasta este o caracteristică care este încorporată în Internet Protocol, IP, folosind un lucru numit ICMP, care este Internet Control Message Protocol.

Este un protocol special, de nivel scăzut, mult mai scăzut decât UDP sau TCP cu care oamenii sunt probabil obișnuiți, care este destul de conceput pentru exact acest gen de lucruri: „Ești chiar în viață la celălalt capăt, înainte să mă îngrijorez de ce. serverul tău web nu funcționează?”

Există un tip special de pachet pe care îl puteți trimite numit „ICMP Echo”.

Deci, trimiteți acest pachet minuscul cu un mesaj scurt în el (mesajul poate fi orice doriți) și pur și simplu vă trimite același mesaj înapoi.

Este doar un mod de bază de a spune „Dacă acel mesaj nu revine, fie rețeaua, fie întregul server este defect”, mai degrabă decât că există o problemă de software pe computer.

Prin analogie cu SONAR, programul care trimite aceste solicitări de ecou se numește... [pauză] Voi face efectul sonor, Doug... [zgomotul filmului submarin fals din nou] ping. [RÂSETE]

Iar ideea este, du-te, spune, ping -c3 (asta înseamnă a verifica de trei ori) nakedsecurity.sophos.com.

Puteți face asta chiar acum și ar trebui să primiți trei răspunsuri, fiecare dintre ele la o secundă, de la serverele WordPress care găzduiesc site-ul nostru.

Și spune că site-ul este viu.

Nu vă spune că serverul web este activ; nu vă spune că WordPress este activ; nu spune că Naked Security este de fapt disponibil pentru citire.

Dar cel puțin confirmă că poți vedea serverul, iar serverul poate ajunge la tine.

Și cine ar fi crezut că acel mic răspuns la ping ar putea declanșa FreeBSD ping program în așa fel încât un server necinstiți ar putea trimite înapoi un mesaj „Da, eu sunt în viață” care ar putea, în teorie (doar în teorie; nu cred că cineva a făcut asta în practică) să declanșeze execuția de cod de la distanță pe computerul tau.

DOUG. Da, asta este uimitor; asta e partea uimitoare.

Chiar dacă este o dovadă de concept, este un lucru atât de mic!

RAȚĂ. ping programul în sine primește întregul pachet IP înapoi și ar trebui să îl împartă în două părți.

În mod normal, nucleul s-ar ocupa de asta pentru tine, așa că ai vedea doar partea de date.

Dar când ai de-a face cu ceea ce se numesc prize brute, ceea ce primești este antetul Internet Protocol, care spune doar „Hei, acești octeți provin de la un astfel de server.”

Și apoi obțineți un lucru numit „ICMP Echo Reply”, care este a doua jumătate a pachetului pe care îl primiți înapoi.

Acum, aceste pachete sunt de obicei de doar 100 de octeți sau cam asa ceva, iar dacă este IPv4, primii 20 de octeți sunt antetul IP, iar restul, oricare ar fi acesta, este Echo Reply.

Are câțiva octeți pentru a spune „Acesta este un răspuns Echo”, iar apoi mesajul original care a ieșit revine.

Și, așadar, lucrul evident de făcut, Doug, când îl primești, este să îl împărți în...

... antetul IP, care are o lungime de 20 de octeți, și restul.

Ghici unde este problema?

DOUG. Spune!

RAȚĂ. Problema este că anteturile IP au *aproape întotdeauna* 20 de octeți - de fapt, nu cred că am văzut vreodată unul care să nu fie.

Și puteți spune că au 20 de octeți, deoarece primul octet va fi hexazecimal 0x45.

„4”” înseamnă IPv4, iar „5”... „Oh, îl vom folosi pentru a spune cât de lung este antetul.”

Luați acel număr 5 și îl înmulțiți cu 4 (pentru valori de 32 de biți) și obțineți 20 de octeți.

… și aceasta este dimensiunea probabilă a antetelor IP de șase sigma pe care le vei vedea vreodată în întreaga lume, Doug. [RÂSETE]

Dar ei *pot* merge până la 60 de octeți.

Dacă puneți 0x4F în loc de 0x45, care spune că există 0xF (sau 15 în zecimală) × 4 = 60 de octeți în antet.

Și codul FreeBSD pur și simplu a luat acel antet și l-a copiat într-un buffer de pe stiva care avea o dimensiune de 20 de octeți.

Un depășire de buffer de stivă simplă, vechi.

Este vorba despre un instrument venerabil de depanare a rețelei cu un tip venerabil de bug în el. (Ei bine, nu mai mult.)

Așa că, atunci când programați și trebuie să vă ocupați de lucruri de nivel scăzut la care nimeni nu s-a gândit cu adevărat de secole, nu mergeți doar cu înțelepciunea primită care spune: „Oh, vor fi întotdeauna 20 de octeți; nu vei vedea niciodată ceva mai mare.”

Pentru că într-o zi ai putea.

Și când va veni acea zi, s-ar putea să fie acolo în mod deliberat pentru că un escroc a făcut-o așa intenționat.

Deci diavolul, ca întotdeauna, este în detaliile de programare, Doug.

DOUG. OK, foarte interesant; grozava poveste.

Și vom rămâne pe subiectul codului cu această poveste finală despre Chrome.

O altă zi zero, care aduce totalul din 2022 la nouă ori:

Numarul noua! Chrome remediază încă un 2022 zero-day, și Edge a fost corectat

RAȚĂ. [Voce formală, sună ca o înregistrare] „Numărul 9. Numărul 9. Numărul 9, numărul 9”, Douglas.

DOUG. [RÂDE] Aceasta este Yoko Ono?

RAȚĂ. Asta e Revoluția 9 din „Albumul alb” al Beatles.

Yoko poate fi auzită riffing în acea melodie - asta peisaj sonor, cred că ei îl numesc – dar se pare că partea de la început în care cineva spune „Numărul 9, numărul 9” din nou și din nou, a fost, de fapt, o bandă de testare pe care au găsit-o în jur.

DOUG. Ah, foarte tare.

RAȚĂ. Un inginer EMI care spunea ceva de genul: „Aceasta este banda de test EMI numărul 9” [Râsete] și, se pare, nici măcar nu cred că știe cineva a cui voce a fost.

Asta nu are *nimic* de-a face cu Chrome, Doug.

Dar, având în vedere că cineva a comentat zilele trecute pe Facebook, „Tipul ăla Paul începe să arate ca un Beatle”… [încercat] ceea ce mi s-a părut puțin ciudat.

DOUG. [RÂDE] Da, cum ar trebui să iei asta?

RAȚĂ. … M-am gândit că aș putea lua masa la „Numărul 9”.

Este a noua zi zero a anului până acum, se pare, Doug.

Și este o remediere cu o singură eroare, cu eroul identificat ca CVE 2022-4282.

Deoarece Microsoft Edge folosește nucleul open-source Chromium, și acesta era vulnerabil, iar câteva zile mai târziu, Microsoft a continuat cu o actualizare pentru Edge.

Deci, aceasta este atât o problemă Chrome, cât și o problemă Edge.

Deși acele browsere ar trebui să se actualizeze singure, vă recomand să verificați oricum - vă arătăm cum să faceți asta în articol - pentru orice eventualitate.

Nu voi citi aici numerele de versiune deoarece sunt diferite pentru Mac, Linux și Windows pe Chrome și sunt diferite din nou pentru Edge.

La fel ca Apple, Google este puțin strâns în privința asta.

A fost găsit de una dintre echipele lor de vânătoare de amenințări, cred.

Așa că îmi imaginez că l-au găsit în timp ce investigau un incident care a avut loc în sălbăticie și, prin urmare, probabil că vor să-l țină sub pălărie, chiar dacă Google are de obicei multe de spus despre „deschidere” atunci când vine vorba de remedierea erorilor.

Puteți vedea de ce, într-un caz ca acesta, s-ar putea să doriți un pic de timp pentru a săpa puțin mai adânc înainte de a spune tuturor exact cum funcționează.

DOUG. Excelent... și avem o întrebare pentru cititor, care este probabil o întrebare pe care mulți oameni se gândesc.

Cassandra întreabă: „Găsește bug-uri doar norocoși? Sau au lovit o „cusătură” plină de bug-uri? Sau Chromium emite un cod nou care are mai multe erori decât în mod normal? Sau se întâmplă altceva?”

RAȚĂ. Da, asta e o întrebare grozavă, de fapt, și mi-e teamă că nu aș putea răspunde la ea decât într-un fel ușor fațos, Doug.

Pentru că Cassandra dăduse opțiunile A), B) și C), am spus: „Ei bine, poate că este D) Toate cele de mai sus.Matei 22:21

Știm că atunci când o eroare de un anumit fel apare în cod, atunci este rezonabil să presupunem că același programator ar putea fi făcut erori similare în altă parte a software-ului.

Sau alți programatori din aceeași companie ar fi putut folosi ceea ce era considerat înțelepciune primită sau practică standard la momentul respectiv și ar fi putut să fi urmat exemplul.

Și un exemplu grozav este, dacă te uiți înapoi la Log4J... a existat o remediere pentru a corecta problema.

Și apoi, când au căutat, „Oh, de fapt, există și alte locuri în care au fost făcute greșeli similare.”

Deci a existat o remediere pentru remediere și apoi a existat o remediere pentru remediere, dacă îmi amintesc.

Există, desigur, și problema că atunci când adăugați cod nou, puteți obține erori care sunt unice pentru acel cod nou și apar din cauza adăugării de caracteristici.

Și de aceea multe browsere, inclusiv Chrome, au o versiune „puțin mai veche”, dacă doriți.

Și ideea este că acele versiuni „mai vechi”... nu au niciuna dintre funcțiile noi, ci toate remediile de securitate relevante.

Deci, dacă vrei să fii conservator în ceea ce privește noile funcții, poți fi.

Dar știm cu siguranță că, uneori, atunci când introduceți noi funcții într-un produs, apar noi erori cu noile funcții.

Și poți spune asta, de exemplu, atunci când există o actualizare, de exemplu, pentru iPhone-ul tău, și primești actualizări, de exemplu, pentru iOS 15 și iOS 16.

Apoi, când te uiți la listele de erori, există câteva erori care se aplică doar pentru iOS 16.

Și te gândești: „Bună, acestea trebuie să fie erori în cod care nu existau înainte.”

Deci, da, asta e o posibilitate.

Și cred că celelalte lucruri care se întâmplă pot fi considerate bune.

Primul este că cred că, în special pentru lucruri precum browserele, producătorii de browsere devin mult mai buni în a împinge reconstruirile complete cu adevărat, foarte repede.

DOUG. Interesant.

RAȚĂ. Și cred că celălalt lucru care s-a schimbat este că, în trecut, ai putea argumenta că pentru mulți vânzători... a fost destul de greu să-i faci pe oameni să aplice plasturi, chiar și atunci când ieșeau doar pe un program lunar, și chiar dacă aveau mai multe remedieri zero-day în ele.

Cred că poate este, de asemenea, un răspuns la faptul că din ce în ce mai mulți dintre noi sunt din ce în ce mai probabil nu doar să acceptăm, ci și să *așteptăm* actualizarea automată care este cu adevărat promptă.

Deci, cred că puteți citi lucruri bune în asta.

Faptul nu numai că Google poate scoate o singură soluție zero-day aproape instantaneu, ci și că oamenii sunt dispuși să accepte asta și chiar să o ceară.

Așa că îmi place să văd problema „Wow, nouă zile zero într-un an rezolvată individual!”…

… Îmi place să mă gândesc la asta mai mult ca „paharul pe jumătate umplut și umplut” decât „paharul pe jumătate gol și se scurge printr-o mică gaură din fund”. [RÂSETE]

Aceasta este părerea mea.

DOUG. Bine, foarte bine.

Mulțumesc pentru întrebare, Cassandra.

Dacă aveți o poveste, un comentariu sau o întrebare interesantă pe care doriți să o trimiteți, ne-ar plăcea să o citim pe podcast.

Puteți trimite un e-mail la tips@sophos.com, puteți comenta oricare dintre articolele noastre sau ne puteți contacta pe social: @NakedSecurity.

Acesta este spectacolul nostru de astăzi; multumesc mult pentru ascultare.

For Paul Ducklin, I’m Doug Aamoth, reminding you: Until next time…

AMBII. Rămâi în siguranță!

[MODEM MUZICAL]

- Apple

- blockchain

- Chrome

- coingenius

- portofele de criptare

- criptoschimb

- securitate cibernetică

- criminalităţii cibernetice

- cybercriminals

- Securitate cibernetică

- Departamentul de Securitate Națională

- portofele digitale

- Margine

- Exploata

- firewall

- hacking

- iOS

- Kaspersky

- Lege si ordine

- malware

- McAfee

- Microsoft

- Securitate goală

- Podcast de securitate gol

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- Podcast

- intimitate

- VPN

- vulnerabilitate

- securitatea site-ului

- zephyrnet

![S3 Ep121: Poți fi spart și apoi urmărit penal pentru asta? [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)