Embora já seja o quarto dia do ano de 4, algumas das histórias importantes de segurança de TI/administrador de sistemas/X-Ops da temporada de festas só estão aparecendo nas principais notícias agora.

Então, pensamos em dar uma rápida olhada em alguns dos principais problemas que cobrimos nas últimas semanas e (só para que você não possa nos acusar de escapar de uma lista de Ano Novo!) Reiterar as sérias lições de segurança podemos aprender com eles.

ESTA É A ÚLTIMA DROGA NO LASSPASS?

Lições para aprender:

- Seja objetivo. Se você estiver preso em fazer uma notificação de violação de dados, não tente reescrever o histórico para sua vantagem de marketing. Se houver partes do ataque que você evitou na passagem, diga-o por todos os meios, mas tome cuidado para não parecer autocongratulatório em nenhum momento.

- Seja completo. Isso não significa ser prolixo. Na verdade, você pode não ter informações suficientes para dizer muito. “Integridade” pode incluir breves declarações como “Ainda não sabemos”. Tente antecipar as perguntas que os clientes provavelmente farão e enfrente-os de forma proativa, em vez de dar a impressão de que você está tentando evitá-los.

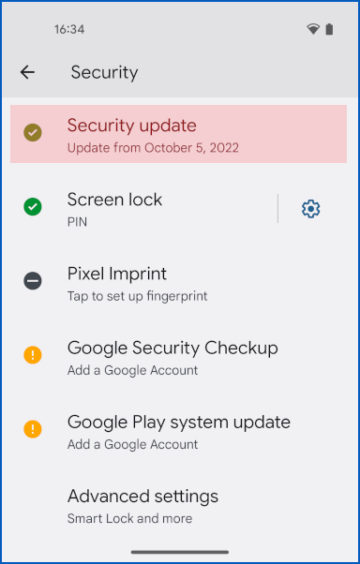

- Espere pelo melhor, mas prepare-se para o pior. Se você receber uma notificação de violação de dados e houver coisas óbvias que você pode fazer para melhorar sua segurança teórica e sua tranquilidade prática (como alterar todas as suas senhas), tente encontrar tempo para fazê-las. Apenas no caso de.

CRIPTOGRAFIA É ESSENCIAL – E ESSA É A LEI

Lições para aprender:

- A criptografia é essencial para a segurança nacional e para o funcionamento da economia. É oficial – esse texto aparece na lei que o Congresso acabou de aprovar na lei dos EUA. Lembre-se dessas palavras da próxima vez que ouvir alguém, de qualquer nível de vida, argumentando que precisamos de “portas dos fundos”, “brechas” e outros desvios de segurança incorporados aos sistemas de criptografia de propósito. Backdoors são uma ideia terrível.

- O software deve ser construído e usado com agilidade criptográfica. Precisamos ser capazes de introduzir criptografia mais forte com facilidade. Mas também precisamos poder aposentar e substituir a criptografia insegura rapidamente. Isso pode significar pró-ativa substituição, portanto, não estamos criptografando segredos hoje que podem se tornar facilmente decifráveis no futuro, embora ainda devam ser secretos.

ROUBAMOS SUAS CHAVES PRIVADAS – MAS NÃO DISSEMOS ISSO, HONESTO!

Lições para aprender:

- Você tem que possuir toda a sua cadeia de suprimentos de software. O PyTorch foi atacado por meio de um repositório da comunidade que foi envenenado com malware que inadvertidamente anulou o código não infectado incorporado ao próprio PyTorch. (A equipe PyTorch trabalhou rapidamente com a comunidade para substituir essa substituição, apesar da temporada de férias.)

- Os cibercriminosos podem roubar dados de maneiras inesperadas. Certifique-se de que suas ferramentas de monitoramento de ameaças fiquem de olho mesmo em rotas improváveis fora de sua organização. Esses bandidos usaram pesquisas de DNS com “nomes de servidor” que eram, na verdade, dados filtrados.

- Não se preocupe em inventar desculpas para o crime cibernético. Aparentemente, os invasores neste caso agora estão alegando que roubaram dados pessoais, incluindo chaves privadas, por “razões de pesquisa” e dizem que excluíram os dados roubados agora. Em primeiro lugar, não há razão para acreditar neles. Em segundo lugar, eles enviaram os dados para que qualquer pessoa em seu caminho de rede que visse ou salvasse uma cópia pudesse decifrá-la de qualquer maneira.

QUANDO A VELOCIDADE SUPERA A SEGURANÇA

Lições para aprender:

- A prevenção de ameaças não é apenas encontrar malware. XDR (detecção e resposta ampliadas) também é sobre saber o que você tem e onde está em uso, para que você possa avaliar o risco de vulnerabilidades de segurança com rapidez e precisão. Como diz o velho truísmo, “Se você não pode medi-lo, você não pode gerenciá-lo.”

- O desempenho e a segurança cibernética estão frequentemente em conflito. Esse bug se aplica apenas a usuários do Linux cuja determinação em acelerar a rede do Windows os levou a implementá-lo diretamente no kernel, adicionando inevitavelmente riscos adicionais. Ao ajustar a velocidade, certifique-se de que realmente precisa da melhoria antes de alterar qualquer coisa e certifique-se de que realmente está desfrutando de um benefício genuíno depois. Em caso de dúvida, deixe-o de lado.

PREVENÇÃO DE CRIMES CIBERNÉTICOS E RESPOSTA A INCIDENTES

Para uma visão geral fantástica de ambos prevenção de crimes cibernéticos e resposta a incidentes, ouça nossos últimos podcasts de fim de ano, onde nossos especialistas compartilham livremente seus conhecimentos e conselhos:

Clique e arraste nas ondas sonoras abaixo para pular para qualquer ponto. Você também pode ouça diretamente no Soundcloud.

Clique e arraste nas ondas sonoras abaixo para pular para qualquer ponto. Você também pode ouça diretamente no Soundcloud.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://nakedsecurity.sophos.com/2023/01/04/serious-security-vital-cybersecurity-lessons-from-the-holiday-season/

- 2023

- a

- Capaz

- Sobre

- exatamente

- Aja

- Adicional

- Vantagem

- conselho

- Todos os Produtos

- já

- e

- antecipar

- qualquer um

- ataque

- autor

- em caminho duplo

- Backdoors

- tornam-se

- antes

- ser

- Acreditar

- abaixo

- beneficiar

- MELHOR

- violação

- Bug

- construir

- construído

- Cuidado

- casas

- cadeia

- mudança

- código

- comunidade

- completar

- conflito

- Congresso

- poderia

- Casal

- coberto

- Crooks

- criptografia

- criptografia

- Clientes

- cibercrime

- Cíber segurança

- dados,

- violação de dados

- dia

- Apesar de

- Detecção

- determinação

- dns

- Não faz

- fazer

- não

- duvido

- facilmente

- economia

- criptografia

- suficiente

- Todo

- essencial

- Mesmo

- SEMPRE

- especialistas

- olho

- fantástico

- Encontre

- descoberta

- da

- funcionamento

- futuro

- Dando

- comandado

- história

- Feriado

- HTTPS

- executar

- importante

- melhorar

- melhoria

- in

- incidente

- incluir

- Incluindo

- INFORMAÇÕES

- introduzir

- questões

- IT

- se

- Guarda

- chaves

- Saber

- Conhecimento

- Conhecimento

- Sobrenome

- mais recente

- Escritórios de

- APRENDER

- Deixar

- lições

- vida

- Provável

- linux

- olhar

- Corrente principal

- principal

- Problemas maiores

- fazer

- Fazendo

- malwares

- gerencia

- Marketing

- significa

- a medida

- poder

- mente

- monitoração

- Nacional

- segurança nacional

- você merece...

- rede

- networking

- Novo

- notícias

- Próximo

- notificação

- objetivo

- óbvio

- oficial

- Velho

- Outros

- Visão geral

- próprio

- peças

- passou

- senhas

- caminho

- Paul

- pessoal

- dados pessoais

- platão

- Inteligência de Dados Platão

- PlatãoData

- Podcasts

- ponto

- POSTAGENS

- Prática

- Preparar

- Prevenção

- privado

- Chaves Privadas

- propósito

- pytorch

- Frequentes

- Links

- rapidamente

- razão

- receber

- lembrar

- substituir

- repositório

- Risco

- rotas

- Épocas

- Segredo

- segurança

- grave

- Partilhar

- So

- Software

- alguns

- Parecer

- velocidade

- declarações

- Ainda

- roubou

- roubado

- Histórias

- mais forte

- tal

- supply

- cadeia de suprimentos

- suposto

- sistemas

- Tire

- Profissionais

- A

- O Futuro

- deles

- teórico

- coisas

- ameaça

- tempo

- para

- hoje

- ferramentas

- Inesperado

- URL

- us

- usar

- usuários

- via

- vital

- vulnerabilidades

- maneiras

- semanas

- O Quê

- enquanto

- QUEM

- precisarão

- Windows

- palavras

- trabalhou

- o pior

- XDR

- ano

- investimentos

- zefirnet

![S3 Ep113: Pwning the Windows kernel – os bandidos que enganaram a Microsoft [Audio + Text]](https://platoaistream.com/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)