Os fabricantes de semicondutores estão a debater-se com a forma de proteger uma cadeia de abastecimento global altamente especializada e diversificada, especialmente à medida que o valor da sua propriedade intelectual e a sua dependência do software aumentam – juntamente com a sofisticação e os recursos dos atacantes.

Onde existem metodologias e padrões de segurança, eles geralmente são confusos, complicados e incompletos. Existem muitas lacunas, especialmente entre alguns dos pequenos fornecedores de propriedade intelectual, equipamentos e materiais, onde a segurança permanece, na melhor das hipóteses, primitiva. Isto se deve em parte ao fato de que, no passado, grande parte do foco estava nas vulnerabilidades dos chips e dos fabricantes de chips. Mas há um nível cada vez mais elevado de interdependência entre as empresas da indústria de semicondutores, e o número de interações está a crescer à medida que a complexidade aumenta e os designs dos chips se tornam cada vez mais heterogéneos. O elo mais fraco coloca em risco toda a cadeia de abastecimento e estima-se que mais de 50% das ameaças à segurança são introduzidas pelos fornecedores.

A indústria transformadora é um alvo particularmente de alto valor, onde os dados roubados podem ser usados para impulsionar a concorrência em tecnologias altamente complexas. Mesmo quando os ataques são bloqueados com sucesso, quaisquer violações ou invasões feitas pelos atacantes podem aumentar os prazos de entrega e acrescentam custos para investigar a causa da violação e a remediação necessária. Eles também são embaraçosos para as vítimas desses ataques, que precisam explicar aos clientes e aos reguladores o que deu errado, quando aconteceu e quais medidas foram tomadas, se houver.

A indústria está bem ciente do crescente cenário de ameaças. A colaboração foi um tema importante no Fórum de Segurança Cibernética durante o SEMICON West deste ano. Os chefes de segurança da Intel, TSMC, Applied Materials, ASML, Lam Research e Peer Group apontaram para a necessidade de proteger as interações entre as partes interessadas da indústria, bem como padrões e processos de segurança que evitem violações e vazamentos de dados – mas sem tornar a segurança tão oneroso que atrapalha a realização de negócios.

A segurança continua a ser um desafio para todas as facetas da tecnologia e torna-se ainda mais desafiadora à medida que mais processos e equipamentos estão conectados à Internet e entre si. Nenhuma segurança é perfeita e nenhuma solução é suficiente. Uma boa segurança é um processo e requer uma atitude segura desde a concepção, bem como resiliência em toda a cadeia de abastecimento. À medida que surgem vulnerabilidades, elas precisam ser avaliadas e abordadas.

Na SEMICON, vários diretores de segurança da informação (CISOs) apontaram que cerca de 60% a 90% dos problemas de segurança impactantes foram introduzidos por um fornecedor.

Vulnerabilidades, barreiras, soluções

Violações bem-sucedidas podem ter efeitos generalizados. Eles podem atrasar remessas, vazar IP e causar paralisação operacional. Eles também podem resultar em produtos infectados e impactar a marca de uma empresa.

A partilha de dados na nuvem ou por outros meios, e a rápida adoção da produção inteligente, apenas aumentaram a consciência dos riscos. Joon Ahn, vice-presidente da divisão de TI da Tecnologia Amkor resumiu as lacunas de segurança a serem consideradas:

- Vulnerabilidades de conectividade: As tecnologias de produção inteligentes dependem da conectividade para funcionar, mas isso também pode criar vulnerabilidades. Os hackers tentam obter acesso a sistemas confidenciais através de conexões de rede não seguras.

- Violações de dados: O aumento do uso de dispositivos conectados e do compartilhamento de dados pode aumentar o risco de violações de dados. Se os dados confidenciais não estiverem devidamente protegidos, poderão ser acessados por usuários não autorizados.

- Segurança física: À medida que as fábricas se tornam mais automatizadas, a segurança física torna-se cada vez mais importante. O acesso não autorizado ao chão de fábrica pode resultar em danos ou roubo do equipamento.

- Ameaças internas: Os funcionários que têm acesso a sistemas e dados confidenciais podem representar um risco de segurança se se envolverem em atividades maliciosas ou comprometerem inadvertidamente a segurança através de erro humano.

As ameaças podem vir de várias direções e podem atingir tudo, desde TI até instalações e tecnologia operacional.

Roberto Ivester, consultor sênior para envolvimento de semicondutores no Instituto Nacional de Padrões e Tecnologia (NIST), destacou em sua descrição da tecnologia operacional que os fabricantes e suas cadeias de fornecimento dependem cada vez mais de uma ampla gama de sistemas e dispositivos programáveis que interagem com o ambiente físico. Isso inclui sistemas de controle industrial e sistemas de gerenciamento predial.

As instalações, por sua vez, envolvem mais do que apenas um edifício. "Falamos sobre segurança de instalações porque uma máquina não pode funcionar sem energia, produtos químicos, gases e também sem gerenciamento de processos de resíduos”, disse James Tu, chefe de segurança de informações corporativas da TSMC. “A segurança das instalações é fundamental porque é uma questão de segurança. Nós nos concentramos em uma combinação de segurança de instalações e segurança de infraestrutura.”

Outros concordam. “Para colmatar estas lacunas de segurança podem ser tomadas várias medidas, tais como a realização de avaliações de risco, a formação de funcionários e a implementação de medidas de segurança física”, disse Ahn da Amkor.

Para software, alcançar a conformidade requer compreender sua pegada e construir uma abordagem de segurança sustentável. “Quando entregamos software para diferentes fábricas, às vezes há uma versão especial ou um requisito especial”, disse Mike Kropp, presidente e CEO do Peer Group. “Então, na verdade, temos personalidades diferentes em nosso software. Precisamos pensar em como podemos manter a conformidade. Talvez naqueles milhões de linhas de código que estão em um equipamento haja algo que não deveria estar lá.”

Kropp explicou que a chave é compreender sua pegada e então construir processos repetíveis em torno dela. Essa área inclui o número de funcionários com acesso ao software IP (200), o número de fábricas de clientes (120+) e os equipamentos associados (> 4,000). Para o software de manipulação de wafer do Peer Group, ele disse que a base instalada tem mais de 90,000 mil conexões. Mas entender sua pegada também significa entender o número de sistemas operacionais que seu software precisa suportar, que no caso do Peer Group são dezenas, e identificar as bibliotecas de terceiros das quais seu software depende, que é 130.

O monitoramento da segurança é um processo contínuo, mas precisa ser o mais automatizado possível e integrado ao processo de desenvolvimento.

"Estamos entregando com o melhor de nosso conhecimento software seguro”, disse Kropp. “Se uma vulnerabilidade for detectada em nosso próprio software, iremos tratá-la como um defeito. Atribuíremos um item de trabalho com um nível de severidade e o colocaremos na lista de trabalho do desenvolvedor de conteúdo. Se fizermos isso no final do processo, será tarde demais. Isso tem que acontecer como parte do nosso ambiente de desenvolvimento. Mudamos nossa forma de fazer negócios para atender à segurança como uma forma rotineira de operação.”

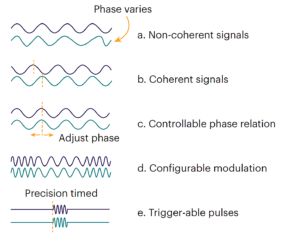

Figura 1: Exemplo de processo de vulnerabilidade de software. Fonte: Grupo de Pares

O compartilhamento de dados e a segurança são sempre uma preocupação. “Além da segurança física, a segurança da informação na nuvem tornou-se um problema no nosso caminho em direção à fábrica inteligente autónoma, especialmente quando tentamos adotar a IA generativa”, disse James Lin, vice-diretor da divisão de produção inteligente da UMC. “Treinar modelos de IA generativos de última geração requer dados corporativos confidenciais em um grande ambiente de GPU. Se quisermos aproveitar uma solução empresarial em nuvem, o mais alto nível de certificação de segurança da informação é uma necessidade absoluta.”

A IA generativa é uma nova ameaça à segurança dos dados devido à sua capacidade de vincular de forma inteligente bits de dados, em vez de tentar reuni-los todos em um só lugar. De acordo com um relatório, os engenheiros usaram a tecnologia ChatGPT para otimizar sequências de testes para identificar falhas em chips e, em um incidente separado, para converter notas de reuniões em uma apresentação. Em ambos os casos, informações confidenciais foram compartilhadas fora da empresa. [1]

A própria nuvem inclui segurança de última geração, mas isso não é tudo. “A maioria das fábricas dirá que a segurança dos dados (nuvem versus local) é o maior problema. Acredito que a segurança de dados em nuvem dos grandes provedores (AWS/Azure etc.) é mais segura do que qualquer ambiente local hoje”, disse David Park, vice-presidente de marketing da Tignis. “O maior problema não é o hacking externo, mas o credenciamento indevido de usuários. Se você conceder acesso inadequado a um funcionário, isso será tão ruim quanto permitir que um hacker viole sua segurança. A segurança interna e as permissões serão um grande problema à medida que a fabricação inteligente se tornar a norma.”

Os dados transportados de e para a nuvem e os dados e software compartilhados entre diferentes empresas ou escritórios podem ser muito menos seguros. E embora a criptografia seja a forma padrão de proteger esses dados, isso não funciona em uma cadeia de suprimentos complexa porque a maioria das empresas bloqueia a entrada de dados e software criptografados.

“Hoje, em muitos aspectos, não estamos alinhados com nossos negócios, especialmente quando se trata de nossos dados”, observou Jason Callahan, vice-presidente e diretor de segurança da informação da Lam Research. “Estamos operando do ponto de vista de confiança zero. Mas todos nós compartilhamos propriedade intelectual. Então, obviamente, há muita confiança acontecendo. Temos trabalhado com nossos fornecedores e outros para compartilhar informações de maneira eficaz. A partir de um conceito de rede, nos deparamos com um obstáculo. Fundamentalmente, nós, como profissionais de segurança, não confiamos na criptografia. Descobri que todo mundo estava bloqueando a entrada de criptografia em seu ambiente. Se você gosta de redes, a criptografia pode ser ruim. E fundamentalmente, esta é a nossa maior fraqueza. Negamos a criptografia, o que é chocante para mim porque fomos nós que forçamos todos a criptografar tudo dentro.”

Existem três preocupações tradicionais com a criptografia. Primeiro, ele pode conter malware ou causar uma violação, e não há como saber disso até que seja descriptografado. Em segundo lugar, poderia ocultar um mecanismo de exfiltração de dados. E terceiro, poderia dificultar a perícia jurídica ou a descoberta em disputas legais.

Callahan contestou todas essas preocupações, observando que todos têm a defesa profunda como base de seu programa de segurança, incluindo software antivírus e detecção e resposta de endpoint (EDR) para detectar malware e violações. A exfiltração de dados é um problema de risco interno e as empresas possuem ferramentas e sistemas para lidar com isso. Preocupações relacionadas à análise forense ou descoberta jurídica são um caso secundário. Permitir a criptografia da propriedade intelectual para manter a segurança da transferência é muito mais importante.

Gestão de fornecedores para segurança

Todos os CISOs concordaram que a gestão da segurança em toda a cadeia de abastecimento é absolutamente necessária. No entanto, isso é mais fácil dizer do que fazer. O número de fornecedores é enorme, o que torna este um desafio imenso.

Para um fornecedor de software, isso inclui bibliotecas de terceiros. Para fornecedores de equipamentos, são fornecedores de componentes. E para as fábricas, é a fabricação de equipamentos, materiais, fornecedores de software e hardware de computador. Por exemplo, Aernout Reijmer, CISO da ASML, disse que o equipamento da empresa consiste em cerca de 380,000 componentes fornecidos por cerca de 5,000 fornecedores.

TSMC e ASML, entre outras, organizam treinamentos educacionais para seus fornecedores. Eles também configuraram alertas, o que ajuda a apoiar fornecedores menores que muitas vezes não possuem um grande grupo de segurança.

Standards

A estrutura de segurança cibernética do NIST [2] fornece orientação para o estabelecimento de práticas próprias das organizações. Existem também diversas normas ISO (por exemplo, ISO 17001, 27110), mas elas se concentram na segurança da informação. Além disso, estas normas gerais não se aplicam facilmente a um ambiente de fábrica complexo no qual é instalado equipamento externo.

Os Fabs, em particular, incluem uma combinação de alvos de alto valor, alta complexidade, juntamente com uma relutância histórica em atualizar os equipamentos da fábrica. Essa combinação torna as fábricas e fundições especialmente vulneráveis a questões de segurança, levando os membros da SEMI em Taiwan e na América do Norte a estabelecer padrões específicos da indústria relacionados aos equipamentos. Duas forças-tarefa SEMI definiram a segurança dos equipamentos da fábrica – E187 (Taiwan) e E188 (América do Norte). Incluídos nesses padrões:

SEMI E187: Segurança cibernética para equipamentos fabulosos

- Um conjunto mínimo comum de requisitos de segurança para equipamentos de fábrica, projetados para serem implementados por OEMs para equipamentos de fábrica executando Linux ou Windows;

- Concentre-se em segurança de rede, projeção de endpoint e monitoramento de segurança.

SEMI E188: Integração de equipamentos sem malware

- Uma estrutura para mitigar ataques de malware durante atividades de instalação e manutenção de equipamentos, com base em requisitos de relatórios bem definidos;

- Requer verificação de malware e proteção do sistema, juntamente com verificações de software recebido e patches contra vulnerabilidades conhecidas.

“Os dois padrões são complementares”, disse Doug Suerich, diretor de marketing do Peer Group. “O objetivo do SEMI E187 é garantir que o equipamento seja projetado e configurado com um nível básico de segurança e facilidade de manutenção quando ele aparecer pela primeira vez na fábrica. SEMI E188 se aprofunda em um subconjunto de tópicos do SEMI E187 – especificamente, fornecendo requisitos para reduzir o risco de introdução de malware na fábrica durante a instalação do equipamento e acompanhamento de suporte em campo. As equipes de padrões trabalharão para expandir ainda mais os diferentes tópicos do SEMI E187.”

Esses padrões estão sendo implementados e os fabricantes os exigem para equipamentos recém-instalados.

Assessments

As avaliações de segurança são usadas para compreender o nível de segurança de um fornecedor. Os resultados podem ser usados para influenciar compras e identificar melhorias nos fornecedores. Tu, da TSMC, apontou o processo de sua empresa para pontuar um fornecedor, que inclui uma avaliação online de terceiros e uma autoavaliação de 135 perguntas cobrindo as seguintes áreas:

- Certificação e avaliação de riscos;

- Gestão de estoque e segurança física;

- Detecção e resposta a incidentes de cibersegurança;

- Desenvolvimento de sistemas e segurança de aplicações;

- Segurança de rede e gerenciamento de mudanças;

- Política da organização e segurança dos recursos humanos;

- Operação de computadores e gerenciamento de informações, e

- Gerenciamento de identidade e acesso.

Todos os principais fabricantes de semicondutores estão apresentando o melhor desempenho necessário e preenchendo avaliações para seus clientes. Mas exigir que cada empresa tenha a sua própria avaliação atola toda a indústria. “Sobrecarregamos a indústria com todos os tipos de avaliações de segurança”, disse Reijmer da ASML. “Não temos ideia do que já estamos implementando em nossa cadeia de fornecimento. Se complicarmos demais, se fizermos engenharia demais, não conseguiremos trabalhar em soluções.”

Outros concordam. “Tenho 15 pessoas fazendo isso em tempo integral e elas responderam perguntas para que eu possa vender meu produto”, disse Brent Conran, CISO da Intel. “E se eu dedicar esse trabalho para realmente fazer segurança cibernética? Não é uma maneira melhor? Todos deveriam considerar que o que foi feito nos últimos 20 anos pode não ser suficiente porque somos muito digitais e porque estamos avançando muito rapidamente.”

Além disso, faltam nas avaliações atributos essenciais relacionados com a recuperação e a resiliência. “Não há correlação entre nossos esforços e a redução de risco”, disse Kannan Perumal, CISO da Applied Materials. “Temos muitas coisas para ajudar a resolver este problema, mas ainda estamos com dificuldades porque temos muitos fornecedores e só podemos fazer muito com os recursos disponíveis.”

Perumal apontou a falta de padrões para avaliação de riscos cibernéticos na cadeia de fornecimento de semicondutores. Como resultado, cada empresa tem a sua própria avaliação realizada pela equipa de segurança do seu fornecedor (caso tenha uma equipa dedicada), o que torna esta uma tarefa que consome muitos recursos. Além disso, as avaliações não se concentram em todas as coisas que importam, como a recuperação e a resiliência.

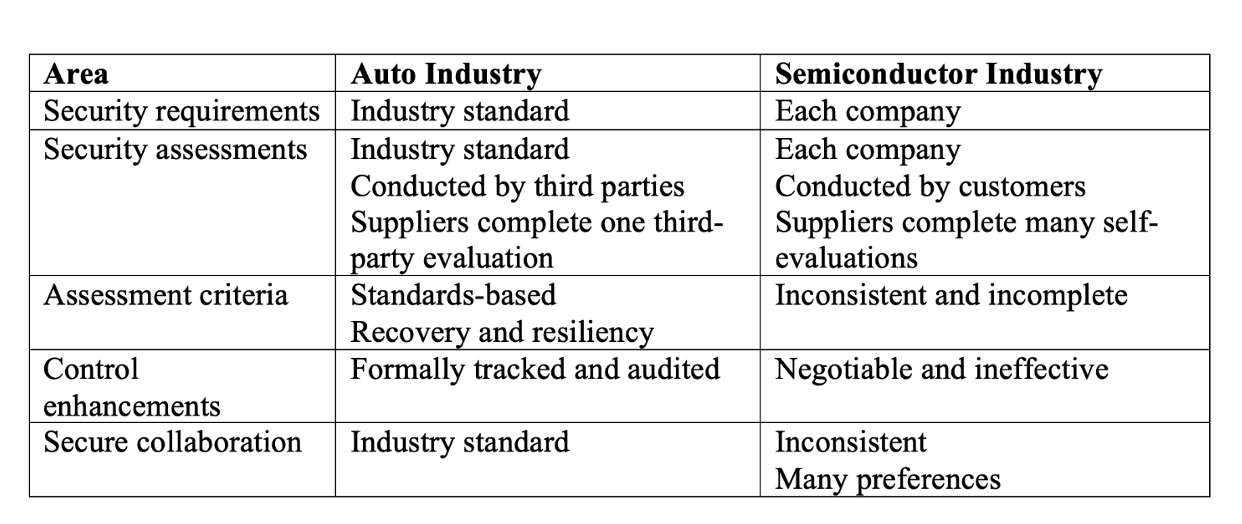

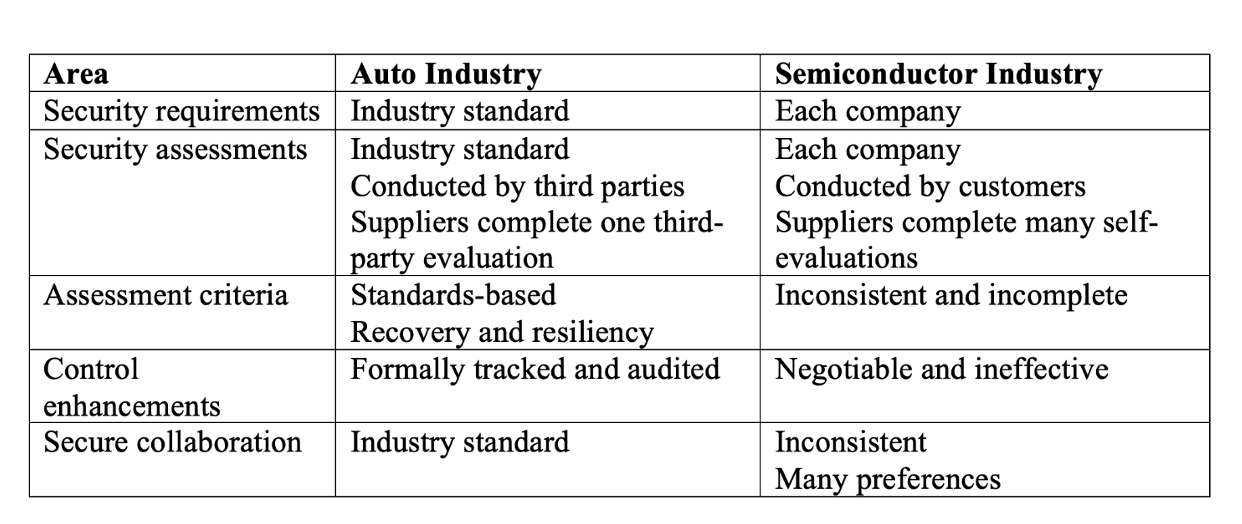

Tal como a indústria de semicondutores, a indústria automóvel também tem um grande conjunto de fornecedores para gerir. Perumal examinou como as duas indústrias abordam a segurança. A comparação confirma o que vários CISO destacaram: a indústria de chips precisa de uma estrutura eficiente, critérios comuns e um grupo de certificação terceirizado para gerenciar o processo.

Figura 2: Comparações da gestão de riscos de segurança cibernética da cadeia de suprimentos. Fonte: K. Perumal, Materiais Aplicados

Apelando à colaboração

Para a indústria de semicondutores, são necessárias proteções além das fronteiras corporativas devido às profundas interdependências. Com uma operação complexa e muitos pontos de entrada para questões de segurança, é necessário trabalhar em conjunto para torná-la eficaz e econômica. Como bem disse Conran, da Intel: “Não podemos fazer isso sozinhos. Será necessário que todos nós nos unamos para trabalhar na cadeia de abastecimento e compreender muitas das coisas que temos que fazer para manter esta máquina funcionando.”

Avançar na colaboração em segurança cibernética envolve não apenas concordar com padrões e um processo de avaliação aceito pelo setor para fornecedores. Também exige a união da experiência das principais fábricas de semicondutores e fornecedores de equipamentos. Ao fazer isso, a indústria pode aprender o mais rápido possível a enfrentar as ameaças comuns. Para permitir este nível de colaboração, a SEMI está formando o Consórcio de Segurança Cibernética.

— Susan Rambo contribuiu para esta história.

Referências

- Evento Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Estrutura de segurança cibernética do NIST https://nist.gov/cyberframework

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Automotivo / EVs, Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- ChartPrime. Eleve seu jogo de negociação com ChartPrime. Acesse aqui.

- BlockOffsets. Modernizando a Propriedade de Compensação Ambiental. Acesse aqui.

- Fonte: https://semiengineering.com/securing-chip-manufacturing/

- :tem

- :é

- :não

- :onde

- $UP

- 000

- 1

- 15%

- 20

- 20 anos

- 200

- 90

- a

- habilidade

- Sobre

- absoluto

- absolutamente

- aceito

- Acesso

- gerenciamento de acesso

- acessadas

- Segundo

- alcançar

- em

- Açao Social

- atividades

- adicionar

- Adição

- endereço

- Adoção

- assessor

- contra

- concordando

- AI

- Modelos de IA

- alertas

- alinhado

- Todos os Produtos

- Permitindo

- sozinho

- juntamente

- já

- tb

- sempre

- América

- entre

- an

- e

- e infra-estrutura

- qualquer

- Aplicação

- segurança da aplicação

- aplicado

- Aplicar

- abordagem

- SOMOS

- áreas

- surgir

- por aí

- AS

- avaliação

- avaliações

- associado

- At

- Ataques

- atitude

- atributos

- Automatizado

- automotivo

- Autônomo

- disponível

- consciente

- consciência

- Mau

- barreiras

- base

- baseado

- Linha de Base

- BE

- Porque

- tornam-se

- torna-se

- sido

- ser

- Acreditar

- MELHOR

- Melhor

- entre

- Pós

- Grande

- O maior

- Bloquear

- bloqueado

- bloqueio

- ambos

- interesse?

- violação

- violações

- brent

- amplo

- Prédio

- construído

- negócio

- mas a

- by

- CAN

- não podes

- casas

- casos

- Causar

- Chefe executivo

- FDA

- cadeia

- correntes

- desafiar

- desafiante

- alterar

- mudado

- ChatGPT

- Cheques

- produtos químicos

- chefe

- diretor de segurança da informação

- lasca

- Chips

- CISO

- Na nuvem

- código

- colaboração

- combinação

- como

- vem

- vinda

- comum

- Empresas

- Empresa

- Empresa

- comparação

- competição

- complementar

- integrações

- complexidade

- compliance

- componente

- componentes

- compromisso

- computador

- conceito

- Interesse

- Preocupações

- condutor

- configurado

- confuso

- conectado

- Dispositivos conectados

- Coneções

- Conectividade

- Considerar

- considerado

- consiste

- consórcio

- conteúdo

- contribuiu

- ao controle

- converter

- Canto

- pedra angular

- Responsabilidade

- Correlação

- custos

- poderia

- cobertura

- crio

- critérios

- crítico

- cliente

- Clientes

- cibernético

- cíber segurança

- Cíber segurança

- dano

- dados,

- Violações de dados

- segurança dos dados

- compartilhamento de dados

- David

- dedicado

- profundo

- mais profunda

- definido

- atraso

- entregar

- entregando

- Entrega

- dependência

- deputado

- descrição

- projetado

- projetos

- detectou

- Detecção

- Desenvolvimento

- Dispositivos/Instrumentos

- diferente

- digital

- instruções

- Diretor

- descoberta

- disputas

- diferente

- Divisão

- do

- Não faz

- fazer

- feito

- não

- down

- tempo de inatividade

- dezenas

- distância

- dois

- durante

- e

- cada

- mais fácil

- educacional

- Eficaz

- efeitos

- eficiente

- esforços

- abraços

- Empregado

- colaboradores

- permitir

- criptografada

- criptografia

- final

- Ponto final

- engajar

- COMPROMETIMENTO

- Engenheiros

- assegurando

- Empreendimento

- entrada

- Meio Ambiente

- equipamento

- erro

- especialmente

- estimado

- etc.

- avaliadas

- Mesmo

- Evento

- Cada

- todos

- tudo

- exemplo

- exfiltração

- existir

- expansão

- experiência

- Explicação

- explicado

- externo

- instalações

- Facilidade

- fato

- fábricas

- fábrica

- longe

- RÁPIDO

- falhas

- campo

- Figo

- o preenchimento

- Primeiro nome

- Andar

- Foco

- seguinte

- Pegada

- Escolha

- Forças

- forense

- Fórum

- para a frente

- encontrado

- Quadro

- Gratuito

- da

- cheio

- função

- fundamentalmente

- mais distante

- Ganho

- lacunas

- Geral

- generativo

- IA generativa

- ter

- OFERTE

- Global

- vai

- vai

- Bom estado, com sinais de uso

- Boa segurança

- GPU

- agarrar

- Grupo

- Do grupo

- Crescente

- orientações

- cabouqueiro

- hackers

- hacker

- Manipulação

- acontecer

- aconteceu

- Hardware

- Ter

- he

- cabeça

- cabeças

- ajudar

- ajuda

- Alta

- mais

- Destaque

- altamente

- dificultar

- sua

- histórico

- Como funciona o dobrador de carta de canal

- Como Negociar

- Contudo

- HTTPS

- enorme

- humano

- Recursos Humanos

- i

- idéia

- identificar

- identificar

- if

- imenso

- Impacto

- impactante

- implementado

- implementação

- importante

- melhorias

- in

- incidente

- incluir

- incluído

- inclui

- Incluindo

- Entrada

- Crescimento

- aumentou

- Aumenta

- cada vez mais

- industrial

- indústrias

- indústria

- específico da indústria

- influência

- INFORMAÇÕES

- segurança da informação

- Infraestrutura

- dentro

- Informante

- instalação

- Instituto

- Intel

- intelectual

- propriedade intelectual

- interagir

- interações

- interno

- Internet

- para dentro

- introduzido

- introduzindo

- envolver

- IP

- ISO

- emitem

- questões

- IT

- ESTÁ

- se

- james

- juntando

- saltar

- apenas por

- Guarda

- Chave

- Conhecimento

- Conhecimento

- conhecido

- trabalho

- Falta

- Fuga

- paisagem

- grande

- Sobrenome

- Atrasado

- vazar

- APRENDER

- Legal

- menos

- Nível

- Alavancagem

- bibliotecas

- como

- lin

- linhas

- LINK

- linux

- Lista

- lote

- máquina

- moldadas

- a manter

- manutenção

- principal

- fazer

- FAZ

- Fazendo

- malwares

- gerencia

- de grupos

- gestão

- maneira

- Fabricantes

- fabrica

- muitos

- Marketing

- materiais

- Importância

- max-width

- Posso..

- talvez

- me

- significa

- Entretanto

- medidas

- mecanismo

- Conheça

- reunião

- Membros

- metodologias

- Mike

- milhão

- mínimo

- desaparecido

- Mitigar

- modelos

- monitoração

- mais

- a maioria

- movimento

- em movimento

- muito

- devo

- my

- Nacional

- necessário

- você merece...

- Cria

- rede

- Rede de Segurança

- networking

- Novo

- recentemente

- nist

- não

- Norte

- América do Norte

- Notas

- notando

- número

- observado

- of

- Oficial

- oficiais

- escritórios

- frequentemente

- on

- ONE

- contínuo

- online

- só

- operando

- sistemas operacionais

- operação

- operacional

- Otimize

- or

- ordem

- Outros

- Outros

- A Nossa

- Fora

- lado de fora

- próprio

- Park

- parte

- particular

- particularmente

- passado

- Patches

- caminho

- perscrutar

- Pessoas

- perfeita

- realizada

- realização

- permissões

- pessoa

- Personalidades

- físico

- Segurança física

- fotografia

- peça

- Lugar

- platão

- Inteligência de Dados Platão

- PlatãoData

- Abundância

- ponto

- Ponto de vista

- pontos

- Privacidade

- possível

- poder

- práticas

- apresentação de negócios

- presidente

- evitar

- primitivo

- Problema

- processo

- Gerenciamento de processos

- processos

- Produto

- Produtos

- Agenda

- Projeção

- devidamente

- propriedade

- proteger

- fornecido

- fornecedores

- fornece

- fornecendo

- compras

- colocar

- Coloca

- Frequentes

- alcance

- rápido

- em vez

- recuperação

- redução

- redução

- Reguladores

- relacionado

- relutância

- depender

- permanece

- Repetivel

- Denunciar

- Relatórios

- requeridos

- requerimento

- Requisitos

- exige

- pesquisa

- resiliência

- uso intensivo de recursos

- Recursos

- resposta

- resultar

- Resultados

- Risco

- avaliação de risco

- gestão de risco

- riscos

- Enrolado

- rolando

- Execute

- corrida

- seguro

- Segurança

- Dito

- dizer

- exploração

- marcar

- Segundo

- seguro

- Secured

- assegurando

- segurança

- Medidas de Segurança

- As ameaças de segurança

- vender

- Semi

- Semicondutor

- senior

- Assessor Sénior

- sensível

- separado

- conjunto

- contexto

- vários

- Partilhar

- compartilhar informação

- compartilhado

- compartilhando

- rede de apoio social

- menor

- smart

- So

- Software

- solução

- Soluções

- alguns

- algo

- às vezes

- sofisticação

- fonte

- especial

- especializado

- especificamente

- partes interessadas

- padrão

- padrões

- começo

- estado-da-arte

- Passos

- Ainda

- roubado

- História

- Lutando

- entraram com sucesso

- tal

- suficiente

- fornecedor

- fornecedores

- supply

- cadeia de suprimentos

- Redes de fornecimento

- ajuda

- Susan

- sustentável

- .

- sistemas

- Taiwan

- Tire

- tomado

- Converse

- Target

- tem como alvo

- Tarefa

- tarefas

- Profissionais

- equipes

- Tecnologias

- Tecnologia

- teste

- do que

- que

- A

- roubo

- deles

- tema

- então

- Lá.

- Este

- deles

- coisas

- think

- Terceiro

- De terceiros

- isto

- aqueles

- ameaça

- ameaças

- três

- Através da

- todo

- tempo

- vezes

- para

- hoje

- juntos

- também

- ferramentas

- Temas

- para

- tradicional

- Training

- transferência

- tratar

- Confiança

- tentar

- TSMC

- dois

- compreender

- compreensão

- inseguro

- até

- Atualizar

- sobre

- us

- usar

- usava

- usuários

- valor

- versão

- Contra

- vício

- Vice-Presidente

- vítimas

- Ver

- vulnerabilidades

- vulnerabilidade

- Vulnerável

- queremos

- foi

- Desperdício

- Caminho..

- maneiras

- we

- fraqueza

- BEM

- bem definido

- fui

- foram

- Ocidente

- O Quê

- quando

- qual

- enquanto

- QUEM

- inteiro

- generalizada

- precisarão

- Windows

- de

- dentro

- sem

- Atividades:

- trabalhar

- Errado

- anos

- Você

- investimentos

- zefirnet