A Agência Nacional de Crimes do Reino Unido (NCA) anunciou recentemente trabalho que vem fazendo como parte contínua de um projeto multinacional chamado Operação Desligado.

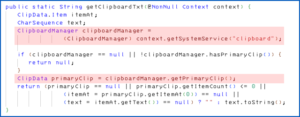

A ideia parece ser usar sites falsos de cibercrime como serviço para atrair a atenção de jovens impressionáveis que andam à margem do cibercrime e procuram uma comunidade clandestina para se juntar e começar a aprender os truques…

…após o qual aqueles que tentam se registrar são “contatado pela Agência Nacional de Crimes ou pela polícia e alertado sobre o envolvimento em crimes cibernéticos”.

As ofertas falsas de crimeware como serviço que a NCA finge operar são os chamados booters, também conhecidos como estressores, também conhecidos como DDoSsers, onde DDoS é a abreviação de Negação de serviço distribuída.

DoS versus DDoS

Uma simples negação de serviço, ou DoS, normalmente envolve o envio de tráfego de rede especialmente criado para um site ou serviço específico para travá-lo.

Normalmente, isso significa encontrar algum tipo de vulnerabilidade ou problema de configuração, de modo que um pacote de rede armadilhado desarme o servidor e faça com que ele falhe.

Ataques desse tipo, no entanto, muitas vezes podem ser evitados quando você sabe como eles funcionam.

Por exemplo, você pode corrigir o bug em que os bandidos estão enfiando suas agulhas de tricô afiadas; você pode apertar a configuração do servidor; ou você pode usar um firewall de entrada para detectar e bloquear os pacotes armadilhados que eles estão usando para acionar a falha.

Por outro lado, os ataques DDoS são geralmente muito menos sofisticados, tornando-os mais fáceis para bandidos tecnicamente inexperientes participarem, mas muito mais naturais, tornando-os mais difíceis de parar até mesmo para defensores tecnicamente experientes.

A maioria dos ataques DDoS depende do uso de tráfego aparentemente irrepreensível, como solicitações GET da web simples e antigas solicitando a página principal do seu site, de uma variedade despretensiosa de endereços da Internet, como conexões de ISP de consumidores aparentemente inocentes…

…mas em um volume que é centenas, milhares ou talvez milhões de vezes maior do que o seu melhor dia de tráfego genuíno na web.

Inundado com normal

Por exemplo, um serviço de inicialização executado por bandidos que já controlam o malware implantado em 100,000 laptops ou roteadores de usuários domésticos pode comandar todos eles para começar a acessar seu site ao mesmo tempo.

Esse tipo de configuração é conhecido no jargão como botnet or rede zumbi, porque é uma coleção de computadores que podem ser ativados secreta e remotamente por seus chamados bot-herders para fazer coisas ruins.

Imagine que você está acostumado com um milhão de acessos ao site por mês e fez provisões de emergência na esperança de um glorioso período de tráfego intenso em que você pode obter um milhão de acessos em um único dia.

Agora imagine que de repente você tem 100,000 “usuários” batendo à sua porta em um único período de 10 segundos e, em seguida, voltando repetidamente, pedindo que você envie de volta páginas da Web reais que eles não têm intenção de visualizar.

Você não pode corrigir esse tipo de sobrecarga de tráfego, porque atrair tráfego para seu site é quase certamente seu objetivo, não algo que você deseja evitar.

Você não pode facilmente escrever uma regra de firewall para bloquear as solicitações da Web que desperdiçam tempo provenientes dos DDoSsers, porque seus pacotes provavelmente são indistinguíveis do tráfego de rede que um navegador comum criaria.

(Os invasores podem simplesmente visitar seu site com um navegador popular, registrar os dados gerados pela solicitação e reproduzi-los exatamente para verossimilhança.)

E você não pode criar facilmente uma lista de bloqueio de remetentes mal-intencionados conhecidos, porque os dispositivos individuais cooptados para o botnet que se voltou contra você geralmente são indistinguíveis dos dispositivos ou roteadores de usuários legítimos que tentam acessar seu site para propósitos genuínos.

Nao e necessario experiencia

Infelizmente, entrar no cenário de DDoS ou booter não requer habilidades técnicas, nem o conhecimento necessário para escrever e disseminar malware, nem a capacidade de operar um botnet próprio.

Você pode começar simplesmente saindo com cibercriminosos mais experientes e implorando, pedindo emprestado ou comprando (mais precisamente, talvez, alugando) tempo e largura de banda de seu serviço de booter existente.

Talvez não pareça muito com um crime?

Se tudo o que você está fazendo é pedir aos servidores de sua escola que processem milhares de solicitações bem formuladas para interromper um teste para o qual você não revisou, ou para se vingar de um professor de quem não gosta, ou simplesmente por se gabar direitos com seus companheiros, onde está a criminalidade nisso?

Você pode conseguir se convencer de que não está fazendo nada de errado, desde que não esteja lançando malware na rede, não pretenda invadir e não pretenda roubar nenhum dado.

Caramba, “aproveitar” mais tráfego é algo que a maioria dos sites adoraria se gabar, certo?

Não é um passatempo inocente

Mas DDoSsing não é nem de longe tão inocente quanto você pode esperar reivindicar em sua defesa se alguma vez for levado a um tribunal criminal.

De acordo com a NC:

Ataques distribuídos de negação de serviço (DDoS), que são projetados para sobrecarregar sites e forçá-los a ficar offline, são ilegais no Reino Unido sob a Lei de Uso Indevido de Computadores de 1990.

Enquanto os policiais continuam:

Os serviços DDoS de aluguel ou booter permitem que os usuários configurem contas e ordenem ataques DDoS em questão de minutos. Esses ataques têm o potencial de causar danos significativos a empresas e infraestrutura nacional crítica e, muitas vezes, impedem que as pessoas acessem serviços públicos essenciais.

[. . .]

O anonimato percebido e a facilidade de uso proporcionados por esses serviços significam que o DDoS se tornou um crime básico atraente, permitindo que indivíduos com pouca habilidade técnica cometam crimes cibernéticos com facilidade.

Prisões e remoções de sites tradicionais são componentes-chave da resposta da polícia a essa ameaça. No entanto, ampliamos nossa capacidade operacional com essa atividade, ao mesmo tempo em que minamos a confiança no mercado criminoso.

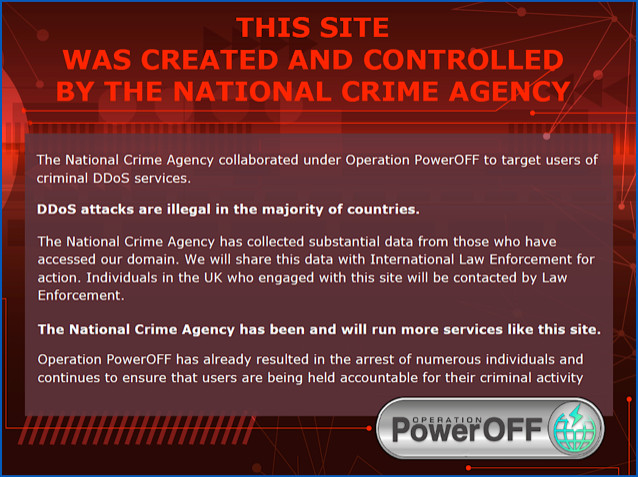

os NCAs posição é clara deste aviso, conforme publicado em um antigo servidor chamariz agora convertido em uma página de aviso:

Mensagem exibida depois que um site isca da NCA cumpriu seu propósito.

O que fazer?

Não faça isso!

Se você deseja entrar em programação, segurança de rede, design de sites ou apenas sair com outras pessoas que entendem de computador na esperança de aprender com elas e se divertir ao mesmo tempo…

… junte-se a um dos muitos milhares de projetos de código aberto que visam produzir algo útil para todos.

DDoSsing pode parecer apenas um pouco de diversão contracultural, mas nem o dono do site que você ataca, nem a polícia, nem os magistrados verão o lado engraçado.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://nakedsecurity.sophos.com/2023/03/28/cops-use-fake-ddos-services-to-take-aim-at-wannabe-cybercriminals/

- :é

- $UP

- 000

- 1

- 100

- 70

- a

- habilidade

- Sobre

- absoluto

- Acesso

- acessando

- Contas

- Aja

- atividade

- endereços

- permitido

- Depois de

- contra

- agência

- Visando

- Todos os Produtos

- Permitindo

- já

- divertimento

- e

- Anonimato

- SOMOS

- por aí

- prisões

- AS

- At

- ataque

- Ataques

- por WhatsApp.

- atraindo

- atraente

- autor

- auto

- em caminho duplo

- background-image

- Mau

- Largura de Banda

- BE

- Porque

- tornam-se

- MELHOR

- Pouco

- Bloquear

- fronteira

- Empréstimo

- Botnet

- Inferior

- Break

- navegador

- Bug

- construir

- negócios

- Comprar

- by

- CAN

- Causar

- Centralização de

- certamente

- reivindicar

- clique

- coleção

- cor

- vinda

- commit

- comunidade

- componentes

- computador

- computadores

- Configuração

- consumidor

- continuar

- contraste

- ao controle

- convertido

- convencer

- policiais

- poderia

- Tribunal de

- cobrir

- Crash

- crio

- Crime

- Criminal

- crítico

- Crooks

- cibercrime

- cibercriminosos

- dados,

- dia

- DDoS

- defesa

- Defensores

- Denial of Service

- Design

- projetado

- Dispositivos/Instrumentos

- Ecrã

- perturbe

- Não faz

- fazer

- não

- Porta

- DOS

- apelidado

- facilidade de utilização

- mais fácil

- facilmente

- kit

- noivando

- entry-level

- essencial

- Mesmo

- SEMPRE

- todos

- exatamente

- exemplo

- existente

- vasta experiência

- experiente

- FALHA

- falsificação

- Encontre

- descoberta

- firewall

- Escolha

- força

- Antigo

- da

- frente

- Diversão

- engraçado

- gerado

- ter

- obtendo

- meta

- Aguentar

- Ter

- ter

- altura

- superior

- acessos

- Início

- esperança

- pairar

- Como funciona o dobrador de carta de canal

- Contudo

- HTTPS

- Centenas

- idéia

- Ilegal

- imagem

- in

- Individual

- indivíduos

- Infraestrutura

- Pretendendo

- Intenção

- Internet

- ISP

- IT

- ESTÁ

- jargão

- juntar

- jpg

- Chave

- batendo

- Saber

- Conhecimento

- conhecido

- laptops

- Escritórios de

- aprendizagem

- vida

- como

- pequeno

- longo

- procurando

- gosta,

- moldadas

- a Principal

- Fazendo

- malwares

- gerencia

- muitos

- Margem

- mercado

- Importância

- max-width

- significa

- poder

- milhão

- milhões

- minutos

- Mês

- mais

- a maioria

- multinacional

- Segurança nua

- Nacional

- NCA

- Perto

- necessário

- Nem

- rede

- Rede de Segurança

- tráfego de rede

- normal

- of

- Ofertas

- modo offline

- Velho

- on

- ONE

- contínuo

- aberto

- open source

- projetos de código aberto

- operar

- operacional

- ordem

- original

- Outros

- de outra forma

- próprio

- proprietário

- pacotes

- página

- parte

- particular

- Remendo

- Pessoas

- percebido

- possivelmente

- significativo

- Avião

- platão

- Inteligência de Dados Platão

- PlatãoData

- Police

- Popular

- posição

- publicado

- POSTAGENS

- potencial

- justamente

- evitar

- provavelmente

- Problema

- processo

- produzir

- Programação

- projeto

- projetos

- provisão

- público

- propósito

- fins

- reais

- registro

- cadastre-se

- regular

- solicitar

- pedidos

- requerer

- resposta

- direitos

- Regra

- Execute

- mesmo

- cena

- segurança

- parece

- envio

- serviço

- Serviços

- conjunto

- instalação

- Baixo

- mostrando

- periodo

- simplesmente

- solteiro

- local

- Locais

- Habilidades

- sólido

- alguns

- algo

- sofisticado

- fonte

- começo

- Dê um basta

- tal

- certamente

- SVG

- Tire

- professor

- Dados Técnicos:

- habilidades técnicas

- teste

- que

- A

- do Reino Unido

- deles

- Eles

- Este

- coisas

- milhares

- ameaça

- tempo

- vezes

- para

- topo

- tráfego

- transição

- transparente

- desencadear

- viagem

- Confiança

- Virado

- tipicamente

- Uk

- para

- URL

- usar

- usuários

- geralmente

- variedade

- Contra

- Visite a

- volume

- vulnerabilidade

- aviso

- web

- Tráfego na Web

- Site

- sites

- qual

- QUEM

- precisarão

- de

- Atividades:

- seria

- escrever

- escritor

- Errado

- investimentos

- você mesmo

- zefirnet