Pesquisadores de segurança cibernética na Bélgica e nos EUA recentemente publicou um artigo programado para apresentação ainda este ano na conferência USENIX 2023.

Os três co-autores não resistiram a um trocadilho, apelidando seu ataque de Molduras de Emolduramento, com um slogan um pouco mais fácil de seguir que diz Ignorando a criptografia Wi-Fi manipulando as filas de transmissão.

Como costumam fazer os pesquisadores de segurança, o trio se perguntou: “O que acontece quando um usuário Wi-Fi se desconecta temporariamente da rede, acidentalmente ou de propósito, mas pode muito bem reaparecer online após uma breve interrupção?”

Fila-lo apenas no caso!

O chip sem fio em um telefone ou laptop pode entrar temporariamente no modo de economia de energia ou "suspensão" para economizar energia, ou sair do alcance e voltar novamente...

…durante esse tempo, os pontos de acesso geralmente salvam todos os pacotes de resposta que chegam para solicitações que ainda não foram respondidas no momento em que o dispositivo foi desligado ou saiu do alcance.

Dado que um cliente desconectado não pode iniciar nenhuma nova solicitação até que anuncie seu retorno à participação ativa na rede, um ponto de acesso provavelmente não ficará atolado com tantos pacotes de resposta restantes para cada usuário inativo.

Então, por que não simplesmente colocá-los na fila, desde que haja espaço de memória livre suficiente, e entregá-los mais tarde, quando o dispositivo for reconectado, para melhorar a conveniência e o rendimento?

Se a memória estiver baixa ou um dispositivo ficar offline por muito tempo, os pacotes em fila podem ser descartados inofensivamente, mas enquanto houver espaço para mantê-los lá “para mais tarde”, que mal isso pode causar?

Sacudindo pacotes perdidos soltos

A resposta, nossos pesquisadores descobriram, é que os chamados adversários ativos podem ser capazes de liberar pelo menos alguns dados enfileirados de pelo menos alguns pontos de acesso.

Descobriu-se que os dados enfileirados eram armazenados de forma descriptografada, antecipando que talvez precisassem ser criptografados novamente com uma nova chave de sessão para entrega posterior.

Você provavelmente pode adivinhar onde isso está indo.

Os pesquisadores descobriram várias maneiras de enganar alguns pontos de acesso para liberar esses pacotes de rede enfileirados…

…sem nenhuma criptografia ou criptografada com uma nova chave de sessão que eles escolheram para esse fim.

Desvio sonolento

Em um ataque, eles simplesmente disseram ao ponto de acesso que eram sua placa sem fio e que você estava prestes a entrar no “modo de suspensão”, aconselhando assim o ponto de acesso a começar a enfileirar os dados por um tempo.

Irritantemente, as solicitações “Vou tirar uma soneca agora” não eram criptografadas, então os pesquisadores nem precisavam saber a senha da rede Wi-Fi, muito menos ter farejado a configuração de sua chave de sessão original (a PMK, ou chave mestra emparelhada).

Logo depois, eles fingiriam que eram seu laptop ou telefone “acordando de volta”.

Eles pediriam para se reassociar ao ponto de acesso, mas sem nenhuma chave de criptografia definida desta vez, e farejar qualquer resposta na fila que sobrasse de antes.

Eles descobriram que vários pontos de acesso não se preocupavam com o fato de que os dados enfileirados originalmente solicitados em um formato criptografado agora estavam sendo liberados em formato não criptografado e, portanto, pelo menos alguns dados vazariam.

Não use essa chave, use esta em seu lugar

Em outro ataque, eles usaram uma técnica um pouco diferente.

Desta vez, eles enviaram pacotes falsificados para forçar sua placa de rede sem fio a se desconectar da rede, após o que eles configuraram rapidamente uma nova conexão, com uma nova chave de sessão.

Para esse ataque, é claro, a necessidade de conhecer a chave da rede Wi-Fi, mas em muitos cafés ou locais de trabalho compartilhados, essas chaves são tão boas quanto públicas, geralmente escritas em um quadro-negro ou compartilhadas em um e-mail de boas-vindas.

Se eles pudessem expulsá-lo da rede exatamente no momento certo (ou no momento errado do seu ponto de vista), por exemplo, logo após você ter enviado uma solicitação na qual eles estavam interessados…

…e eles conseguiram completar sua reconexão falsificada a tempo, eles podem ser capazes de descriptografar alguns fragmentos de resposta enfileirados anteriormente.

Mesmo que você tenha se desconectado da rede, seu computador provavelmente tentará se reconectar automaticamente.

Se os invasores conseguissem "comer" todas as respostas em fila nesse ínterim, sua própria reconexão não seria totalmente perfeita - por exemplo, você pode ver uma página da Web quebrada ou um download com falha, em vez de um recuperação da interrupção.

Mas as falhas quando você desconecta e reconecta a pontos de acesso sem fio são comuns o suficiente para que você provavelmente não pense muito nisso, se é que pensa em alguma coisa.

O que fazer?

Para desenvolvedores de pontos de acesso:

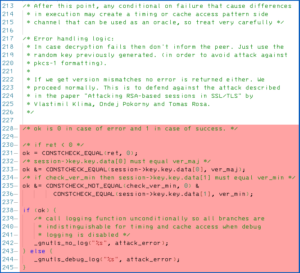

- Se seus pontos de acesso rodam no Linux, use o kernel 5.6 ou posterior. Isso aparentemente evita o primeiro ataque, porque os dados enfileirados não serão liberados se forem criptografados na chegada, mas serão descriptografados quando finalmente enviados.

- Elimine as filas de tráfego nas principais alterações. Se um cliente se desconectar e quiser se reconectar com uma nova chave de sessão, recuse-se a criptografar novamente os dados enfileirados recebidos sob a chave antiga. Simplesmente descarte-o.

Para usuários de pontos de acesso:

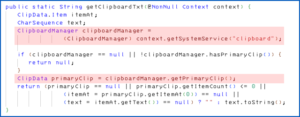

- Minimize a quantidade de tráfego não criptografado que você envia. Aqui, estamos falando de um segundo nível de criptografia em cima de sua chave de sessão Wi-Fi, como HTTPS para sua navegação na web e DNS sobre HTTPS para suas solicitações de DNS.

Com uma camada adicional de criptografia no nível do aplicativo, qualquer pessoa que descriptografe seus pacotes Wi-Fi ainda não consegue entender os dados dentro deles.

Os invasores podem descobrir detalhes no nível da rede, como os números de IP dos servidores aos quais você se conectou, mas se você se limitar ao HTTPS enquanto estiver navegando, o conteúdo que você enviar e receber não será exposto por esses ataques reconhecidamente limitados.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :é

- $UP

- 1

- 2023

- a

- Capaz

- Sobre

- absoluto

- Acesso

- ativo

- Adicional

- aconselhando

- Depois de

- Todos os Produtos

- sozinho

- quantidade

- e

- Anuncia

- Outro

- responder

- antecipando

- qualquer um

- SOMOS

- chegada

- AS

- At

- ataque

- Ataques

- autor

- auto

- automaticamente

- em caminho duplo

- background-image

- BE

- Porque

- antes

- ser

- Bélgica

- atolado

- fronteira

- Inferior

- brevemente

- Quebrado

- Navegando

- by

- CAN

- cartão

- Causar

- Centralização de

- Alterações

- lasca

- escolheu

- reivindicar

- cliente

- Café

- cor

- comum

- completar

- computador

- Conferência

- conectado

- da conexão

- conteúdo

- facilidade

- poderia

- curso

- cobrir

- dados,

- Descifrar

- entregar

- Entrega

- detalhes

- desenvolvedores

- dispositivo

- diferente

- descoberto

- Ecrã

- dns

- down

- download

- Cair

- cada

- ou

- criptografada

- criptografia

- suficiente

- inteiramente

- Mesmo

- exatamente

- exemplo

- exposto

- fracassado

- poucos

- Figura

- figurado

- Finalmente

- Primeiro nome

- Escolha

- força

- formulário

- formato

- encontrado

- Gratuito

- da

- ter

- Go

- vai

- Bom estado, com sinais de uso

- acontece

- Ter

- altura

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- hotspot

- pairar

- HTTPS

- melhorar

- in

- inativo

- iniciar

- em vez disso

- interessado

- IP

- IT

- ESTÁ

- jpg

- Guarda

- Chave

- chaves

- chutar

- Saber

- laptop

- camada

- vazar

- Nível

- Provável

- Limitado

- linux

- longo

- Baixo

- fazer

- gerenciados

- manipulando

- muitos

- Margem

- dominar

- max-width

- Memória

- poder

- Moda

- momento

- você merece...

- rede

- Novo

- normal

- números

- numeroso

- of

- modo offline

- Velho

- on

- ONE

- online

- original

- originalmente

- interrupção

- próprio

- pacotes

- página

- participação

- Senha

- Paul

- perspectiva

- telefone

- platão

- Inteligência de Dados Platão

- PlatãoData

- ponto

- pontos

- posição

- POSTAGENS

- poder

- alimentado

- apresentação de negócios

- provavelmente

- público

- propósito

- rapidamente

- alcance

- em vez

- receber

- recebido

- recentemente

- recuperação

- liberado

- resposta

- solicitar

- solicitadas

- pedidos

- pesquisadores

- retorno

- Salvar

- diz

- programado

- desatado

- Segundo

- segurança

- pesquisadores de segurança

- sentido

- Sessão

- conjunto

- instalação

- compartilhado

- lojas

- Baixo

- simplesmente

- ligeiramente diferente

- So

- sólido

- alguns

- Espaço

- começo

- vara

- Ainda

- armazenadas

- Stray

- tal

- SVG

- tomar

- falando

- que

- A

- deles

- Eles

- si mesmos

- Este

- este ano

- três

- Taxa de transferência

- tempo

- Título

- para

- também

- topo

- tráfego

- transição

- transmite

- transparente

- Virado

- tipicamente

- para

- URL

- us

- usar

- Utilizador

- usuários

- vário

- maneiras

- web

- boas-vindas

- BEM

- O Quê

- qual

- enquanto

- QUEM

- Wi-fi

- precisarão

- sem fio

- de

- sem

- seria

- escrito

- Errado

- ano

- investimentos

- zefirnet