A criptografia pós-quântica (PQC) pode ser uma prioridade menor para muitas organizações, com o espectro de cracking quântico aparentemente distante. As agências governamentais estão totalmente sensibilizadas para os riscos de cracking e os investimentos necessários para mitigá-los e estão ocupadas estabelecendo planos de 10 anos para a migração para criptografia quântica segura. Por que um passo tão ousado, visto que os especialistas ainda não sabem dizer com precisão quando as ameaças quânticas aparecerão? A PQShield lançou sua primeira parcela de um e-book sobre PQC e modernização criptográfica com o subtítulo “Onde está sua criptografia?” delineando a linha do tempo tomando forma e argumentando que as empresas do setor privado têm mais exposição do que podem imaginar e devem agir agora.

Dez anos criptográficos não é muito tempo

As pessoas que sobreviveram à disputa do Y2K podem se lembrar de pensar que estava longe e provavelmente não era um problema tão grande quanto todo o hype projetado. Em retrospecto, acabou sendo um não evento com quase nenhuma falha catastrófica – mas apenas porque as organizações levaram isso a sério, auditaram suas plataformas, fornecedores e esforços de desenvolvimento e fizeram correções proativamente antes do prazo.

O PQC tem algumas das mesmas vibrações, com duas exceções. Não há uma data de calendário firme para quando os problemas começarão se não forem mitigados. Muitas das plataformas de hoje têm tecnologia criptográfica profundamente incorporada e não há correções para ameaças quânticas a algoritmos de chave pública a não ser o redesenho do PQC. É justo dizer que, se uma organização não entender explicitamente onde as plataformas têm o PQC incorporado, todas as plataformas sem ele devem ser consideradas vulneráveis. Também é justo dizer que o potencial de danos duradouros é alto se um problema começar antes que um plano esteja em vigor.

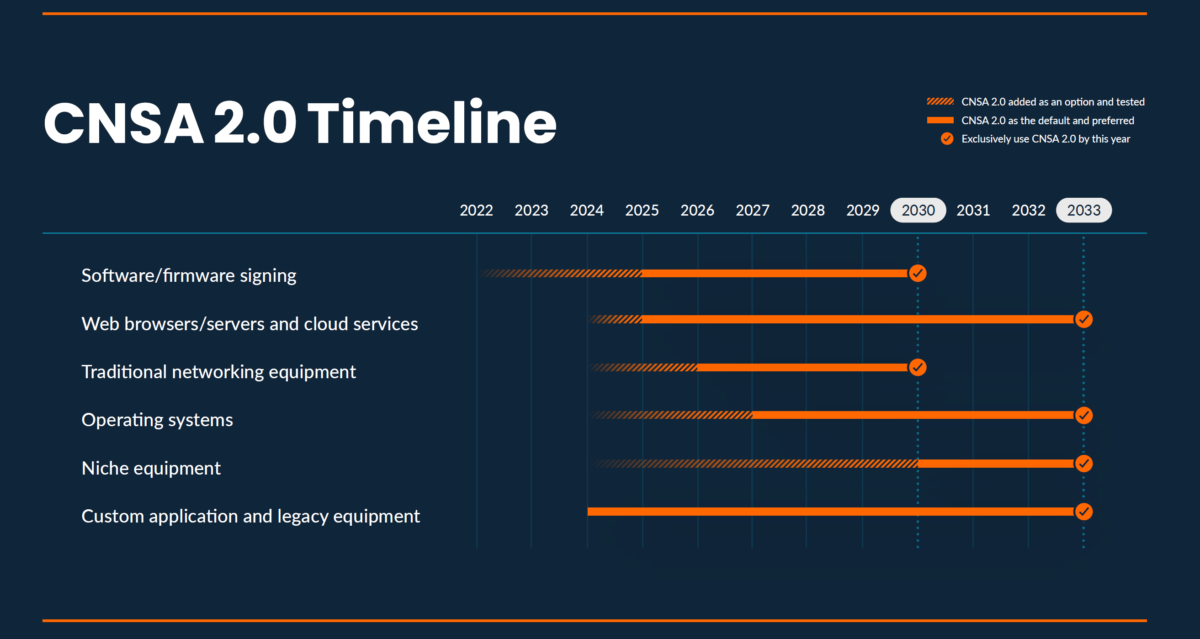

Isso torna o comunicado da NSA sobre o Conjunto de Algoritmos de Segurança Nacional Comercial 2.0 (CNSA Suite 2.0) digno de nota. Lançado em setembro de 2022, ele identifica um cronograma de modernização de criptografia para seis classes de sistemas com o objetivo de ter todos os sistemas habilitados para PQC até 2033.

Esses marcos anteriores para algumas classes de sistema na linha do tempo a partir de 2025, combinados com a exigência de desenvolvimento de novos aplicativos totalmente personalizados para incorporar o PQC, encurtam o horizonte de dez anos. PQShield coloca desta forma em seu e-book:

“A mensagem para as organizações [do setor público e privado] é clara e urgente: a hora de começar a se preparar para a migração para o PQC é agora, e essa preparação envolve avaliar e priorizar um inventário de sistemas que usam criptografia e são candidatos à migração. ”

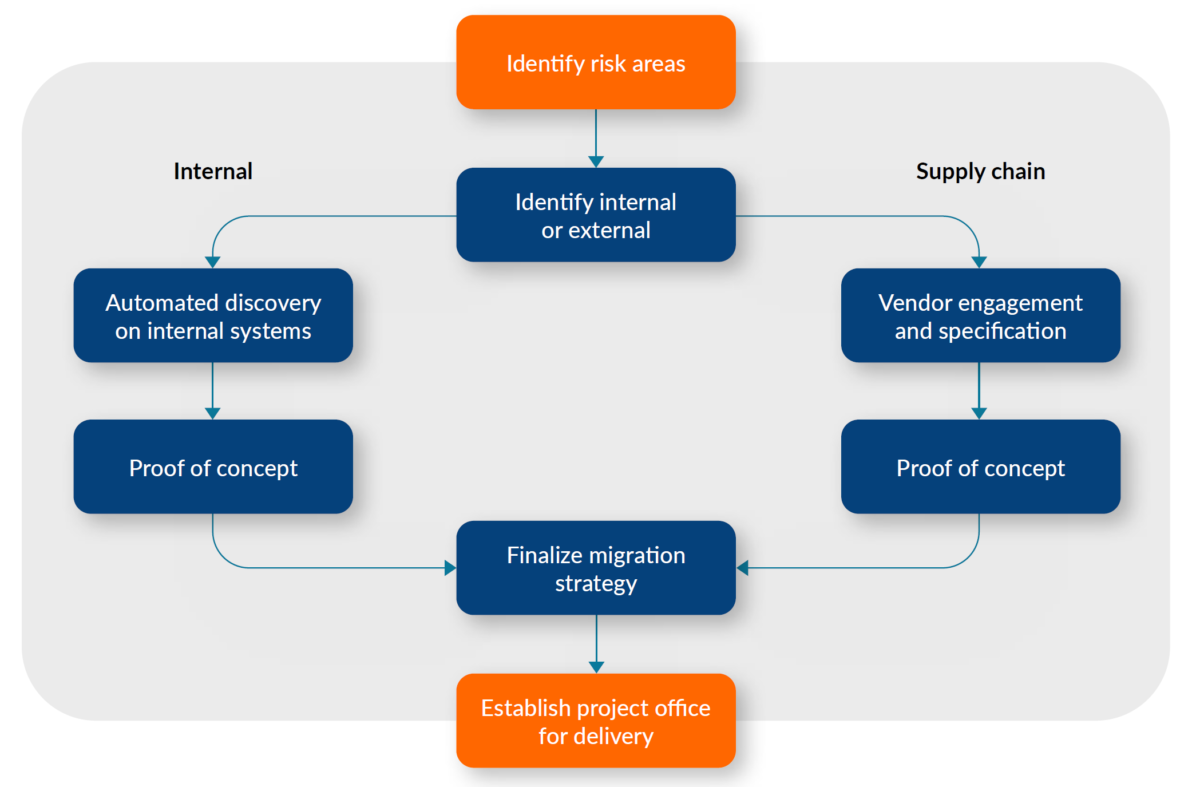

Por onde começar com a modernização de criptografia

Muitos veteranos que guiaram as organizações durante o Y2K se aposentaram, mas deixaram para trás um manual que as equipes podem usar hoje para a modernização das criptomoedas. As etapas iniciais envolvem uma avaliação de risco que analisa sistemas desenvolvidos internamente e fornecidos por fornecedores. As estratégias de mitigação variam, com algumas considerações, incluindo quão sensíveis são os dados que um sistema manipula, quanto tempo esses dados possivelmente duram e se o sistema é voltado para o público.

O PQShield destaca dois pontos vitais aqui. Primeiro, pode não ser possível, especialmente para sistemas fornecidos pelo fornecedor, fazer uma substituição imediata. As substituições de sistemas de classe empresarial precisam de um piloto cuidadoso para não interromper as operações. A boa notícia é que, para a maioria dos fornecedores de aplicativos e sistemas comerciais, o PQC não será um requisito surpresa.

O segundo ponto é que as soluções híbridas podem se sobrepor ao PQC e à execução de criptografia legada pré-quântica, com uma estratégia de contenção para os sistemas legados. Essa sobreposição pode ser o caso da infraestrutura, em que o investimento será em toda a empresa e a prioridade pode ser a proteção de plataformas voltadas para o público com PQC primeiro.

Indo para uma discussão específica do setor para PQC

Depois de discutir detalhadamente as questões de infra-estrutura, o PQShield dedica cerca de metade deste e-book a considerações específicas do setor para PQC. Eles descrevem dez setores – saúde, produtos farmacêuticos, serviços financeiros, tecnologia regulatória, manufatura, defesa, varejo, telecomunicações, logística e mídia – destacando áreas que precisam de atenção específica. A amplitude das áreas discutidas mostra quantos sistemas que tomamos como garantidos hoje usam criptografia e ficarão vulneráveis em breve.

A modernização criptográfica é um tópico complexo, ainda mais pela prevalência de recursos criptográficos em muitos sistemas fornecidos por fornecedores que as organizações não controlam diretamente. A consciência dos cronogramas existentes, juntamente com os locais para procurar vulnerabilidades, é uma discussão significativa.

Para baixar uma cópia do e-book, visite o site do PQShield:

Modernização da Criptografia Parte 1: Onde está sua Criptografia?

Compartilhe esta postagem via:

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- EVM Finanças. Interface unificada para finanças descentralizadas. Acesse aqui.

- Grupo de Mídia Quântica. IR/PR Amplificado. Acesse aqui.

- PlatoAiStream. Inteligência de Dados Web3. Conhecimento Amplificado. Acesse aqui.

- Fonte: https://semiwiki.com/security/pqshield/330362-crypto-modernization-timeline-starting-to-take-shape/

- :tem

- :é

- :não

- :onde

- $UP

- 1

- 2022

- 2025

- 9

- a

- Sobre

- consultivo

- agências

- à frente

- algoritmo

- algoritmos

- Todos os Produtos

- juntamente

- tb

- an

- e

- aparecer

- Aplicação

- Desenvolvimento de Aplicações

- SOMOS

- áreas

- AS

- Avaliando

- avaliação

- At

- por WhatsApp.

- auditadas

- consciência

- longe

- BE

- Porque

- antes

- atrás

- ser

- Grande

- pino

- ambos

- largura

- ocupado

- mas a

- by

- Calendário

- CAN

- candidatos

- cuidadoso

- casas

- catastrófico

- aulas

- remover filtragem

- combinado

- comercial

- Empresas

- integrações

- Preocupações

- Considerações

- considerado

- Contenção

- ao controle

- cripto

- criptografia

- dano

- dados,

- Data

- Defesa

- detalhe

- Desenvolvimento

- diretamente

- discutido

- discutir

- discussão

- perturbe

- Não faz

- não

- download

- Mais cedo

- esforços

- incorporado

- criptografia

- especialmente

- especialistas

- Exposição

- feira

- Cair

- longe

- Funcionalidades

- financeiro

- serviços financeiros

- Empresa

- Primeiro nome

- Escolha

- totalmente

- ter

- dado

- Bom estado, com sinais de uso

- Governo

- concedido

- Metade

- Alças

- Ter

- ter

- saúde

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Alta

- Destacando

- horizonte

- Como funciona o dobrador de carta de canal

- HTTPS

- HÍBRIDO

- Hype

- identifica

- if

- Imediato

- in

- Incluindo

- incorporar

- indústrias

- específico da indústria

- Infraestrutura

- do estado inicial,

- prestação

- inventário

- investimento

- Investimentos

- envolver

- IT

- ESTÁ

- duradouro

- esquerda

- Legado

- Vidas

- logística

- longo

- olhar

- procurando

- diminuir

- moldadas

- fazer

- FAZ

- Fazendo

- fabrica

- muitos

- max-width

- Posso..

- significativo

- Mídia

- mensagem

- poder

- migração

- Milestones

- Mitigar

- mitigação

- modernização

- mais

- a maioria

- em movimento

- muito

- devo

- Nacional

- segurança nacional

- você merece...

- necessário

- necessitando

- Novo

- notícias

- não

- notável

- agora

- of

- WOW!

- on

- só

- Operações

- organização

- organizações

- esboço

- Visão geral

- parte

- produtos farmacêuticos

- Lugar

- Locais

- plano

- planos

- Plataformas

- platão

- Inteligência de Dados Platão

- PlatãoData

- por favor

- ponto

- pontos

- possível

- possivelmente

- Publique

- potencial

- PQC

- justamente

- preparação

- preparação

- priorização

- prioridade

- privado

- setor privado

- provavelmente

- Problema

- problemas

- projetado

- proteger

- público

- Coloca

- Quantum

- perceber

- redesenhar

- reguladores

- Tecnologia Regulatória

- liberado

- substituição

- requerimento

- varejo

- Risco

- avaliação de risco

- riscos

- corrida

- mesmo

- dizer

- Segundo

- setor

- segurança

- sensível

- Setembro

- Serviços

- Shape

- Baixo

- rede de apoio social

- Shows

- SIX

- So

- Soluções

- alguns

- Em breve

- específico

- espectro

- começo

- Comece

- começa

- Passo

- Passos

- Ainda

- estratégias

- Estratégia

- tal

- suíte

- surpresa

- Sobreviveu

- .

- sistemas

- Tire

- tomar

- Target

- equipes

- Tecnologia

- telecomunicações

- dez

- do que

- que

- A

- deles

- Eles

- Lá.

- deles

- Pensando

- isto

- ameaças

- Através da

- tempo

- linha do tempo

- timelines

- para

- hoje

- hoje

- levou

- tópico

- dois

- compreender

- urgente

- usar

- fornecedores

- veteranos

- via

- Visite a

- vital

- vulnerabilidades

- Vulnerável

- foi

- Caminho..

- we

- Site

- quando

- QUEM

- porque

- precisarão

- de

- sem

- anos

- investimentos

- zefirnet