Já faz um tempo desde que escrevemos sobre skimmers de cartão, que costumavam desempenhar um papel importante no cibercrime global.

Hoje em dia, muitas, se não a maioria, das histórias de cibercrimes e violações cibernéticas giram em torno de ransomware, darkweb e nuvem, ou alguma combinação profana dos três.

Em ataques de ransomware, os criminosos não precisam realmente se aproximar da cena do crime pessoalmente, e seus pagamentos são extraídos online, geralmente usando tecnologias pseudoanônimas, como a darkweb e as criptomoedas.

E em alguns crimes cibernéticos baseados em nuvem, principalmente aqueles geralmente referidos como ataques à cadeia de abastecimento, os criminosos nem precisam acessar sua rede.

Se eles puderem encontrar um terceiro para quem você envia regularmente dados preciosos ou de quem você baixa rotineiramente um software confiável, eles podem ir atrás desse terceiro e causar o dano lá.

Em recentes ataques de extorsão cibernética, dezenas de nomes de grandes marcas foram chantageados por causa de dados roubados de funcionários e clientes, mesmo que esses dados tenham sido roubados indiretamente.

No ataques MOVEit, por exemplo, os dados foram roubados de provedores de serviços, como empresas de processamento de folha de pagamento, que usaram software de transferência de arquivos com bugs para aceitar uploads supostamente seguros de seus próprios clientes.

Sem o conhecimento das empresas que acabaram sendo chantageadas e dos serviços de processamento de folha de pagamento que eles usaram, o software de transferência de arquivos MOVEIt permitiu que bandidos também realizassem downloads não autorizados de dados armazenados.

Cibercrime na sua cara

A clonagem de cartões de crédito, por outro lado, é um crime muito mais direto, tanto para os perpetradores quanto para as vítimas.

Os skimmers de cartão visam sugar as informações privadas que são críticas para o seu cartão bancário, no exato momento em que você usa o cartão.

Notoriamente, os skimmers de cartão não buscam apenas os dados armazenados no próprio cartão, mas também o PIN que serve como seu segundo fator de autenticação.

Quer seu cartão tenha uma tarja magnética facilmente clonada ou um chip seguro que não pode ser clonado, ou ambos, seu PIN nunca é armazenado no cartão real.

Portanto, os criminosos de skimming normalmente usam câmeras ocultas em miniatura para bisbilhotar seu PIN ao vivo enquanto você o digita.

Ironicamente, talvez, os caixas eletrônicos dos bancos, mais conhecidos como caixas eletrônicos, sejam um local perfeito para equipamentos de clonagem de cartões.

Os caixas eletrônicos quase sempre pegam seu cartão mecanicamente e o puxam direto para a máquina, fora da vista e do alcance.

(Aparentemente, isso ocorre por dois motivos principais: em primeiro lugar, porque esse processo tende a cortar quaisquer fios desonestos soldados no cartão que possam conectá-lo ao mundo exterior enquanto estiver em uso e, em segundo lugar, porque permite que o banco confisque o cartão se achar que pode ter sido roubado.)

Em outras palavras, adicionar um leitor de tarja magnética falso a um caixa eletrônico geralmente é mais eficaz do que fazer a mesma coisa em qualquer terminal toque para pagar ou chip e PIN, onde a tarja magnética completa nunca passa para dentro ou sobre o leitor.

Além disso, os caixas eletrônicos sempre solicitam seu PIN e geralmente têm muitos recursos de superfície convenientes, onde uma pequena câmera pode ser ocultada à vista de todos.

Quando as precauções de segurança têm o efeito oposto

Em outra ironia, saguões de bancos bem iluminados que visam fornecer um ambiente reconfortante às vezes são um lugar melhor para skimmers de cartão do que caixas eletrônicos mal iluminados em ruas laterais.

Em um caso que nos lembramos, o saguão do caixa eletrônico em um prédio no centro da cidade que servia a vários bancos foi equipado com uma porta de “segurança” após o expediente para fazer os clientes se sentirem mais seguros.

A porta destinava-se a impedir que qualquer pessoa passasse a noite inteira entre os caixas eletrônicos, porque os possíveis usuários do caixa eletrônico tinham que passar algum tipo de cartão bancário na entrada para obter o acesso inicial.

Em vez de melhorar a segurança, no entanto, isso piorou as coisas, porque os bandidos simplesmente instalaram um leitor de cartão oculto na própria porta, sugando assim os dados dos cartões de todos os bancos antes que qualquer cliente chegasse aos caixas eletrônicos reais.

Além disso, os bandidos foram capazes de usar uma câmera escondida no saguão, em vez de colada em qualquer caixa eletrônico específico, para observar os PINs dos usuários.

Como os ataques MOVEit mencionados acima, onde as empresas tiveram seus dados de troféus roubados sem que seus próprios computadores fossem acessados, esses criminosos recuperaram dados de cartão de caixa eletrônico e PINs correspondentes para vários bancos diferentes sem tocar fisicamente em um único caixa eletrônico.

Em outro caso que conhecemos, os bandidos filmaram secretamente PINs em um caixa eletrônico nas próprias instalações do banco, colocando sua câmera de vigilância não no próprio caixa eletrônico, que a equipe foi treinada para verificar regularmente, mas na parte inferior de um suporte de brochura corporativo no parede ao lado do caixa eletrônico.

A equipe, ao que parece, ajudou inadvertidamente os criminosos, reabastecendo obedientemente o porta-brochura toda vez que ficava sem material de marketing, fornecendo cobertura literal para o compartimento oculto na parte inferior, onde o hardware da câmera espiã estava escondido.

Skimmers ainda em atividade

Bem, a clonagem de caixas eletrônicos ainda é um crime cibernético em andamento, como relatado no fim de semana pela polícia de Brisbane em Queensland, Austrália, onde três homens foram presos recentemente por uma série de crimes relacionados a clonagem.

O busto parece ter caído mais ou menos assim:

- 2023/07/31: Dispositivos de clonagem encontrados em um pacote postal interceptado. Parece que o pacote foi endereçado a uma pessoa inexistente, presumivelmente dando aos residentes no endereço de entrega negação plausível se eles fossem invadidos quando o pacote chegasse.

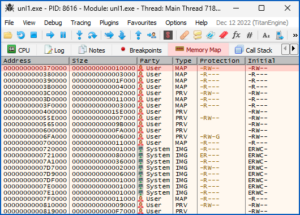

- 2023/08/02: Caixa eletrônico comprometido relatado à polícia por um banco local. Conforme mencionado acima, as instituições financeiras varrem regularmente seus caixas eletrônicos em busca de sinais de adulteração ou peças presas. Os dispositivos skimming são normalmente feitos sob encomenda, normalmente moldados em 3D em plástico para caber em modelos específicos de caixas eletrônicos e adornados com quaisquer palavras, símbolos ou marcas necessárias para corresponder ao caixa eletrônico ao qual serão anexados.

- 2023/08/03: Detetives de crimes cibernéticos de plantão notaram dois homens se aproximando do caixa eletrônico comprometido. Estamos assumindo que o banco deliberadamente retirou o caixa eletrônico comprometido, não apenas evitando que os clientes fossem roubados ativamente, mas também sugerindo aos bandidos que, se quisessem recuperar o extrator, deveriam agir rapidamente antes que o caixa eletrônico fosse visitado. para “conserto” e o dispositivo encontrado e confiscado.

Após uma curta mas rápida perseguição a pé pelo popular Queen Street Mall de Brisbane, os suspeitos em fuga foram detidos e presos.

Com um mandado de busca em mãos para o endereço de entrega do pacote interceptado, os policiais fizeram uma visita e alegam que encontraram “duas câmeras pin-hole e vários itens de identificação fraudulentos, incluindo cartões bancários e imagens de uma licença e passaporte.”

As câmeras, segundo a polícia, estavam escondidas em caixas eletrônicos com a marca do banco.

Além disso, de acordo com os policiais, uma das identidades falsas recuperadas na batida coincidia com o nome do pacote interceptado contendo dispositivos de clonagem.

Foi quando o terceiro suspeito foi preso.

O que fazer?

Para ter uma ideia do que procurar em caixas eletrônicos suspeitos, por que não assistir a um vídeo selecionado da apreensão, como publicado pela polícia de Queensland?

Os componentes de hardware skimming aparecem no final, depois de algumas filmagens de bodycam dos suspeitos sendo revistos e presos na perseguição, completa com o som de algemas se fechando:

A polícia não colocou nenhum objeto conhecido com os painéis de desnatação para dar uma noção de escala, mas estamos supondo que os painéis de plástico azul que você verá, dentro de um dos quais está escondido o que parece ser uma prateleira embutida placa-mãe system-on-chip, são projetados para ficarem ao lado do slot no qual você insere seu cartão ATM.

Supomos que o azul de dois tons corresponda ao esquema de cores do próprio banco, com a seta amarela apontando para o slot do cartão.

Como mencionado acima, os dispositivos de clonagem geralmente são feitos para combinar com a marca atual do banco e os caixas eletrônicos que os bandidos estão mirando, tornando-os mais difíceis de detectar do que alguns dos painéis genéricos de cor bege que vimos. no passado, como este de um Polícia de Queensland busto de volta em 2012:

Ou o conselho é:

- Não tenha vergonha de inspecionar o hardware do caixa eletrônico e seus arredores de perto. Coloque seus olhos diretamente na superfície se não tiver certeza se alguma parte em particular realmente pertence a ela.

- Sempre cubra totalmente o teclado ao inserir seu PIN. Faça isso mesmo quando estiver dentro de um banco e aparentemente não houver mais ninguém por perto.

- Segure e mexa se não tiver certeza. Procure peças que não se encaixem corretamente, que não correspondam ao design original ou que aparentemente não façam parte da construção original do caixa eletrônico.

- Se você vir alguma coisa, diga alguma coisa. Não digite seu PIN. Recupere seu cartão, afaste-se silenciosamente e entre em contato com a polícia local ou ligue para o banco em questão. Use um número do seu cartão ou extrato anterior, ou no máximo um número de contato mostrado na própria tela do caixa eletrônico. Não ligue para nenhum número anexado ou exibido ao lado do caixa eletrônico, porque os bandidos podem tê-los colocado lá.

Como sempre, olhe antes de pular.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Automotivo / EVs, Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- ChartPrime. Eleve seu jogo de negociação com ChartPrime. Acesse aqui.

- BlockOffsets. Modernizando a Propriedade de Compensação Ambiental. Acesse aqui.

- Fonte: https://nakedsecurity.sophos.com/2023/08/15/grab-hold-and-give-it-a-wiggle-atm-card-skimming-is-still-a-thing/

- :tem

- :é

- :não

- :onde

- $UP

- 1

- 125

- 15%

- 2012

- 25

- 700

- a

- Capaz

- Sobre

- acima

- absoluto

- ACEITAR

- Acesso

- acessadas

- Segundo

- Aja

- ativamente

- real

- acrescentando

- endereço

- conselho

- Depois de

- visar

- Todos os Produtos

- permitidas

- permite

- ao lado de

- tb

- sempre

- entre

- an

- e

- Outro

- qualquer

- qualquer um

- aparecer

- abordagem

- Aproximando

- SOMOS

- por aí

- preso

- AS

- At

- ATM

- Caixas eletrônicos

- Ataques

- Australia

- Autenticação

- autor

- auto

- longe

- em caminho duplo

- background-image

- Bank

- cartões bancários

- bancos

- BE

- Porque

- sido

- antes

- ser

- pertence

- Melhor

- Grande

- Azul

- fronteira

- ambos

- Inferior

- interesse?

- marca

- Brisbane

- Prédio

- busto

- mas a

- by

- chamada

- Câmera

- câmeras

- CAN

- cartão

- Cartões

- casas

- dinheiro

- Centralização de

- certo

- verificar

- lasca

- de perto

- Na nuvem

- cor

- combinação

- Empresas

- completar

- componentes

- Comprometido

- computadores

- preocupado

- Contato

- formação

- Contacto

- contraste

- Conveniente

- policiais

- Responsabilidade

- poderia

- cobrir

- Crime

- Os criminosos

- crítico

- Crooks

- Atual

- cliente

- dados do cliente

- Clientes

- cibercrime

- ciberextorsão

- dano

- teia escura

- dados,

- dias

- Entrega

- Design

- projetado

- dispositivo

- Dispositivos/Instrumentos

- diferente

- Ecrã

- exibido

- do

- fazer

- não

- Porta

- down

- download

- de downloads

- centro da cidade

- dezenas

- desenhar

- Eficaz

- outro

- incorporado

- Empregado

- final

- Entrar

- entrar

- entrada

- equipamento

- Mesmo

- Cada

- Olhos

- fator

- falsificação

- Funcionalidades

- sentir

- Envie o

- financeiro

- Encontre

- caber

- Escolha

- encontrado

- fraudulento

- da

- cheio

- totalmente

- geralmente

- ter

- obtendo

- OFERTE

- Dando

- Global

- Go

- vai

- ido

- agarrar

- tinha

- mão

- aconteceu

- mais duro

- Hardware

- Ter

- altura

- oculto

- segurar

- titular

- pairar

- Contudo

- HTTPS

- idéia

- identificação

- ids

- if

- imagens

- melhorar

- in

- Incluindo

- indiretamente

- INFORMAÇÕES

- do estado inicial,

- dentro

- instância

- em vez disso

- para dentro

- ironia

- IT

- Unid

- ESTÁ

- se

- apenas por

- Saber

- conhecido

- Saltar

- esquerda

- Licença

- como

- viver

- entrada

- local

- localização

- longo

- olhar

- OLHARES

- Baixo

- máquina

- máquinas

- moldadas

- a Principal

- principal

- fazer

- Fazendo

- muitos

- Margem

- Marketing

- Match

- correspondente

- material

- Matéria

- max-width

- significava

- Homem

- mencionado

- poder

- modelos

- momento

- mais

- a maioria

- muito

- múltiplo

- nome

- nomes

- você merece...

- necessário

- rede

- nunca

- Próximo

- noite

- não

- nenhum

- normal

- notavelmente

- agora

- número

- números

- objetos

- of

- WOW!

- frequentemente

- on

- ONE

- online

- só

- oposto

- or

- ordem

- original

- Outros

- Fora

- lado de fora

- Acima de

- próprio

- pacote

- pago

- painéis

- parte

- particular

- peças

- festa

- passes

- passaporte

- passado

- Paul

- Folha de pagamento

- perfeita

- realizar

- possivelmente

- pessoa

- Fisicamente

- pins

- Lugar

- colocação

- Avião

- plástico

- platão

- Inteligência de Dados Platão

- PlatãoData

- plausível

- Jogar

- Abundância

- pontos

- Police

- Popular

- posição

- postal

- POSTAGENS

- Precioso

- evitar

- impedindo

- anterior

- privado

- informação privada

- processo

- em processamento

- devidamente

- fornecer

- fornecedores

- fornecendo

- colocar

- rapidamente

- silenciosamente

- RAID

- invadidas

- alcance

- ransomware

- Ataques de Ransomware

- em vez

- alcançar

- alcançado

- Leitor

- clientes

- razões

- tranquilizador

- recentemente

- recentemente

- Recuperar

- a que se refere

- regularmente

- relativo

- Informou

- residentes

- certo

- rotineiramente

- mais segura

- mesmo

- dizer

- Escala

- cena

- esquema

- Peneira

- Pesquisar

- Segundo

- seguro

- segurança

- Vejo

- parecia

- parece

- visto

- selecionado

- sentido

- serve

- serviço

- provedores de serviço

- Serviços

- vários

- Baixo

- rede de apoio social

- mostrando

- Vista

- Sinais

- simplesmente

- desde

- solteiro

- sentar-se

- skimmers

- desnatação

- Fatia

- ranhura

- bisbilhoteiro

- Software

- sólido

- alguns

- algo

- às vezes

- Parecer

- específico

- Spot

- Staff

- Declaração

- Ainda

- roubado

- armazenadas

- Histórias

- rua

- Tira

- tal

- certo

- superfície

- vigilância

- suspeito

- SVG

- Varrer

- SWIFT

- alvejando

- Tecnologias

- tende

- terminal

- do que

- que

- A

- deles

- Eles

- si mesmos

- então

- Lá.

- assim sendo

- Este

- deles

- coisa

- Acha

- Terceiro

- isto

- aqueles

- Apesar?

- três

- Através da

- Assim

- tempo

- para

- levou

- topo

- tocando

- treinado

- transferência

- transição

- transparente

- confiável

- dois

- tipo

- tipicamente

- Em última análise

- URL

- usar

- usava

- usuários

- utilização

- muito

- vítimas

- Vídeo

- Visite a

- visitado

- parede

- querido

- Garantia

- foi

- Assistir

- we

- BEM

- foram

- O Quê

- quando

- se

- qual

- enquanto

- QUEM

- porque

- precisarão

- de

- sem

- palavras

- mundo

- pior

- o pior

- escrito

- amarelo

- Você

- investimentos

- zefirnet