1Centrum Technologii Kwantowych, Narodowy Uniwersytet Singapuru, Singapur

2Wydział Inżynierii Elektrycznej i Komputerowej, National University of Singapore

Czy ten artykuł jest interesujący czy chcesz dyskutować? Napisz lub zostaw komentarz do SciRate.

Abstrakcyjny

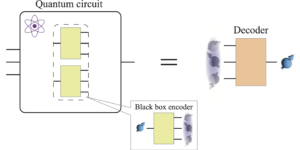

Homomorficzne szyfrowanie kwantowe, które umożliwia serwerowi wykonywanie obliczeń bezpośrednio na zaszyfrowanych danych, jest podstawowym prymitywem, z którego można zbudować bardziej złożone protokoły kryptografii kwantowej. Aby takie konstrukcje były możliwe, kwantowe szyfrowanie homomorficzne musi spełniać dwie właściwości prywatności: prywatność danych, która zapewnia, że dane wejściowe są prywatne z serwera, oraz prywatność obwodu, która zapewnia, że tekst zaszyfrowany po obliczeniu nie ujawnia żadnych dodatkowych informacji o obwodzie użyte do jego wykonania, poza wyjściem samego obliczenia. Chociaż prywatność obwodów jest dobrze zbadana w klasycznej kryptografii i można w nią wyposażyć wiele homomorficznych schematów szyfrowania, jej kwantowy analog poświęcono niewiele uwagi. Tutaj ustalamy definicję prywatności obwodów dla kwantowego szyfrowania homomorficznego z bezpieczeństwem opartym na teorii informacji. Ponadto redukujemy nieświadomy transfer kwantowy do kwantowego szyfrowania homomorficznego. Korzystając z tej redukcji, nasza praca ujawnia podstawowe kompromisy między prywatnością obwodów, prywatnością danych i poprawnością dla szerokiej rodziny kwantowych homomorficznych protokołów szyfrowania, w tym schematów, które pozwalają tylko na obliczenia obwodów Clifforda.

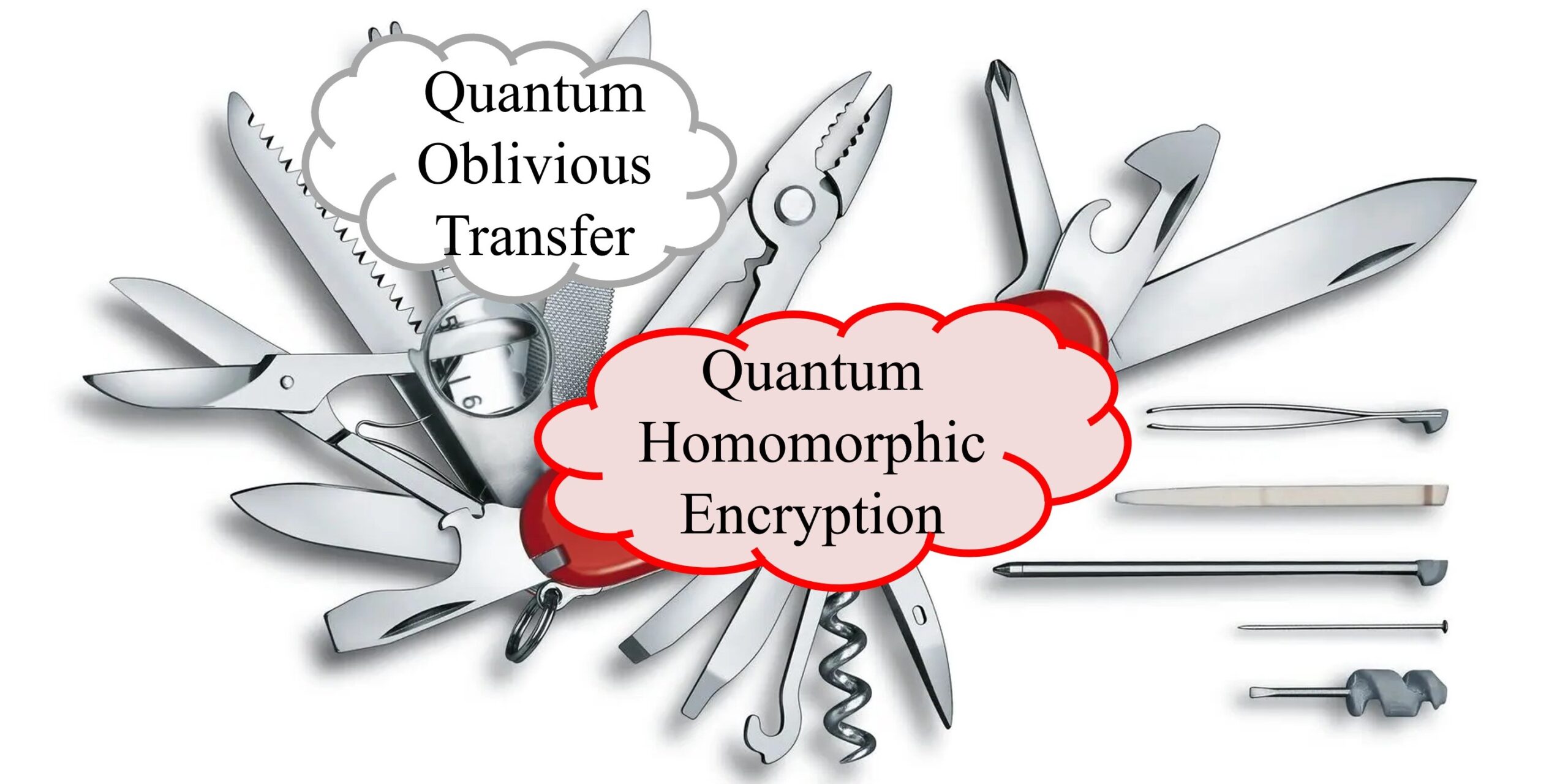

Wyróżniony obraz: Kwantowe szyfrowanie homomorficzne, szwajcarski scyzoryk kryptografii kwantowej, może konstruować nieświadomy transfer kwantowy.

[Osadzone treści]

Popularne podsumowanie

Jeśli ktoś z was nie może rozwiązać konkretnego skomplikowanego problemu, to tak, i można użyć klasycznego szyfrowania homomorficznego. Czy jednak możemy pozbyć się wątpliwego założenia? Nadzieja polega na doprowadzeniu mechaniki kwantowej do kwantowego szyfrowania homomorficznego, co zwykle poprawia bezpieczeństwo.

W naszym artykule odpowiadamy na to pytanie przecząco. Jedno z was i wasz księgowy nie mogą być zadowoleni. Istnieje kompromis między informacjami, które ujawniasz, a informacjami, które ujawnia twój księgowy.

► Dane BibTeX

► Referencje

[1] Joseph F. Fitzsimons. „Prywatne obliczenia kwantowe: wprowadzenie do ślepych obliczeń kwantowych i powiązanych protokołów”. npj Informacje kwantowe 3, 1–11 (2017).

https://doi.org/10.1038/s41534-017-0025-3

[2] Dorit Aharonov, Michael Ben-Or i Elad Eban. „Interaktywne dowody obliczeń kwantowych” (2008) arXiv: 0810.5375.

https:///doi.org/10.48550/arXiv.0810.5375

arXiv: 0810.5375

[3] Anne Broadbent, Joseph Fitzsimons i Elham Kashefi. „Powszechne ślepe obliczenia kwantowe”. W 2009 roku 50th Annual IEEE Symposium on Foundations of Computer Science. Strony 517–526. (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.36

[4] Tomoyuki Morimae i Keisuke Fujii. „Ślepy protokół obliczeń kwantowych, w którym Alicja dokonuje tylko pomiarów”. fizyka Rev. A 87, 050301 (2013).

https: / / doi.org/ 10.1103 / PhysRevA.87.050301

[5] Ben W. Reichardt, Falk Unger i Umesh Vazirani. „Klasyczna znajomość układów kwantowych”. Przyroda 496, 456–460 (2013).

https: / / doi.org/ 10.1038 / nature12035

[6] Atul Mantri, Tommaso F. Demarie, Nicolas C. Menicucci i Joseph F. Fitzsimons. „Niejednoznaczność przepływu: ścieżka do ślepych obliczeń kwantowych napędzanych klasycznie”. fizyka Wersja X 7, 031004 (2017).

https: / / doi.org/ 10.1103 / PhysRevX.7.031004

[7] Li Yu, Carlos A. Pérez-Delgado i Joseph F. Fitzsimons. „Ograniczenia dotyczące teoretycznie bezpiecznego kwantowego szyfrowania homomorficznego”. fizyka Wersja A 90, 050303 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.90.050303

[8] Anne Broadbent i Stacey Jeffery. „Kwantowe szyfrowanie homomorficzne dla obwodów o niskiej złożoności bramek t”. W Rosario Gennaro i Matthew Robshaw, redaktorzy, Advances in Cryptology – CRYPTO 2015. Strony 609–629. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-48000-7_30

[9] Yfke Dulek, Christian Schaffner i Florian Speelman. „Kwantowe szyfrowanie homomorficzne dla obwodów wielomianowych”. W Matthew Robshaw i Jonathan Katz, redaktorzy, Advances in Cryptology – CRYPTO 2016. Strony 3–32. Berlin, Heidelberg (2016). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-53015-3_1

[10] Si-Hui Tan, Joshua A. Kettlewell, Yingkai Ouyang, Lin Chen i Joseph F. Fitzsimons. „Kwantowe podejście do szyfrowania homomorficznego”. Raporty naukowe 6, 33467 (2016).

https: / / doi.org/ 10.1038 / srep33467

[11] Yingkai Ouyang, Si-Hui Tan i Joseph F. Fitzsimons. „Kwantowe szyfrowanie homomorficzne z kodów kwantowych”. fizyka Rev. A 98, 042334 (2018).

https: / / doi.org/ 10.1103 / PhysRevA.98.042334

[12] Urmiła Mahadewa. „Klasyczne szyfrowanie homomorficzne dla obwodów kwantowych”. SIAM Journal on Computing 0, FOCS18–189 (2020).

https: / / doi.org/ 10.1137 / 18M1231055

[13] Yingkai Ouyang i Peter P. Rohde. „Ogólne ramy składu kwantowego szyfrowania homomorficznego i kwantowej korekcji błędów” (2022) arXiv: 2204.10471.

https:///doi.org/10.48550/arXiv.2204.10471

arXiv: 2204.10471

[14] Craiga Gentry'ego. „W pełni homomorficzne szyfrowanie przy użyciu idealnych sieci”. W materiałach z 41. dorocznego sympozjum ACM poświęconego teorii informatyki. Strony 169–178. (2009).

https: / / doi.org/ 10.1145 / 1536414.1536440

[15] Craiga Gentry'ego. „W pełni homomorficzny schemat szyfrowania”. praca doktorska. Uniwersytet Stanford. (2009). adres URL: crypto.stanford.edu/craig.

https:///crypto.stanford.edu/craig

[16] Craig Gentry, Shai Halevi i Vinod Vaikuntanathan. „Szyfrowanie homomorficzne I-hop i obwody yao z możliwością ponownego losowania”. W materiałach z 30. dorocznej konferencji poświęconej postępom w kryptologii. Strony 155–172. CRYPTO'10Berlin, Heidelberg (2010). Springer-Verlag.

https://doi.org/10.1007/978-3-642-14623-7_9

[17] Baoz Barak i Zvika Brakerski. „Szwajcarski scyzoryk kryptografii” (2012) url: windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/.

https:///windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/

[18] Jehuda Lindell. „Samouczki dotyczące podstaw kryptografii: dedykowane Odedowi Goldreichowi”. Firma wydawnicza Springer, zarejestrowana. (2017). 1. wydanie.

https://doi.org/10.1007/978-3-319-57048-8

[19] Saeid Esmaeilzade, Nasrollah Pakniat i Ziba Eslami. „Ogólna konstrukcja do tworzenia prostych nieświadomych protokołów transferu z homomorficznych schematów szyfrowania”. The Journal of Supercomputing 78, 72–92 (2022).

https://doi.org/10.1007/s11227-021-03826-0

[20] Omer Reingold, Luca Trevisan i Salil Vadhan. „Pojęcia redukowalności między prymitywami kryptograficznymi”. W Moni Naor, redaktor, Theory of Cryptography. Strony 1–20. Berlin, Heidelberg (2004). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_1

[21] Ching-Yi Lai i Kai-Min Chung. „O statystycznie bezpiecznym kwantowym szyfrowaniu homomorficznym”. Informacje kwantowe. Oblicz. 18, 785–794 (2018).

https: / / doi.org/ 10.26421 / QIC18.9-10-4

[22] Michaela Newmana. „Dalsze ograniczenia dotyczące teoretycznie bezpiecznego kwantowego szyfrowania homomorficznego” (2018) arXiv: 1809.08719.

https:///doi.org/10.48550/arXiv.1809.08719

arXiv: 1809.08719

[23] Ashwina Nayaka. „Optymalne dolne granice dla automatów kwantowych i kodów dostępu swobodnego”. W 40th Annual Symposium on Foundations of Computer Science (nr kat. 99CB37039). Strony 369–376. (1999).

https: // doi.org/ 10.1109 / SFFCS.1999.814608

[24] Si-Hui Tan, Yingkai Ouyang i Peter P. Rohde. „Praktyczne, nieco bezpieczne, nieco homomorficzne szyfrowanie kwantowe ze spójnymi stanami”. fizyka Wersja A 97, 042308 (2018).

https: / / doi.org/ 10.1103 / PhysRevA.97.042308

[25] Yingkai Ouyang, Si-Hui Tan, Joseph Fitzsimons i Peter P. Rohde. „Homomorficzne szyfrowanie obliczeń kwantowych optyki liniowej na prawie dowolnych stanach światła z asymptotycznie doskonałym bezpieczeństwem”. Badanie Przeglądu Fizycznego 2, 013332 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.013332

[26] André Chailloux, Iordanis Kerenidis i Jamie Sikora. „Dolne granice kwantowego nieświadomego transferu”. Informacje kwantowe. Oblicz. 13, 158–177 (2013).

https: / / doi.org/ 10.26421 / QIC13.1-2-9

[27] André Chailloux i Jamiego Sikory. „Optymalne granice dla półuczciwego nieświadomego transferu kwantowego”. Chicago Journal of Theoretical Computer Science 2016 (2016).

https: / / doi.org/ 10.4086 / cjtcs.2016.013

[28] Ryan Amiri, Robert Stárek, David Reichmuth, Ittoop V. Puthoor, Michal Mičuda, Ladislav Mišta, Jr., Miloslav Dušek, Petros Wallden i Erika Andersson. „Niedoskonały nieświadomy transfer kwantowy 1 z 2: granice, protokół i jego eksperymentalna implementacja”. PRX Quantum 2, 010335 (2021).

https: // doi.org/ 10.1103 / PRXQuantum.2.010335

[29] Koenraad MR Audenaert i Milán Mosonyi. „Górne granice prawdopodobieństw błędów i asymptotycznych wykładników błędów w kwantowej dyskryminacji wielostanowej”. Journal of Mathematical Physics 55, 102201 (2014).

https: / / doi.org/ 10.1063 / 1.4898559

[30] Carla W. Helstroma. „Teoria detekcji i mechanika kwantowa”. Informacja i kontrola 10, 254–291 (1967).

https://doi.org/10.1016/S0019-9958(67)90302-6

[31] Aleksander S. Holevo. „Granice ilości informacji przesyłanych przez kwantowy kanał komunikacyjny”. Problemy transmisji informacji 9, 177–183 (1973). adres URL: http:///mi.mathnet.ru/ppi903.

http:///mi.mathnet.ru/ppi903

[32] Johna Watrousa. „Teoria informacji kwantowej”. Wydawnictwo Uniwersytetu Cambridge. (2018).

https: / / doi.org/ 10.1017 / 9781316848142

[33] CA Fuchs i J. van de Graaf. „Miary rozróżnialności kryptograficznej dla stanów kwantowo-mechanicznych”. Transakcje IEEE dotyczące teorii informacji 45, 1216–1227 (1999).

https: / / doi.org/ 10.1109 / 18.761271

[34] A. Uhlmanna. „Prawdopodobieństwo przejścia” w przestrzeni stanów a * -algebry”. Raporty z fizyki matematycznej 9, 273–279 (1976).

https://doi.org/10.1016/0034-4877(76)90060-4

[35] Michaela A Nielsena i Isaaca Chuanga. „Obliczenia kwantowe i informacje kwantowe: wydanie z okazji 10. rocznicy”. Wydawnictwo Uniwersytetu Cambridge. (2010).

https: / / doi.org/ 10.1017 / CBO9780511976667

[36] Hoi-Kwong Lo. „Niepewność bezpiecznych obliczeń kwantowych”. fizyka Obj. A 56, 1154–1162 (1997).

https: / / doi.org/ 10.1103 / PhysRevA.56.1154

[37] Rogera Colbecka. „Niemożliwość bezpiecznego dwustronnego klasycznego obliczenia”. fizyka Wersja A 76, 062308 (2007).

https: / / doi.org/ 10.1103 / PhysRevA.76.062308

[38] Carlosa Mochona. „Kwantowo słaby rzut monetą z dowolnie małym odchyleniem” (2007) arXiv: 0711.4114.

https:///doi.org/10.48550/arXiv.0711.4114

arXiv: 0711.4114

[39] André Chailloux i Iordanis Kerenidis. „Optymalny rzut monetą o sile kwantowej”. W 2009 roku 50th Annual IEEE Symposium on Foundations of Computer Science. Strony 527–533. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.71

[40] Dorit Aharonov, André Chailloux, Maor Ganz, Iordanis Kerenidis i Loïck Magnin. „Prostszy dowód istnienia kwantowego słabego rzutu monetą z dowolnie małym odchyleniem”. SIAM Journal on Computing 45, 633–679 (2016).

https: // doi.org/ 10.1137 / 14096387X

[41] Carla A. Millera. „Niemożliwość wydajnego kwantowego słabego rzutu monetą”. W materiałach z 52. dorocznego sympozjum ACM SIGACT na temat teorii informatyki. Strony 916–929. Nowy Jork, NY, USA (2020). Stowarzyszenie Maszyn Komputerowych.

[42] Hoi-Kwong Lo i HF Chau. „Czy zaangażowanie bitów kwantowych jest naprawdę możliwe?”. fizyka Wielebny Lett. 78, 3410-3413 (1997).

https: / / doi.org/ 10.1103 / PhysRevLett.78.3410

[43] Dominika Mayersa. „Bezwarunkowo bezpieczne zaangażowanie bitów kwantowych jest niemożliwe”. fizyka Wielebny Lett. 78, 3414-3417 (1997).

https: / / doi.org/ 10.1103 / PhysRevLett.78.3414

Cytowany przez

Niniejszy artykuł opublikowano w Quantum pod Creative Commons Uznanie autorstwa 4.0 Międzynarodowe (CC BY 4.0) licencja. Prawa autorskie należą do pierwotnych właścicieli praw autorskich, takich jak autorzy lub ich instytucje.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Wybijanie przyszłości w Adryenn Ashley. Dostęp tutaj.

- Źródło: https://quantum-journal.org/papers/q-2023-04-13-976/

- :Jest

- ][P

- 1

- 10

- 11

- 1999

- 2012

- 2014

- 2016

- 2017

- 2018

- 2020

- 2021

- 2022

- 28

- 39

- 67

- 7

- 8

- 9

- 98

- a

- O nas

- ABSTRACT

- dostęp

- Księgowość

- ACM

- Dodatkowy

- Dodatkowe informacje

- zaliczki

- powiązania

- Po

- Alexander

- pozwala

- Dwuznaczność

- i

- Rocznica

- roczny

- odpowiedź

- podejście

- SĄ

- Armia

- AS

- Stowarzyszenie

- założenie

- Uwaga

- autor

- Autorzy

- BE

- Berlin

- pomiędzy

- Poza

- stronniczość

- Bit

- przerwa

- przynieść

- szeroki

- budować

- wybudowany

- by

- cambridge

- CAN

- nie może

- Carl

- CAT

- Kanał

- chen

- Chicago

- ZGODNY

- Moneta

- komentarz

- zobowiązanie

- Lud

- Komunikacja

- sukcesy firma

- kompleks

- kompleksowość

- skomplikowane

- obliczenia

- obliczenia

- komputer

- Inżynieria komputerowa

- Computer Science

- computing

- Konferencja

- skonstruować

- Budowa

- zawartość

- przeciwnie

- przyczyniły

- kontrola

- prawo autorskie

- Craig

- Crypto

- kryptograficzny

- kryptografia

- dane

- prywatność danych

- David

- dedykowane

- To

- bezpośrednio

- dyskryminacja

- dyskutować

- napędzany

- edycja

- redaktor

- wydajny

- osadzone

- szyfrowane

- szyfrowanie

- Inżynieria

- zapewnia

- wyposażony

- Erika

- błąd

- zapewniają

- Eter (ETH)

- członków Twojej rodziny

- Firma

- W razie zamówieenia projektu

- Fundamenty

- Framework

- od

- w pełni

- fundamentalny

- Ponadto

- Ogólne

- otrzymać

- będzie

- tutaj

- posiadacze

- nadzieję

- W jaki sposób

- Jednak

- http

- HTTPS

- idealny

- IEEE

- obraz

- realizacja

- niemożliwy

- poprawia

- in

- Włącznie z

- Dochód

- Rejestrowy

- Informacje

- Informacja

- wkład

- instytucje

- ciekawy

- na świecie

- Wprowadzenie

- IT

- JEGO

- samo

- Jamie

- JAVASCRIPT

- Praca

- John

- dziennik

- jpg

- Wiedzieć

- przeciec

- Wycieki

- UCZYĆ SIĘ

- Pozostawiać

- Licencja

- lekki

- Ograniczenia

- mało

- stracić

- niski

- maszyny

- WYKONUJE

- wiele

- matematyczny

- Maksymalna szerokość

- Pomiary

- środków

- mechanika

- Michał

- Miller

- Miesiąc

- jeszcze

- wielokrotność

- narodowy

- Natura

- Nowości

- I Love New York

- Następny

- Nicolas

- NY

- of

- on

- ONE

- koncepcja

- optyka

- oryginalny

- Inaczej

- wydajność

- Papier

- ścieżka

- doskonały

- wykonać

- Piotr

- fizyczny

- Fizyka

- plato

- Analiza danych Platona

- PlatoDane

- możliwy

- naciśnij

- prymitywny

- prywatność

- prywatny

- prawdopodobieństwo

- Problem

- problemy

- Obrady

- dowód

- dowody

- niska zabudowa

- protokół

- protokoły

- opublikowany

- wydawca

- Wydawniczy

- ilość

- Kwant

- informatyka kwantowa

- kryptografia kwantowa

- kwantowa korekcja błędów

- informacja kwantowa

- Mechanika kwantowa

- systemy kwantowe

- pytanie

- przypadkowy

- Odebrane

- zmniejszyć

- referencje

- związane z

- szczątki

- Raporty

- Badania naukowe

- ujawniać

- przeglądu

- Pozbyć się

- ROBERT

- Ryan

- s

- zadowolony

- schemat

- systemy

- nauka

- bezpieczne

- bezpieczeństwo

- Syjam

- Prosty

- Singapur

- mały

- ROZWIĄZANIA

- Typ przestrzeni

- specyficzny

- Stanford

- Uniwersytet Stanford

- Stan

- Zjednoczone

- silny

- taki

- Superkomputery

- Szwajcarski

- Sympozjum

- systemy

- podatek

- Technologies

- że

- Połączenia

- Informacje

- Państwo

- ich

- teoretyczny

- czas

- Tytuł

- do

- w kierunku

- transakcje

- przenieść

- dla

- uniwersytet

- URL

- USA

- posługiwać się

- zazwyczaj

- Tom

- W

- który

- Podczas

- będzie

- w

- Praca

- X

- rok

- Twój

- siebie

- youtube

- zefirnet