CENA SZYBKIEJ MODY

Szczęśliwa trzynastka! Cena szybka moda. firefox poprawki. Pełzanie funkcji awaria ograniczona w Patch Tuesday.

Nie ma odtwarzacza audio poniżej? Słuchać bezpośrednio na Soundcloudzie.

Z Paulem Ducklinem i Chesterem Wiśniewskim. Muzyka z intra i outra: Edyta Mudge.

Możesz nas posłuchać SoundCloud, Podcasty Apple, Podcasty Google, Spotify, Stitcher i wszędzie tam, gdzie można znaleźć dobre podcasty. Lub po prostu upuść URL naszego kanału RSS do swojego ulubionego podcatchera.

PRZECZYTAJ TRANSKRYPTU

[MOM MUZYCZNY]

KACZKA. Cześć wszystkim.

Witamy w podcaście Sophos Naked Security.

Jak słyszysz, jestem Kaczką; Nie jestem Dougiem (Doug jest na wakacjach).

Tak więc po raz kolejny dołącza do mnie mój przyjaciel i kolega Chester Wiśniewski.

Witaj z powrotem, Chester.

Wspaniale jest cię mieć!

CHET. Dzięki, Kaczka.

Tak sobie pomyślałem… właściwie to patrzę na swój ekran, kiedy przedstawiasz podcast, i zdałem sobie sprawę, że dzisiaj jest 13. rocznica rozpoczęcia podcastu ChetChat, zanim przeszedł na emeryturę i ostatecznie stał się tym podcastem.

Więc ty i ja siedzimy w tym od 13 lat!

KACZKA. Szczęśliwa 13, co?

CHET. Tak!

KACZKA. Cóż, jak czas leci, kiedy dobrze się bawisz.

CHET. Tak, i to *jest* zabawne.

I czuję się naprawdę zaszczycony, że mogę być na miejscu Andy'ego Greenberga.

Naprawdę przyspieszyłeś grę, odkąd byłem ostatni na podcaście [ŚMIECH].

KACZKA. [ŚMIECH] Bardzo fajnie się z nim rozmawiało.

Nie wiem, czy czytałeś tę książkę, którą przedstawiliśmy razem z nim w podcaście: Tracery w ciemności?

Tracers in the Dark: The Global Hunt for Crime Lords of Crypto

CHET. Absolutnie tak.

KACZKA. To po prostu fascynująca opowieść, bardzo dobrze opowiedziana.

CHET. Tak, to znaczy, to była zdecydowanie najlepsza książka na ten temat, jaką czytałem…

…prawdopodobnie od Countdown to Zero Day i to jest dla mnie bardzo wysoka pochwała.

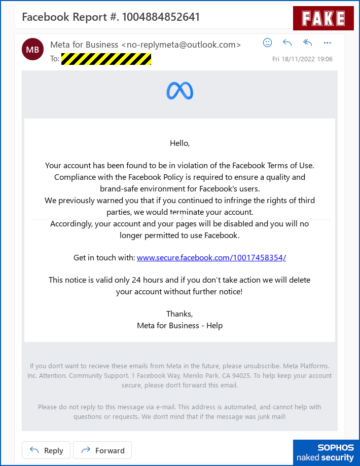

KACZKA. Chester, zacznijmy od naszego pierwszego tematu na dziś, czyli… Przeczytam tylko tytuł artykułu z Naked Security: Aplikacja zakupowa SHEIN staje się nieuczciwa, pobiera dane o cenach i adresach URL ze schowka.

Przypomnienie, że nawet aplikacje, które nie są jawnie złośliwe, mogą robić niebezpieczne rzeczy, które zbierają dane, co było dobrym pomysłem w tamtym czasie…

…ale oni, cholernie dobrze, nie powinni.

Aplikacja zakupowa SHEIN staje się nieuczciwa, pobiera dane o cenach i adresach URL ze schowka

CHET. Tak – wszystko, co dotyka mojego schowka, natychmiast uruchamia w mojej głowie wszelkiego rodzaju dzwonki alarmowe na temat okropnych rzeczy, które wyobrażam sobie, że robią.

I w pewnym sensie nasuwa się pytanie, gdybym był programistą, nawet gdybym robił coś niewinnego… o czym myślę, że przejdziemy do tego za chwilę.

Trudno powiedzieć, jak niewinne było to, co próbowali zrobić.

KACZKA. Dokładnie.

CHET. Kiedy prosisz o tego rodzaju pozwolenie, w mojej głowie włączają się wszelkiego rodzaju dzwonki alarmowe.

To trochę jak na telefonie z Androidem, przez długi czas, aby użyć Bluetooth do znalezienia urządzenia IoT, potrzebne było pozwolenie „Dostęp do urządzeń w pobliżu”, które wymagało Bluetooth.

I dostajesz to włochate ostrzeżenie na ekranie: „To chce znać twoją lokalizację”.

I myślisz: „Dlaczego ta inteligentna żarówka musi znać moją lokalizację?”

Kiedy mówisz, że uzyskujesz dostęp do mojego schowka, myślę sobie: „Dlaczego ta aplikacja próbuje ukraść moje hasła?”

Może jest to coś, co powinniśmy wyjaśnić ludziom…

…ponieważ myślę, że kiedy mówisz „Włóż zawartość schowka do aplikacji”, są chwile, kiedy *robisz* to (możesz skopiować swoje hasło lub może ten dwuskładnikowy kod SMS z Wiadomości app, a następnie wklej go do aplikacji, w której się uwierzytelniasz)…

KACZKA. Tak.

CHET. To *nie* mówimy o tym pozwoleniu, prawda?

To uprawnienie polega na tym, że sama aplikacja zagląda do istniejącej zawartości schowka w dowolnym momencie…

…nie wtedy, gdy aktywnie wchodzisz w interakcję z aplikacją, długo stukasz i mówisz „Wklej”.

KACZKA. Dokładnie.

Zasadniczo robi pastę, gdy nie zamierzałeś tego robić.

Bez względu na to, jak niewinne mogą być dane, które wybrałeś do skopiowania do schowka, tak naprawdę nie powinna należeć do jakiejś przypadkowej aplikacji, która zdecyduje: „Hej, wkleję to tylko dlatego, że mam na to ochotę. ”

Szczególnie irytuje to, że zasadniczo wklejał go do żądania internetowego, które wysyłał do jakiegoś marketingowego API RESTful w centrali!

CHET. To nawet nie jest oczekiwane zachowanie, prawda, Duck?

To znaczy, jeśli jestem w mojej aplikacji bankowej i prosi o kod z wiadomości tekstowej…

…Mogę zobaczyć, jak poprosi aplikację do obsługi wiadomości tekstowych o skopiowanie go do schowka i wklejenie go automatycznie, aby uprościć ten przepływ.

Ale nigdy nie spodziewałbym się, że coś z mojego schowka trafi do aplikacji modowej!

Cóż, nie używaj aplikacji, jeśli ich nie potrzebujesz.

To jest, jak sądzę, duży problem tutaj.

Ciągle widzę, że kiedy wchodzę teraz na jakąkolwiek stronę z zakupami, w przeglądarce Firefox na moim telefonie pojawia się przerażające wyskakujące okienko z pytaniem: „Czy chcę zainstalować aplikację? Dlaczego nie wchodzę na stronę przez aplikację? Czy wolałbym korzystać z aplikacji?”

A odpowiedź brzmi NIE, NIE i NIE, ponieważ tak się dzieje, gdy masz niezaufany kod.

Nie mogę ufać kodowi tylko dlatego, że Google twierdzi, że jest OK.

Wiemy, że Google nie ma żadnych aplikacji do sprawdzania ludzi… Google jest zarządzany przez jakieś potworne Google Chat-GPT czy coś takiego.

Więc rzeczy są po prostu sprawdzane w dowolny sposób, jaki Google uzna za odpowiedni do ich sprawdzania, a następnie trafiają do Sklepu Play.

Więc po prostu nie podoba mi się żaden z tych kodów.

Mam na myśli, że są aplikacje, które muszę załadować na moje urządzenie, lub rzeczy, które moim zdaniem cieszą się większym zaufaniem w oparciu o wydawców…

…ale generalnie wystarczy wejść na stronę!

KACZKA. Każdy, kto słucha podcastu Naked Security, wie, od kiedy mówimy o takich rzeczach, jak przeglądarki zerowe, ile wysiłku wkładają twórcy przeglądarek w znajdowanie i usuwanie błędów ze swojego kodu.

CHET. Ludzie pamiętają też, że możesz sprawić, by prawie każda strona internetowa zachowywała się jak aplikacja w dzisiejszych czasach.

Istnieje coś, co nazywa się Progressive Web Apps lub PWA.

KACZKA. Chester, przejdźmy do następnej historii z zeszłego tygodnia, historii, która moim zdaniem była interesująca.

Napisałem to tylko dlatego, że podobał mi się ten numer i było w nim kilka interesujących kwestii, a mianowicie: Firefox w wersji 111 naprawił 11 luk CVE, ale nie było 1 luki dnia zerowego.

(I to jest moje usprawiedliwienie dla nagłówka z cyfrą 1 powtórzoną sześć razy.) [ŚMIECH]

Firefox 111 łata 11 dziur, ale nie ma wśród nich 1 dnia zerowego…

CHET. [ŚMIECH] Jestem fanem Firefoksa i miło jest widzieć, że nie odkryto niczego, co mogłoby być aktywnie wykorzystywane.

Ale najlepsze w tym jest to, że obejmują te problemy z bezpieczeństwem pamięci, które zostały odkryte zapobiegawczo, prawda?

Nie przypisują ich osobie lub stronie z zewnątrz, która coś odkryła i im to zgłosiła.

Po prostu aktywnie polują i informują nas, że pracują nad kwestiami bezpieczeństwa pamięci…

…co moim zdaniem jest naprawdę dobre.

KACZKA. W Mozilli podoba mi się to, że co cztery tygodnie, kiedy robią dużą aktualizację, biorą wszystkie błędy związane z bezpieczeństwem pamięci, wkładają je do jednego małego koszyka i mówią: „Wiesz co? Właściwie nie próbowaliśmy dowiedzieć się, czy można je wykorzystać, ale nadal zamierzamy nadać im numer CVE…

…i przyznaj, że choć w rzeczywistości może to nie nadawać się do wykorzystania, warto założyć, że jeśli ktoś wystarczająco się starał, lub miał wolę, lub miał za sobą pieniądze, lub po prostu chciał wystarczająco mocno, aby to zrobić (a we wszystkich tych kategorii), musisz założyć, że znajdą sposób na wykorzystanie jednej z nich w sposób, który byłby dla ciebie szkodliwy”.

I masz krótką historię o czymś, co ci się podobało, ze stabilnej przeglądarki Firefox lub Mozilla…

CHET. Oczywiście - właśnie o tym myślałem.

Przed podcastem rozmawialiśmy o projekcie o nazwie Servo, który stworzył Firefox (lub ostatecznie Fundacja Mozilla).

I, jak mówisz, jest to silnik renderujący silnika przeglądarki (obecnie ten w Mozilla Firefox nazywa się Gecko)… Pomysł polegał na napisaniu silnika renderującego w całości w Rust i tak naprawdę to było inspiracją do stworzenia języka programowania Rust.

Ważną kwestią jest tutaj to, że Rust jest językiem bezpiecznym dla pamięci.

Nie możesz popełniać błędów, które są naprawiane w tych CVE.

Tak więc w wymarzonym świecie prowadziłbyś ten blog dotyczący aktualizacji Firefoksa bez CVE dotyczących bezpieczeństwa pamięci.

Byłem bardzo podekscytowany, gdy zobaczyłem, że trochę funduszy trafiło do Linux Foundation na dalszy rozwój Servo.

Może w przyszłości będzie to nowy silnik Firefoksa, który sprawi, że będziemy jeszcze bezpieczniejsi?

KACZKA. Tak!

Postawmy sprawę jasno – sam fakt, że piszesz kod w Rust, nie oznacza, że jest on dobry i nie uodparnia go na luki w zabezpieczeniach.

Ale, jak mówisz, istnieje wiele problemów, szczególnie związanych z zarządzaniem pamięcią, które są, jak mówisz, o wiele trudniejsze do wykonania.

A w dobrze napisanym kodzie, nawet w czasie kompilacji, kompilator powinien widzieć, że „to nie jest w porządku”.

A jeśli można to zrobić automatycznie, bez całego narzutu, którego potrzebujesz w języku skryptowym, który robi coś w rodzaju wyrzucania elementów bezużytecznych, więc nadal uzyskujesz dobrą wydajność, to będzie interesujące.

Zastanawiam się tylko, jak długo to potrwa?

CHET. Wygląda na to, że biorą to małymi kęsami.

Pierwszym celem jest sprawienie, by renderowanie CSS2 działało, i to tak, jakbyś musiał potraktować każdą rzecz jako mały blok pracy i oddzielić ją od gigantycznego monstrum, jakim jest nowoczesny silnik renderujący… i wziąć kilka małych kęsów.

A finansowanie tych projektów jest naprawdę ważne, prawda?

Wiele rzeczy zawiera silniki przeglądarek; wiele produktów jest opartych na silniku Gecko, a także Blink firmy Google i Webkit firmy Apple.

A więc większa konkurencja, większa wydajność, większe bezpieczeństwo pamięci… to wszystko dobrze!

KACZKA. Przejdźmy więc do ostatniego tematu tygodnia, który, jak sądzę, jest główną historią…

… ale fajną rzeczą, jak mówią wielkie historie, jest to, że chociaż zawiera kilka fascynujących błędów i chociaż oba błędy, o których prawdopodobnie będziemy mówić, były technicznie zero dni, nie są katastrofalne .

Są tylko dobrym przypomnieniem rodzaju problemów, które mogą powodować błędy.

A tym tematem jest oczywiście Patch Tuesday.

Microsoft naprawia dwa dni zerowe w Patch Tuesday – zaktualizuj teraz!

CHET. Cóż, zamierzam być kontrowersyjny i mówić o Znak sieci najpierw błąd.

KACZKA. [ŚMIECH] To taka chwytliwa nazwa, prawda?

Wszyscy wiemy, że to „strefy internetowe”, jak za starych, dobrych czasów Internet Explorera.

Ale „Mark of the Web”… brzmi o wiele wspanialej, bardziej ekscytująco i ważniej!

CHET. Cóż, dla administratorów Internet Explorera (IE) prawdopodobnie pamiętasz, że możesz ustawić to tak, aby znajdowało się w strefie zaufanej; że w Strefie Intranetu; drugi w Strefie Internetu.

Mówimy o tym ustawieniu.

Ale to nie tylko żyje w Internet Explorerze, ale jest również obserwowane przez wiele innych procesów Microsoftu, aby określić pochodzenie pliku…

… na koncepcji, że pliki zewnętrzne są znacznie bardziej niebezpieczne niż pliki wewnętrzne.

I właśnie z tym założeniem się nie zgadzam.

Myślę, że to głupota!

Wszystkie pliki są niebezpieczne!

Nie ma znaczenia, gdzie je znalazłeś: na parkingu na pendrive; w sieci LAN; lub na stronie internetowej.

Dlaczego nie mielibyśmy po prostu traktować ich wszystkich tak, jakby byli nieufni i nie robić okropnych rzeczy?

KACZKA. Myślę, że widzę, skąd pochodzi Microsoft i wiem, że Apple ma coś podobnego… pobierasz plik, zostawiasz go gdzieś w katalogu, a potem wracasz do niego trzy tygodnie później.

Ale myślę, że jestem skłonny zgodzić się z tobą, że kiedy zaczniesz mówić: „No cóż, ten plik pochodzi z zapory ogniowej, więc należy mu zaufać”…

… to znowu dobre, staromodne „miękkie wnętrze do żucia”!

CHET. Tak.

Dlatego właśnie tego typu błędy, które pozwalają ominąć Mark of the Web, są problematyczne, prawda?

Wielu administratorów ma zasady grupowe, które mówią: „Microsoft Office nie może wykonywać makr na plikach z Mark of the Web, ale bez Mark of the Web pozwalamy na uruchamianie makr, ponieważ dział finansowy używa ich w arkuszach kalkulacyjnych Excel i we wszystkich menedżerowie muszą mieć do nich dostęp”.

Tego rodzaju sytuacja… zależy niestety od tego, czy ten plik pochodzi z wewnątrz, czy z zewnątrz.

I tak myślę, o co mi chodziło, na co narzekałem: ta luka pozwalała ludziom wysyłać ci pliki z zewnątrz i nie oznaczać ich tak, jakby pochodziły z zewnątrz.

A ponieważ takie rzeczy mogą się zdarzyć i zdarzają się, a także ponieważ istnieją inne sposoby, w jakie może się to zdarzyć, co uprzejmie wskazujesz w swoim artykule dotyczącym bezpieczeństwa Naked…

…oznacza to, że twoja polityka powinna być następująca: jeśli uważasz, że makra mogą być niebezpieczne, powinieneś je blokować lub wymuszać monit, aby je włączyć, *niezależnie od tego, skąd pochodzą*.

Nie powinieneś mieć zasad, które rozróżniają to, co wewnętrzne i to, co zewnętrzne, ponieważ tylko naraża cię to na obejście.

KACZKA. Absolutnie.

Wydaje mi się, że sedno sprawy polega na tym, że chociaż obejście „brandingu” Znaku Sieci (etykieta strefy internetowej w pliku)… chociaż jest to coś, co jest oczywiście przydatne dla oszustów, ponieważ wiedzą, na czym polegają niektórzy ludzie, * to rodzaj porażki, na którą i tak musisz się przygotować*.

Rozumiem pomysł Mark of the Web i nie sądzę, aby był to zły pomysł.

Po prostu nie użyłbym tego jako znaczącego lub ważnego dyskryminatora cyberbezpieczeństwa.

CHET. No i dla przypomnienia administratorom IT…

…najlepszym podejściem do rozwiązania tego problemu nie jest patrzenie na Mark of the Web.

Najlepszym podejściem jest podpisanie wewnętrznych makr, abyś wiedział, którym z nich zaufać, i zablokowanie wszystkich pozostałych.

KACZKA. Absolutnie.

Dlaczego po prostu nie pozwolisz na rzeczy, o których wiesz, że są absolutnie potrzebne i którym masz dobry powód, by zaufać…

…i jak mówisz, zabronić wszystkiego innego?

Przypuszczam, że jedna odpowiedź brzmi: „To trochę trudniejsze”, prawda?

To nie jest tak wygodne…

CHET. Cóż, przechodzi to w drugą lukę, która pozwala przestępcom wykorzystywać program Microsoft Outlook w sposób, który może pozwolić…

…Chyba atak podszywania się pod inne osoby?

Czy tak byś to nazwał, Duck?

KACZKA. Myślę o tym jako o rodzaju ataku Manipulator in the Middle (MitM).

Termin, który powszechnie słyszałem i którego używa Microsoft… nazywają to a atak sztafetowy, w zasadzie gdy nakłaniasz kogoś do uwierzytelnienia z *Tobą*, podczas gdy *Ty* uwierzytelniasz się w jego imieniu, tak jak oni, za kulisami, z prawdziwym serwerem.

Na tym polega sztuczka – po prostu nakłaniasz kogoś, nie zdając sobie z tego sprawy, aby powiedział: „Hej, muszę zalogować się na ten serwer, o którym nigdy wcześniej nie słyszałem. Co za świetny pomysł! Pozwól, że wyślę im skrót mojego hasła!”

Co może pójść nie tak?

Sporo…

CHET. To kolejny świetny przykład restrykcyjnej polityki kontra liberalnej, prawda?

Jeśli zapora sieciowa nie jest skonfigurowana do zezwalania na wychodzący ruch SMB (blokowanie komunikatów serwera), ta luka w zabezpieczeniach nie grozi.

Nie chodzi o to, że nie powinieneś go łatać… nadal powinieneś go łatać, ponieważ komputery są używane w wielu miejscach, w których dzieją się wszelkiego rodzaju zwariowane rzeczy sieciowe.

Jednak pomysł polega na tym, że jeśli twoja polityka brzmi: „Blokuj wszystko i zezwalaj tylko na rzeczy, które powinny się dziać”, wtedy ryzyko w tym przypadku jest mniejsze niż w przypadku pobłażania i mówisz: „Idziemy pozwolić na wszystko, z wyjątkiem rzeczy, które już zidentyfikowaliśmy jako złe”.

Ponieważ kiedy nadejdzie dzień zerowy, nikt nie zidentyfikował go jako złego.

Dlatego jest to dzień zerowy!

KACZKA. Dokładnie.

Dlaczego w ogóle chcesz, aby ludzie logowali się na losowe serwery zewnętrzne?

Nawet gdyby nie byli złośliwi, dlaczego mielibyście chcieć, aby przechodzili przez coś w rodzaju uwierzytelniania w stylu korporacyjnym, z ich korporacyjnymi danymi uwierzytelniającymi, na jakimś serwerze, który nie należy do was?

Powiedziawszy to, Chester, myślę, że jeśli myślisz o „miękkim środku do żucia”, istnieje sposób, w jaki oszuści, którzy są już w twojej sieci i mają trochę przyczółka, mogą to wykorzystać w sieci …

…konfigurując nieuczciwy serwer plików i nakłaniając cię do połączenia się z nim.

CHET. [ŚMIECH] Czy to BYOD?

Przynieś własny kontener Docker?

KACZKA. [ŚMIECH] Cóż, nie powinienem się tak naprawdę śmiać, ale to dość popularna rzecz wśród oszustów w dzisiejszych czasach, prawda?

Jeśli chcą uniknąć wykrycia rzeczy takich jak ich złośliwe oprogramowanie, użyją tak zwanej techniki „życia z ziemi” i po prostu pożyczą narzędzia, które już masz zainstalowane…

…jak curl, bash, PowerShell i polecenia, które i tak są absolutnie wszędzie.

W przeciwnym razie, jeśli mogą, po prostu uruchomią maszynę wirtualną [maszynę wirtualną]…

…jeśli w jakiś sposób uzyskają dostęp do twojego klastra maszyn wirtualnych i mogą skonfigurować niewinnie wyglądającą maszynę wirtualną, uruchomią w niej złośliwe oprogramowanie.

Lub ich kontener dokera zostanie po prostu skonfigurowany zupełnie inaczej niż cokolwiek innego, co masz.

Więc tak, myślę, że masz rację: jest to sposób, w jaki możesz to wykorzystać wewnętrznie.

Ale pomyślałem, że to intrygujący błąd, ponieważ zwykle, gdy ludzie myślą o atakach e-mailowych, zazwyczaj myślą: „Otrzymuję e-mail, ale aby zostać wysłanym, muszę albo otworzyć załącznik, albo kliknąć link”.

Ale ten, jak sądzę, może zostać uruchomiony, gdy program Outlook przygotowuje wiadomość e-mail, zanim jeszcze ją wyświetli!

Co jest dość paskudne, prawda?

CHET. Tak.

Myślałem, że czasy tego rodzaju błędów minęły, kiedy pozbyliśmy się wtyczek JavaScript i ActiveX w naszych klientach pocztowych.

KACZKA. Myślałem, że przez chwilę powiesz „Flash”, Chester. [ŚMIECH]

CHET. [ŚMIECH]

Cóż, dla programistów ważne jest, aby pamiętać, że tego rodzaju błędy wynikają z pełzania funkcji.

Chodzi mi o to, że e-maile stały się bezpieczniejsze, ponieważ usunęliśmy funkcje, prawda?

KACZKA. Poprawny.

CHET. Pozbyliśmy się ActiveX i JavaScript, a wszystkie te rzeczy…

…i wtedy ten nug był uruchamiany przez dźwięk „otrzymano nowy e-mail” będący zmienną, którą może wysłać nadawca e-maila.

Nie wiem, kto, na jakiej planecie pomyślał: „To brzmi jak dobra cecha”.

KACZKA. Dowód koncepcji, który widziałem na ten temat, który jest produkowany przez (chyba) firmę zajmującą się testami penetracyjnymi… tak to zrobili.

Wygląda więc na to, że oszuści, którzy to wykorzystują, tak właśnie *oni* to robili.

Ale wcale nie jest jasne, że jest to jedyna funkcja, której można nadużywać.

Rozumiem, że jeśli możesz powiedzieć: „Oto nazwa pliku, którego chcę, abyś użył”, to ta nazwa pliku najwyraźniej…

… cóż, możesz po prostu umieścić tam ścieżkę UNC, prawda?

\SOMEBODY.ELSES.SERVER.NAME… i do którego będzie dostęp Outlook.

Więc masz rację: to rzeczywiście brzmi jak pełzanie funkcji.

I, jak powiedziałem, zastanawiam się, ile innych pominiętych funkcji może to dotyczyć i czy one również zostały załatane?

Microsoft był trochę małomówny, jeśli chodzi o wszystkie szczegóły, prawdopodobnie dlatego, że ta rzecz była wykorzystywana na wolności.

CHET. Mogę rozwiązać ten problem jednym słowem.

Błazen. [Historyczny klient poczty e-mail działający tylko w trybie tekstowym.]

KACZKA. Tak, Mutt!

Wiąz, sosna, mailx, mail…

…sieciowy, Chester!

CHET. Zapomniałeś o kocie.

KACZKA. Myślałem o netcat, gdzie faktycznie rozmawiasz interaktywnie z serwerem pocztowym na drugim końcu.

CHET. [ŚMIECH] Możesz odbierać e-maile tylko wtedy, gdy siedzisz przy klawiaturze.

KACZKA. Jeśli zastosujesz łatkę, miejmy nadzieję, że faktycznie zajmie się wszystkimi miejscami w Outlooku, w których można uzyskać dostęp do pliku, a ten plik po prostu znajduje się na zdalnym serwerze…

… więc Outlook mówi: „Hej, może spróbuję zalogować się na serwerze za ciebie?”

Teraz, Chester, kiedy omawialiśmy to przed podcastem, poczyniłeś interesującą obserwację, że byłeś zaskoczony, że ten błąd pojawił się na wolności, ponieważ wielu dostawców usług internetowych blokuje port SMB 445, prawda?

Nie z powodu tego błędu uwierzytelniania, ale dlatego, że był to jeden z głównych sposobów rozprzestrzeniania się robaków sieciowych…

…i wszyscy mieli ich tak dość 10, 15, 20 lat temu, że dostawcy usług internetowych na całym świecie po prostu powiedzieli: „Nie. Nie mogę tego zrobić. Jeśli chcesz odblokować port 445, musisz przeskoczyć przez obręcze lub zapłacić nam dodatkowe pieniądze.”

I większości ludzi to nie przeszkadzało.

Więc możesz być chroniony przed tym przez przypadek, a nie projekt.

Zgodziłbyś się z tym?

CHET. Tak, myślę, że to prawdopodobne.

Większość dostawców usług internetowych na świecie to blokuje.

To znaczy, można sobie wyobrazić w systemie Windows XP, lata temu, ile komputerów było podłączonych do Internetu, bez hasła, siedziało bezpośrednio na swoich połączeniach internetowych z odsłoniętym udziałem C $.

Nie mówimy tu nawet o wyczynach.

Mówimy tylko o ludziach z ADMI|N$ i C$ łopoczącymi na wietrze!

KACZKA. Jeśli w ten sposób jesteś chroniony (tzn. to nie działa, ponieważ twój dostawca usług internetowych na to nie pozwala)…

…nie używaj tego jako wymówki, aby nie zastosować łatki, prawda?

CHET. Tak, absolutnie.

Nie chcesz, aby próby w ogóle miały miejsce, nie mówiąc już o ich sukcesie.

Większość z nas podróżuje, prawda?

Korzystam z laptopa w kawiarni; a potem korzystam z laptopa w restauracji; a potem korzystam z laptopa na lotnisku.

Kto wie, co blokują?

Nie mogę polegać na zablokowaniu portu 445…

KACZKA. Chester, myślę, że lepiej na tym poprzestańmy, bo mam na uwadze czas.

Tak więc bardzo dziękuję za szybkie podejście do mikrofonu.

Czy zamierzasz wrócić w przyszłym tygodniu?

Jesteś, prawda?

CHET. Z pewnością planuję być w przyszłym tygodniu, chyba że wystąpią nieprzewidziane okoliczności.

KACZKA. Doskonały!

Pozostaje nam tylko powiedzieć, jak to zwykle robimy…

CHET. Do następnego razu, bądź bezpieczny.

[MOM MUZYCZNY]

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://nakedsecurity.sophos.com/2023/03/16/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text/

- :Jest

- $W GÓRĘ

- 1

- 10

- 11

- 20 roku

- a

- Zdolny

- O nas

- o tym

- absolutnie

- dostęp

- dostęp

- Dostęp

- wypadek

- aktywnie

- faktycznie

- Admin

- przyznać

- przed

- lotnisko

- alarm

- Wszystkie kategorie

- Pozwalać

- pozwala

- sam

- już

- Chociaż

- wśród

- i

- android

- Andy Greenberg

- Rocznica

- Inne

- odpowiedź

- ktoś

- nigdzie

- api

- Aplikacja

- pojawił się

- Apple

- Aplikuj

- podejście

- mobilne i webowe

- SĄ

- na około

- artykuł

- AS

- At

- atakować

- Ataki

- Próby

- audio

- Uwierzytelnianie

- autor

- automatycznie

- z powrotem

- Łazienka

- źle

- Bankowość

- na podstawie

- bash

- Gruntownie

- koszyk

- BE

- bo

- zanim

- za

- za kulisami

- jest

- uwierzyć

- Dzwony

- poniżej

- BEST

- Ulepsz Swój

- pomiędzy

- Duży

- Bit

- Migać

- Blokować

- bloking

- Blog

- Bluetooth

- książka

- pożyczać

- Dolny

- przerwa

- przynieść

- przeglądarka

- Bug

- błędy

- by

- wezwanie

- nazywa

- CAN

- nie może

- walizka

- CAT

- katastrofalny

- kategorie

- Spowodować

- na pewno

- Chester Wiśniewski

- żucia

- Dodaj

- wybrany

- okoliczności

- jasny

- kliknij

- klient

- klientów

- Grupa

- kod

- Kawa

- kawiarnia

- kolega

- kolekcja

- zbiera

- jak

- przyjście

- konkurencja

- całkowicie

- komputery

- pojęcie

- Podłączanie

- połączenia

- stale

- Pojemnik

- zawartość

- treść

- kontynuować

- kontrowersyjny

- Korporacyjny

- mógłby

- kurs

- stworzony

- Tworzenie

- Listy uwierzytelniające

- Przestępstwo

- przestępcy

- Crooks

- Obecnie

- cve

- Bezpieczeństwo cybernetyczne

- Niebezpieczny

- Ciemny

- dane

- dzień

- Dni

- Promocje

- zdecydować

- Departament

- zależny

- Wnętrze

- detale

- wykryte

- Deweloper

- deweloperzy

- rozwijanie

- urządzenie

- urządzenia

- ZROBIŁ

- Cyfra

- bezpośrednio

- odkryty

- Omawiając

- wyświetlacze

- Doker

- Kontener Dockera

- Nie

- robi

- nie

- pobieranie

- marzenie

- napęd

- Spadek

- e

- każdy

- wysiłek

- bądź

- e-maile

- umożliwiać

- silnik

- silniki

- dość

- całkowicie

- istotnie

- Parzyste

- ostatecznie

- Każdy

- wszyscy

- wszystko

- dokładnie

- przykład

- przewyższać

- Z wyjątkiem

- podniecony

- ekscytujący

- wykonać

- Przede wszystkim system został opracowany

- oczekiwać

- spodziewany

- Wykorzystać

- eksploatowany

- exploity

- badacz

- narażony

- zewnętrzny

- dodatkowy

- Brak

- wentylator

- fascynujący

- Moda

- FAST

- Cecha

- polecane

- Korzyści

- Postać

- filet

- Akta

- finał

- finansować

- Znajdź

- znalezieniu

- natura

- Firefox

- zapora

- i terminów, a

- dopasować

- ustalony

- pływ

- W razie zamówieenia projektu

- znaleziono

- Fundacja

- przyjaciel

- od

- zabawa

- Finansowanie

- przyszłość

- gra

- Ogólne

- ogólnie

- otrzymać

- miejsce

- gigant

- Dać

- Globalne

- Go

- cel

- Goes

- będzie

- dobry

- Google'a

- wspaniały

- Zarządzanie

- zdarzyć

- dzieje

- Ciężko

- haszysz

- Have

- mający

- głowa

- nagłówek

- słyszeć

- wysłuchany

- tutaj

- Wysoki

- historyczny

- Dziury

- nadzieję

- W jaki sposób

- HTTPS

- Ludzie

- Łowiectwo

- i

- CHORY

- pomysł

- zidentyfikowane

- natychmiast

- ważny

- in

- Skłonny

- zawierać

- Inspiracja

- zainstalować

- Zamierzam

- interakcji

- ciekawy

- wewnętrzny

- wewnętrznie

- Internet

- wprowadzenie

- Internet przedmiotów

- Urządzenie IoT

- ISP

- problem

- problemy

- IT

- samo

- JAVASCRIPT

- Dołączył

- skok

- Uprzejmy

- Wiedzieć

- Wiedząc

- Etykieta

- język

- laptopa

- Nazwisko

- śmiać się

- Pozostawiać

- najmu

- lekki

- lubić

- Prawdopodobnie

- Linia

- LINK

- linux

- podstawa linuksa

- mało

- Zyje

- załadować

- lokalizacja

- długo

- długi czas

- poszukuje

- Lords

- Partia

- maszyna

- makra

- zrobiony

- poważny

- robić

- Makers

- malware

- i konserwacjami

- Zarządzający

- wiele

- znak

- wyraźny

- Marketing

- Materia

- znaczy

- Pamięć

- wiadomość

- wiadomości

- mikrofon

- Microsoft

- Środkowy

- może

- nic

- błędy

- MITM

- Nowoczesne technologie

- moment

- pieniądze

- jeszcze

- większość

- ruch

- Mozilla

- Mozilla Firefox

- Fundacja Mozilla

- Muzyka

- musical

- Nagie bezpieczeństwo

- Nagi podcast o bezpieczeństwie

- Nazwa

- Potrzebować

- potrzebne

- sieć

- Nowości

- Następny

- w następnym tygodniu

- normalnie

- numer

- of

- Biurowe

- Stary

- on

- ONE

- koncepcja

- zamówienie

- Inne

- Outlook

- zewnętrzne

- własny

- parking

- część

- szczególnie

- przyjęcie

- Hasło

- hasła

- Łata

- Patch wtorek

- Łatki

- ścieżka

- Paweł

- Zapłacić

- Ludzie

- jest gwarancją najlepszej jakości, które mogą dostarczyć Ci Twoje monitory,

- pozwolenie

- osoba

- telefon

- Miejsca

- krok po kroku

- planeta

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- Play Store

- gracz

- wtyczki

- Podcast

- Podcasty

- punkt

- polityka

- muzyka pop

- Popularny

- Wiadomości

- PowerShell

- woleć

- przygotowanie

- bardzo

- Cena

- prawdopodobnie

- Problem

- problemy

- procesów

- Wytworzony

- Produkty

- Programowanie

- progresywny

- projekt

- projektowanie

- dowód

- dowód koncepcji

- chroniony

- pochodzenie

- położyć

- Stawia

- pytanie

- przypadkowy

- raczej

- Czytaj

- real

- powód

- otrzymać

- szczątki

- pamiętać

- zdalny

- usuwanie

- wykonanie

- powtórzony

- Zgłoszone

- zażądać

- wymagany

- REST

- restauracja

- Restrykcyjne

- Pozbyć się

- Ryzyko

- rss

- run

- Rdza

- bezpieczniej

- Bezpieczeństwo

- Powiedział

- mówią

- Sceny

- Ekran

- pokaz

- druga

- bezpieczne

- bezpieczeństwo

- widzi

- nadawca

- zestaw

- Zestawy

- ustawienie

- Share

- Sklep

- Zakupy

- Short

- powinien

- znak

- znaczący

- podpisywanie

- podobny

- Prosty

- ponieważ

- witryna internetowa

- SIX

- mały

- mądry

- SMB

- SMS

- So

- ROZWIĄZANIA

- Rozwiązywanie

- kilka

- Ktoś

- coś

- gdzieś

- Dźwięk

- Spotify

- początek

- rozpoczęty

- pobyt

- stepping

- Nadal

- Stop

- sklep

- historie

- Historia

- przedmiot

- udany

- taki

- zdziwiony

- Brać

- biorąc

- Mówić

- rozmawiać

- Techniki

- Testowanie

- że

- Połączenia

- Przyszłość

- świat

- ich

- Im

- Te

- rzecz

- rzeczy

- Myślący

- myśl

- trzy

- Przez

- czas

- czasy

- Tytuł

- do

- już dziś

- narzędzia

- aktualny

- dotykając

- ruch drogowy

- leczyć

- wyzwalać

- rozsierdzony

- Zaufaj

- zaufany

- Wtorek

- typy

- Ostatecznie

- zrozumienie

- nieprzewidziany

- Aktualizacja

- URL

- us

- posługiwać się

- zazwyczaj

- wakacje

- wersja

- Przeciw

- Wirtualny

- Maszyna wirtualna

- Luki w zabezpieczeniach

- wrażliwość

- poszukiwany

- ostrzeżenie

- Droga..

- sposoby

- sieć

- zestaw internetowy

- Strona internetowa

- tydzień

- tygodni

- DOBRZE

- Co

- czy

- który

- Podczas

- KIM

- Dziki

- będzie

- okna

- w

- bez

- słowo

- Praca

- pracujący

- świat

- robaki

- wartość

- by

- napisać

- pisać kod

- Źle

- xp

- lat

- Twój

- zefirnet

- zero

- Zero Day

![S3, odc. 120: Kiedy kryptowaluta po prostu nie chce odejść [audio + tekst]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep120-when-dud-crypto-simply-wont-let-go-audio-text-300x157.png)