Badacze firmy ESET zidentyfikowali coś, co wygląda na atak wodopoju na regionalny serwis informacyjny dostarczający wiadomości o Gilgit-Baltistanie, spornym regionie administrowanym przez Pakistan. Wersja witryny Hunza News w języku urdu, po otwarciu na urządzeniu mobilnym, umożliwia czytelnikom pobranie aplikacji Hunza News na Androida bezpośrednio ze strony internetowej, ale aplikacja ta ma możliwości szkodliwego szpiegostwa. Nazwaliśmy to nieznane wcześniej oprogramowanie szpiegujące Kamran ze względu na nazwę jego pakietu com.kamran.hunzanews. Kamran to imię powszechne w Pakistanie i innych regionach, w których mówi się w języku urdu; w języku perskim, którym posługują się niektóre mniejszości w Gilgit-Baltistan, oznacza szczęście lub szczęście.

Witryna Hunza News ma wersję angielską i urdu; angielska wersja mobilna nie udostępnia żadnej aplikacji do pobrania. Jednak wersja urdu na urządzenia mobilne umożliwia pobranie oprogramowania szpiegującego dla systemu Android. Warto wspomnieć, że zarówno wersja angielska, jak i urdu na komputery stacjonarne oferują również oprogramowanie szpiegujące dla Androida; chociaż nie jest kompatybilny z systemami operacyjnymi dla komputerów stacjonarnych. Skontaktowaliśmy się z witryną dotyczącą złośliwego oprogramowania dla Androida. Jednak przed publikacją naszego wpisu na blogu nie otrzymaliśmy żadnej odpowiedzi.

Kluczowe punkty raportu:

- Oprogramowanie szpiegowskie dla systemu Android, które nazwaliśmy Kamran, zostało rozesłane poprzez możliwy atak typu watering hole na witrynę Hunza News.

- Szkodnik atakuje wyłącznie użytkowników posługujących się językiem urdu w regionie Gilgit-Baltistan administrowany przez Pakistan.

- Oprogramowanie szpiegowskie Kamran wyświetla zawartość witryny Hunza News i zawiera niestandardowy złośliwy kod.

- Nasze badanie pokazuje, że co najmniej 20 urządzeń mobilnych zostało naruszonych.

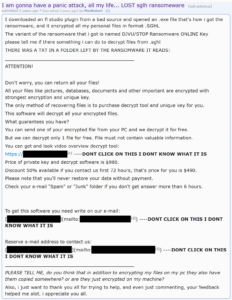

Po uruchomieniu złośliwa aplikacja prosi użytkownika o przyznanie jej uprawnień dostępu do różnych danych. Jeśli zostanie zaakceptowany, gromadzi dane o kontaktach, wydarzeniach w kalendarzu, dziennikach połączeń, informacjach o lokalizacji, plikach urządzenia, wiadomościach SMS, obrazach itp. Ponieważ ta złośliwa aplikacja nigdy nie była oferowana w sklepie Google Play i jest pobierana z niezidentyfikowanego źródła, o którym mowa jako Nieznane przez Google, aby zainstalować tę aplikację, użytkownik jest proszony o włączenie opcji instalowania aplikacji z nieznanych źródeł.

Szkodliwa aplikacja pojawiła się na stronie internetowej pomiędzy 7 stycznia 2023 r. a 21 marca 2023 r.; certyfikat twórcy złośliwej aplikacji został wydany 10 stycznia 2023 r. W tym czasie protesty przetrzymywano w Gilgit-Baltistan z różnych powodów, w tym praw do ziemi, obaw podatkowych, przedłużających się przerw w dostawie prądu i spadku dotowanych dostaw pszenicy. Region pokazany na mapie na rys. 1 znajduje się pod władzą administracyjną Pakistanu i obejmuje północną część większego regionu Kaszmiru, który jest przedmiotem sporu między Indiami a Pakistanem od 1947 r. oraz między Indiami a Chinami od 1959 r.

Przegląd

Hunza News, nazwana prawdopodobnie na cześć dystryktu Hunza lub Doliny Hunza, to gazeta internetowa dostarczająca wiadomości związane z Gilgit-Baltistan region.

Region ten, liczący około 1.5 miliona mieszkańców, słynie z obecności jednych z najwyższych gór na świecie, w których znajduje się pięć z cenionych „ośmiotysięczników” (gór, których szczyt znajduje się na wysokości ponad 8,000 2 metrów nad poziomem morza), w szczególności K2023 i dlatego jest często odwiedzany przez międzynarodowych turystów, wędrowców i alpinistów. W związku z protestami wiosną 2023 r. i kolejnymi we wrześniu XNUMX r US i Kanada wydały zalecenia dotyczące podróży dla tego regionu oraz Niemcy zasugerowano, aby turyści byli na bieżąco informowani o aktualnej sytuacji.

Gilgit-Baltistan jest również ważnym skrzyżowaniem ze względu na autostradę Karakorum, jedyną przejezdną drogę łączącą Pakistan z Chinami, ponieważ umożliwia ona Chinom ułatwienie handlu i tranzytu energii poprzez dostęp do Morza Arabskiego. Pakistańska część autostrady jest obecnie przebudowywana i modernizowana; wysiłki są finansowane zarówno przez Pakistan, jak i Chiny. Autostrada jest często blokowana z powodu uszkodzeń spowodowanych pogodą lub protestami.

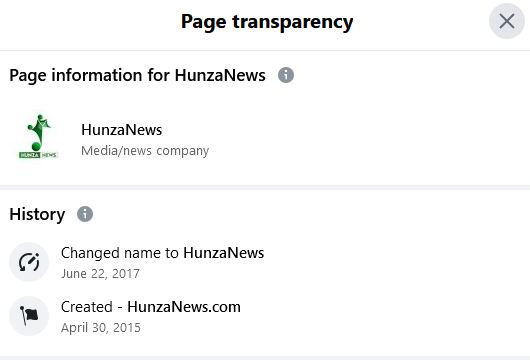

Witryna Hunza News udostępnia treści w dwóch językach: angielskim i urdu. Oprócz angielskiego język urdu ma w Pakistanie status języka narodowego, a w Gilgit-Baltistanie służy jako język powszechny lub pomostowy w komunikacji międzyetnicznej. Oficjalna domena Hunza News to hunzanews.net, zarejestrowany May 22nd, 2017 i od tego czasu konsekwentnie publikuje artykuły w Internecie, o czym świadczą dane Internet Archive za hunzanews.net.

Przed 2022 r. ta gazeta internetowa korzystała również z innej domeny, hunzanews.com, jak wskazano w informacjach o przejrzystości strony znajdujących się w witrynie Facebook strona (patrz rysunek 2) i dane z archiwum internetowego hunzanews.com, dane z archiwum internetowego również to pokazują hunzanews.com dostarczał wiadomości od 2013 roku; dlatego przez około pięć lat ta internetowa gazeta publikowała artykuły za pośrednictwem dwóch stron internetowych: hunzanews.net i hunzanews.com. Oznacza to również, że ta gazeta internetowa działa i zdobywa czytelników online od ponad 10 lat.

W 2015, hunzanews.com zaczął dostarczać legalną aplikację na Androida, jak pokazano na rysunku 3, która była dostępna w sklepie Google Play. Na podstawie dostępnych danych sądzimy, że wydano dwie wersje tej aplikacji, z których żadna nie zawiera żadnych szkodliwych funkcji. Celem tych aplikacji było przedstawienie czytelnikom treści serwisu w sposób przyjazny dla użytkownika.

W drugiej połowie 2022 roku nowa strona internetowa hunzanews.net przeszedł aktualizacje wizualne, obejmujące m.in. usunięcie możliwości pobrania aplikacji na Androida z Google Play. Dodatkowo oficjalna aplikacja została usunięta ze sklepu Google Play, prawdopodobnie ze względu na jej niekompatybilność z najnowszymi systemami operacyjnymi Android.

Przynajmniej przez kilka tygodni od Grudzień 2022 aż do Styczeń 7th, 2023strona internetowa nie udostępniała możliwości pobrania oficjalnej aplikacji mobilnej, jak pokazano na rysunku 4.

Z zapisów Archiwum Internetowego wynika, że przynajmniej od marzec 21st, 2023w serwisie ponownie udostępniono możliwość pobrania aplikacji na system Android, dostępnej za pomocą przycisku POBIERZ APLIKACJĘ, jak pokazano na rysunku 5. Brak danych za okres od 7 styczniath i 21 marcast, 2023, co pomoże nam określić dokładną datę ponownego pojawienia się aplikacji na stronie.

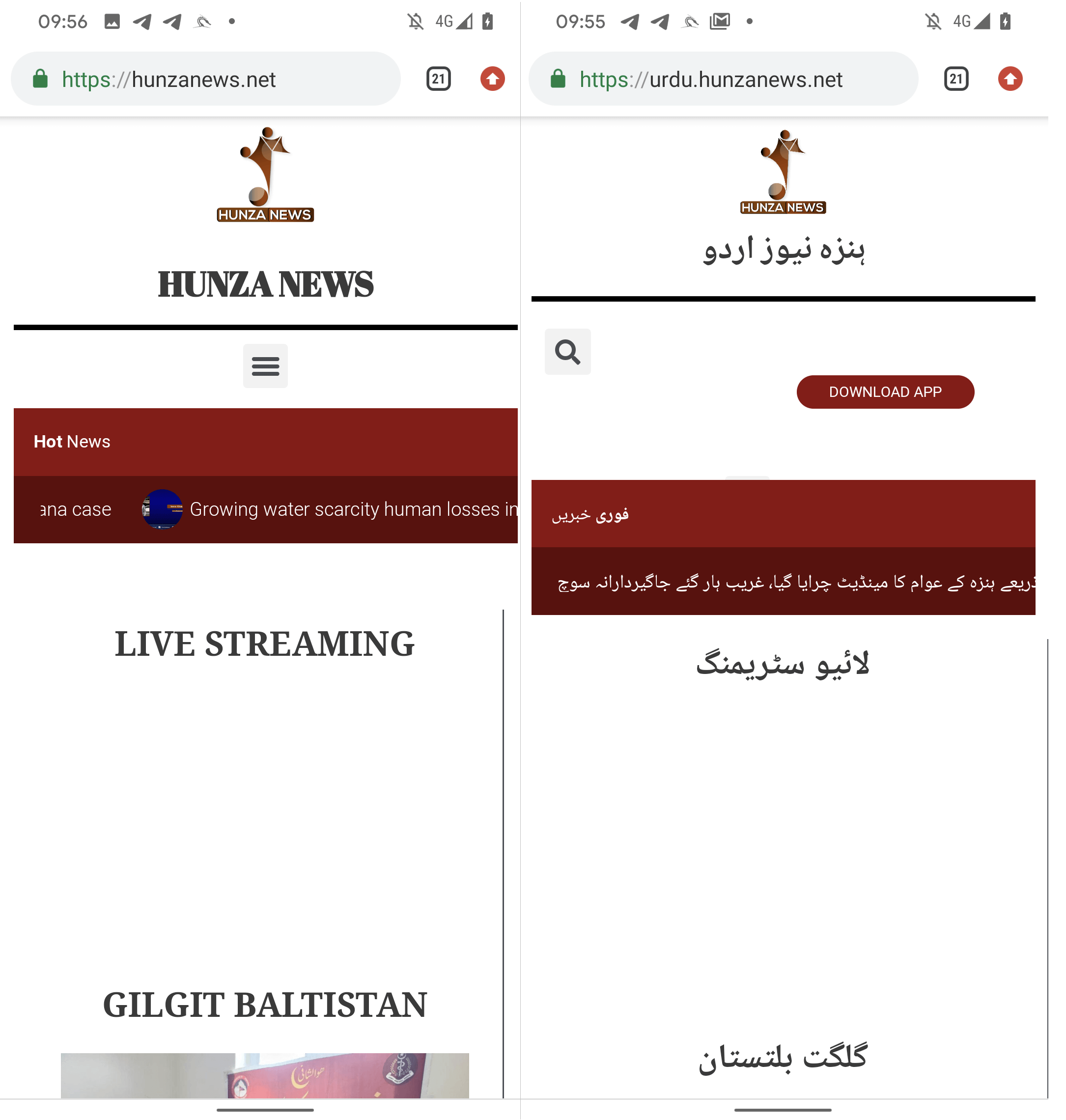

Analizując kilka wersji serwisu natknęliśmy się na coś ciekawego: przeglądanie serwisu w przeglądarce na komputerze stacjonarnym w dowolnej wersji językowej Hunza News – angielskiej (hunzanews.net) lub urdu (urdu.hunzanews.net) – w widocznym miejscu wyświetla przycisk POBIERZ APLIKACJĘ u góry strony internetowej. Pobrana aplikacja jest natywną aplikacją dla systemu Android, której nie można zainstalować na komputerze stacjonarnym i narazić na szwank.

Jednak na urządzeniu mobilnym ten przycisk jest widoczny wyłącznie w wariancie języka urdu (urdu.hunzanews.net), jak pokazano na rysunku 6.

Z dużą dozą pewności możemy stwierdzić, że złośliwa aplikacja jest skierowana w szczególności do użytkowników posługujących się językiem urdu, którzy uzyskują dostęp do witryny za pośrednictwem urządzenia z systemem Android. Szkodliwa aplikacja dostępna jest na stronie od pierwszego kwartału 2023 roku.

Kliknięcie przycisku POBIERZ APLIKACJĘ powoduje pobranie aplikacji https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Ponieważ ta złośliwa aplikacja nigdy nie była oferowana w sklepie Google Play i jest pobierana z witryny strony trzeciej w celu jej zainstalowania, użytkownik jest proszony o włączenie innej niż domyślna opcji dla systemu Android umożliwiającej instalowanie aplikacji z nieznanych źródeł.

Szkodliwa aplikacja o nazwie Hunza News to nieznane wcześniej oprogramowanie szpiegujące, które nazwaliśmy Kamran i które zostało omówione w poniższej sekcji dotyczącej Kamran.

Dział badawczy firmy ESET skontaktował się z Hunza News w sprawie Kamranu. Przed publikacją naszego wpisu na blogu nie otrzymaliśmy żadnej informacji zwrotnej ani odpowiedzi ze strony serwisu.

Victimology

Na podstawie wyników naszego badania udało nam się zidentyfikować co najmniej 22 zainfekowane smartfony, z czego pięć znajdowało się w Pakistanie.

Kamran

Kamran to wcześniej nieudokumentowane oprogramowanie szpiegujące dla Androida, charakteryzujące się unikalnym składem kodu, różniącym się od innych znanych programów szpiegujących. ESET wykrywa to oprogramowanie szpiegujące jako Android/Spy.Kamran.

Zidentyfikowaliśmy tylko jedną wersję złośliwej aplikacji zawierającej Kamran, którą można pobrać z witryny Hunza News. Jak wyjaśniono w sekcji Przegląd, nie jesteśmy w stanie określić dokładnej daty umieszczenia aplikacji w witrynie Hunza News. Jednakże powiązany certyfikat programisty (odcisk palca SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), służący do podpisywania aplikacji na Androida, został wydany 10 styczniath2023 r. Ta data stanowi podstawę do najwcześniejszego momentu zbudowania szkodliwej aplikacji.

Natomiast legalne aplikacje z Hunza News, które wcześniej były dostępne w Google Play, zostały podpisane innym certyfikatem programisty (odcisk palca SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Te czyste i legalne aplikacje nie wykazują podobieństw w kodzie ze zidentyfikowaną złośliwą aplikacją.

Po uruchomieniu Kamran monituje użytkownika o przyznanie uprawnień dostępu do różnych danych przechowywanych na urządzeniu ofiary, takich jak kontakty, wydarzenia w kalendarzu, dzienniki połączeń, informacje o lokalizacji, pliki urządzenia, wiadomości SMS i obrazy. Zawiera także okno interfejsu użytkownika, oferujące opcje odwiedzania kont w mediach społecznościowych Hunza News oraz wyboru języka angielskiego lub urdu do ładowania zawartości hunzanews.net, jak pokazano na rysunku 7.

W przypadku przyznania powyższych uprawnień oprogramowanie szpiegujące Kamran automatycznie zbiera wrażliwe dane użytkownika, w tym:

- Wiadomości SMS

- lista kontaktów

- Dzienniki połączeń

- wydarzenia w kalendarzu

- lokalizacja urządzenia

- lista zainstalowanych aplikacji

- otrzymane wiadomości SMS

- informacje o urządzeniu

- zdjęcia

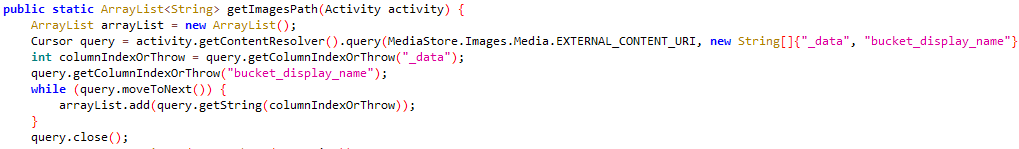

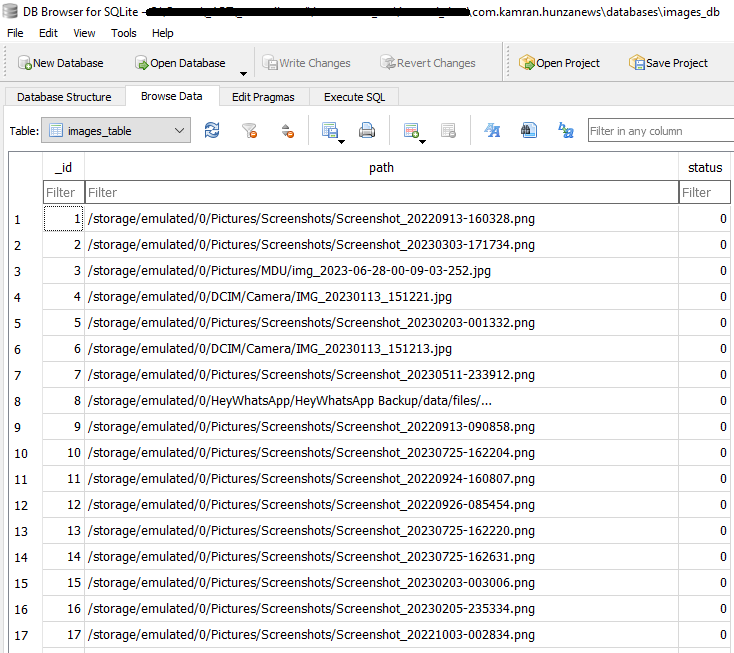

Co ciekawe, Kamran identyfikuje dostępne pliki obrazów na urządzeniu (jak pokazano na rysunku 8), uzyskuje ścieżki plików do tych obrazów i przechowuje te dane w obrazy_db bazę danych, jak pokazano na rysunku 9. Ta baza danych jest przechowywana w pamięci wewnętrznej szkodliwego oprogramowania.

Wszystkie typy danych, w tym pliki obrazów, są przesyłane na zakodowany na stałe serwer dowodzenia i kontroli (C&C). Co ciekawe, operatorzy zdecydowali się wykorzystać platformę internetową Firebase jako swój serwer C&C: https://[REDACTED].firebaseio[.]com. Serwer C&C został zgłoszony Google, ponieważ platforma jest dostarczana przez tę firmę technologiczną.

Należy zauważyć, że złośliwe oprogramowanie nie ma możliwości zdalnej kontroli. W rezultacie dane użytkownika są przesyłane za pośrednictwem protokołu HTTPS do serwera kontroli i kontroli Firebase tylko wtedy, gdy użytkownik otworzy aplikację; Eksfiltracja danych nie może działać w tle, gdy aplikacja jest zamknięta. Kamran nie ma mechanizmu śledzącego, jakie dane zostały wyekstrahowane, dlatego wielokrotnie wysyła do swojej centrum kontroli te same dane oraz wszelkie nowe dane spełniające kryteria wyszukiwania.

Wnioski

Kamran to nieznane wcześniej oprogramowanie szpiegujące dla Androida, którego celem są osoby posługujące się językiem urdu w regionie Gilgit-Baltistan. Nasze badanie wskazuje, że złośliwa aplikacja zawierająca Kamran jest dystrybuowana co najmniej od 2023 r. w drodze prawdopodobnie ataku wodopoju na lokalną gazetę internetową o nazwie Hunza News.

Kamran demonstruje unikalną bazę kodu różniącą się od innych programów szpiegujących dla Androida, uniemożliwiając przypisanie go jakiejkolwiek znanej grupie zaawansowanych trwałych zagrożeń (APT).

Badanie to pokazuje również, że ważne jest, aby podkreślić znaczenie pobierania aplikacji wyłącznie z zaufanych i oficjalnych źródeł.

W przypadku jakichkolwiek pytań dotyczących naszych badań opublikowanych na WeLiveSecurity, prosimy o kontakt pod adresem groźba intel@eset.com.

ESET Research oferuje prywatne raporty analityczne APT i strumienie danych. W przypadku jakichkolwiek pytań dotyczących tej usługi odwiedź stronę Analiza zagrożeń firmy ESET strona.

IoC

Akta

|

SHA-1 |

Nazwa pakietu |

Wykrywanie |

Opis |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Oprogramowanie szpiegowskie Kamran. |

Sieć

|

IP |

Domena |

Dostawca usług hostingowych |

Pierwszy widziany |

Szczegóły |

|

34.120.160[.]131 |

[USUNIĘTO].firebaseio[.]com |

Google LLC |

2023-07-26 |

Serwer C&C. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domena.com, LLC |

2017-05-22 |

Witryna dystrybucji. |

Techniki SKOŚNE ATT&CK

Ten stół został zbudowany przy użyciu wersja 13 frameworku MITER ATT&CK.

|

Taktyka |

ID |

Imię |

Opis |

|

odkrycie |

Wykrywanie oprogramowania |

Oprogramowanie szpiegowskie Kamran może uzyskać listę zainstalowanych aplikacji. |

|

|

Wykrywanie plików i katalogów |

Oprogramowanie szpiegowskie Kamran może wyświetlać pliki obrazów w pamięci zewnętrznej. |

||

|

Wykrywanie informacji o systemie |

Oprogramowanie szpiegowskie Kamran może wyodrębnić informacje o urządzeniu, w tym model urządzenia, wersję systemu operacyjnego i typowe informacje o systemie. |

||

|

Collection |

Dane z systemu lokalnego |

Oprogramowanie szpiegowskie Kamran może wydobywać pliki obrazów z urządzenia. |

|

|

Śledzenie lokalizacji |

Oprogramowanie szpiegowskie Kamran śledzi lokalizację urządzenia. |

||

|

Chronione dane użytkownika: wpisy kalendarza |

Oprogramowanie szpiegowskie Kamran może wyodrębniać wpisy kalendarza. |

||

|

Chronione dane użytkownika: dzienniki połączeń |

Oprogramowanie szpiegowskie Kamran może wyodrębniać dzienniki połączeń. |

||

|

Chronione dane użytkownika: lista kontaktów |

Oprogramowanie szpiegowskie Kamran może wyodrębnić listę kontaktów urządzenia. |

||

|

Chronione dane użytkownika: wiadomości SMS |

Oprogramowanie szpiegowskie Kamran może wyodrębniać wiadomości SMS i przechwytywać otrzymane wiadomości SMS. |

||

|

Dowodzenia i kontroli |

Protokół warstwy aplikacji: protokoły internetowe |

Oprogramowanie szpiegowskie Kamran wykorzystuje protokół HTTPS do komunikacji ze swoim serwerem C&C. |

|

|

Usługa internetowa: komunikacja jednokierunkowa |

Kamran używa serwera Firebase firmy Google jako swojego serwera kontroli. |

||

|

Exfiltracja |

Eksfiltracja przez kanał C2 |

Oprogramowanie szpiegowskie Kamran wydobywa dane za pomocą protokołu HTTPS. |

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :ma

- :Jest

- :nie

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- Zdolny

- O nas

- powyżej

- zaakceptowany

- dostęp

- dostępny

- Dostęp

- Konta

- w poprzek

- aktywny

- Dodatkowy

- do tego

- podawany

- administracyjny

- zaawansowany

- zaawansowane trwałe zagrożenie

- potwierdzać

- Po

- pozwala

- wzdłuż

- również

- Chociaż

- an

- analizowane

- Analizując

- i

- android

- aplikacja android

- Inne

- każdy

- Aplikacja

- pojawił się

- pojawia się

- Zastosowanie

- aplikacje

- mobilne i webowe

- APT

- arabski

- Archiwum

- SĄ

- na około

- towary

- AS

- powiązany

- At

- atakować

- automatycznie

- dostępny

- tło

- na podstawie

- BE

- bo

- być

- zanim

- jest

- uwierzyć

- poniżej

- pomiędzy

- zablokowany

- obie

- BRIDGE

- przeglądarka

- wybudowany

- ale

- przycisk

- by

- Kalendarz

- wezwanie

- nazywa

- oprawa ołowiana witrażu

- CAN

- nie może

- możliwości

- powodowany

- świadectwo

- charakteryzuje

- Chiny

- kleń

- zamknięte

- kod

- Kod źródłowy

- COM

- wspólny

- komunikować

- Komunikacja

- sukcesy firma

- zgodny

- skład

- kompromis

- Zagrożone

- o

- Obawy

- pewność siebie

- Podłączanie

- konsekwentnie

- Składający się

- skontaktuj się

- łączność

- zawiera

- zawartość

- treść

- kontrast

- kontrola

- mógłby

- tworzenie

- Kryteria

- Aktualny

- Obecnie

- zwyczaj

- uszkodzić

- dane

- Baza danych

- Data

- upadek

- Stopień

- dostarczanie

- dostarcza

- wykazać

- demonstruje

- stacjonarny

- Deweloper

- urządzenie

- urządzenia

- ZROBIŁ

- różne

- bezpośrednio

- wyświetlanie

- wyświetlacze

- Spierać się

- odrębny

- dystrybuowane

- dzielnica

- Nie

- domena

- na dół

- pobieranie

- z powodu

- podczas

- najwcześniej

- starania

- bądź

- umożliwiać

- obejmujący

- energia

- Angielski

- szpiegostwo

- ceniony

- itp

- wydarzenia

- udowodnione

- oczywisty

- wyłącznie

- eksfiltracja

- pokazać

- wyjaśnione

- zewnętrzny

- wyciąg

- ułatwiać

- sławny

- informacja zwrotna

- kilka

- Postać

- filet

- Akta

- finansowane

- Ustalenia

- odcisk palca

- Ognisko

- i terminów, a

- pięć

- piętro

- W razie zamówieenia projektu

- Nasz formularz

- dawniej

- szczęśliwy

- często

- od

- Funkcjonalność

- zyskuje

- dany

- Globalnie

- Google play

- Sklep Google play

- Google'a

- zarządzanie

- przyznać

- udzielony

- Zarządzanie

- miał

- Pół

- Wydarzenie

- Have

- Trzymany

- pomoc

- Wysoki

- Najwyższa

- Autostrada

- posiada

- Hosting

- Jednak

- HTTPS

- zidentyfikowane

- identyfikuje

- zidentyfikować

- if

- obraz

- zdjęcia

- ważny

- in

- Włącznie z

- Indie

- wskazany

- wskazuje

- Informacja

- poinformowany

- początkowy

- Zapytania

- zainstalować

- Inteligencja

- ciekawy

- Interfejs

- wewnętrzny

- na świecie

- Internet

- Wydany

- IT

- JEGO

- styczeń

- znany

- Kraj

- język

- Języki

- większe

- firmy

- wodowanie

- warstwa

- najmniej

- lewo

- prawowity

- poziom

- Prawdopodobnie

- Lista

- załadunek

- miejscowy

- usytuowany

- lokalizacja

- maszyna

- malware

- mapa

- March

- Może..

- znaczy

- mechanizm

- Media

- Spotkanie

- wiadomości

- milion

- mniejszości

- Aplikacje mobilne

- Aplikacja mobilna

- urządzenie przenośne

- urządzenia mobilne

- model

- jeszcze

- większość

- Nazwa

- O imieniu

- narodowy

- rodzimy

- Ani

- netto

- nigdy

- Nowości

- aktualności

- Nie

- szczególnie

- noty

- uzyskać

- uzyskiwanie

- uzyskuje

- of

- oferta

- oferowany

- oferuje

- Oferty

- urzędnik

- on

- ONE

- te

- Online

- tylko

- otwierany

- otwiera

- operacyjny

- system operacyjny

- operatorzy

- Option

- Opcje

- or

- OS

- Inne

- ludzkiej,

- na zewnątrz

- Awarie

- koniec

- pakiet

- strona

- Pakistan

- Szczyt

- Ludzie

- okres

- uprawnienia

- umieszczony

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- Play Store

- Proszę

- proszę o kontakt

- plus

- zwrotnica

- populacja

- możliwość

- możliwy

- power

- obecność

- teraźniejszość

- prezenty

- zapobieganie

- poprzedni

- poprzednio

- Wcześniejszy

- prywatny

- prawdopodobnie

- Protesty

- protokół

- zapewniać

- pod warunkiem,

- zapewnia

- Publikacja

- opublikowany

- Wydawniczy

- cel

- Kwartał

- osiągnięty

- czytelnicy

- Przyczyny

- otrzymać

- Odebrane

- dokumentacja

- renowacje

- odwoływanie się

- , o którym mowa

- w sprawie

- region

- regionalny

- regiony

- związane z

- wydany

- zdalny

- usuwanie

- WIELOKROTNIE

- raport

- Zgłoszone

- Raporty

- wniosek

- Badania naukowe

- Badacze

- Mieszkańcy

- odpowiedź

- odpowiedzialny

- przywrócone

- dalsze

- prawo

- prawa

- droga

- run

- s

- taki sam

- SEA

- Poziom morza

- Szukaj

- druga

- Sekcja

- widzieć

- wysyła

- wrażliwy

- wrzesień

- serwer

- służy

- usługa

- kilka

- powinien

- pokazane

- Targi

- bok

- znak

- podpisana

- znaczenie

- podobieństwa

- ponieważ

- witryna internetowa

- sytuacja

- smartfony

- SMS

- So

- Obserwuj Nas

- Media społecznościowe

- kilka

- coś

- Źródło

- Źródła

- swoiście

- mówiony

- wiosna

- szpiegowanie

- spyware

- rozpoczęty

- Rynek

- pobyt

- przechowywanie

- sklep

- przechowywany

- sklep

- przedmiot

- taki

- system

- systemy

- stół

- Zadania

- ukierunkowane

- kierowania

- cele

- Opodatkowanie

- Technologia

- niż

- że

- Połączenia

- ich

- Im

- następnie

- Tam.

- w związku z tym

- Te

- innych firm

- to

- groźba

- Przez

- czas

- Tytuł

- do

- Top

- Śledzenie

- handel

- tranzyt

- Przezroczystość

- podróżować

- zaufany

- drugiej

- typy

- niezdolny

- dla

- przeszedł

- wyjątkowy

- nieznany

- aż do

- Nowości

- zmodernizowane

- przesłanych

- urdu

- us

- używany

- Użytkownik

- Interfejs użytkownika

- łatwy w obsłudze

- Użytkownicy

- zastosowania

- za pomocą

- wykorzystać

- Dolina

- Wariant

- różnorodny

- wersja

- przez

- wejść

- widoczny

- Odwiedzić

- odwiedził

- była

- Droga..

- we

- Pogoda

- sieć

- Strona internetowa

- strony internetowe

- tygodni

- były

- Co

- jeśli chodzi o komunikację i motywację

- który

- KIM

- Wikipedia

- okno

- w

- wartość

- lat

- zefirnet