Husker du da et par etiske hackere eksternt overtok en Jeep Cherokee mens den ble kjørt på en motorvei nær sentrum av St. Louis i 2015? Bakhistorien er at disse "hackerne", sikkerhetsforskerne Charlie Miller og Chris Valasek, henvendte seg til bilprodusenter flere år før deres høyprofilerte bragd, og advarte om risikoen som sikkerhetssårbarheter utgjør for biler. Imidlertid anså ikke produsenter på den tiden biler som mål for nettangrep.

Med mengden maskinvare- og programvareinnhold som muliggjør større automatisering, har kjøretøy faktisk mange potensielle sikkerhetssårbarheter – omtrent som mange av våre andre smarte, tilkoblede IoT-enheter. La oss ta en titt på viktige bilområder som bør beskyttes, hvorfor det er viktig å ha sikkerhet i tankene fra tidlig i designsyklusen, og hvordan du kan beskytte hele bilen fra støtfanger til støtfanger.

ECUer: Uimotståelig for hackere

Vi kan starte diskusjonen med elektroniske kontrollenheter (ECU), de innebygde systemene i bilelektronikk som kontrollerer de elektriske systemene eller delsystemene i kjøretøy. Det er ikke uvanlig at moderne kjøretøy har over 100 ECU kjørefunksjoner så varierte som drivstoffinnsprøytning, temperaturkontroll, bremsing og gjenstandsdeteksjon. Tradisjonelt ble ECU-er designet uten krav om at de skal validere enhetene de kommuniserer med; i stedet godtok de ganske enkelt kommandoer fra og delte informasjon med en hvilken som helst enhet på den samme ledningsbussen. Kjøretøynettverk ble ikke ansett for å være kommunikasjonsnettverk i betydningen for eksempel internett. Denne misforståelsen har imidlertid skapt den største sårbarheten.

Gå tilbake til Jeep hack, Miller og Valasek satte ut for å demonstrere hvor lett ECUer kunne angripes. Først utnyttet de en sårbarhet i programvaren på en radioprosessor via mobilnettverket, deretter gikk de videre til infotainmentsystemet, og til slutt målrettet de ECUene for å påvirke bremsing og styring. Det var nok til å få bilindustrien til å begynne å ta mer hensyn til cybersikkerhet.

I dag er det vanlig at ECU-er er utformet med gatewayer, slik at bare de enhetene som burde snakke med hverandre gjør det. Dette gir en mye bedre tilnærming enn å ha et vidåpent nettverk i kjøretøyet.

Hvordan infotainmentsystemer kan utnyttes

I tillegg til ECUer, kan biler inkludere andre sårbarheter som kan tillate en dårlig skuespiller å hoppe fra en enhet inne i kjøretøyet til en annen. Tenk på infotainmentsystemet, som er koblet til mobilnettverk for aktiviteter som:

- Firmwareoppdateringer til biler fra kjøretøyprodusenter

- Stedsbasert veihjelp og fjerndiagnosetjenester for kjøretøy

- I økende grad i fremtiden fungerer kjøretøy-til-kjøretøy og kjøretøy-til-alt

Saken er at infotainmentsystemer også har en tendens til å være koblet til ulike kritiske kjøretøysystemer for å gi førere driftsdata, for eksempel informasjon om motorytelse, samt kontroller, alt fra klimakontroll og navigasjonssystemer til de som knytter seg til kjørefunksjoner. . Infotainmentsystemer har også i økende grad en grad av integrering med dashbordet – med moderne dashbord som blir en del av infotainmentdisplayet. Gitt alle forbindelsene som finnes i dette kjøretøyets delsystem og den kraftige, fullfunksjons programvaren på dem som utfører disse funksjonene, er det sannsynlig at noen vil utnytte en sårbarhet for å hacke seg inn i dem.

Sikring av nettverk i kjøretøy

For å forhindre slike angrep er det viktig å bruke fysiske eller logiske tilgangskontroller på hvilken type informasjon som utveksles mellom mer og mindre privilegerte undersystemer i nettverket. For å sikre at kommunikasjonen er autentisk, er det også avgjørende for nettverk i kjøretøy å utnytte sikkerhetserfaringen de siste 30 årene i nettverksverdenen ved å kombinere sterk kryptografi med sterk identifikasjon og autentisering. Alle disse tiltakene bør planlegges tidlig i designsyklusen for å gi et robust sikkerhetsgrunnlag for systemet. Å gjøre det tidlig er mindre arbeidskrevende, mindre kostbart og mer effektivt undersøkt for gjenværende risiko enn å innlemme sikkerhetstiltak stykkevis for å løse problemer som dukker opp senere.

Den økende populariteten til Ethernet for nettverk i kjøretøy er en positiv utvikling. Ethernet kommer med noen kostnadsbesparelser og noen kraftige nettverksparadigmer som støtter hastighetene som trengs for applikasjoner som avanserte førerassistentsystemer (ADAS) og autonom kjøring, samt økende bruk av infotainmentsystemer. En del av Ethernet-standarden sørger for at enheter identifiserer seg selv og beviser deres identitet før de får lov til å bli med i nettverket og utføre kritiske funksjoner.

NHTSA Automotive Cybersecurity Best Practices

De National Highway Traffic Safety Administration (NHTSA) foreslår en flerlags cybersikkerhetstilnærming for biler, med en bedre representasjon av systemet i kjøretøyet som et nettverk av tilkoblede undersystemer som hver kan være sårbare for nettangrep. I sin oppdaterte rapport om beste praksis for cybersikkerhet utgitt denne måneden, gir NHSTA ulike anbefalinger angående grunnleggende cybersikkerhetsbeskyttelse for kjøretøy. Mange av disse ser ut til å være sunn fornuftspraksis for utvikling av kritiske systemer, men disse praksisene har vært (og fortsetter til og med å være) overraskende fraværende hos mange. Blant forslagene for en mer cyberbevisst holdning:

- Begrens utvikler-/feilsøkingstilgang i produksjonsenheter. En ECU kan potensielt nås via en åpen feilsøkingsport eller gjennom en seriell konsoll, og ofte er denne tilgangen på et privilegert driftsnivå. Hvis tilgang på utviklernivå er nødvendig i produksjonsenheter, bør feilsøkings- og testgrensesnitt være passende beskyttet for å kreve autorisasjon av privilegerte brukere.

- Beskytt kryptografiske nøkler og andre hemmeligheter. Eventuelle kryptografiske nøkler eller passord som kan gi et uautorisert, forhøyet tilgangsnivå til dataplattformer for kjøretøy bør beskyttes mot avsløring. Enhver nøkkel fra et enkelt kjøretøys dataplattform skal ikke gi tilgang til flere kjøretøy. Dette innebærer at en nøye nøkkelhåndteringsstrategi basert på unike nøkler og andre hemmeligheter i hvert kjøretøy, og til og med undersystem, er nødvendig.

- Kontroller diagnostisk tilgang til kjøretøyvedlikehold. Så mye som mulig, begrense diagnostiske funksjoner til en spesifikk modus for kjøretøydrift for å oppnå det tiltenkte formålet med den tilknyttede funksjonen. Design slike funksjoner for å eliminere eller minimere potensielt farlige konsekvenser dersom de misbrukes eller misbrukes.

- Kontroller tilgang til fastvare. Bruk god sikkerhetskodingspraksis og bruk verktøy som støtter sikkerhetsresultater i deres utviklingsprosesser.

- Begrens muligheten til å endre fastvare, inkludert kritiske data. Å begrense muligheten til å modifisere fastvare gjør det mer utfordrende for dårlige aktører å installere skadelig programvare på kjøretøy.

- Kontroller intern kommunikasjon i kjøretøyet. Unngå der det er mulig å sende sikkerhetssignaler som meldinger på vanlige databusser. Hvis slik sikkerhetsinformasjon må sendes over en kommunikasjonsbuss, bør informasjonen ligge på kommunikasjonsbusser som er segmentert fra alle kjøretøy-ECUer med eksterne nettverksgrensesnitt. For kritiske sikkerhetsmeldinger, bruk et meldingsgodkjenningsskjema for å begrense muligheten for meldingsforfalskning.

NHTSA-rapporten om beste praksis for cybersikkerhet gir et godt utgangspunkt for å styrke bilapplikasjoner. Den er imidlertid verken en oppskriftsbok, og den er heller ikke omfattende. NHTSA anbefaler også at industrien følger National Institute of Standards and Technologys (NIST's) Rammeverk for cybersikkerhet, som gir råd om utvikling av lagdelt nettsikkerhetsbeskyttelse for kjøretøy basert på fem hovedfunksjoner: identifisere, beskytte, oppdage, svare og gjenopprette. I tillegg kommer standarder som f.eks ISO SAE 21434 Cybersikkerhet for veikjøretøyer, som på noen måter er parallell med ISO 26262 funksjonssikkerhetsstandard, gir også viktig retning.

Hjelper deg med å sikre SoC-designene dine for biler

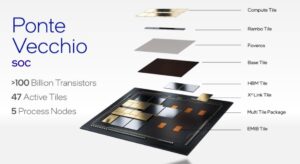

Kjøretøyprodusenter har ulike nivåer av intern ekspertise innen cybersikkerhet. Noen velger fortsatt å legge til et lag med sikkerhet til sine bildesign nær slutten av designprosessen; Men å vente til et design er nesten fullført, kan etterlate sårbarhetspunkter uadresserte og åpne for angrep. Ved å designe sikkerhet fra grunnlaget kan du unngå å skape sårbare systemer (se figuren nedenfor for en skildring av sikkerhetslagene som trengs for å beskytte en bil-SoC). Dessuten er det også viktig å sikre at sikkerheten varer så lenge kjøretøy er på veien (i gjennomsnitt 11 år).

Lag med sikkerhet som trengs for å beskytte en SoC for biler.

Med vår lang historie med å støtte SoC-design for biler, Synopsys kan hjelpe deg med å utvikle strategien og arkitekturen for å implementere et høyere sikkerhetsnivå i designene dine. I tillegg til vår tekniske ekspertise inkluderer våre relevante løsninger på dette området:

Tilkoblede biler er en del av denne blandingen av ting som bør gjøres mer spenstig og herdes mot angrep. Mens funksjonell sikkerhet har blitt et kjent fokusområde for industrien, er det på tide at cybersikkerhet også blir en del av den tidlige planleggingen for bilsilisium og -systemer. Du kan tross alt ikke ha en trygg bil hvis den ikke også er sikker.

For å lære mer besøk Synopsys DesignWare Security IP.

Les også:

Identitets- og datakryptering for PCIe og CXL Security

Høyytelses naturlig språkbehandling (NLP) i begrensede innebygde systemer

Forelesningsserie: Designing a Time Interleaved ADC for 5G Automotive Applications

Del dette innlegget via: Kilde: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- adgang

- tvers

- Aktiviteter

- tillegg

- adresse

- avansert

- Alle

- blant

- En annen

- søknader

- tilnærming

- arkitektur

- AREA

- rundt

- Angrep

- Autentisk

- Autentisering

- autorisasjon

- Automatisering

- automotive

- bilindustrien

- autonom

- gjennomsnittlig

- være

- BEST

- beste praksis

- Biggest

- buss

- Bussene

- bil

- biler

- Koding

- Felles

- Kommunikasjon

- kommunikasjon

- komponent

- databehandling

- Tilkoblinger

- Konsoll

- innhold

- fortsette

- kunne

- Opprette

- kritisk

- kryptografi

- Cyber angrep

- cyberattacks

- Cybersecurity

- dato

- utforming

- utforme

- design

- Gjenkjenning

- utvikle

- utvikle

- Utvikling

- enhet

- Enheter

- Downtown

- drevet

- sjåfør

- kjøring

- Tidlig

- Elektronikk

- muliggjør

- kryptering

- erfaring

- ekspertise

- Exploit

- Trekk

- Egenskaper

- Figur

- Endelig

- Først

- Fokus

- følge

- Fundament

- Brensel

- fullt

- funksjoner

- framtid

- god

- hack

- hackere

- maskinvare

- å ha

- hjelpe

- historie

- Hvordan

- HTTPS

- Identifikasjon

- identifisere

- iverksette

- viktig

- Inkludert

- industri

- informasjon

- integrering

- Internet

- IOT

- Iiot enheter

- IT

- jeep

- bli medlem

- nøkkel

- nøkler

- arbeidskraft

- Språk

- LÆRE

- Nivå

- nivåer

- Lang

- malware

- ledelse

- tankene

- mer

- nasjonal

- Naturlig språk

- Natural Language Processing

- Navigasjon

- Nær

- nødvendig

- nettverk

- nettverk

- nettverk

- nlp

- Objektdeteksjon

- åpen

- Annen

- passord

- ytelse

- fysisk

- planlegging

- plattform

- Plattformer

- kraftig

- Principal

- prosess

- Prosesser

- Produksjon

- beskytte

- gi

- gir

- radio

- spenner

- .

- Gjenopprette

- utgitt

- rapporterer

- Risiko

- rennende

- trygge

- Sikkerhet

- sikkerhet

- sikkerhetsforskere

- forstand

- Serien

- sett

- delt

- Smart

- So

- Software

- Solutions

- Noen

- standarder

- Begynn

- Story

- Strategi

- sterk

- støtte

- system

- Systemer

- snakker

- Pek

- Teknisk

- test

- Fremtiden

- Gjennom

- SLIPS

- tid

- verktøy

- trafikk

- unik

- oppdateringer

- Brukere

- kjøretøy

- Kjøretøy

- Sikkerhetsproblemer

- sårbarhet

- Sårbar

- Hva

- uten

- verden

- ville

- år