SoC-design for sikkerhet har vokst og utviklet seg over tid for å adressere en rekke potensielle trusselkilder. Mange mottiltak har oppstått for å håndtere måter hackere kan få kontroll over systemer gjennom programvare- eller maskinvaredesignfeil. Resultatene er ting som forbedrede tilfeldige tallgeneratorer, sikker nøkkellagring, krypto og minnebeskyttelse. SoCer har også lagt til maskinvaresikkerhetsmoduler, sikker oppstartskjede, dedikerte privilegerte prosessorer, etc. En metode for angrep blir imidlertid ofte oversett – sidekanalangrep. Kanskje er dette fordi den relative risikoen og vanskeligheten ved slike angrep har blitt undervurdert.

I et kommende webinar gir Tim Ramsdale, administrerende direktør i Agile Analog, et nøkternt blikk på trusselen fra sidekanalangrep på SoCs. Webinaret med tittelen "Hvorfor skal jeg bry meg om sidekanalangrep på SoCen min?" ikke bare forklarer at de er en større trussel enn man ofte tror, men det tilbyr også en effektiv løsning på problemet.

Du trenger bare å se på YouTube for å finne presentasjoner laget på Defcon-arrangementer som illustrerer hvordan RISC-V-baserte SoC-er, Apple Airtags eller ARM Trustzone-M-enheter er sårbare for feilangrep. Din første tanke er at dette kan gjøres med noen heldig timing oppnådd med å berøre bare ledninger, trykke på en knapp tilfeldig eller krever et fullstendig instrumentert rettsmedisinsk laboratorium. Hvis det var tilfellet, ville trusselen vært så minimal at den kanskje var mulig å ignorere. Tim påpeker at det er et åpen kildekodesett tilgjengelig fra Mouser for å automatisere og gjøre disse angrepene systematiske. Dette settet kommer med en mikroprosessor og brukervennlig brukergrensesnitt, og er i stand til klokke- og strømangrep.

Nettseminaret forklarer hvordan disse angrepene kan utføres og hvorfor de representerer en større trussel enn du kanskje tror. Tenk deg hvis en angriper på enheten din tilfeldig kan snu tilstanden til et enkelt register – for eksempel en sikkerhetsbit? Anta at resultatet av en BootROM-sjekksum kan være ødelagt? Varierende spennings- og klokkesignaler i ekstremt korte perioder kan forårsake ellers uoppdagelige endringer i tilstanden som fører til tilgang som kan tillate å kjøre ondsinnet kode i privilegert modus.

I tillegg kan tilgang oppnådd gjennom disse teknikkene tillate hackere å utforske andre svakheter i systemet ditt. Med kunnskapen oppnådd gjennom et engangsangrep på sidekanalen, kan en lettere gjentatt utnyttelse oppdages – en som ikke krever direkte kontakt med den målrettede enheten. IoT-enheter er også spesielt sårbare, da de er tilkoblet og ofte utsatt for fysisk kontakt.

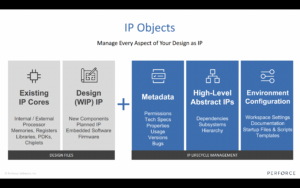

Agile Analog har utviklet en løsning for å oppdage sidekanalangrep. De har sett med sensorer som er i stand til å oppdage den typen effekter som oppstår når klokker eller strømpinner tukles med. Deres sidekanalangrepsbeskyttelsesblokker har sine egne interne LDO- og klokkegeneratorer for å sikre at de kan fungere under angrep. Kontroll-, analyse- og overvåkingslogikken er enkel å integrere med SoC-sikkerhetsmoduler.

Under webinaret forklarer Tim detaljene om hvordan løsningen deres kan overvåke og rapportere angrep eller til og med forsøk på angrep. Dette kan inkludere angrep som skjer i forsyningskjeden før enheten legges til det ferdige systemet. Dette webinaret er informativt og gir nyttig informasjon om å forbedre SoC-sikkerheten. Ønsker du å se webinaret-sendingen, blir det torsdag 28. oktoberth kl. 9 PDT. Her kan du registrere deg gratis ved å bruke denne lenken.

Del dette innlegget via: Kilde: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- adgang

- analyse

- eple

- ARM

- Angrep

- Bit

- hvilken

- Årsak

- konsernsjef

- kode

- krypto

- avtale

- utforming

- Enheter

- oppdaget

- Effektiv

- etc

- hendelser

- Exploit

- Først

- feil

- Gratis

- hackere

- maskinvare

- her.

- Hvordan

- HTTPS

- informasjon

- IOT

- Iiot enheter

- IT

- nøkkel

- kit

- kunnskap

- ledende

- LINK

- overvåking

- Tilbud

- åpen

- åpen kildekode

- Annen

- fysisk

- makt

- Presentasjoner

- beskyttelse

- rapporterer

- Resultater

- Risiko

- rennende

- sikkerhet

- sensorer

- Kort

- So

- Software

- Tilstand

- lagring

- levere

- forsyningskjeden

- system

- Systemer

- teknikker

- tid

- ui

- Sårbar

- Se

- webinar

- youtube