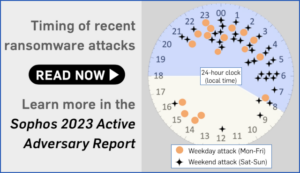

Nettsikkerhetsnyheter, i det minste i Europa, domineres for tiden av historier om "VMWare ESXi ransomware" som gjør rundene, bokstavelig talt og (i hvert fall i kryptografisk forstand) i overført betydning.

CERT-FR, den franske regjeringens databeredskapsteam, startet det som raskt ble til en minipanikk på slutten av forrige uke, med en bulletin med tittelen ganske enkelt: Campagne d'exploitation d'une vulnérabilité affectant VMware ESXi (Cyberangrep som utnytter en VMWare ESXi-sårbarhet).

Selv om overskriften fokuserer direkte på faren på høyt nivå, nemlig at enhver eksternt utnyttbar sårbarhet vanligvis gir angripere en vei inn i nettverket ditt for å gjøre noe, eller kanskje til og med hva som helst, de liker...

...den første linjen i rapporten gir den dystre nyheten om at noe skurkene gjør i dette tilfellet kaller franskmennene Ransomware.

Du trenger sannsynligvis ikke å vite det logiciel er det franske ordet for "programvare" for å gjette at ordet stammer ranço- kom inn på både moderne fransk (løsepenger) og engelsk (løsepenger) fra det gammelfranske ordet ransoun, og dermed at ordet oversettes direkte til engelsk som ransomware.

Tilbake i middelalderen var en yrkesmessig fare for monarker i krigstid å bli tatt til fange av fienden og holdt i en ransoun, typisk under straffevilkår som effektivt løste konflikten til fordel for fangstmennene.

I disse dager er det selvfølgelig dataene dine som blir "fanget" – men, perverst, trenger ikke skurkene faktisk gjøre bryet med å bære det av og holde det i et sikkert fengsel på sin side av grensen mens de utpresse deg.

De kan ganske enkelt kryptere den "i hvile", og tilby å gi deg beskrivelsesnøkkelen i retur for straffen deres ransoun.

Ironisk nok ender du opp med å fungere som din egen fangevokter, med skurkene som trenger å holde på noen få hemmelige byte (32 byte, i dette tilfellet) for å holde dataene dine innelåst i din egen IT-eiendom så lenge de vil.

Gode nyheter og dårlige nyheter

Her er den gode nyheten: det nåværende angrepsutbruddet ser ut til å være arbeidet til en boutiquegjeng med nettkriminelle som er avhengige av to spesifikke VMWare ESXi-sårbarheter som ble dokumentert av VMware og lappet for omtrent to år siden.

Med andre ord, de fleste systemadministratorer forventer å ha vært foran disse angriperne senest siden tidlig i 2021, så dette er definitivt ikke en null-dagers situasjon.

Her er de dårlige nyhetene: hvis du ikke har brukt de nødvendige oppdateringene i den lange tiden siden de kom ut, er du ikke bare i fare for dette spesifikke løsepenge-angrepet, men også i fare for cyberkriminalitet av nesten alle slag - datatyveri, kryptominering, nøkkellogging, database forgiftning, skadelig programvare på salgsstedet og sending av søppelpost kommer umiddelbart til tankene.

Her er flere dårlige nyheter: løsepengevaren som ble brukt i dette angrepet, som du vil se referert til på forskjellige måter ESXi løsepengevare og ESXiArgs løsepengevare, ser ut til å være et par med skadevarefiler for generell bruk, den ene er et shell-skript og den andre et Linux-program (også kjent som et binære or kjørbar fil).

Med andre ord, selv om du absolutt trenger å lappe mot disse gamle VMWare-feilene hvis du ikke allerede har gjort det, er det ingenting ved denne skadevare som uløselig låser den til å kun angripe via VMWare-sårbarheter, eller til å kun angripe VMWare-relaterte datafiler.

Faktisk vil vi bare referere til løsepengevaren ved navn Args i denne artikkelen, for å unngå å gi inntrykk av at det enten er spesifikt forårsaket av, eller bare kan brukes mot, VMWare ESXi-systemer og filer.

Hvordan fungerer det

I følge CERT-FR. de to sårbarhetene du må se etter med en gang er:

- CVE-2021-21974 fra VMSA-2021-0002. ESXi OpenSLP-heap-overflow-sårbarhet. En ondsinnet aktør som bor i samme nettverkssegment som ESXi og som har tilgang til port 427 kan være i stand til å utløse [et] heap-overflow-problem i [the] OpenSLP-tjenesten som resulterer i ekstern kjøring av kode.

- CVE-2020-3992 fra VMSA-2020-0023. Sårbarhet for ESXi OpenSLP ekstern kjøring av kode. En ondsinnet aktør bosatt i administrasjonsnettverket som har tilgang til port 427 på en ESXi-maskin kan være i stand til å utløse en bruk-etter-fri i OpenSLP-tjenesten som resulterer i ekstern kjøring av kode.

I begge tilfeller var VMWares offisielle råd å lappe hvis mulig, eller, hvis du trengte å utsette oppdateringen en stund, å deaktivere den berørte SLP (tjenestestedsprotokoll) service.

VMWare har en side med langvarig veiledning for å jobbe rundt SLP sikkerhetsproblemer, inkludert skriptkode for å slå av SLP midlertidig og på igjen når du er lappet.

Skaden i dette angrepet

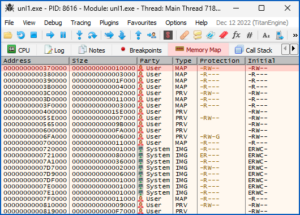

I dette Args angrep, stridshodet som skurkene tilsynelatende slipper løs, når de først har fått tilgang til ESXi-økosystemet ditt, inkluderer sekvensen av kommandoer nedenfor.

Vi har valgt de kritiske for å holde denne beskrivelsen kort:

- Drep av å kjøre virtuelle maskiner. Skurkene gjør ikke dette elegant, men ved å sende hver

vmxprosess aSIGKILL(kill -9) for å krasje programmet så snart som mulig. Vi antar at dette er en rask og skitten måte å sikre at alle VMWare-filene de ønsker å kryptere er låst opp og kan derfor gjenåpnes i lese-/skrivemodus. - Eksporter en ESXi-filsystemvolumliste. Skurkene bruker

esxcli storage filesystem listkommando for å få en liste over ESXi-volumer å gå etter. - Finn viktige VMWare-filer for hvert volum. Skurkene bruker

findkommando på hvert volum i din/vmfs/volumes/katalog for å finne filer fra denne listen over utvidelser:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramog.vmem. - Ring et generell filkrypteringsverktøy for hver fil som er funnet. Et program som heter

encrypt, lastet opp av skurkene, brukes til å kryptere hver fil individuelt i en separat prosess. Krypteringene skjer derfor parallelt, i bakgrunnen, i stedet for at skriptet venter på at hver fil skal krypteres etter tur.

Når bakgrunnskrypteringsoppgavene har startet, endrer skadevareskriptet noen systemfiler for å sikre at du vet hva du skal gjøre videre.

Vi har ikke våre egne kopier av noen faktiske løsepenger som Args skurker har brukt, men vi kan fortelle deg hvor du skal lete etter dem hvis du ikke har sett dem selv, fordi manuset:

- Erstatter din

/etc/motdfil med løsepenger. Navnetmotder en forkortelse for dagens melding, og den opprinnelige versjonen din er flyttet til/etc/motd1, så du kan bruke tilstedeværelsen av en fil med det navnet som en grov indikator på kompromiss (IoC). - Erstatter evt

index.htmlfiler i/usr/lib/vmwaretre med løsepenger. Igjen blir de originale filene omdøpt, denne gangen tilindex1.html. Filer kaltindex.htmler hjemmesidene for alle VMWare-nettportaler du kan åpne i nettleseren din.

Etter det vi har hørt, er løsepengene som kreves i Bitcoin, men varierer både i nøyaktig beløp og lommebok-ID de skal betales til, kanskje for å unngå å skape åpenbare betalingsmønstre i BTC-blokkjeden.

Imidlertid ser det ut til at utpressingsbetalingen vanligvis er satt til omtrent BTC 2, for tiden like under 50,000 XNUMX USD.

LÆR MER: BETALINGSMØNSTER I BLOKKKJEDEN

Krypteren i korte trekk

De encrypt programmet er i praksis et frittstående, én-fil-om-gangen krypteringsverktøy.

Gitt hvordan det fungerer, er det imidlertid ingen mulig legitim hensikt med denne filen.

Antagelig for å spare tid under kryptering, gitt at virtuelle maskinbilder vanligvis er mange gigabyte, eller til og med terabyte, i størrelse, kan programmet gis parametere som forteller det å forvrenge noen biter av filen, mens resten lar seg ligge.

Løst sett, den Args malware gjør sitt skitne arbeid med en funksjon kalt encrypt_simple() (faktisk er det ikke enkelt i det hele tatt, fordi det krypterer på en komplisert måte som ingen ekte sikkerhetsprogram noen gang vil bruke), noe som går omtrent som dette.

Verdiene av FILENAME, PEMFILE, M og N nedenfor kan spesifiseres ved kjøretid på kommandolinjen.

Merk at skadelig programvare inneholder sin egen implementering av Sosemanuk-chifferalgoritmen, selv om den er avhengig av OpenSSL for de tilfeldige tallene den bruker, og for RSA-publikasjonsnøkkelbehandlingen gjør den:

- Generere

PUBKEY, en offentlig RSA-nøkkel, ved å lese innPEMFILE. - Generere

RNDKEY, en tilfeldig 32-byte symmetrisk krypteringsnøkkel. - Gå til begynnelsen av

FILENAME - Les inn

Mmegabyte fraFILENAME. - Krydre disse dataene ved å bruke Sosemanuk-strømchifferet med

RNDKEY. - Overskriv de samme

Mmegabyte i filen med de krypterte dataene. - Hopp fremover

Nmegabyte i filen. GOTO 4hvis det er noen data igjen å slå sammen.- Hopp til slutten av

FILENAME. - Bruk RSA offentlig nøkkelkryptering for å kryptere

RNDKEY, Ved hjelpPUBKEY. - Legg til den krypterte dekrypteringsnøkkelen til

FILENAME.

I skriptfilen vi så på, hvor angriperne påkaller encrypt program, ser de ut til å ha valgt M å være 1MByte, og N til å være 99 MB, slik at de faktisk bare forvrider 1 % av filer som er større enn 100 MB.

Dette betyr at de kommer til å påføre skaden sin raskt, men nesten helt sikkert lar VM-ene dine være ubrukelige og sannsynligvis uopprettelige.

Overskriving av den første 1MByte gjør vanligvis at et bilde ikke kan startes opp, noe som er ille nok, og å kryptere 1 % av resten av bildet, med skaden fordelt over hele filen, representerer en enorm mengde korrupsjon.

Denne graden av korrupsjon kan etterlate noen originale data som du kan trekke ut fra ruinene av filen, men sannsynligvis ikke mye, så vi anbefaler ikke å stole på det faktum at 99% av filen er "fortsatt OK" som noen form for forholdsregel, fordi all data du gjenoppretter på denne måten bør betraktes som lykke, og ikke god planlegging.

Hvis skurkene holder den private nøkkel motparten til den offentlige nøkkelen i deres PEMFILE hemmelig, det er liten sjanse for at du noen gang kan dekryptere RNDKEY, som betyr at du ikke kan gjenopprette de krypterte delene av filen selv.

Dermed løsepengevarekravet.

Hva gjør jeg?

Veldig enkelt:

- Sjekk at du har de nødvendige lappene. Selv om du "vet" at du brukte dem rett tilbake da de først kom ut, sjekk igjen for å være sikker. Du trenger ofte bare å forlate ett hull for å gi angripere et strandhode for å komme inn.

- Gå tilbake til sikkerhetskopieringsprosessene dine. Sørg for at du har en pålitelig og effektiv måte å gjenopprette tapte data i rimelig tid hvis en katastrofe skulle inntreffe, enten fra løsepengevare eller ikke. Ikke vent til etter et løsepenge-angrep med å oppdage at du står fast med dilemmaet med å betale opp uansett fordi du ikke har øvd på å gjenopprette og ikke kan gjøre det effektivt nok.

- Hvis du ikke er sikker eller ikke har tid, be om hjelp. Selskaper som Sophos tilbyr begge deler XDR (utvidet deteksjon og respons) og MDR (administrert gjenkjenning og respons) som kan hjelpe deg med å gå lenger enn å bare vente på tegn på problemer dukker opp på dashbordet. Det er ikke en oppgjør å be om hjelp fra noen andre, spesielt hvis alternativet rett og slett er å aldri ha tid til å ta igjen på egenhånd.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- I stand

- Om oss

- Absolute

- absolutt

- adgang

- faktisk

- råd

- Etter

- mot

- Ages

- fremover

- algoritme

- Alle

- alene

- allerede

- alternativ

- Selv

- beløp

- og

- anvendt

- rundt

- Artikkel

- angripe

- angripe

- Angrep

- forfatter

- auto

- tilbake

- bakgrunn

- background-image

- Backup

- dårlig

- fordi

- Begynnelsen

- være

- under

- Beyond

- Bitcoin

- Utpressing

- grensen

- Bunn

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- BTC

- bugs

- bulletin

- ring

- som heter

- bærer

- saken

- saker

- Catch

- forårsaket

- sentrum

- Gjerne

- sjanse

- Endringer

- sjekk

- valgt ut

- chiffer

- kode

- farge

- Selskaper

- komplisert

- kompromiss

- datamaskin

- konflikt

- ansett

- inneholder

- kopier

- Korrupsjon

- kunne

- kurs

- dekke

- Crash

- Opprette

- kritisk

- crooks

- råolje

- kryptografisk

- Kryptomining

- Gjeldende

- I dag

- nettkriminelle

- FARE

- dashbord

- dato

- Database

- Dager

- dekryptere

- helt sikkert

- Grad

- Etterspørsel

- krevde

- beskrivelse

- Gjenkjenning

- direkte

- katastrofe

- oppdage

- Vise

- distribueres

- gjør

- ikke

- hver enkelt

- Tidlig

- økosystem

- Effektiv

- effektivt

- effektivt

- enten

- nødsituasjon

- kryptert

- kryptering

- Engelsk

- nok

- sikrer

- spesielt

- eiendom

- Europa

- Selv

- NOEN GANG

- Hver

- gjennomføring

- forvente

- utvidelser

- trekke ut

- Noen få

- filet

- Filer

- Først

- fokuserer

- funnet

- Fransk

- fra

- funksjon

- Gjeng

- generell

- få

- få

- Gi

- gitt

- gir

- Giving

- Go

- Går

- god

- skje

- å ha

- overskrift

- hørt

- høyde

- Held

- hjelpe

- høyt nivå

- hold

- holder

- Hole

- Hjemprodukt

- hover

- Hvordan

- Men

- HTML

- HTTPS

- stort

- bilde

- bilder

- umiddelbart

- gjennomføring

- viktig

- in

- inkluderer

- Inkludert

- Indikator

- individuelt

- i stedet

- utstedelse

- IT

- Hold

- nøkkel

- Vet

- kjent

- større

- Siste

- siste

- Permisjon

- forlater

- Sannsynlig

- linje

- linux

- Liste

- lite

- plassering

- låst

- Låser

- Lang

- langvarige

- Se

- så

- flaks

- maskin

- maskiner

- gjøre

- GJØR AT

- malware

- fikk til

- ledelse

- mange

- Margin

- max bredde

- midler

- Middle

- kunne

- tankene

- Mote

- Moderne

- mer

- mest

- navn

- nemlig

- Trenger

- nødvendig

- trenger

- nettverk

- nyheter

- neste

- normal

- Merknader

- tall

- Åpenbare

- yrkes

- tilby

- offisiell

- Gammel

- ONE

- openssl

- original

- Annen

- egen

- betalt

- Parallel

- parametere

- deler

- patch

- Patches

- patching

- banen

- mønstre

- paul

- betalende

- betaling

- kanskje

- plukket

- planlegging

- plato

- Platon Data Intelligence

- PlatonData

- pop

- posisjon

- mulig

- innlegg

- tilstedeværelse

- fengsel

- sannsynligvis

- prosess

- Prosesser

- prosessering

- program

- gi

- offentlig

- offentlig Key

- formål

- sette

- raskt

- tilfeldig

- Ransom

- ransomware

- Ransomware -angrep

- Lesning

- rimelig

- Gjenopprette

- referert

- pålitelig

- fjernkontroll

- rapporterer

- representerer

- svar

- REST

- gjenopprette

- resulterende

- retur

- Risiko

- runder

- rsa

- RUINER

- rennende

- samme

- Spar

- Secret

- sikre

- sikkerhet

- synes

- segmentet

- sending

- forstand

- separat

- Sequence

- tjeneste

- sett

- Bosatte seg

- Shell

- Kort

- bør

- Skilt

- Enkelt

- ganske enkelt

- siden

- situasjon

- Størrelse

- SLP

- So

- solid

- noen

- Noen

- noe

- Snart

- sett

- spesifikk

- spesielt

- spesifisert

- vår

- stående

- stem

- lagring

- Stories

- stream

- streik

- slik

- SVG

- system

- Systemer

- oppgaver

- lag

- vilkår

- De

- deres

- derfor

- hele

- tid

- til

- verktøy

- topp

- overgang

- gjennomsiktig

- utløse

- problemer

- SVING

- snudde

- Turning

- typisk

- etter

- lastet opp

- URL

- bruke

- bruk-etter-fri

- Bruker

- Verdier

- versjon

- av

- virtuelle

- virtuell maskin

- VMware

- volum

- volumer

- Sikkerhetsproblemer

- sårbarhet

- vente

- venter

- lommebok

- krig

- web

- uke

- Hva

- om

- hvilken

- mens

- HVEM

- innenfor

- ord

- ord

- Arbeid

- arbeid

- virker

- bekymret

- ville

- år

- Din

- deg selv

- zephyrnet

![S3 Ep118: Gjett passordet ditt? Ikke nødvendig hvis den allerede er stjålet! [Lyd + tekst]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)