Det kinesiske "fast fashion"-merket SHEIN er ikke fremmed for kontroverser, ikke minst på grunn av et datainnbrudd i 2018 som dets daværende morselskap Zoetop ikke klarte å oppdage, enn si å stoppe, og deretter håndtert uærlig.

Som Letitia James, statsadvokat i staten New York, sa i en uttalelse ved utgangen av 2022:

SHEIN og [søstermerke] ROMWEs svake digitale sikkerhetstiltak gjorde det enkelt for hackere å stjele forbrukernes personlige data. […]

[P]personlige data ble stjålet og Zoetop prøvde å skjule det. Å unnlate å beskytte forbrukernes personopplysninger og lyve om det er ikke trendy. SHEIN og ROMWE må knappe opp sine cybersikkerhetstiltak for å beskytte forbrukere mot svindel og identitetstyveri.

På tidspunktet for dommen i New York-domstolen uttrykte vi overraskelse over den tilsynelatende beskjedne boten på 1.9 millioner dollar som ble ilagt, tatt i betraktning virksomhetens rekkevidde:

Ærlig talt er vi overrasket over at Zoetop (nå SHEIN Distribution Corporation i USA) kom så lett av gårde, tatt i betraktning selskapets størrelse, rikdom og merkevarestyrke, dets tilsynelatende mangel på selv grunnleggende forholdsregler som kunne ha forhindret eller redusert faren som utgjøres. av bruddet, og dets pågående uærlighet i håndteringen av bruddet etter at det ble kjent.

Snoopy-appkoden er nå avslørt

Det vi ikke visste, selv om denne saken gikk gjennom rettssystemet i New York, var at SHEIN la til en merkelig (og tvilsom, om ikke faktisk ondsinnet) kode til sin Android-app som gjorde den til en grunnleggende slags " markedsføringsverktøy for spyware”.

Den nyheten dukket opp tidligere denne uken da Microsoft-forskere publiserte en retrospektiv analyse av versjon 7.9.2 av SHEINs Android-app, fra tidlig 2022.

Selv om den versjonen av appen har blitt oppdatert mange ganger siden Microsoft rapporterte sin tvilsomme oppførsel, og selv om Google nå har lagt til noen begrensninger i Android (se nedenfor) for å hjelpe deg med å finne apper som prøver å komme unna med SHEINs slags lure...

…denne historien er en sterk påminnelse om at selv apper som er «godkjent og godkjent» i Google Play kan fungere på utspekulerte måter som undergraver personvernet og sikkerheten din – som i tilfellet med de useriøse "Authenticator"-apper vi skrev for to uker siden.

Microsoft-forskerne sa ikke hva som vekket interessen deres for denne spesielle SHEIN-appen.

For alt vi vet, kan de ganske enkelt ha plukket ut et representativt utvalg av apper med høye nedlastingstall og søkt automatisk i den dekompilerte koden deres etter spennende eller uventede anrop til systemfunksjoner for å lage en kort liste over interessante mål.

Med forskernes egne ord:

Vi utførte først en statisk analyse av appen for å identifisere den relevante koden som er ansvarlig for oppførselen. Vi utførte deretter en dynamisk analyse ved å kjøre appen i et instrumentert miljø for å observere koden, inkludert hvordan den leste utklippstavlen og sendte innholdet til en ekstern server.

SHEINs app er utpekt til å ha over 100 millioner nedlastinger, noe som er et godt stykke under superhøytflyvende apper som Facebook (5B+), Twitter (1B+) og TikTok (1B+), men der oppe med andre kjente og mye brukte apper som Signal (100M+) og McDonald's (100M+).

Graver i koden

Selve appen er enorm, og veier inn på 93 MB i APK-form (en APK-fil, forkortelse for Android-pakke, er egentlig et komprimert ZIP-arkiv) og 194 MByte når den er pakket ut og trukket ut.

Den inkluderer en betydelig mengde bibliotekkode i et sett med pakker med et toppnivånavn på com.zzkko (ZZKKO var det opprinnelige navnet på SHEIN), inkludert et sett med verktøyrutiner i en pakke kalt com.zzkko.base.util.

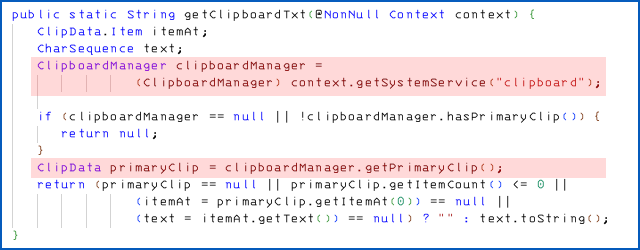

Disse basisverktøyene inkluderer en funksjon kalt PhoneUtil.getClipboardTxt() som vil ta tak i utklippstavlen ved å bruke standard Android-kodingsverktøy importert fra android.content.ClipboardManager:

Når du søker etter SHEIN/ZZKKO-koden etter anrop til denne verktøyfunksjonen, viser det seg at den brukes på ett sted, en pakke med et spennende navn com.zzkko.util.MarketClipboardPhaseLinker:

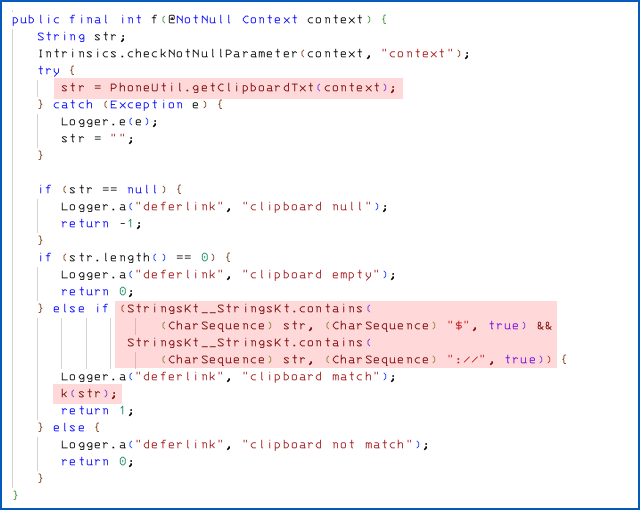

Som forklart i Microsofts analyse, leser denne koden, når den utløses, inn det som tilfeldigvis er på utklippstavlen, og tester deretter for å se om den inneholder begge :// og $, som du kanskje forventer hvis du hadde kopiert og limt inn et søkeresultat som involverer en annens nettsted og en pris i dollar:

Hvis testen lykkes, kaller koden en funksjon som er kompilert inn i pakken med det fantasiløse (og antagelig autogenererte) navnet k(), sender den en kopi av den snokede teksten som en parameter:

Som du kan se, selv om du ikke er en programmerer, den uinteressante funksjonen k() pakker de utsnusede utklippstavledataene inn i en POST request, som er en spesiell type HTTP-tilkobling som forteller serveren: "Dette er ikke en tradisjonell GET-forespørsel der jeg ber deg sende meg noe, men en opplastingsforespørsel der jeg sender data til deg."

De POST forespørselen i dette tilfellet lastes opp til URL-en https://api-service.shein.com/marketing/tinyurl/phrase, med HTTP-innhold som vanligvis vil se omtrent slik ut:

POST //marketing/tinyurl/phrase Vert: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded phrase=...kodet innhold av parameteren sendt til k()...

Som Microsoft vennlig bemerket i sin rapport:

Selv om vi ikke er klar over noen ondsinnet hensikt fra SHEIN, kan til og med tilsynelatende godartet oppførsel i applikasjoner utnyttes med ondsinnet hensikt. Trusler rettet mot utklippstavler kan sette all kopiert og limt inn informasjon i fare for å bli stjålet eller endret av angripere, for eksempel passord, økonomiske detaljer, personlige data, kryptovaluta-lommebokadresser og annen sensitiv informasjon.

Dollartegn i utklippstavlen angir ikke alltid prissøk, ikke minst fordi de fleste land i verden har valutaer som bruker forskjellige symboler, så et bredt spekter av personlig informasjon kan fjernes på denne måten...

…men selv om dataene som ble hentet faktisk kom fra et uskyldig og uviktig søk som du gjorde andre steder, ville det fortsatt ikke vært andres sak enn din.

URL-koding brukes vanligvis når du ønsker å overføre URL-er som data, så de kan ikke blandes sammen med "live" URL-er som skal besøkes, og slik at de ikke inneholder ulovlige tegn. Mellomrom er for eksempel ikke tillatt i URL-er, så de konverteres i URL-data til %20, der prosenttegnet betyr "spesiell byte følger som to heksadesimale tegn", og 20 er den heksadesimale ASCII-koden for mellomrom (32 i desimal). Likeledes en spesiell sekvens som f.eks :// vil bli oversatt til %3A%2F%2F, fordi et kolon er ASCII 0x3A (58 i desimal) og en skråstrek er 0x2F (47 i desimal). Dollartegnet kommer ut som %24 (36 i desimal).

Hva gjør jeg?

Ifølge Microsoft var Googles svar på denne typen oppførsel i apper som ellers stoler på – det du kan tenke på som «utilsiktet svik» – å forsterke Androids utklippstavlehåndteringskode.

Antagelig ville det å gjøre utklippstavletilgangstillatelser veldig mye strengere og mer restriktive, ha vært en bedre løsning i teorien, og det samme ville vært strengere med Play Store-appkontroll, men vi antar at disse svarene ble ansett som for påtrengende i praksis.

Løst sagt, jo nyere versjon av Android du har (eller kan oppgradere til), jo mer restriktivt administreres utklippstavlen.

Tilsynelatende, i Android 10 og nyere, kan en app ikke lese utklippstavlen i det hele tatt med mindre den kjører aktivt i forgrunnen.

Dette hjelper riktignok ikke så mye, men det stopper apper du har latt være uvirksomme og kanskje til og med glemt fra å snoke i kopieringen-og-limingen din hele tiden.

Android 12 og nyere vil dukke opp en advarselsmelding for å si "XYZ-app limt inn fra utklippstavlen din", men tilsynelatende vises denne advarselen bare første gang det skjer for en app (som kan være når du forventet det), ikke ved påfølgende grep på utklippstavlen (når du ikke gjorde det).

Og Android 13 sletter automatisk utklippstavlen av og til (vi er ikke sikre på hvor ofte det faktisk er) for å stoppe data du kanskje har glemt å ligge rundt i det uendelige.

Gitt at Google tilsynelatende ikke har til hensikt å kontrollere utklippstavletilgangen så strengt som du kanskje håper, vil vi gjenta Microsofts råd her, som går i retning av: "Hvis du ser noe, si noe ... og stem med føttene, eller i det minste fingrene dine":

Vurder å fjerne applikasjoner med uventet oppførsel, for eksempel varsler om utklippstavletilgang […], og rapporter atferden til leverandøren eller appbutikkoperatøren.

Hvis du har en flåte av bedriftsmobilenheter, og du ennå ikke har tatt i bruk en form for mobilenhetsadministrasjon og anti-malware-beskyttelse, hvorfor ikke ta en titt på hva som tilbys nå?

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :er

- ][s

- $OPP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- Om oss

- om det

- Absolute

- adgang

- aktivt

- faktisk

- la til

- adresser

- vedtatt

- råd

- Etter

- Alle

- alene

- Selv

- analyse

- og

- android

- Android 13

- android app

- app

- app store

- tilsynelatende

- søknader

- apps

- Arkiv

- ER

- rundt

- AS

- At

- advokat

- Justisminister

- forfatter

- auto

- automatisk

- background-image

- basen

- grunnleggende

- BE

- fordi

- Storfekjøtt

- være

- under

- Bedre

- grensen

- Bunn

- merke

- brudd

- virksomhet

- knapp

- by

- som heter

- Samtaler

- CAN

- saken

- sentrum

- tegn

- kode

- Koding

- farge

- COM

- Kom

- Selskapet

- tilkobling

- ansett

- vurderer

- Forbrukere

- inneholder

- innhold

- innhold

- kontroll

- kontrovers

- konvertert

- SELSKAP

- kunne

- land

- Court

- dekke

- skape

- cryptocurrency

- Cryptocurrency lommebok

- nysgjerrig

- valutaer

- Cybersecurity

- FARE

- dato

- datainnbrudd

- utpekt

- detaljer

- enhet

- Enheter

- gJORDE

- digitalt

- Vise

- distribusjon

- ikke

- Dollar

- dollar

- ikke

- nedlasting

- nedlastinger

- dynamisk

- Tidligere

- Tidlig

- Else's

- andre steder

- dukket

- enorm

- Miljø

- hovedsak

- Selv

- Hver

- eksempel

- forvente

- forventet

- forklarte

- Exploited

- uttrykte

- Mislyktes

- rettferdig

- Feet

- filet

- finansiell

- slutt

- Først

- første gang

- FLÅTE

- følger

- Til

- glemt

- skjema

- Forward

- svindel

- fra

- funksjon

- funksjoner

- general

- generelt

- få

- Går

- Google Play

- Googles

- grip

- sliping

- hackere

- Håndtering

- skjer

- Ha

- å ha

- høyde

- hjelpe

- her.

- Høy

- håp

- vert

- hover

- Hvordan

- http

- HTTPS

- identifisere

- Identitet

- identitetstyveri

- Idle

- ulovlig

- pålagt

- in

- inkludere

- inkluderer

- Inkludert

- informasjon

- hensikt

- hensikt

- interesse

- interessant

- alltid

- IT

- DET ER

- selv

- bare én

- Type

- Vet

- kjent

- maling

- Letitia James

- Bibliotek

- lett

- i likhet med

- linjer

- Liste

- Se

- laget

- Flertall

- Making

- fikk til

- ledelse

- mange

- Margin

- max bredde

- midler

- målinger

- melding

- Microsoft

- kunne

- millioner

- blandet

- Mobil

- mobilenhet

- håndholdte enheter

- modifisert

- mer

- navn

- oppkalt

- Ny

- New York

- New York Court

- nyheter

- normal

- bemerket

- varslinger

- observere

- of

- tilby

- on

- ONE

- pågående

- betjene

- operatør

- rekkefølge

- original

- Annen

- egen

- pakke

- pakker

- parameter

- Spesielt

- bestått

- passord

- paul

- prosent

- kanskje

- tillatelser

- personlig

- personlig informasjon

- plukket

- Sted

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- Play-butikken

- pop

- posisjon

- Post

- innlegg

- makt

- praksis

- pris

- privatliv

- Personvern og sikkerhet

- Programmerer

- beskytte

- beskyttelse

- publisert

- sette

- område

- å nå

- Lese

- nylig

- Redusert

- relevant

- fjernkontroll

- fjerne

- gjenta

- rapporterer

- rapportert

- representant

- anmode

- forskere

- svar

- ansvarlig

- restriktiv

- resultere

- streng

- Risiko

- ROMWE

- rennende

- Sa

- Søk

- sikkerhet

- sending

- sensitive

- Sequence

- sett

- Shein

- Shopping

- Kort

- Viser

- undertegne

- Signal

- Skilt

- ganske enkelt

- siden

- søster

- Størrelse

- snooping

- So

- solid

- løsning

- noen

- Noen

- noe

- Rom

- mellomrom

- sett

- spesiell

- Spot

- spyware

- Standard

- Tilstand

- Still

- stjålet

- Stopp

- oppbevare

- Story

- fremmed

- strengere

- sterk

- senere

- slik

- ment

- overraskelse

- overrasket

- SVG

- system

- Ta

- rettet mot

- mål

- forteller

- test

- tester

- Det

- De

- Staten

- verden

- tyveri

- deres

- Disse

- denne uka

- trusler

- Gjennom

- TikTok

- tid

- ganger

- til

- også

- verktøy

- topp

- øverste nivå

- tradisjonelle

- overgang

- overføre

- gjennomsiktig

- utløst

- snudde

- typisk

- undergrave

- Uventet

- oppdatert

- oppgradering

- lastet opp

- URL

- us

- bruke

- verktøy

- verktøyet

- leverandør

- versjon

- besøkte

- Stem

- lommebok

- advarsel

- Vei..

- måter

- Rikdom

- Nettsted

- uke

- uker

- veiing

- velkjent

- Hva

- hvilken

- bred

- Bred rekkevidde

- vil

- med

- ord

- verden

- ville

- Din

- zephyrnet

- Zip

- Zoetop