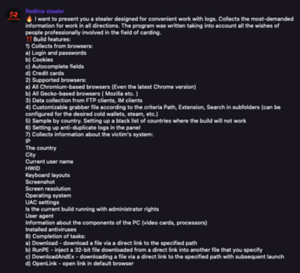

Hackere går over til tåkeleggingstaktikker som er avhengige av glansede reklamebilder fra Delta Airlines og forhandler Kohl's, og lurer brukere til å besøke nettsteder for innsamling av legitimasjon og oppgi personlig informasjon.

A nylig kampanje analysert av Avanan viste hvordan trusselaktører skjuler ondsinnede lenker bak overbevisende bilder som tilbyr gavekort og lojalitetsprogrammer fra slike pålitelige merkevarer. Mer generelt er kampanjen en del av en større trend med cybercrooks som oppdaterer gamle taktikker med nytt verktøy – for eksempel AI – som gjør phishing mer overbevisende.

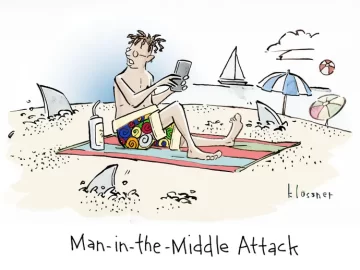

Avanan-forskere, som kalte obfuskeringsteknikken «bilde i bilde», bemerket at nettkriminelle bak angrepene ganske enkelt kobler markedsføringsbildene til ondsinnede nettadresser. Dette må ikke forveksles med steganografi, som koder for ondsinnede nyttelaster på pikselnivå i et bilde.

Jeremy Fuchs, cybersikkerhetsforsker og analytiker ved Avanan, bemerker det steganografi er ofte superkomplekst, og "dette er en mye enklere måte å gjøre ting på som fortsatt kan ha samme innvirkning og som er lettere for hackerne å replikere i stor skala."

Corporate URL-filtre hindret av bildeobfuskasjon

Selv om den er enkel, gjør bilde-i-bilde-tilnærmingen det vanskeligere for URL-filtre å fange opp trusselen, bemerket Avanan-forskere.

"[E-posten vil] se ren ut [til filtre] hvis de ikke skanner i bildet," ifølge analysen. "Ofte vil hackere gjerne koble en fil, et bilde eller en QR-kode til noe ondsinnet. Du kan se den sanne intensjonen ved å bruke OCR til å konvertere bildene til tekst eller analysere QR-koder og dekode dem. Men mange sikkerhetstjenester gjør ikke eller kan ikke gjøre dette.»

Fuchs forklarer at den andre viktige fordelen med tilnærmingen er å gjøre ondsinnet mindre tydelig for mål.

"Ved å knytte inn sosial ingeniørkunst til uklarhet, kan du potensielt presentere sluttbrukere med noe veldig fristende å klikke på og handle på," sier han, og legger til forbeholdet at hvis brukere holder musepekeren over bildet, er URL-lenken åpenbart ikke relatert til det falske merket. "Dette angrepet er ganske sofistikert, selv om hackeren sannsynligvis mister poeng ved å ikke bruke en mer original URL," sa han.

Mens phishen kaster et bredt forbrukernett, bør bedrifter være klar over at flyselskapets lojalitetsprogramkommunikasjon ofte går til bedriftens innbokser; og i fjernarbeidets alder, bruker mange ansatte personlige enheter for virksomheten, eller får tilgang til personlige tjenester (som Gmail) på bedriftsutstedte bærbare datamaskiner.

"Når det gjelder effekt, var [kampanjen] rettet mot et stort antall kunder, i flere regioner," legger Fuchs til. "Selv om det er vanskelig å vite hvem gjerningsmannen er, kan ting som dette ofte enkelt lastes ned som ferdige sett."

Bruker Gen AI for å oppdatere gamle taktikker

Fuchs sier at kampanjen passer inn i en av de nye trendene sett i phishing-landskapet: forfalskninger som nesten ikke kan skilles fra legitime versjoner. Fremover vil bruken av generativ AI (som ChatGPT) for å hjelpe tilsløringstaktikker når det kommer til bildebaserte phishing-angrep bare gjøre disse vanskeligere å oppdage, legger han til.

"Det er superenkelt med generativ AI," sier han. "De kan bruke den til raskt å utvikle realistiske bilder av kjente merker eller tjenester og gjøre det i stor skala og uten noen form for design- eller kodingskunnskap."

For eksempel bruker bare ChatGPT-prompter, en Forcepoint-forsker nylig overbevist AI til å bygge uoppdagbar steganografi-malware, til tross for direktivet om å avslå ondsinnede forespørsler.

Phil Neray, visepresident for cyberforsvarsstrategi i CardinalOps, sier at AI-trenden er voksende.

"Det som er nytt er nivået av sofistikering som nå kan brukes for å få disse e-postene til å se ut til å være nesten identiske med e-poster du vil motta fra et legitimt merke," sier han. «Som bruken av AI-genererte deepfakes, AI gjør det nå mye enklere å lage e-poster med samme tekstinnhold, tone og bilder som en legitim e-post."

Generelt dobler phishere det Fuchs kaller "obfuscation in legitimity."

"Det jeg mener med det er å skjule dårlige ting i det som ser ut som gode ting," forklarer han. "Selv om vi har sett mange eksempler på forfalskning av legitime tjenester som PayPal, bruker dette den mer velprøvde versjonen, som inkluderer falske, men overbevisende bilder."

Utnytte URL-beskyttelse for å beskytte mot tap av data

De potensielle implikasjonene av angrepet for bedrifter er pengetap og tap av data, og for å forsvare seg selv bør organisasjoner først se etter å lære brukere om denne typen angrep, og understreke viktigheten av å holde musepekeren over URL-er og se på hele lenken før de klikker.

"Utover det, tror vi det er viktig å utnytte URL-beskyttelse som bruker phishing-teknikker som denne som en indikator på et angrep, i tillegg til å implementere sikkerhet som ser på alle komponentene i en URL og emulerer siden bak den," bemerker Fuchs.

Ikke alle er enige om at eksisterende e-postsikkerhet ikke er opp til oppgaven med å fange slike phishes. Mike Parkin, senior teknisk ingeniør hos Vulcan Cyber, bemerker at mange e-postfiltre ville fange opp disse kampanjene og enten merke dem som spam i verste fall, eller flagge det som ondsinnet.

Han bemerker at spammere har brukt bilder i stedet for tekst i årevis i håp om å omgå spamfiltre, og spamfiltre har utviklet seg for å håndtere dem.

"Selv om angrepet har vært ganske vanlig i det siste, i det minste hvis spam i min egen søppelpostmappe er noen indikasjon, er det ikke et spesielt sofistikert angrep," legger han til.

AI-aktiverte angrep kan imidlertid være en annen historie. CardinalOps' Neray sier at den beste måten å bekjempe de mer avanserte bildebaserte angrepene på er å bruke store mengder data for å trene opp AI-baserte algoritmer hvordan de gjenkjenner falske e-poster – ved å analysere innholdet i selve e-postene og ved å samle informasjon om hvordan alle andre brukere har interagert med e-postene.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoAiStream. Web3 Data Intelligence. Kunnskap forsterket. Tilgang her.

- Minting the Future med Adryenn Ashley. Tilgang her.

- Kjøp og selg aksjer i PRE-IPO-selskaper med PREIPO®. Tilgang her.

- kilde: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- : har

- :er

- :ikke

- $OPP

- a

- Om oss

- Tilgang

- Ifølge

- Handling

- aktører

- legge

- Legger

- avansert

- Annonsering

- alder

- AI

- Aid

- sikte

- Flyselskapet

- Flyselskaper

- algoritmer

- Alle

- Selv

- beløp

- an

- analyse

- analytiker

- analyserer

- og

- noen

- tilsynelatende

- vises

- anvendt

- tilnærming

- ER

- AS

- At

- angripe

- Angrep

- klar

- dårlig

- BE

- vært

- før du

- bak

- nytte

- BEST

- Beyond

- merke

- merker

- bredt

- Bygning

- virksomhet

- bedrifter

- men

- by

- Samtaler

- Kampanje

- Kampanjer

- CAN

- Kort

- Catch

- ChatGPT

- klart

- klikk

- kode

- koder

- Koding

- kommer

- Felles

- kommunikasjon

- komponenter

- forvirret

- forbruker

- innhold

- konvertere

- Bedriftens

- skape

- KREDENSISJON

- Kunder

- cyber

- nettkriminelle

- Cybersecurity

- dato

- Data Loss

- avtale

- Dekoding

- Forsvar

- Delta

- utforming

- Til tross for

- utvikle

- Enheter

- forskjellig

- vanskelig

- do

- gjør

- Don

- dobling

- ned

- dubbet

- enklere

- lett

- lett

- utdanne

- enten

- emalje

- e-postsikkerhet

- e-post

- Emery

- ansatte

- ingeniør

- Ingeniørarbeid

- spesielt

- Eter (ETH)

- alle

- utviklet seg

- eksempler

- eksisterende

- forklarer

- ganske

- forfalskning

- kjent

- slåss

- filet

- filtre

- Først

- Første øyekast

- Til

- Forward

- fra

- fullt

- Gen

- general

- generative

- Generativ AI

- gave

- gavekort

- gitt

- Giving

- gmail

- Go

- skal

- god

- Økende

- hacker

- hackere

- Hard

- høsting

- Ha

- he

- Gjemme seg

- håper

- hover

- Hvordan

- Hvordan

- HTTPS

- i

- identiske

- if

- bilde

- bilder

- Påvirkning

- implementere

- implikasjoner

- betydning

- viktig

- in

- inkluderer

- indikasjon

- Indikator

- informasjon

- f.eks

- Intensjon

- inn

- er n

- IT

- DET ER

- jpg

- nøkkel

- Vet

- kunnskap

- landskap

- bærbare datamaskiner

- stor

- større

- Late

- minst

- legitimitet

- legitim

- mindre

- Nivå

- Leverage

- i likhet med

- LINK

- linking

- lenker

- Se

- ser

- UTSEENDE

- taper

- tap

- Lojalitet

- Lojalitetsprogram

- Lojalitetsprogrammer

- gjøre

- GJØR AT

- malware

- mange

- merke

- Marketing

- bety

- kunne

- mike

- Monetære

- mer

- mye

- flere

- my

- nesten

- nett

- Ny

- bemerket

- Merknader

- nå

- Antall

- OCR

- of

- tilby

- ofte

- Gammel

- on

- ONE

- bare

- or

- organisasjoner

- original

- Annen

- enn

- egen

- side

- del

- PayPal

- personlig

- phish

- phishing

- phishing-angrep

- Bilder

- plukke

- bilde

- pixel

- plato

- Platon Data Intelligence

- PlatonData

- Plenty

- poeng

- potensiell

- potensielt

- presentere

- president

- sannsynligvis

- program

- programmer

- beskytte

- beskyttelse

- QR kode

- qr-koder

- raskt

- realistisk

- motta

- gjenkjenne

- regioner

- i slekt

- avhengig

- fjernkontroll

- forespørsler

- forsker

- forskere

- forhandler

- s

- Sa

- samme

- sier

- Skala

- skanning

- sikkerhet

- se

- sett

- senior

- Tjenester

- bør

- viste

- ganske enkelt

- Nettsteder

- So

- selskap

- Sosialteknikk

- noe

- sofistikert

- spam

- Spot

- Still

- Story

- rett fram

- Strategi

- slik

- Super

- taktikk

- mål

- Oppgave

- Teknisk

- teknikker

- vilkår

- Det

- De

- Dem

- seg

- Disse

- de

- ting

- tror

- denne

- De

- selv om?

- trussel

- trusselaktører

- til

- TONE

- Tog

- Trend

- Trender

- sant

- klarert

- Turning

- typer

- Oppdater

- oppdatering

- URL

- bruke

- Brukere

- bruker

- ved hjelp av

- Ve

- versjon

- veldig

- Vice President

- vulcan

- var

- Vei..

- we

- VI VIL

- Hva

- når

- hvilken

- mens

- HVEM

- bred

- vil

- med

- innenfor

- uten

- verste

- ville

- år

- du

- zephyrnet