Amazon QuickSight er en skalerbar, serverløs, maskinlæring (ML)-drevet business intelligence (BI)-løsning som gjør det enkelt å koble til dataene dine, lage interaktive dashboards, få tilgang til ML-aktivert innsikt og dele visuelle elementer og dashboards med titusenvis av interne og eksterne brukere, enten i QuickSight selv eller innebygd i en hvilken som helst applikasjon.

En tilbakeskrivning er muligheten til å oppdatere et datamarked, datavarehus eller en hvilken som helst annen databasebackend fra BI-dashboards og analysere de oppdaterte dataene i nesten sanntid innenfor selve dashbordet. I dette innlegget viser vi hvordan du utfører sikker tilbakeskrivning av databaser med QuickSight.

Bruk saksoversikt

For å demonstrere hvordan du kan aktivere tilbakeskrivningsmulighet med QuickSight, la oss vurdere et fiktivt selskap, AnyCompany Inc. AnyCompany er et profesjonelt tjenestefirma som spesialiserer seg på å tilby arbeidskraftløsninger til sine kunder. AnyCompany bestemte at å kjøre arbeidsbelastninger i skyen for å støtte dets voksende globale forretningsbehov er et konkurransefortrinn og bruker skyen til å være vert for alle arbeidsbelastningene. AnyCompany bestemte seg for å forbedre måten filialene gir tilbud til sine kunder. For øyeblikket genererer filialene kundetilbud manuelt, og som et første skritt i denne innovasjonsreisen ønsker AnyCompany å utvikle en bedriftsløsning for generering av kundetilbud med muligheten til å dynamisk anvende lokale prisdata på tidspunktet for tilbudsgenerering.

AnyCompany bruker for øyeblikket Amazon RedShift som deres bedriftsdatavarehusplattform og QuickSight som deres BI-løsning.

Å bygge en ny løsning har følgende utfordringer:

- AnyCompany vil ha en løsning som er enkel å bygge og vedlikeholde, og de ønsker ikke å investere i å bygge et eget brukergrensesnitt.

- AnyCompany ønsker å utvide mulighetene til deres eksisterende QuickSight BI-dashbord for også å muliggjøre tilbudsgenerering og tilbudsaksept. Dette vil forenkle funksjonsutrullingen fordi deres ansatte allerede bruker QuickSight-dashboards og nyter det brukervennlige grensesnittet som QuickSight gir.

- AnyCompany ønsker å lagre tilbudsforhandlingshistorikken som inkluderer genererte, gjennomgåtte og aksepterte tilbud.

- AnyCompany ønsker å bygge et nytt dashbord med tilbudshistorikkdata for analyse og forretningsinnsikt.

Dette innlegget går gjennom trinnene for å aktivere tilbakeskrivningsfunksjonalitet til Amazon Redshift fra QuickSight. Vær oppmerksom på at de tradisjonelle BI-verktøyene er skrivebeskyttet med få eller ingen alternativer for å oppdatere kildedata.

Løsningsoversikt

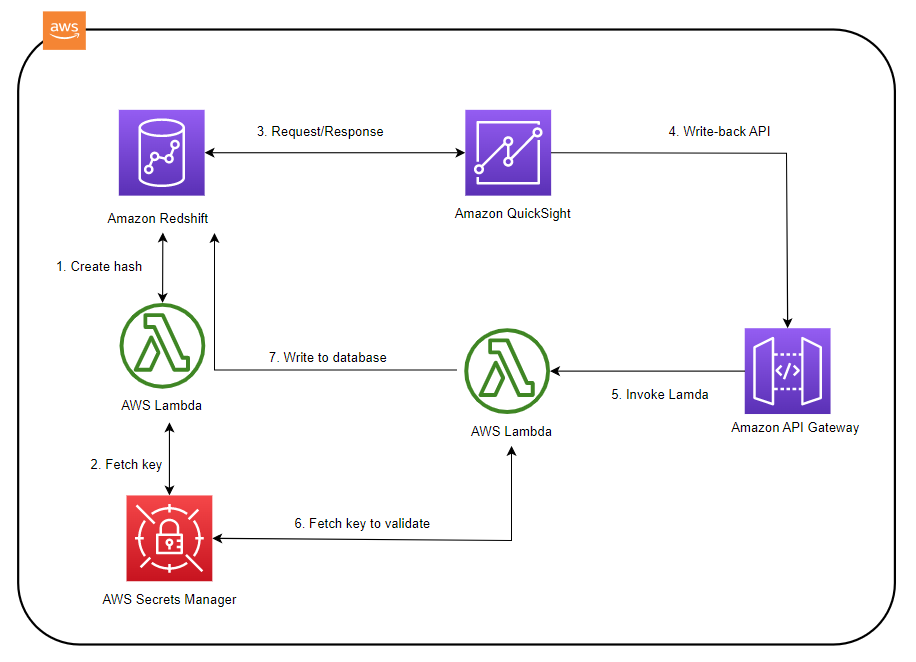

Denne løsningen bruker følgende AWS-tjenester:

- Amazon API-gateway – Verter og sikrer tilbakeskrivnings-REST API som vil bli påberopt av QuickSight

- AWS Lambda – Kjører beregningsfunksjonen som kreves for å generere hashen og en andre funksjon for å utføre tilbakeskrivningen på en sikker måte

- Amazon QuickSight – Tilbyr BI-dashbord og muligheter for tilbudsgenerering

- Amazon RedShift – Lagrer tilbud, priser og andre relevante datasett

- AWS Secrets Manager – Lagrer og administrerer nøkler for å signere hash (meldingssammendrag)

Selv om denne løsningen bruker Amazon Redshift som datalager, kan en lignende tilnærming implementeres med enhver database som støtter oppretting av brukerdefinerte funksjoner (UDF) som kan påkalle Lambda.

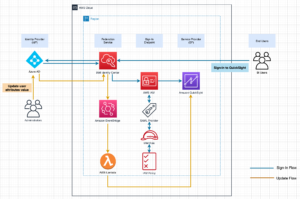

Følgende figur viser arbeidsflyten for å utføre tilbakeskrivninger fra QuickSight.

Det første trinnet i løsningen er å generere en hash eller en meldingssammendrag av settet med attributter i Amazon Redshift ved å påkalle en Lambda-funksjon. Dette trinnet forhindrer manipulering av forespørsel. For å generere en hash, påkaller Amazon Redshift en skalar Lambda UDF. Hashing-mekanismen som brukes her er den populære BLAKE2 funksjon (tilgjengelig i Python-biblioteket hashlib). For ytterligere å sikre hashen benyttes keyed hashing, som er et raskere og enklere alternativ til hash-basert meldingsautentiseringskode (HMAC). Denne nøkkelen genereres og lagres av Secrets Manager og skal bare være tilgjengelig for tillatte applikasjoner. Etter at den sikre hashen er generert, returneres den til Amazon Redshift og kombinert i en Amazon Redshift-visning.

Å skrive det genererte sitatet tilbake til Amazon Redshift utføres av tilbakeskrivnings Lambda-funksjonen, og et API Gateway REST API-endepunkt opprettes for å sikre og sende forespørsler til tilbakeskrivningsfunksjonen. Tilbakeskrivningsfunksjonen utfører følgende handlinger:

- Generer hashen basert på API-inndataparametere mottatt fra QuickSight.

- Signer hashen ved å bruke nøkkelen fra Secrets Manager.

- Sammenlign den genererte hashen med hashen mottatt fra inngangsparameterne ved å bruke compare_digest-metoden som er tilgjengelig i HMAC modul.

- Etter vellykket validering, skriv posten til tilbudstabellen i Amazon Redshift.

Den følgende delen inneholder detaljerte trinn med eksempler på nyttelast og kodebiter.

Generer hashen

Hashen genereres ved hjelp av en Lambda UDF i Amazon Redshift. I tillegg brukes en Secrets Manager-nøkkel for å signere hashen. For å lage hashen, fullfør følgende trinn:

- Opprett Secrets Manager-nøkkelen fra AWS kommandolinjegrensesnitt (AWS CLI):

- Opprett en Lambda UDF for å generere en hash for kryptering:

- Definer en Amazon Redshift UDF for å kalle Lambda-funksjonen for å lage en hash:

De AWS identitets- og tilgangsadministrasjon (IAM)-rollen i det foregående trinnet bør ha følgende retningslinjer knyttet for å kunne påkalle Lambda-funksjonen:

- Hent nøkkelen fra Secrets Manager.

Denne nøkkelen brukes av Lambda-funksjonen for å sikre hashen ytterligere. Dette er angitt i få_hemmelig funksjon i trinn 2.

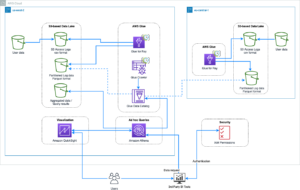

Sett opp Amazon Redshift-datasett i QuickSight

Sitatgenereringsdashbordet bruker følgende Amazon Redshift-visning.

![]()

Lag en Amazon Redshift-visning som bruker alle de foregående kolonnene sammen med hash-kolonnen:

Postene vil se ut som følgende skjermbilde.

Den foregående visningen vil bli brukt som QuickSight-datasettet for å generere sitater. En QuickSight-analyse vil bli opprettet ved hjelp av datasettet. For nær-sanntidsanalyse kan du bruke QuickSight direkte spørringsmodus.

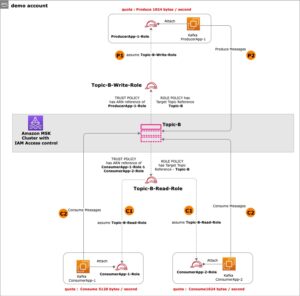

Opprett API Gateway-ressurser

Tilbakeskrivningsoperasjonen initieres ved at QuickSight påkaller en API Gateway-ressurs, som påkaller Lambda-tilbakeskrivningsfunksjonen. Som en forutsetning for å opprette det beregnede feltet i QuickSight for å kalle tilbakeskrivnings-API, må du først opprette disse ressursene.

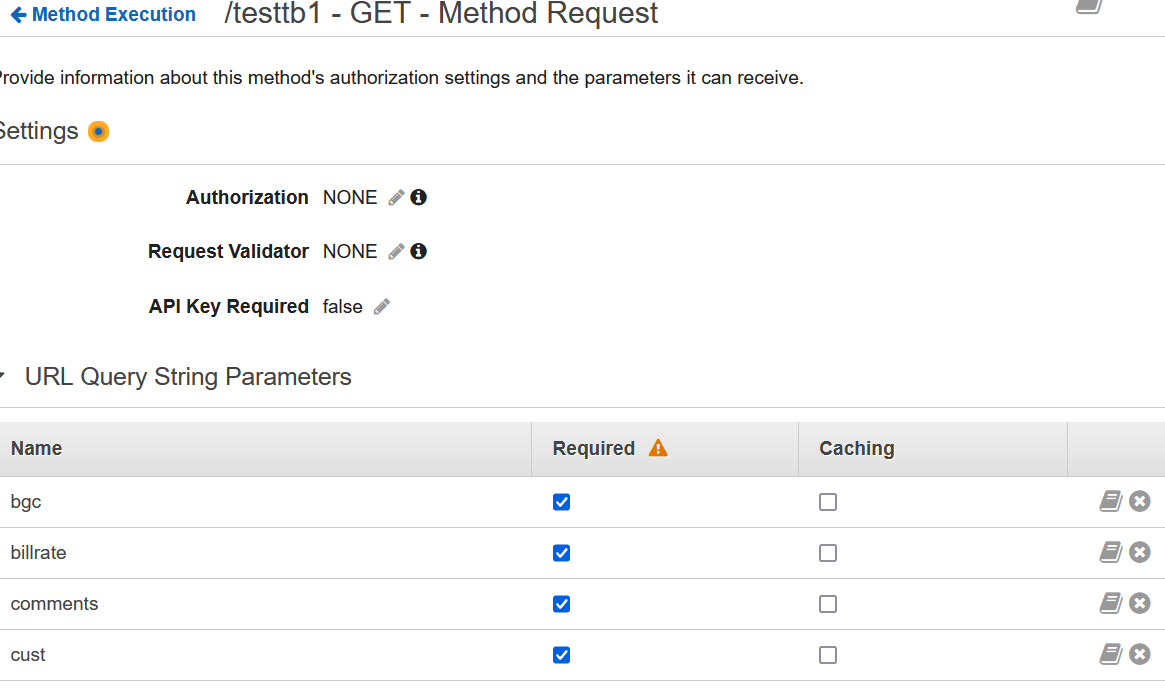

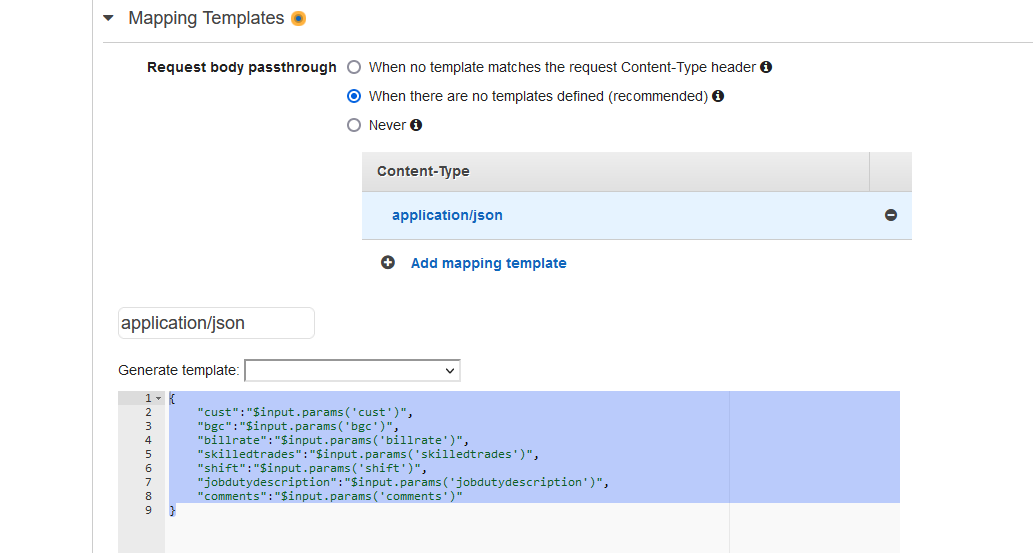

API-gateway sikrer og aktiverer tilbakeskrivnings-lamda-funksjonen med parameterne opprettet som URL-spørringsstrengparametere med tilordningsmaler. Kartleggingsparametrene kan unngås ved å bruke Lambda-proxy-integrasjonen.

Opprett en REST API-ressurs av metodetypen GET som bruker Lambda-funksjoner (opprettet i neste trinn) som integrasjonstype. For instruksjoner, se Opprette en REST API i Amazon API Gateway og Sett opp Lambda-integrasjoner i API Gateway.

Følgende skjermbilde viser detaljene for å lage en spørringsstrengparameter for hver parameter som sendes til API-gateway.

Følgende skjermbilde viser detaljene for å lage en tilordningsmalparameter for hver parameter som sendes til API Gateway.

Lag Lambda-funksjonen

Opprett en ny Lambda-funksjon som API-gatewayen kan påkalle. Lambdafunksjonen utfører følgende trinn:

- Motta parametere fra QuickSight gjennom API Gateway og hash de sammenkoblede parameterne.

Følgende kodeeksempel henter parametere fra API Gateway-kallet ved å bruke hendelsesobjektet til Lambda-funksjonen:

Funksjonen utfører hashing-logikken som vist i lage hasj trinn tidligere ved å bruke de sammenkoblede parameterne som er sendt av QuickSight.

- Sammenlign den hash-utgangen med hash-parameteren.

Hvis disse ikke samsvarer, vil tilbakeskrivningen ikke skje.

- Hvis hashen samsvarer, utfør en tilbakeskrivning. Se etter tilstedeværelsen av en post i tilbudsgenereringstabellen ved å generere en spørring fra tabellen ved å bruke parameterne sendt fra QuickSight:

- Fullfør følgende handling basert på resultatene av spørringen:

- Hvis det ikke finnes noen post for den foregående kombinasjonen, generer og kjør en innsettingsspørring ved å bruke alle parametere med status som generert.

- Hvis det eksisterer en post for den foregående kombinasjonen, generer og kjør en innsettingsspørring med statusen som i gjennomgang. quote_Id for den eksisterende kombinasjonen vil bli gjenbrukt.

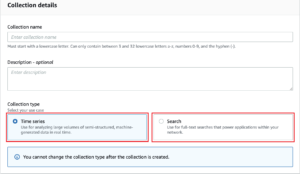

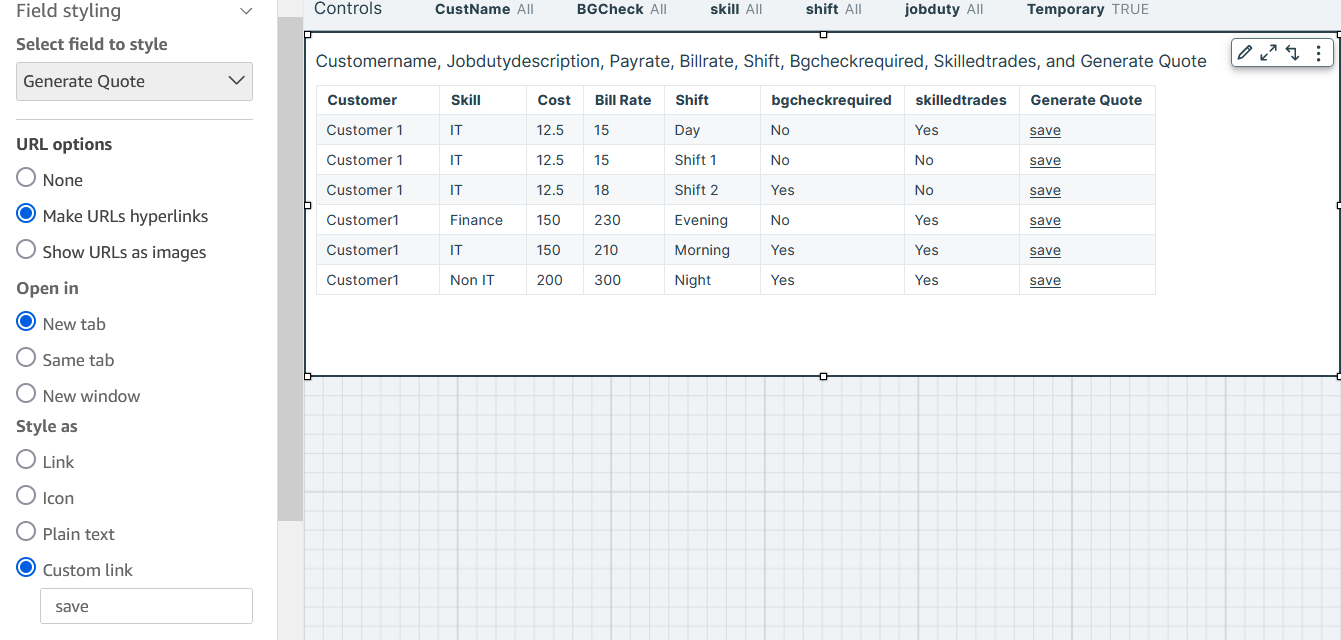

Lag et QuickSight-bilde

Dette trinnet innebærer å lage en tabellvisualisering som bruker et beregnet felt til å sende parametere til API-gateway og påkalle den foregående Lambda-funksjonen.

- Legg til et QuickSight-beregnet felt kalt Generate Quote for å holde URL-en som vert for API-gatewayen som vil bli utløst for å skrive tilbake sitathistorikken til Amazon Redshift:

- Lag en QuickSight-tabellvisualisering.

- Legg til obligatoriske felt som Kunde, Ferdighet og Kostnad.

- Legg til feltet Generer sitat beregnet og stil dette som en hyperkobling.

Ved å velge denne koblingen vil posten skrives inn i Amazon Redshift. Dette påhviler den samme hash-verdien som returnerer når Lambda-funksjonen utfører hashen på parameterne.

Følgende skjermbilde viser et eksempel på en tabell.

Skriv til Amazon Redshift-databasen

Secrets Manager-nøkkelen hentes og brukes av Lambda-funksjonen for å generere hashen for sammenligning. Tilbakeskrivningen utføres bare hvis hashen samsvarer med hashen som er sendt i parameteren.

Følgende Amazon Redshift-tabell vil fange opp sitathistorikken som fylt ut av Lambda-funksjonen. Poster i grønt representerer de siste postene for sitatet.

Betraktninger og neste steg

Bruk av sikre hasher forhindrer manipulering av nyttelastparametere som er synlige i nettleservinduet når tilbakeskrivnings-URLen påkalles. For å sikre tilbakeskrivnings-URLen ytterligere, kan du bruke følgende teknikker:

- Distribuer REST API i en privat VPC som kun er tilgjengelig for QuickSight-brukere.

- For å forhindre replay-angrep kan et tidsstempel genereres ved siden av hashing-funksjonen og sendes som en tilleggsparameter i tilbakeskrivnings-URLen. Backend Lambda-funksjonen kan deretter modifiseres til kun å tillate tilbakeskrivninger innenfor en viss tidsbasert terskel.

- Følg API-gatewayen adgangskontroll og sikkerhet beste praksis.

- Minske potensiell tjenestenekt for offentlige APIer.

Du kan forbedre denne løsningen ytterligere for å gjengi et nettbasert skjema når tilbakeskrivnings-URLen åpnes. Dette kan implementeres ved dynamisk å generere et HTML-skjema i backend Lambda-funksjonen for å støtte inndata av tilleggsinformasjon. Hvis arbeidsbelastningen din krever et høyt antall tilbakeskrivninger som krever høyere gjennomstrømming eller samtidighet, kan et spesialbygd datalager som f.eks. Amazon Aurora PostgreSQL-kompatibel utgave kan være et bedre valg. For mer informasjon, se Påkalle en AWS Lambda-funksjon fra en Aurora PostgreSQL DB-klynge. Disse oppdateringene kan deretter synkroniseres til Amazon Redshift-tabeller ved hjelp av fødererte søk.

konklusjonen

Dette innlegget viste hvordan du bruker QuickSight sammen med Lambda, API Gateway, Secrets Manager og Amazon Redshift for å fange brukerinndata og sikkert oppdatere Amazon Redshift-datavarehuset ditt uten å forlate QuickSight BI-miljøet. Denne løsningen eliminerer behovet for å lage en ekstern applikasjon eller brukergrensesnitt for databaseoppdatering eller innsettingsoperasjoner, og reduserer relatert utviklings- og vedlikeholdskostnader. API-gateway-anropet kan også sikres ved hjelp av en nøkkel eller token for å sikre at bare anrop som kommer fra QuickSight blir akseptert av API-gatewayen. Dette vil bli dekket i påfølgende innlegg.

Om forfatterne

Srikanth Baheti er en spesialisert World Wide Principal Solutions Architect for Amazon QuickSight. Han startet sin karriere som konsulent og jobbet for flere private og offentlige organisasjoner. Senere jobbet han for PerkinElmer Health and Sciences & eResearch Technology Inc., hvor han var ansvarlig for å designe og utvikle nettapplikasjoner med høy trafikk, svært skalerbare og vedlikeholdbare datapipelines for rapporteringsplattformer som bruker AWS-tjenester og serverløs databehandling.

Srikanth Baheti er en spesialisert World Wide Principal Solutions Architect for Amazon QuickSight. Han startet sin karriere som konsulent og jobbet for flere private og offentlige organisasjoner. Senere jobbet han for PerkinElmer Health and Sciences & eResearch Technology Inc., hvor han var ansvarlig for å designe og utvikle nettapplikasjoner med høy trafikk, svært skalerbare og vedlikeholdbare datapipelines for rapporteringsplattformer som bruker AWS-tjenester og serverløs databehandling.

Raji Sivasubramaniam er Senior Solutions Architect hos AWS, med fokus på Analytics. Raji er spesialisert på å bygge ende-til-ende Enterprise Data Management, Business Intelligence og Analytics-løsninger for Fortune 500 og Fortune 100-selskaper over hele verden. Hun har inngående erfaring med integrerte helsedata og analyser med et bredt utvalg helsedatasett inkludert administrert marked, legemålretting og pasientanalyse.

Raji Sivasubramaniam er Senior Solutions Architect hos AWS, med fokus på Analytics. Raji er spesialisert på å bygge ende-til-ende Enterprise Data Management, Business Intelligence og Analytics-løsninger for Fortune 500 og Fortune 100-selskaper over hele verden. Hun har inngående erfaring med integrerte helsedata og analyser med et bredt utvalg helsedatasett inkludert administrert marked, legemålretting og pasientanalyse.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoAiStream. Web3 Data Intelligence. Kunnskap forsterket. Tilgang her.

- Minting the Future med Adryenn Ashley. Tilgang her.

- Kjøp og selg aksjer i PRE-IPO-selskaper med PREIPO®. Tilgang her.

- kilde: https://aws.amazon.com/blogs/big-data/perform-secure-database-write-backs-with-amazon-quicksight/

- : har

- :er

- :hvor

- $OPP

- 100

- 11

- 13

- 22

- 500

- 7

- 8

- 9

- a

- evne

- I stand

- godkjennelse

- akseptert

- adgang

- tilgjengelig

- tvers

- Handling

- handlinger

- Ytterligere

- Tilleggsinformasjon

- I tillegg

- Fordel

- Etter

- Alle

- tillate

- langs

- sammen

- allerede

- også

- alternativ

- Amazon

- Amazon QuickSight

- an

- analyse

- analytics

- analysere

- og

- noen

- api

- APIer

- Søknad

- søknader

- Påfør

- påføring

- tilnærming

- ER

- argument

- argumenter

- AS

- At

- Angrep

- attributter

- Aurora

- Autentisering

- tilgjengelig

- unngås

- AWS

- AWS Lambda

- tilbake

- Backend

- basert

- BE

- fordi

- BEST

- beste praksis

- Bedre

- grener

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- bygge

- Bygning

- virksomhet

- business intelligence

- by

- beregnet

- ring

- Samtaler

- CAN

- evner

- fangst

- Karriere

- saken

- viss

- utfordringer

- sjekk

- valg

- kunde

- Cloud

- kode

- Kolonne

- kolonner

- kombinasjon

- kombinert

- kommer

- Selskaper

- Selskapet

- sammenligning

- konkurranse

- fullføre

- Beregn

- databehandling

- Koble

- Vurder

- konsulent

- kontekst

- Kostnad

- kunne

- dekket

- skape

- opprettet

- Opprette

- I dag

- kunde

- Kunder

- dashbord

- dato

- Dataledelse

- datalager

- Database

- datasett

- besluttet

- Misligholde

- demonstrere

- Denial of Service

- utforme

- detaljert

- detaljer

- bestemmes

- utvikle

- utvikle

- Utvikling

- Fordøye

- direkte

- ikke

- dynamisk

- e

- hver enkelt

- Tidligere

- lett

- lett-å-bruke

- effekt

- enten

- eliminerer

- innebygd

- ansatte

- muliggjøre

- kryptering

- ende til ende

- Endpoint

- forbedre

- nyte

- sikre

- Enterprise

- Miljø

- Eter (ETH)

- Event

- eksempel

- Unntatt

- unntak

- eksisterende

- finnes

- erfaring

- utvide

- utvendig

- falsk

- raskere

- Trekk

- Hentet

- fiktiv

- felt

- Felt

- Figur

- Firm

- Først

- fokusering

- etter

- Til

- skjema

- Fortune

- fra

- funksjon

- funksjonalitet

- funksjoner

- videre

- gateway

- generere

- generert

- genererer

- generasjonen

- få

- Global

- global virksomhet

- globus

- Går

- Regjeringen

- Grønn

- Økende

- håndtere

- skje

- hash

- hashet

- hashing

- Ha

- he

- Helse

- helsetjenester

- her.

- Høy

- høyere

- svært

- hans

- historie

- hold

- vert

- vert

- Vertskapet

- Hvordan

- Hvordan

- HTML

- http

- HTTPS

- IAM

- Identitet

- if

- implementert

- importere

- in

- dyptgående

- Inc.

- inkluderer

- Inkludert

- påhviler

- indikert

- informasjon

- Innovasjon

- inngang

- innsikt

- instruksjoner

- integrert

- integrering

- integrasjoner

- Intelligens

- interaktiv

- Interface

- intern

- inn

- Investere

- påkalt

- påkaller

- IT

- DET ER

- selv

- reise

- jpg

- JSON

- nøkkel

- nøkler

- seinere

- læring

- forlater

- Bibliotek

- i likhet med

- linje

- LINK

- lite

- lokal

- logikk

- Se

- ser ut som

- ser

- maskin

- maskinlæring

- vedlikeholde

- Vedlikeholdbar

- vedlikehold

- GJØR AT

- fikk til

- ledelse

- leder

- forvalter

- manuelt

- kartlegging

- marked

- Match

- mekanisme

- melding

- metode

- kunne

- ML

- Mote

- modifisert

- moduler

- mer

- mest

- flere

- må

- oppkalt

- Trenger

- behov

- Ny

- ny løsning

- neste

- Nei.

- Antall

- objekt

- of

- Tilbud

- on

- bare

- åpnet

- drift

- Drift

- alternativer

- or

- organisasjoner

- Annen

- produksjon

- parameter

- parametere

- passere

- bestått

- pasient

- utføre

- utfører

- lege

- plattform

- Plattformer

- plato

- Platon Data Intelligence

- PlatonData

- politikk

- Populær

- befolket

- Post

- postgresql

- innlegg

- potensiell

- praksis

- tilstedeværelse

- forebygge

- forhindrer

- Prisene

- prising

- Principal

- privat

- profesjonell

- gi

- gir

- gi

- proxy

- Python

- heve

- mottatt

- nylig

- rekord

- poster

- reduserer

- i slekt

- relevant

- erstatte

- Rapportering

- representere

- anmode

- forespørsler

- krever

- påkrevd

- Krever

- ressurs

- Ressurser

- ansvarlig

- REST

- Resultater

- retur

- retur

- avkastning

- anmeldelse

- anmeldt

- Rolle

- Kjør

- rennende

- samme

- skalerbar

- VITENSKAPER

- Sekund

- Secret

- Seksjon

- sikre

- sikret

- sikkert

- sikrer

- se

- separat

- server~~POS=TRUNC

- tjeneste

- Tjenester

- Session

- sett

- Del

- hun

- skift

- bør

- Vis

- vist

- Viser

- undertegne

- lignende

- forenkle

- ferdighet

- løsning

- Solutions

- kilde

- spesialisert

- spesialisert

- spesifikk

- stabil

- startet

- Uttalelse

- status

- Trinn

- Steps

- oppbevare

- lagret

- butikker

- String

- stil

- innsending

- senere

- suksess

- vellykket

- slik

- støtte

- Støtter

- bord

- rettet mot

- teknikker

- Teknologi

- mal

- maler

- titus

- Det

- De

- deres

- deretter

- Disse

- de

- denne

- tusener

- terskel

- Gjennom

- gjennomstrømning

- tid

- tidsstempel

- til

- token

- verktøy

- tradisjonelle

- trafikk

- utløst

- sant

- prøve

- typen

- Oppdater

- oppdatert

- oppdateringer

- URL

- bruke

- brukt

- Bruker

- Brukergrensesnitt

- Brukere

- ved hjelp av

- validering

- verdi

- variasjon

- versjon

- Se

- synlig

- visuelle

- ønsker

- ønsker

- Warehouse

- var

- Vei..

- we

- web

- nettapplikasjoner

- Web-basert

- når

- hvilken

- bred

- Wikipedia

- vil

- med

- innenfor

- uten

- arbeidet

- arbeidsflyt

- arbeidsstyrke

- verden

- skrive

- du

- Din

- zephyrnet