Cybersecurity-onderzoekers in België en de VS onlangs een paper gepubliceerd gepland voor presentatie later dit jaar op de USENIX 2023-conferentie.

De drie co-auteurs konden de verleiding niet weerstaan om een scherpe titel te gebruiken en hun aanval te dupliceren Kaders inlijsten, met een iets gemakkelijker te volgen slogan die zegt Wi-Fi-codering omzeilen door verzendwachtrijen te manipuleren.

Zoals beveiligingsonderzoekers gewend zijn te doen, vroeg het trio zich af: "Wat gebeurt er wanneer een Wi-Fi-gebruiker tijdelijk de verbinding met het netwerk verbreekt, hetzij per ongeluk of met opzet, maar heel goed weer online kan verschijnen na een korte storing?"

Zet het in de wachtrij voor het geval dat!

De draadloze chip in een telefoon of laptop kan tijdelijk in de energiebesparende of "slaap"-modus gaan om energie te besparen, of buiten bereik raken en dan weer terug gaan...

... gedurende welke tijd toegangspunten vaak antwoordpakketten opsparen die binnenkomen voor verzoeken die nog onbeantwoord waren op het moment dat het apparaat werd uitgeschakeld of buiten bereik ging.

Aangezien een client waarvan de verbinding is verbroken, geen nieuwe verzoeken kan initiëren totdat hij zijn terugkeer naar actieve deelname aan het netwerk aankondigt, is het niet waarschijnlijk dat een toegangspunt vastloopt met zoveel overgebleven antwoordpakketten voor elke inactieve gebruiker.

Dus waarom zou u ze niet gewoon in de wachtrij zetten, zolang er voldoende vrije geheugenruimte over is, en ze later afleveren wanneer het apparaat opnieuw verbinding maakt, om het gemak en de doorvoer te verbeteren?

Als het geheugen bijna leeg is, of een apparaat te lang offline blijft, kunnen in de wachtrij geplaatste pakketten onschadelijk worden weggegooid, maar zolang er ruimte is om ze daar "voor later" te bewaren, wat voor kwaad kan dat dan veroorzaken?

Zwerfpakketten losschudden

Het antwoord, zo ontdekten onze onderzoekers, is dat zogenaamde actieve tegenstanders in staat zouden kunnen zijn om op zijn minst enkele in de wachtrij staande gegevens van op zijn minst enkele toegangspunten los te schudden.

De in de wachtrij geplaatste gegevens, zo bleek, waren in gedecodeerde vorm opgeslagen, in de verwachting dat ze mogelijk opnieuw moesten worden gecodeerd met een nieuwe sessiesleutel voor levering later.

Je kunt waarschijnlijk wel raden waar dit heen gaat.

De onderzoekers bedachten verschillende manieren om sommige toegangspunten te misleiden om die netwerkpakketten in de wachtrij vrij te geven...

...ofwel zonder enige codering, of gecodeerd met een nieuwe sessiesleutel die ze voor dit doel hebben gekozen.

Slaperige bypass

Bij één aanval vertelden ze het toegangspunt eenvoudigweg dat het uw draadloze kaart was en dat u op het punt stond in de "slaapstand" te gaan, waardoor het toegangspunt werd geadviseerd om gegevens een tijdje in de wachtrij te zetten.

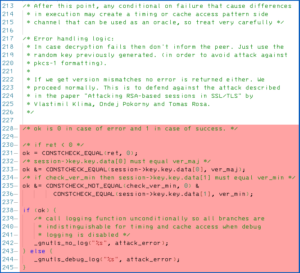

Vervelend genoeg waren de "Ik ga nu een dutje doen"-verzoeken zelf niet gecodeerd, dus de onderzoekers hoefden niet eens het wachtwoord van het wifi-netwerk te weten, laat staan dat ze de configuratie van je originele sessiesleutel (de PMK, of paarsgewijze hoofdsleutel).

Kort daarna deden ze alsof ze je laptop of telefoon waren die 'weer wakker werd'.

Ze zouden vragen om opnieuw verbinding te maken met het toegangspunt, maar deze keer zonder coderingssleutel, en snuffelen aan eventuele in de wachtrij geplaatste antwoorden die nog over waren van eerder.

Ze ontdekten dat veel toegangspunten zich geen zorgen maakten over het feit dat gegevens in de wachtrij die oorspronkelijk in een gecodeerde indeling waren opgevraagd, nu in niet-gecodeerde vorm werden vrijgegeven, en dat er dus in ieder geval wat gegevens zouden uitlekken.

Gebruik die sleutel niet, maar deze

Bij een andere aanval gebruikten ze een iets andere techniek.

Deze keer stuurden ze vervalste pakketten om je draadloze netwerkkaart te dwingen de verbinding met het netwerk te verbreken, waarna ze snel een nieuwe verbinding tot stand brachten met een nieuwe sessiesleutel.

Voor deze aanval is natuurlijk de noodzaak om de Wi-Fi-netwerksleutel te kennen, maar in veel coffeeshops of gedeelde werkplekken zijn die sleutels zo goed als openbaar, meestal geschreven op een schoolbord of gedeeld in een welkomstmail.

Als ze je precies op het juiste moment (of het verkeerde moment vanuit jouw perspectief) van het netwerk konden schoppen, bijvoorbeeld net nadat je een verzoek had verzonden waarin ze geïnteresseerd waren...

...en ze erin geslaagd zijn om hun vervalste herverbinding op tijd te voltooien, kunnen ze misschien een paar antwoordfragmenten ontcijferen die eerder in de wachtrij stonden.

Zelfs als u merkt dat u de verbinding met het netwerk hebt verbroken, probeert uw computer waarschijnlijk automatisch opnieuw verbinding te maken.

Als de aanvallers er in de tussentijd in geslaagd waren antwoorden in de wachtrij op te eten, zou uw eigen herverbinding niet helemaal naadloos verlopen - u zou bijvoorbeeld een kapotte webpagina of een mislukte download kunnen zien in plaats van een probleemloze herstel van de storing.

Maar storingen wanneer u de verbinding verbreekt en vervolgens opnieuw verbinding maakt met draadloze hotspots, komen vaak genoeg voor dat u er waarschijnlijk niet veel aan zou denken, of helemaal niets.

Wat te doen?

Voor ontwikkelaars van toegangspunten:

- Als uw toegangspunten op Linux draaien, gebruik dan kernel 5.6 of later. Dit omzeilt blijkbaar de eerste aanval, omdat in de wachtrij geplaatste gegevens niet worden vrijgegeven als ze bij aankomst zijn versleuteld, maar niet-versleuteld zouden zijn wanneer ze uiteindelijk worden verzonden.

- Verkeerswachtrijen bij belangrijke wijzigingen doorspoelen. Als een client de verbinding verbreekt en opnieuw verbinding wil maken met een nieuwe sessiesleutel, weiger dan de gegevens in de wachtrij die onder de oude sleutel zijn ontvangen, opnieuw te versleutelen. Gooi het in plaats daarvan gewoon weg.

Voor hotspot-gebruikers:

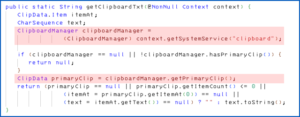

- Minimaliseer de hoeveelheid niet-versleuteld verkeer dat u verzendt. Hier hebben we het over een tweede versleutelingsniveau bovenop je Wi-Fi-sessiesleutel, zoals HTTPS voor je webbrowsen en DNS-over-HTTPS voor je DNS-verzoeken.

Met een extra versleutelingslaag op applicatieniveau kan iedereen die uw Wi-Fi-pakketten ontsleutelt, nog steeds geen wijs worden uit de gegevens erin.

De aanvallers zijn mogelijk in staat om details op netwerkniveau te achterhalen, zoals de IP-nummers van servers waarmee u bent verbonden, maar als u zich tijdens het browsen aan HTTPS houdt, wordt de inhoud die u verzendt en ontvangt niet blootgesteld aan deze weliswaar beperkte aanvallen.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :is

- $UP

- 1

- 2023

- a

- in staat

- Over

- absoluut

- toegang

- actieve

- Extra

- adviseren

- Na

- Alles

- alleen

- bedragen

- en

- kondigt

- Nog een

- beantwoorden

- anticiperen

- iedereen

- ZIJN

- aankomst

- AS

- At

- aanvallen

- Aanvallen

- auteur

- auto

- webmaster.

- terug

- background-image

- BE

- omdat

- vaardigheden

- wezen

- België

- Verzonken

- grens

- Onder

- kort

- Kapot

- Bladeren

- by

- CAN

- kaart

- Veroorzaken

- Centreren

- Wijzigingen

- spaander

- koos

- aanspraak maken op

- klant

- Koffie

- kleur

- Gemeen

- compleet

- computer

- Conferentie

- gekoppeld blijven

- versterken

- content

- gemak

- kon

- cursus

- deksel

- gegevens

- decoderen

- leveren

- levering

- gegevens

- ontwikkelaars

- apparaat

- anders

- ontdekt

- Display

- dns

- beneden

- Download

- Val

- elk

- beide

- versleutelde

- encryptie

- genoeg

- geheel

- Zelfs

- precies

- voorbeeld

- blootgestelde

- Mislukt

- weinig

- Figuur

- bedacht

- Tot slot

- Voornaam*

- Voor

- Dwingen

- formulier

- formaat

- gevonden

- Gratis

- oppompen van

- krijgen

- Go

- gaan

- goed

- gebeurt

- Hebben

- Hoogte

- hier

- hotspot

- zweven

- HTTPS

- verbeteren

- in

- inactief

- beginnen

- verkrijgen in plaats daarvan

- geïnteresseerd

- IP

- IT

- HAAR

- jpg

- Houden

- sleutel

- toetsen

- schop

- blijven

- laptop

- lagen

- lekken

- Niveau

- Waarschijnlijk

- Beperkt

- linux

- lang

- Laag

- maken

- beheerd

- manipuleren

- veel

- Marge

- meester

- max-width

- Geheugen

- macht

- Mode

- moment

- Noodzaak

- netwerk

- New

- een

- nummers

- vele

- of

- offline

- Oud

- on

- EEN

- online.

- origineel

- oorspronkelijk

- storing

- het te bezitten.

- pakketten

- pagina

- deelname

- Wachtwoord

- Paul

- perspectief

- phone

- Plato

- Plato gegevensintelligentie

- PlatoData

- punt

- punten

- positie

- Berichten

- energie

- aangedreven

- presentatie

- waarschijnlijk

- publiek

- doel

- snel

- reeks

- liever

- ontvangen

- ontvangen

- onlangs

- na een training

- uitgebracht

- antwoord

- te vragen

- aangevraagd

- verzoeken

- onderzoekers

- terugkeer

- Bespaar

- zegt

- gepland

- naadloos

- Tweede

- veiligheid

- beveiligingsonderzoekers

- zin

- Sessie

- reeks

- setup

- gedeeld

- winkels

- Bermuda's

- eenvoudigweg

- iets andere

- So

- solide

- sommige

- Tussenruimte

- begin

- stok

- Still

- opgeslagen

- Stray (Verdwaald)

- dergelijk

- SVG

- het nemen

- praat

- dat

- De

- hun

- Ze

- zich

- Deze

- dit jaar

- drie

- doorvoer

- niet de tijd of

- Titel

- naar

- ook

- top

- verkeer

- overgang

- overdragen

- transparant

- Gedraaid

- typisch

- voor

- URL

- us

- .

- Gebruiker

- gebruikers

- divers

- manieren

- web

- welkom

- GOED

- Wat

- welke

- en

- WIE

- Wi-fi

- wil

- draadloze

- Met

- zonder

- zou

- geschreven

- Verkeerd

- jaar

- Your

- zephyrnet