보안을 위한 SoC 설계는 수많은 잠재적 위협 원인을 해결하기 위해 시간이 지남에 따라 성장하고 발전해 왔습니다. 해커가 소프트웨어나 하드웨어 설계 결함을 통해 시스템을 제어할 수 있는 방법을 처리하기 위한 많은 대책이 등장했습니다. 그 결과 향상된 난수 생성기, 안전한 키 저장, 암호화 및 메모리 보호 등이 이루어졌습니다. 또한 SoC에는 하드웨어 보안 모듈, 보안 부팅 체인, 권한 있는 전용 프로세서 등이 추가되었습니다. 그러나 한 가지 공격 방법인 사이드 채널 공격이 간과되는 경우가 많습니다. 아마도 이는 그러한 공격의 상대적 위험과 난이도가 과소평가되었기 때문일 것입니다.

다가오는 웹 세미나에서 Agile Analog의 CEO인 Tim Ramsdale은 SoC에 대한 부채널 공격의 위협을 냉철하게 살펴봅니다. "내 SoC에 대한 사이드 채널 공격에 관심을 가져야 하는 이유는 무엇입니까?"라는 제목의 웹 세미나입니다. 그것이 흔히 생각하는 것보다 더 큰 위협임을 설명할 뿐만 아니라, 문제에 대한 효과적인 해결책도 제시합니다.

RISC-V 기반 SoC, Apple Airtags 또는 ARM Trustzone-M 장치가 결함 공격에 어떻게 취약한지를 설명하는 Defcon 이벤트에서 만들어진 프레젠테이션을 찾으려면 YouTube를 보면 됩니다. 첫 번째 생각은 노출된 전선을 만지거나 버튼을 무작위로 누르거나 완전히 계측된 법의학 실험실이 필요하여 운이 좋은 타이밍을 통해 이 작업을 수행할 수 있다는 것입니다. 그렇다면 위협은 무시할 수 있을 정도로 매우 미미할 것입니다. Tim은 이러한 공격을 자동화하고 체계적으로 만들기 위해 Mouser에서 제공하는 오픈 소스 키트가 있다고 지적합니다. 이 키트에는 마이크로프로세서와 사용하기 쉬운 UI가 함께 제공되며 클럭 및 전력 공격이 가능합니다.

웨비나에서는 이러한 공격이 어떻게 수행될 수 있는지, 그리고 이러한 공격이 생각보다 더 큰 위협이 되는 이유를 설명합니다. 공격자가 장치에서 보안 비트와 같은 단일 레지스터의 상태를 무작위로 뒤집을 수 있다고 상상해 보십시오. BootROM 체크섬 결과가 손상될 수 있다고 가정해 보십시오. 매우 짧은 시간 동안 전압과 클록 신호를 변경하면 감지할 수 없는 상태 변화가 발생하여 액세스 권한이 있는 모드에서 악성 코드를 실행할 수 있습니다.

또한 이러한 기술을 통해 얻은 액세스 권한을 통해 해커는 시스템의 다른 약점을 탐색할 수 있습니다. 일회성 사이드 채널 공격을 통해 얻은 지식을 사용하면 대상 장치와 직접 접촉할 필요가 없는 보다 쉽게 반복되는 공격을 발견할 수 있습니다. IoT 장치는 연결되어 있고 종종 물리적 접촉에 노출되기 때문에 특히 취약합니다.

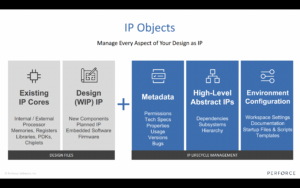

Agile Analog는 부채널 공격을 탐지하는 솔루션을 개발했습니다. 시계나 전원 핀을 조작할 때 발생하는 효과를 감지할 수 있는 센서 세트가 있습니다. 측면 채널 공격 보호 블록에는 공격 중에 작동할 수 있도록 자체 내부 LDO 및 클록 생성기가 있습니다. 제어, 분석 및 모니터링 로직은 SoC 보안 모듈과 쉽게 통합됩니다.

웨비나에서 Tim은 자사 솔루션이 공격 또는 공격 시도를 모니터링하고 보고하는 방법에 대해 자세히 설명합니다. 여기에는 장치가 완성된 시스템에 추가되기 전에 공급망에서 발생하는 공격이 포함될 수 있습니다. 이 웹 세미나는 유익하고 SoC 보안 강화에 대한 유용한 정보를 제공합니다. 웨비나 방송을 시청하시려면 28월 XNUMX일 목요일에 시청하세요.th 오전 9시(PDT). 이 링크를 사용하여 여기에서 무료로 등록할 수 있습니다.

다음을 통해이 게시물 공유 : 출처: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/