페퍼 병장과 그의 외로운 마음 클럽 밴드는 잊어버리세요. 밴드에게 연주를 가르쳤다 불과 20년 전 오늘.

2022년 XNUMX월은 최초의 주요 자체 확산 컴퓨터 바이러스 발생 35주년 – 악명 높은 CHRISTMA EXEC 당시의 주요 메인프레임 네트워크를 일시적으로 마비시킨 웜…

… 파일 스크램블링이나 데이터 삭제와 같은 의도적으로 코딩된 부작용이 아니라 단순히 승인되지 않은 목적을 위해 너무 많은 네트워크 대역폭을 사용하는 것입니다.

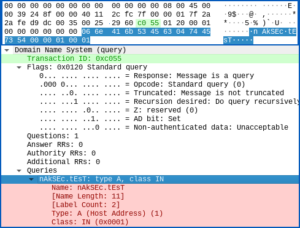

1980년대 IBM에서 귀하의 이메일 주소록(NAMES) 및 알려진 호스트 파일(NETLOG) 자신을 보낼 맬웨어의 새로운 수신자를 최대한 많이 찾기 위해 맬웨어는 다음과 같이 표시했습니다.

* * *** ***** ******* ********* ************* ㅏ ******* *** ******** 매우 기쁘다 ****** ***** *************** 크리스마스 ******************* ********** ************* 그리고 나의 *************** ******************* 최고 소원 *********************** ************************** * 다음 ****** ****** 연도 ******

바이러스가 널리 알려진 이유가 궁금하다면 CHRISTMA EXEC, 완전한 단어보다는 CHRISTMAS...

...그 이유는 파일 이름이 XNUMX자로 제한되었고 그 뒤에 공백이 올 수 있었고 오늘날 우리가 "확장자"라고 부르는 것이 있기 때문입니다. EXEC 사용자가 직접 실행할 수 있는 스크립트로 변환하기 위해 – 처형 된, 기술 용어로.

바이러스 자체는 IBM의 강력한 텍스트 기반 스크립팅 언어인 REXX로 작성되었습니다. 재구성된 확장 실행기), 따라서 메시지를 보는 프로그래머가 아닌 사람은 아마도 그것을 "프로그램 코드"로 인식할 것이고, 따라서 그것이 흥미로워 보일 수 있는 모든 것에 대해 중요하지 않고 관련이 없는 것으로 무시하는 경향이 있습니다.

바이러스의 제작자가 설명으로 시작하는 코드 자체에 교육용 미끼를 내장하는 쾌활한 방법을 찾았다는 점을 제외하면(C 언어에서와 같이, 텍스트는 /* 및 */ REXX 프로그램에서 주석으로 처리되고 파일이 사용될 때 무시됨)…

/************************/ /* 이 실행을 실행합니다 */ /* */ /* 실행 */ /* */ /* AND */ /* */ /* 너 자신을 즐겨! */ /*********************/

…그리고 비전문가에게 다음과 같은 유쾌한 조언을 제공합니다.

/* 이 파일을 탐색하는 것은 전혀 재미가 없습니다. 그냥 cms에서 CHRISTMAS를 입력하세요 */

CMS는 줄임말 대화형 모니터 시스템, IBM의 유서 깊은 VM/370 운영 체제 및 다양한 변종 위에 있는 명령 프롬프트 환경으로, 개인 파일을 저장하기 위한 자체 디스크 공간과 함께 개인 컴퓨터처럼 작동하는 실시간 가상 머신을 개별 사용자에게 제공했습니다. 프로그램들.

편리하게도 사용자는 결승전을 떠나는 방법을 배울 필요가 없었습니다. -S 말을 끊다 CHRISTMAS, CMS는 추가 문자를 자동으로 무시하고 CHRISTMA EXEC, 사용자가 기대하거나 요청하지 않고 방금받은 바로 그 스크립트 프로그램이었습니다.

위에서 언급한 바와 같이 코드는 실제로 크리스마스 트리 ASCII 아트를 표시했습니다. 더 정확하게는 EBCDIC 아트를 표시했습니다. 확장 이진 코드 십진 교환 코드 (ebb-si-dick으로 발음).

그러나 그것은 또한 당신의 NAMES 및 NETLOG 정기적으로 연락하는 다른 사용자와 컴퓨터를 나열하고 모든 사용자에게 자신을 복사하여 순진하게 입력한 모든 사용자에 대해 CHRISTMAS 명령 프롬프트에서…

... 바이러스 사본의 바다(20? 50? 200?)가 잠재적으로 전 세계적으로 배포될 것이며 수신자(20? 50? 200?)가 무고하게 입력된 경우 CHRISTMAS 명령 프롬프트에서…

…바이러스 복사본의 바다가 배포될 것입니다.

미래의 그림자

우리가 말했듯이 이번주 팟캐스트, 여기에서 이 정액 벌레에 대해 논의했습니다.

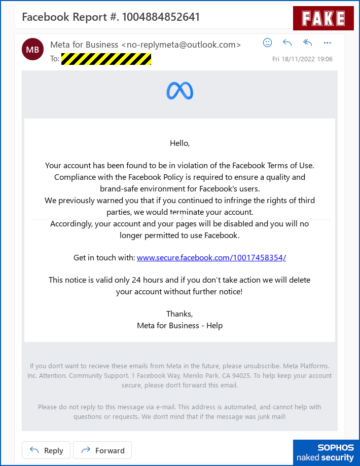

[이것은]사용자에게 “이봐, 매크로가 비활성화되어 있지만 '추가 안전'을 위해 매크로를 다시 켜야 합니다... 버튼을 클릭하지 않겠습니까? 그렇게 하는 것이 훨씬 쉽습니다.”

35년 전, 맬웨어 작성자는 사용자에게 전혀 관심이 없는 작업을 친절하게 요청하면 일부, 아마도 많은 사용자가 그렇게 할 것이라는 사실을 이미 파악했습니다.

우리는 또한 다음과 같이 언급했습니다.

[크리스마스 트리 벌레]는 우리의 모든 활을 가로지르는 경고 사격이었어야 했는데, 팬 속의 작은 섬광처럼 느껴졌던 것 같아요.

XNUMX년이 지날 때까지 인터넷 웜, 물론 Unix 시스템을 공격하고 광범위하게 퍼졌습니다.

그리고 그때쯤이면 우리 모두는 "어, 이 바이러스와 웜 장면이 상당히 골칫거리로 판명될 수 있습니다."라고 깨달은 것 같습니다.

우리가 틀렸다면 어?

사용자 덕분에 IBM 3279 터미널의 주요 이미지 Shieldforyoureyes 를 통해 위키.