2015 年にセントルイスのダウンタウン近くの高速道路を走行中のジープ チェロキーが、XNUMX 人の倫理的ハッカーにリモートで乗っ取られたことを覚えていますか? 裏話は、これらの「ハッカー」であるセキュリティ研究者のチャーリー・ミラーとクリス・ヴァラセックが、注目を集める偉業の数年前に自動車メーカーにアプローチし、セキュリティの脆弱性が自動車にもたらすリスクを警告したことです。 しかし、当時のメーカーは自動車がサイバー攻撃の標的になるとは考えていませんでした。

より高度な自動化を可能にするハードウェアおよびソフトウェア コンテンツの量が多いため、車両には、他の多くのスマートで接続された IoT デバイスと同様に、実際には多くの潜在的なセキュリティの脆弱性があります。 保護すべき主要な自動車分野、設計サイクルの早い段階からセキュリティを念頭に置いておくことが重要な理由、バンパーからバンパーまで車全体を保護する方法を見てみましょう。

ECU: ハッカーに抵抗できない

電子制御ユニット (ECU) から話を始めることができます。これは、車両の電気システムまたはサブシステムを制御する車載電子機器の組み込みシステムです。 最新の車両には、燃料噴射、温度制御、ブレーキ、物体検出などのさまざまな機能を実行する 100 個以上の ECU が搭載されていることも珍しくありません。 従来、ECU は、通信相手のエンティティを検証するという要件なしで設計されていました。 代わりに、同じ配線バス上の任意のエンティティからのコマンドを受け入れ、情報を共有するだけでした。 車両ネットワークは、インターネットなどの意味での通信ネットワークとは見なされませんでした。 しかし、この誤解が最大の脆弱性を生み出しました。

に戻る ジープのハッキング、Miller と Valasek は、ECU がいかに容易に攻撃されるかを実証するために着手しました. 最初に、彼らはセルラー ネットワークを介して無線プロセッサのソフトウェアの脆弱性を悪用し、次にインフォテインメント システムに進み、最後に ECU を標的にしてブレーキとステアリングに影響を与えました。 これは、自動車業界がサイバーセキュリティにもっと注意を払うようになるのに十分でした.

今日では、ECU がゲートウェイを使用して設計されるのが一般的であり、相互に通信する必要があるデバイスのみが通信するようになっています。 これは、車両内に広くオープンなネットワークを配置するよりもはるかに優れたアプローチです。

インフォテインメント システムの悪用方法

ECU に加えて、車には他の脆弱性が含まれている可能性があり、悪意のある人物が車内のあるデバイスから別のデバイスに飛び跳ねることができる可能性があります。 次のような活動のために携帯電話ネットワークに接続されているインフォテインメント システムを考えてみましょう。

- 自動車メーカーによる自動車のファームウェア更新

- ロケーションベースのロードサイドアシスタンスと遠隔車両診断サービス

- 今後ますます、車車間および車車間機能

問題は、インフォテインメント システムがさまざまな重要な車両システムに接続されて、エンジン性能情報などの運用データをドライバーに提供するだけでなく、気候制御やナビゲーション システムから運転機能に結びつくシステムに至るまでの制御に接続される傾向があることです。 . インフォテインメント システムも、ダッシュボードとのある程度の統合がますます進んでおり、最新のダッシュボードはインフォテインメント ディスプレイのコンポーネントになりつつあります。 この車両サブシステムに存在するすべての接続と、これらの機能を実行する強力なフル機能のソフトウェアを考えると、誰かが脆弱性を悪用してそれらにハッキングする可能性があります。

車載ネットワークの保護

このような攻撃を防ぐには、ネットワークの権限の高いサブシステムと低いサブシステムの間で交換される情報の種類に、物理的または論理的なアクセス制御を適用することが重要です。 通信の信頼性を確保するために、強力な暗号化と強力な識別および認証を組み合わせることで、ネットワークの世界で過去 30 年間に得られたセキュリティの経験を車載ネットワークに活用することも重要です。 システムに堅牢なセキュリティ基盤を提供するために、これらすべての対策を設計サイクルの早い段階で計画する必要があります。 早期にこれを行うことで、後で発生する問題に対処するためにセキュリティ対策を断片的に組み込むよりも、労働集約的でコストがかからず、残余リスクをより効果的に精査できます。

車載ネットワーク用のイーサネットの人気が高まっていることは、前向きな進展です。 イーサネットには、高度運転支援システム (ADAS) や自動運転などのアプリケーションやインフォテインメント システムのアプリケーションの増加に必要な速度をサポートする、コスト削減と強力なネットワーキング パラダイムが備わっています。 イーサネット標準の一部は、デバイスがネットワークに参加して重要な機能を実行する前に、デバイス自体を識別し、その識別を証明することを規定しています。

NHTSA 自動車サイバーセキュリティのベスト プラクティス

National Highway Traffic Safety Administration (NHTSA) は、多層型の自動車サイバーセキュリティ アプローチを提案しています。、それぞれがサイバー攻撃に対して脆弱である可能性のある接続されたサブシステムのネットワークとして車載システムをより適切に表現します。 更新された サイバーセキュリティのベスト プラクティス レポート 今月リリースされた NHSTA では、基本的な車両サイバーセキュリティ保護に関するさまざまな推奨事項を提供しています。 これらの多くは重要なシステムを開発するための常識的な慣行のように見えますが、これらの慣行は驚くほど多くのシステムに欠けています (そして今も欠けています)。 よりサイバー意識の高い姿勢に関する提案には、次のようなものがあります。

- 本番デバイスでの開発者/デバッグ アクセスを制限します。 ECU は、開いているデバッグ ポートまたはシリアル コンソールを介してアクセスされる可能性があり、多くの場合、このアクセスは特権レベルの操作で行われます。 実稼働デバイスで開発者レベルのアクセスが必要な場合は、デバッグおよびテスト インターフェイスを適切に保護して、特権ユーザーの承認を要求する必要があります。

- 暗号化キーとその他の秘密を保護します。 車両コンピューティング プラットフォームへの無許可の高いレベルのアクセスを提供する可能性のある暗号化キーまたはパスワードは、開示から保護する必要があります。 XNUMX 台の車両のコンピューティング プラットフォームのキーが複数の車両へのアクセスを提供してはなりません。 これは、各車両、さらにはサブシステムの一意のキーやその他の秘密に基づく慎重なキー管理戦略が必要であることを意味します。

- 車両メンテナンス診断アクセスを制御します。 関連する機能の意図された目的を達成するために、可能な限り、診断機能を特定の車両操作モードに限定してください。 そのような機能は、誤用または乱用された場合に潜在的に危険な影響を排除または最小限に抑えるように設計してください。

- ファームウェアへのアクセスを制御します。 優れたセキュリティ コーディング プラクティスを採用し、開発プロセスにおけるセキュリティの成果をサポートするツールを使用します。

- 重要なデータを含むファームウェアを変更する機能を制限します。 ファームウェアを変更する機能を制限すると、悪意のある人物が車両にマルウェアをインストールすることがより困難になります。

- 車内通信を制御します。 可能であれば、安全信号を共通データ バスでメッセージとして送信することは避けてください。 このような安全情報を通信バスで渡す必要がある場合、その情報は、外部ネットワーク インターフェイスを備えた車両 ECU からセグメント化された通信バスに存在する必要があります。 重要な安全メッセージについては、メッセージ認証スキームを適用して、メッセージのなりすましの可能性を制限します。

NHTSA サイバーセキュリティのベスト プラクティス レポートは、自動車アプリケーションを強化するための良い出発点を提供します。 ただし、レシピ本でもなく、網羅的でもありません。 NHTSA はまた、業界が国立標準技術研究所 (NIST) に従うことを推奨しています。 サイバーセキュリティフレームワークは、識別、保護、検出、対応、回復という XNUMX つの主要な機能に基づいて、車両向けの階層化されたサイバーセキュリティ保護を開発することについてアドバイスしています。 また、次のような基準 ISO SAE 21434 道路車両のサイバーセキュリティは、ある意味で ISO 26262 機能安全規格に類似しており、重要な方向性も示しています。

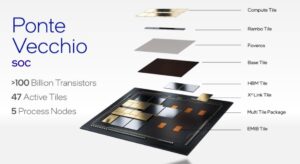

車載用 SoC 設計の保護を支援

自動車メーカーは、社内のサイバーセキュリティの専門知識のレベルが異なります。 設計プロセスの終わり近くに、自動車設計にセキュリティ層を追加することを選択する人もいます。 ただし、設計がほぼ完成するまで待つと、脆弱性が未解決のまま攻撃にさらされる可能性があります。 基礎からセキュリティを設計することで、脆弱なシステムの作成を回避できます (自動車用 SoC を保護するために必要なセキュリティのレイヤーについては、下の図を参照してください)。 さらに、車両が路上を走っている限り(平均11年)セキュリティが持続することも重要です。

自動車用 SoC を保護するために必要なセキュリティ層。

私たちの持つ 車載 SoC 設計をサポートしてきた長い歴史、シノプシスは、設計により高いレベルのセキュリティを実装するための戦略とアーキテクチャの開発を支援します。 当社の技術的専門知識に加えて、この分野における当社の関連ソリューションには以下が含まれます。

コネクテッド カーは、攻撃に対する回復力と強化が必要なこの組み合わせの一部です。 機能安全は業界にとっておなじみの重点分野になっていますが、サイバーセキュリティも自動車用シリコンとシステムの初期計画の一部に含める必要があります。 結局のところ、安全でなければ安全な車を持つことはできません。

より多くの訪問を学ぶために Synopsys DesignWare セキュリティ IP.

また、お読みください。

PCIe および CXL セキュリティの ID およびデータ暗号化

制約付き組み込みシステムにおける高性能自然言語処理 (NLP)

- 100

- 11

- 5G

- アクセス

- 越えて

- 活動

- 添加

- 住所

- 高度な

- すべて

- 間で

- 別の

- アプローチ

- 建築

- AREA

- 周りに

- 攻撃

- 「鑑定済み」のチェックマークが付きます。

- 認証

- 承認

- オートメーション

- 自動車

- 自動車産業

- 自律的

- 平均

- さ

- BEST

- ベストプラクティス

- 最大の

- バス

- バス

- 自動車

- 自動車

- コーディング

- コマンドと

- コミュニケーション

- 通信部

- コンポーネント

- コンピューティング

- Connections

- 領事

- コンテンツ

- 続ける

- 可能性

- 作成

- 重大な

- 暗号

- サイバー攻撃

- サイバー攻撃

- サイバーセキュリティ

- データ

- 設計

- 設計

- デザイン

- 検出

- 開発する

- 開発

- 開発

- デバイス

- Devices

- ダウンタウン

- ドリブン

- ドライバー

- 運転

- 早い

- 電子

- 有効にする

- 暗号化

- 体験

- 専門知識

- 悪用する

- 特徴

- 特徴

- フィギュア

- 最後に

- 名

- フォーカス

- Foundation

- ガソリンタンク

- フル

- 機能

- 未来

- 良い

- ハック

- ハッカー

- Hardware

- 持って

- 助けます

- history

- 認定条件

- HTTPS

- 識別

- 識別する

- 実装する

- 重要

- 含めて

- 産業を変えます

- 情報

- 統合

- インターネット

- IOT

- IoTデバイス

- IT

- ジープ

- join

- キー

- キー

- 労働

- 言語

- LEARN

- レベル

- レベル

- 長い

- マルウェア

- 管理

- マインド

- 他には?

- 国民

- 自然言語

- 自然言語処理

- ナビゲーション

- 近く

- 必要とされる

- ネットワーク

- ネットワーキング

- ネットワーク

- NLP

- オブジェクト検出

- 開いた

- その他

- パスワード

- パフォーマンス

- 物理的な

- 計画

- プラットフォーム

- プラットフォーム

- 強力な

- 校長

- プロセス

- ラボレーション

- 生産

- 守る

- 提供します

- は、大阪で

- ラジオ

- 測距

- レシピ

- 回復する

- リリース

- レポート

- リスク

- ランニング

- 安全な

- 安全性

- セキュリティ

- セキュリティ研究者

- センス

- シリーズ

- セッションに

- shared

- スマート

- So

- ソフトウェア

- ソリューション

- 誰か

- 規格

- start

- ストーリー

- 戦略

- 強い

- サポート

- システム

- 会話

- 技術的

- test

- 未来

- 介して

- TIE

- 時間

- 豊富なツール群

- トラフィック

- ユニーク

- 更新版

- users

- 自動車

- 車

- 脆弱性

- 脆弱性

- 脆弱な

- この試験は

- 無し

- 世界

- でしょう

- 年