ESETの研究者らは、パキスタンが統治する係争地域であるギルギット・バルティスタン州に関するニュースを配信する地域ニュースウェブサイトに対する水飲み場型攻撃と思われる攻撃を特定した。 ウルドゥー語版のフンザ ニュース Web サイトをモバイル デバイスで開くと、読者は Web サイトから直接フンザ ニュース Android アプリをダウンロードできるようになりますが、このアプリには悪意のあるスパイ機能が含まれています。 私たちは、パッケージ名にちなんで、これまで知られていなかったこのスパイウェアを Kamran と名付けました。 com.kamran.hunzanews。 カムランはパキスタンや他のウルドゥー語圏でよくある名前です。 ギルギット・バルティスタン州の一部の少数民族が話すペルシア語で、「幸運」または「幸運」を意味します。

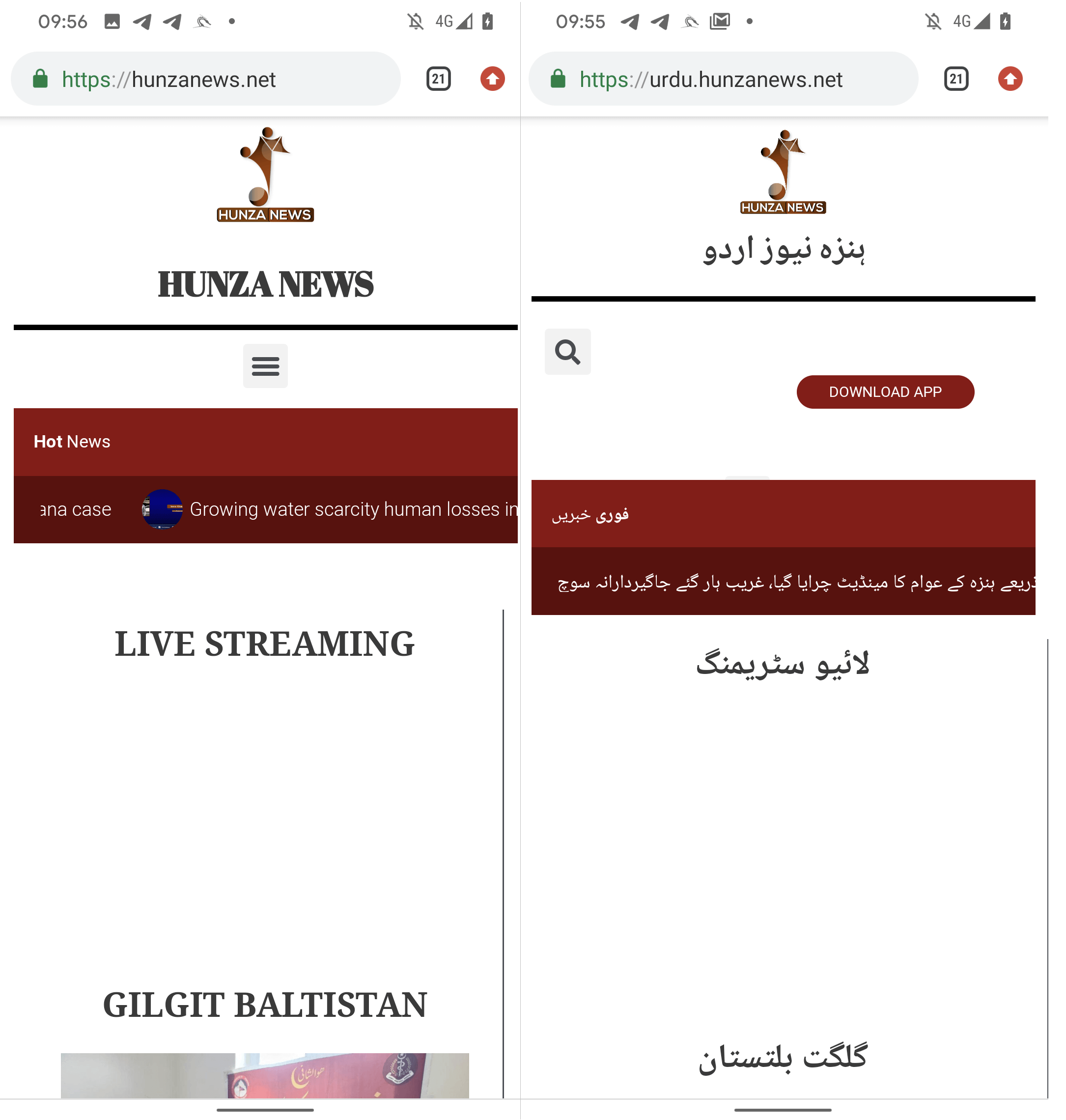

フンザ ニュース Web サイトには英語版とウルドゥー語版があります。 英語版のモバイル版には、ダウンロード用のアプリは提供されていません。 ただし、モバイルのウルドゥー語バージョンでは、Android スパイウェアのダウンロードが提案されます。 英語とウルドゥー語の両方のデスクトップ バージョンでも Android スパイウェアが提供されていることは言及する価値があります。 ただし、デスクトップ オペレーティング システムとは互換性がありません。 私たちは Android マルウェアに関して Web サイトに連絡しました。 しかし、ブログ投稿の公開前に、何の反応も得られませんでした。

レポートの要点:

- 私たちが Kamran と名付けた Android スパイウェアは、Hunza News Web サイトへの水飲み場攻撃の可能性を介して配布されました。

- このマルウェアは、ギルギット・バルティスタン州のウルドゥー語を話すユーザーのみをターゲットにしています。 パキスタンが管理する.

- Kamran スパイウェアは、Hunza News Web サイトのコンテンツを表示し、カスタムの悪意のあるコードを含んでいます。

- 私たちの調査では、少なくとも 20 台のモバイル デバイスが侵害されたことが判明しています。

悪意のあるアプリは起動すると、ユーザーにさまざまなデータへのアクセス許可を与えるよう求めます。 受け入れられると、連絡先、カレンダー イベント、通話記録、位置情報、デバイス ファイル、SMS メッセージ、画像などに関するデータが収集されます。この悪意のあるアプリは、Google Play ストアを通じて提供されたことはなく、参照されている未確認のソースからダウンロードされるためです。 「Google によって不明」であるため、このアプリをインストールするには、ユーザーは不明なソースからアプリをインストールするオプションを有効にするように要求されます。

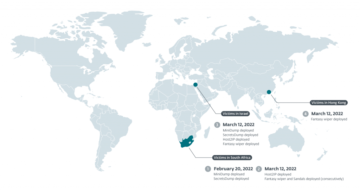

悪意のあるアプリは、7 年 2023 月 21 日から 2023 年 10 月 2023 日までの間に Web サイトに出現しました。 悪意のあるアプリの開発者証明書は XNUMX 年 XNUMX 月 XNUMX 日に発行されました。その間、 抗議 ギルギット・バルティスタン州では、土地の権利、税金への懸念、長期にわたる停電、補助金付き小麦の支給額の減少など、さまざまな理由で強制収容所が開催されていた。 図1の地図に示されているこの地域は、パキスタンの行政統治下にあり、より広いカシミール地方の北部で構成されており、1947年以来インドとパキスタンの間で、1959年以来インドと中国の間で紛争の対象となっている。

概要

おそらくフンザ地区またはフンザ渓谷にちなんで名付けられたフンザニュースは、関連ニュースを配信するオンライン新聞です。 ギルギット・バルティスタン 領域。

人口約 1.5 万人のこの地域は、世界的に最も高い山がいくつかあることで有名で、高く評価されている「8,000 山」(標高 2 メートルを超える山)が 2023 つあります。 K2023 はそのため、海外からの観光客、トレッカー、登山家が頻繁に訪れます。 XNUMX 年春の抗議活動と、XNUMX 年 XNUMX 月に追加の抗議活動が起こるため、 US および カナダ この地域に対して渡航勧告を発令しており、 ドイツ 観光客は現在の状況について常に情報を得る必要があると示唆した。

ギルギット・バルティスタン州は、パキスタンと中国を結ぶ唯一の自動車道路であるカラコルム高速道路があるため、重要な交差点でもあり、中国はアラビア海にアクセスすることで貿易とエネルギー輸送を容易にすることができる。 高速道路のパキスタン側部分は現在再建および改良中です。 この取り組みにはパキスタンと中国の両国が資金提供している。 高速道路は天候や抗議活動による被害で頻繁に通行止めになる。

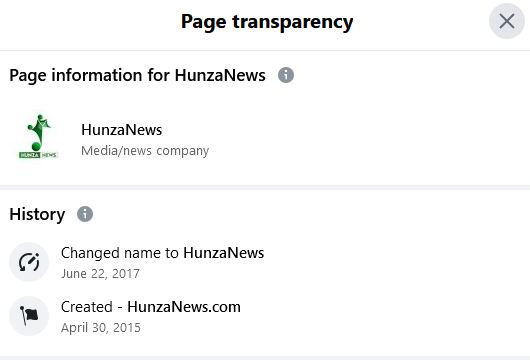

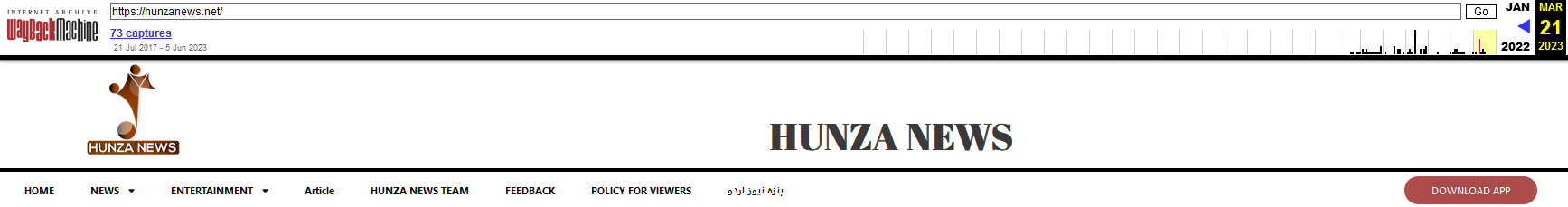

フンザ ニュース Web サイトは、英語と英語の XNUMX つの言語でコンテンツを提供しています。 ウルドゥー語。 ウルドゥー語は英語と並んでパキスタンの国語の地位を占めており、ギルギット・バルティスタン州では民族間コミュニケーションの共通言語または橋渡し言語として機能しています。 フンザニュースの公式ドメインは次のとおりです。 フンザニュース.net, 登録された 月22上nd、2017 年のインターネット アーカイブ データで証明されているように、それ以来一貫してオンライン記事を公開しています。 フンザニュース.net.

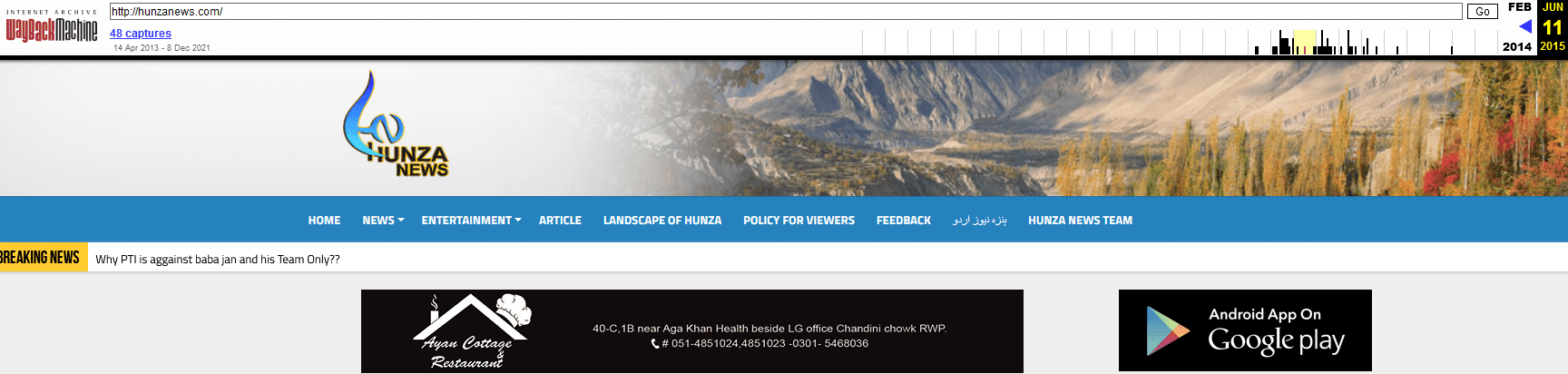

2022 年以前は、このオンライン新聞も別のドメインを使用していました。 フンザニュース.com、サイトのページの透明性情報に示されているように、 Facebookページ (図 2 を参照) および hunzanews.com のインターネット アーカイブ レコード、インターネット アーカイブ データからも次のことがわかります。 フンザニュース.com 2013年からニュースを配信していた。 したがって、このオンライン新聞は約 XNUMX 年間、次の XNUMX つの Web サイト経由で記事を公開していました。 フンザニュース.net および フンザニュース.com。 これは、このオンライン新聞が 10 年以上にわたって活発に活動し、オンライン読者を獲得していることも意味します。

2015年には、 フンザニュース.com 図 3 に示すように、Google Play ストアで入手できる正規の Android アプリケーションの提供を開始しました。 入手可能なデータに基づくと、このアプリには XNUMX つのバージョンがリリースされ、どちらにも悪意のある機能は含まれていなかったと考えられます。 これらのアプリの目的は、Web サイトのコンテンツをユーザーフレンドリーな方法で読者に提示することでした。

2022 年後半に新しいウェブサイトが完成します フンザニュース.net Google Play から Android アプリをダウンロードするオプションの削除を含む、視覚的な更新が行われました。 さらに、おそらく最新の Android オペレーティング システムとの互換性がないため、公式アプリは Google Play ストアから削除されました。

少なくとも数週間は、 12月5日 まで 7年 XNUMX月th、2023図 4 に示すように、Web サイトには公式モバイル アプリをダウンロードするオプションが提供されていませんでした。

インターネット アーカイブの記録に基づくと、少なくともそれ以来、 21月XNUMX日 XNUMX:XNUMXst、2023、Web サイトでは、図 5 に示すように、ユーザーが Android アプリをダウンロードするオプションを再導入しました。このオプションには、[アプリのダウンロード] ボタンからアクセスできます。7 月 XNUMX 日の間のデータはありません。th と21月XNUMX日st, 2023 年、これはアプリがウェブサイトに再登場する正確な日付を特定するのに役立つ可能性があります。

Web サイトのいくつかのバージョンを分析したところ、興味深いことがわかりました。フンザ ニュースのいずれかの言語バージョン (英語) のデスクトップ ブラウザで Web サイトを表示したのです。フンザニュース.net) またはウルドゥー語 (ウルドゥー語.hunzanews.net) – Web ページの上部に [アプリのダウンロード] ボタンが目立つように表示されます。 ダウンロードしたアプリはネイティブ Android アプリケーションなので、デスクトップ マシンにインストールしてセキュリティを侵害することはできません。

ただし、モバイル デバイスでは、このボタンはウルドゥー語バージョンでのみ表示されます (ウルドゥー語.hunzanews.net)、図 6 に示すように。

高い自信を持って、この悪意のあるアプリは、Android デバイス経由で Web サイトにアクセスするウルドゥー語を話すユーザーを特にターゲットにしていると断言できます。 この悪意のあるアプリは、2023 年の第 XNUMX 四半期から Web サイトで入手可能になっています。

「アプリをダウンロード」ボタンをクリックすると、からダウンロードが開始されます。 https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk。 この悪意のあるアプリは Google Play ストアを通じて提供されたことはなく、このアプリをインストールするためにサードパーティのサイトからダウンロードされるため、ユーザーは不明なソースからアプリをインストールするためにデフォルト以外の Android オプションを有効にするよう要求されます。

Hunza News と呼ばれるこの悪意のあるアプリは、これまで知られていなかったスパイウェアであり、Kamran と名付けられており、以下の Kamran セクションで分析されています。

ESET Researchはカムランに関してHunza Newsに連絡を取りました。 ブログ投稿を公開する前に、Web サイト側からいかなる形式のフィードバックや応答も受け取りませんでした。

犠牲者

私たちの調査結果に基づいて、少なくとも 22 台の侵害されたスマートフォンを特定することができ、そのうち XNUMX 台はパキスタンにありました。

カムラン

Kamran は、これまで文書化されていない Android スパイウェアで、他の既知のスパイウェアとは異なる独自のコード構成を特徴としています。 ESET はこのスパイウェアを次のように検出します アンドロイド/スパイ・カムラン.

Kamran を含む悪意のあるアプリのバージョンは 1 つだけ特定されました。これは、Hunza News Web サイトからダウンロードできるバージョンです。 「概要」セクションで説明したように、アプリがフンザ ニュース Web サイトに掲載された正確な日付を特定することはできません。 ただし、関連する開発者証明書 (SHA-XNUMX フィンガープリント: DCC1A353A178ABF4F441A5587E15644A388C9D9C)は、Android アプリの署名に使用され、10 月 XNUMX 日に発行されました。th、2023。この日付は、悪意のあるアプリが構築された最も古い時期を示す基準となります。

対照的に、以前 Google Play で入手可能だった Hunza News の正規のアプリケーションは、別の開発者証明書 (SHA-1 フィンガープリント: BC2B7C4DF3B895BE4C7378D056792664FCEEC591)。 これらのクリーンで正当なアプリは、特定された悪意のあるアプリとコードの類似性を示しません。

Kamran は起動すると、連絡先、カレンダー イベント、通話記録、位置情報、デバイス ファイル、SMS メッセージ、画像など、被害者のデバイスに保存されているさまざまなデータへのアクセス許可を与えるようユーザーに求めます。 また、ユーザー インターフェイス ウィンドウも表示され、フンザ ニュースのソーシャル メディア アカウントにアクセスし、コンテンツをロードするために英語またはウルドゥー語のいずれかを選択するオプションが提供されます。 フンザニュース.net、図7に示すように。

上記の権限が付与されている場合、Kamran スパイウェアは次のような機密ユーザー データを自動的に収集します。

- SMSメッセージ

- 連絡先リスト

- 通話記録

- カレンダーイベント

- デバイスの場所

- インストールされているアプリのリスト

- 受信したSMSメッセージ

- デバイス情報

- 画像

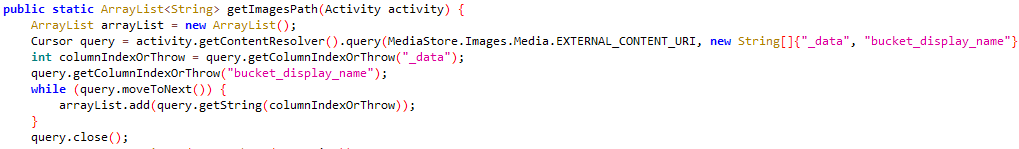

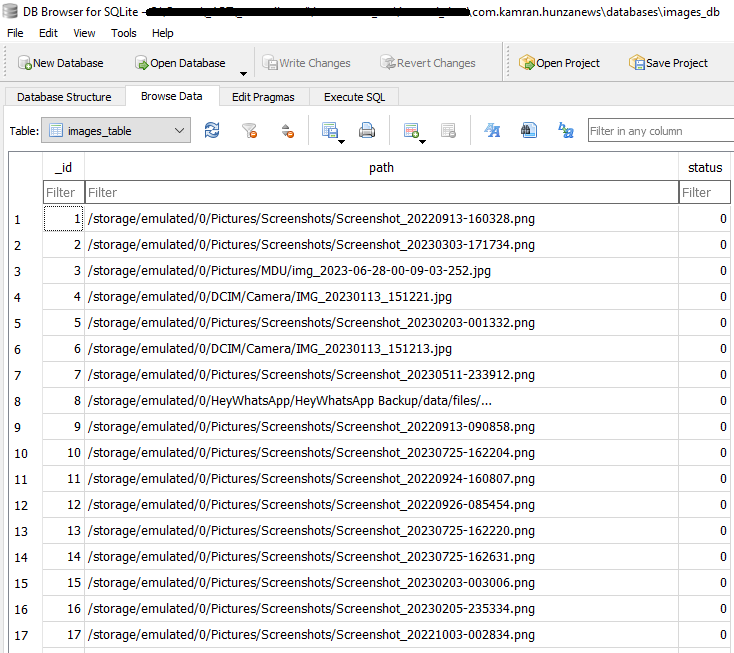

興味深いことに、Kamran はデバイス上でアクセス可能な画像ファイルを識別し (図 8 を参照)、これらの画像のファイル パスを取得し、このデータを 画像データベース 図 9 に示すように、このデータベースはマルウェアの内部ストレージに保存されます。

画像ファイルを含むすべての種類のデータは、ハードコーディングされたコマンド アンド コントロール (C&C) サーバーにアップロードされます。 興味深いことに、オペレーターは Web プラットフォームである Firebase を C&C サーバーとして利用することを選択しました。 https://[REDACTED].firebaseio[.]com。 このテクノロジー企業がプラットフォームを提供しているため、C&C サーバーは Google に報告されました。

このマルウェアにはリモート制御機能がないことに注意することが重要です。 その結果、ユーザーデータは、ユーザーがアプリを開いたときにのみ HTTPS 経由で Firebase C&C サーバーに流出します。 アプリが閉じている場合、データの引き出しはバックグラウンドで実行できません。 Kamran には、どのようなデータが流出したかを追跡するメカニズムがないため、同じデータに加えて、検索条件を満たす新しいデータが C&C に繰り返し送信されます。

まとめ

Kamran は、ギルギット・バルティスタン地域のウルドゥー語を話す人々をターゲットとする、これまで知られていなかった Android スパイウェアです。 私たちの調査によると、カムランを含む悪意のあるアプリは、少なくとも 2023 年以降、おそらくフンザ ニュースという名前の地元のオンライン新聞に対する水飲み場攻撃を通じて配布されていたことが示されています。

Kamran は、他の Android スパイウェアとは異なる独自のコードベースを示し、既知の高度持続的脅威 (APT) グループへの関与を防ぎます。

この調査では、信頼できる公式のソースからのみアプリをダウンロードすることの重要性を改めて強調することが重要であることも示しています。

WeLiveSecurityで公開されている調査に関するお問い合わせは、次のURLまでお問い合わせください。 Threatintel@eset.com.

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IoC

|

SHA-1 |

パッケージ名 |

検出 |

説明 |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

カムランスパイウェア。 |

ネットワーク

|

IP |

ドメイン |

ホスティングプロバイダー |

初めて見た |

詳細 |

|

34.120.160[。]131 |

[編集済み].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C サーバー。 |

|

191.101.13[。]235 |

フンザニュース[.]ネット |

Domain.com, LLC |

2017-05-22 |

配信サイト。 |

MITER ATT&CKテクニック

このテーブルは バージョン13 MITER ATT&CKフレームワークの.

|

戦術 |

ID |

名前 |

説明 |

|

Discovery |

ソフトウェアディスカバリー |

Kamran スパイウェアは、インストールされているアプリケーションのリストを取得できます。 |

|

|

ファイルとディレクトリの検出 |

Kamran スパイウェアは、外部ストレージ上の画像ファイルをリストすることができます。 |

||

|

システム情報の発見 |

Kamran スパイウェアは、デバイス モデル、OS バージョン、一般的なシステム情報など、デバイスに関する情報を抽出できます。 |

||

|

収集 |

ローカルシステムからのデータ |

Kamran スパイウェアは、デバイスから画像ファイルを窃取する可能性があります。 |

|

|

ロケーショントラッキング |

Kamran スパイウェアがデバイスの位置を追跡します。 |

||

|

保護されたユーザー データ: カレンダー エントリ |

Kamran スパイウェアはカレンダーのエントリを抽出できます。 |

||

|

保護されたユーザー データ: 通話ログ |

Kamran スパイウェアは通話ログを抽出できます。 |

||

|

保護されたユーザー データ: 連絡先リスト |

Kamran スパイウェアはデバイスの連絡先リストを抽出できます。 |

||

|

保護されたユーザー データ: SMS メッセージ |

Kamran スパイウェアは、SMS メッセージを抽出し、受信した SMS を傍受することができます。 |

||

|

コマンドおよび制御 |

アプリケーション層プロトコル:Webプロトコル |

Kamran スパイウェアは、HTTPS を使用して C&C サーバーと通信します。 |

|

|

Webサービス:一方向通信 |

Kamran は、C&C サーバーとして Google の Firebase サーバーを使用しています。 |

||

|

exfiltration |

C2チャネルを介した浸透 |

Kamran スパイウェアは、HTTPS を使用してデータを窃取します。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :持っている

- :は

- :not

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- できる

- 私たちについて

- 上記の.

- 一般に認められた

- アクセス

- アクセス可能な

- アクセス

- アカウント

- 越えて

- アクティブ

- NEW

- さらに

- 投与

- 行政の

- 高度な

- 高度な持続的脅威

- 確認する

- 後

- ことができます

- 並んで

- また

- しかし

- an

- 分析

- 分析する

- および

- アンドロイド

- アンドロイドアプリ

- 別の

- どれか

- アプリ

- 登場

- 登場する

- 申し込み

- アプリ

- APT

- アラビアの

- Archive

- です

- 周りに

- 物品

- AS

- 関連する

- At

- 攻撃

- 自動的に

- 利用できます

- 背景

- ベース

- BE

- なぜなら

- き

- さ

- 信じる

- 以下

- の間に

- ブロックされた

- 両言語で

- BRIDGE

- ブラウザ

- 内蔵

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- (Comma Separated Values) ボタンをクリックして、各々のジョブ実行の詳細(開始/停止時間、変数値など)のCSVファイルをダウンロードします。

- by

- カレンダー

- コール

- 呼ばれます

- 来ました

- 缶

- 機能

- 生じました

- 証明書

- 特徴付けられた

- 中国

- 閉まっている

- コード

- コードベース

- COM

- コマンドと

- 伝える

- 通信部

- 会社

- 互換性のあります

- 構図

- 妥協

- 損害を受けた

- について

- 懸念事項

- 信頼

- 接続する

- 一貫して

- からなる

- 接触

- コンタクト

- 含まれています

- コンテンツ

- 中身

- コントラスト

- コントロール

- 可能性

- 創造

- 基準

- 電流プローブ

- 現在

- カスタム

- 損傷

- データ

- データベース

- 日付

- 衰退

- 度

- 配信する

- 提供します

- 実証

- 実証

- デスクトップ

- Developer

- デバイス

- Devices

- DID

- 異なります

- 直接に

- 表示

- ディスプレイ

- 異議申立て

- 明確な

- 配布

- 地区

- そうではありません

- ドメイン

- ダウン

- ダウンロード

- 原因

- 間に

- 早い

- 努力

- どちら

- enable

- 包含する

- エネルギー

- 英語

- スパイ

- 尊敬されている

- 等

- イベント

- 明らかに

- 明らか

- 排他的に

- 流出

- 展示

- 説明

- 外部

- エキス

- 容易にする

- 有名な

- フィードバック

- 少数の

- フィギュア

- File

- 資金提供

- 調査結果

- 指紋

- ファイアベース

- 名

- 五

- 床

- フォーム

- 以前は

- 幸運な

- 頻繁に

- から

- 機能性

- 獲得

- 与えられた

- グローバルに

- でログイン

- Google Playで

- Google Playストア

- Googleの

- ガバナンス

- 助成金

- 付与された

- グループ

- 持っていました

- 半分

- 出来事

- 持ってる

- ヒーロー

- 助けます

- ハイ

- 最高

- 高速道路

- 保持している

- ホスティング

- しかしながら

- HTTPS

- 特定され

- 識別する

- 識別する

- if

- 画像

- 画像

- 重要

- in

- 含めて

- インド

- 示された

- を示し

- 情報

- 情報に基づく

- 初期

- お問い合わせ

- install

- インテリジェンス

- 興味深い

- インタフェース

- 内部

- 世界全体

- インターネット

- 発行済み

- IT

- ITS

- 1月

- 既知の

- 土地

- 言語

- ESL, ビジネスESL <br> 中国語/フランス語、その他

- より大きい

- 最新の

- 発射

- 層

- 最低

- 左

- 正当な

- レベル

- 可能性が高い

- リスト

- ローディング

- ローカル

- 位置して

- 場所

- 機械

- マルウェア

- 地図

- 3月

- 五月..

- 手段

- メカニズム

- メディア

- ご相談

- メッセージ

- 百万

- マイノリティ

- モバイル

- モバイルアプリ

- モバイル機器

- モバイルデバイス

- 他には?

- 最も

- 名

- 名前付き

- 国民

- ネイティブ

- どちらでもありません

- net

- 決して

- 新作

- ニュース

- いいえ

- 特に

- 注意

- 入手する

- 入手

- 取得する

- of

- 提供

- 提供

- 提供すること

- オファー

- 公式

- on

- ONE

- もの

- オンライン

- の

- 開かれた

- 開きます

- オペレーティング

- OS

- 演算子

- オプション

- オプション

- or

- OS

- その他

- 私たちの

- でる

- 停電

- が

- パッケージ

- ページ

- パキスタン

- ピーク

- のワークプ

- 期間

- パーミッション

- 配置

- プラットフォーム

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プレイ

- Playストア

- お願いします

- までご連絡ください

- さらに

- ポイント

- 人口

- 可能性

- 可能

- 電力

- プレゼンス

- 現在

- プレゼント

- 予防

- 前

- 前に

- 事前の

- プライベート

- 多分

- 抗議

- 提供します

- 提供

- は、大阪で

- 出版

- 公表

- 出版

- 目的

- 四半期

- 達した

- 読者

- 理由は

- 受け取ります

- 受け

- 記録

- 再設計

- 参照

- 言及

- に対する

- 地域

- 地域の

- 地域

- 関連する

- リリース

- リモート

- 除去

- 繰り返し

- レポート

- 報告

- レポート

- 要求されました

- 研究

- 研究者

- 住民

- 応答

- 責任

- 回復します

- 結果

- 右

- 権利

- ロード

- ラン

- s

- 同じ

- SEA

- 海面

- を検索

- 二番

- セクション

- 送る

- 敏感な

- 9月

- 仕える

- サービス

- いくつかの

- すべき

- 示す

- 作品

- 側

- 符号

- 署名されました

- 意義

- 類似

- から

- ウェブサイト

- 状況

- スマートフォン

- SMS

- So

- 社会

- ソーシャルメディア

- 一部

- 何か

- ソース

- ソース

- 特に

- 話

- 春

- スパイ

- スパイウェア

- 開始

- Status:

- 滞在

- ストレージ利用料

- 店舗

- 保存され

- 店舗

- テーマ

- そのような

- システム

- テーブル

- 撮影

- 対象となります

- ターゲット

- ターゲット

- 課税

- テクノロジー

- より

- それ

- アプリ環境に合わせて

- それら

- その後

- そこ。

- したがって、

- ボーマン

- サードパーティ

- この

- 脅威

- 介して

- 時間

- 役職

- 〜へ

- top

- 追跡

- トレード

- トランジット

- 透明性

- 旅行

- 信頼されている

- 2

- できません

- 下

- 受けた

- ユニーク

- 未知の

- まで

- 更新版

- アップグレード

- アップロード

- ウルドゥー語

- us

- 中古

- ユーザー

- ユーザーインターフェース

- 「DeckleBenchは非常に使いやすく最適なソリューションを簡単に見つけることができるため、稼働率が向上しコストも削減した。当社の旧システムは良かったが改善は期待していなかった。

- users

- 使用されます

- 活用する

- 谷

- バリアント

- さまざまな

- バージョン

- 、

- 鑑賞

- 目に見える

- 訪問

- 訪問

- ました

- 仕方..

- we

- 天気

- ウェブ

- ウェブサイト

- ウェブサイト

- ウィークス

- した

- この試験は

- いつ

- which

- 誰

- Wikipedia

- ウィンドウを使用して入力ファイルを追加します。

- 価値

- 年

- ゼファーネット