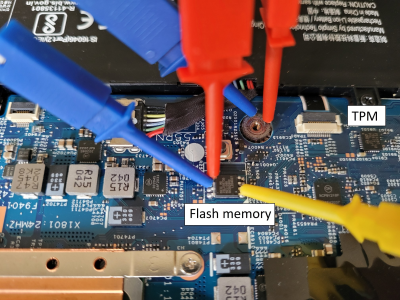

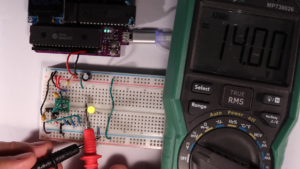

セキュリティ エンジニア [Guillaume Quéré] は、雇用主のために侵入テスト システムに一日を費やし、次のような問題を指摘し、悪用に成功しました。 むしろ明らかな弱点 セクションに BitLockerフルボリューム暗号化 リンクされた記事にあるように、このシステムを使用すると、SPI バスを介してディスクリート TPM チップと CPU の間のトラフィックを簡単に盗聴できます。 Bitlocker の仕組みは、TPM チップに保存されている秘密キーを使用して、ボリューム データの暗号化に使用されたフル ボリューム キーを暗号化することです。これはすべて Windows カーネル内の低レベルのデバイス ドライバーによって行われ、ユーザーには透過的です。

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

BitLocker の主な目的は、物理デバイスの盗難や紛失が発生した場合に、セキュリティで保護されたボリューム上のデータへのアクセスを防止することでした。ドライブを引き出して、セキュリティで保護されていないマシンまたはその他のアダプターに落としただけでは、TPM に保存されているキーがなければデータは提供されません。ただし、そのキーはブート シーケンス中に TPM から CPU に平文として渡される必要があるため、[Guillaume] は、非常に低コストのツールとフリー ソフトウェアを使用して、この TPM を見つけて嗅ぎ分けることは非常に簡単であることを示しています。 -CPU トランザクションを実行し、データストリームをデコードしてキーを見つけます。 (SCK、MISO、および MOSI ピンが TPM と共有されているため) 近くのフラッシュ チップ上のいくつかの便利な大きなピンに接続された安価なロジック アナライザを使用するだけで、単純な TIS は TPM のバイトをロックするのに十分なほどデコードされました。フレーム。これは次のようにデコードできます。 TPM ストリーム デコーダー Web アプリのご厚意により、 TPM2 ソフトウェア コミュニティ グループ。探すコマンドは TPM_CC.Unseal です。これは、関心のあるキーを送信するための CPU から TPM へのリクエストです。その後、TPM 応答フレームを取得してデコードするだけで、すぐに内容が明らかになります。

次に行うことは便宜的なものですが、ほとんどのセキュリティおよびフォレンジック タイプは、ターゲット ボリュームの低レベルのディスク イメージ ファイルにすでにしっかりと存在しています。 Linuxを使用することで、 xxd 32 バイトの XNUMX 進ダンプ キーをバイナリ キー ファイルに変換するコマンド。 dislocker-fuse FUSE モジュール 動的に復号化された仮想ファイルシステムを作成し、それをマウントするだけです。必要に応じて、復号化されたボリューム データを新しいディスクに書き込み、それをマシンにドロップして、オペレーティング システムを起動することができます。おそらくログインできなかったでしょうが、[Guillaume] が指摘しているように、スティッキー キー アプリ (sethc.exe) を cmd.exe で上書きすると、Shift キーを 5 回押すだけでコマンド プロンプトにアクセスできるようになります。良い時代ですね!

Windows 11 をインストールするために、古いシステムの TPM サポートが実際に必要な場合 (どうしても必要な場合)、 いつでも自分で作ることができます。 また、LPC インターフェイスは多くのマザーボードに搭載されているので、それを活用してみてはいかがでしょうか。 ISA バス アダプタを吊るすために使用します。 ジャンク品に耐えられなかった古いクラシックな Soundblaster カードを接続するには?

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 自動車/EV、 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- チャートプライム。 ChartPrime でトレーディング ゲームをレベルアップしましょう。 こちらからアクセスしてください。

- ブロックオフセット。 環境オフセット所有権の近代化。 こちらからアクセスしてください。

- 情報源: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :持っている

- :は

- :not

- $UP

- 1

- 11

- 2016

- 300

- a

- アクセス

- データへのアクセス

- 実際に

- 後

- すべて

- ことができます

- 既に

- また

- 常に

- an

- および

- どれか

- アプリ

- です

- 記事

- AS

- BE

- くま

- なぜなら

- の間に

- バス

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- by

- 缶

- 取得することができます

- カード

- チップ

- クラシック

- コミュニティ

- 利便性

- 可能性

- CPU

- 作ります

- データ

- データストリーム

- 中

- デコード

- デバイス

- do

- 行われ

- ドライブ

- ドライバー

- Drop

- 落ちる

- ダンプ

- 間に

- 動的に

- ほかに

- エンジニア

- 十分な

- エーテル(ETH)

- イベント

- 搾取

- File

- もう完成させ、ワークスペースに掲示しましたか?

- 五

- フラッシュ

- フォレンジック

- FRAME

- 無料版

- フリーソフト

- 新鮮な

- から

- フル

- 取得する

- GitHubの

- 良い

- 商品

- ハング

- HEX

- しかしながら

- HTML

- HTTPS

- if

- 画像

- 直ちに

- in

- install

- 興味がある

- インタフェース

- に

- IT

- ただ

- キー

- キー

- 大

- 活用します

- 可能性が高い

- リンク

- linuxの

- 少し

- ログ

- ロジック

- 見て

- 損失

- 低コストの

- 機械

- make

- 多くの

- 問題

- 最大幅

- 他には?

- 最も

- MOUNT

- しなければなりません

- 必要

- 次の

- 明白

- of

- 古い

- 古い

- on

- ONE

- オペレーティング

- オペレーティングシステム

- or

- 注文

- その他

- でる

- が

- 自分の

- パス

- 浸透

- 物理的な

- ピン

- 平文

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プラグ

- ポイント

- ポイント

- 防ぐ

- プライベート

- 秘密鍵

- 提供します

- 引き

- 本当に

- 要求

- 応答

- 明らかにする

- 言う

- セキュア

- セキュリティ

- 送信

- シーケンス

- shared

- シフト

- 作品

- 簡単な拡張で

- 単に

- から

- 座っている

- 小さい

- ソフトウェア

- 一部

- 何か

- スティッキー

- 保存され

- 簡単な

- 流れ

- 首尾よく

- サポート

- システム

- ターゲット

- テスト

- より

- それ

- 盗難

- アプリ環境に合わせて

- その後

- この

- <font style="vertical-align: inherit;">回数</font>

- 〜へ

- あまりに

- 豊富なツール群

- TPM

- トラフィック

- トランザクション

- トランスペアレント

- 順番

- つかいます

- 中古

- ユーザー

- 非常に

- 、

- バーチャル

- ボリューム

- wanted

- ました

- 仕方..

- ウェブ

- which

- 全体

- なぜ

- Wikipedia

- 意志

- ウィンドウズ

- 11窓

- 無し

- 作品

- でしょう

- 書きます

- 貴社

- あなたの

- ゼファーネット