יצרני מוליכים למחצה נאבקים כיצד להבטיח שרשרת אספקה גלובלית מיוחדת ומגוונת, במיוחד כאשר ערך ה-IP שלהם והתלות שלהם בתוכנה גדלים - יחד עם התחכום והמשאבים של התוקפים.

כאשר מתודולוגיות וסטנדרטים קיימים לאבטחה, הם לרוב מבלבלים, מסורבלים ולא שלמים. יש הרבה פערים, במיוחד בקרב חלק מהספקים הקטנים יותר של IP, ציוד וחומרים, שבהם האבטחה נשארת פרימיטיבית במקרה הטוב. זה נובע בין השאר מהעובדה שבעבר, חלק ניכר מההתמקדות היה בפגיעויות של שבבים ויצרניות שבבים. אבל יש רמה גבוהה יותר ויותר של תלות הדדית בין חברות בתעשיית המוליכים למחצה, ומספר האינטראקציות גדל ככל שהמורכבות גדלה וככל שעיצובי השבבים הופכים להטרוגניים יותר ויותר. החוליה החלשה ביותר מסכנת את כל שרשרת האספקה, וההערכה היא שיותר מ-50% מאיומי האבטחה מוצגים על ידי ספקים.

ייצור הוא יעד בעל ערך גבוה במיוחד, שבו ניתן להשתמש בנתונים גנובים כדי להזניק תחרות בטכנולוגיה מורכבת ביותר. גם כאשר התקפות נחסמות בהצלחה, כל פריצה או פריצה של התוקפים יכולה להגדיל את זמני האספקה, והן מוסיפות עלויות עבור חקירת סיבת הפרצה והתיקון הנדרש. הם גם מביכים עבור קורבנות ההתקפות הללו, שצריכים להסביר ללקוחות ולרגולטורים מה השתבש, מתי זה קרה ומה, אם בכלל, מה נעשה.

התעשייה מודעת היטב לנוף האיומים המתרחב. שיתוף פעולה היה נושא מרכזי בפורום אבטחת הסייבר במהלך SEMICON West השנה. ראשי האבטחה באינטל, TSMC, Applied Materials, ASML, Lam Research ו-Peer Group הצביעו כולם על הצורך באבטחת אינטראקציות בין מחזיקי עניין בתעשייה, כמו גם תקני אבטחה ותהליכים המונעים פרצות וזליגת מידע - אך מבלי להפוך את האבטחה כך. מכביד שזה יפריע לעשיית עסקים.

האבטחה נותרה אתגר עבור כל היבט של הטכנולוגיה, והיא הופכת מאתגרת יותר ככל שיותר תהליכים וציוד מחוברים לאינטרנט ואחד לשני. אין אבטחה מושלמת ואין פתרון אחד מספיק. אבטחה טובה היא תהליך, ודורשת גישה מאובטחת לפי עיצוב, כמו גם חוסן לאורך שרשרת האספקה. כאשר מתעוררות פגיעויות, יש להעריך אותן ולטפל בהן.

ב-SEMICON, מספר קציני אבטחת מידע ראשיים (CISOs) ציינו שכ-60% עד 90% מבעיות האבטחה המשפיעות הוצגו על ידי ספק.

פגיעויות, חסמים, פתרונות

להפרות מוצלחות יכולות להיות השפעות נרחבות. הם יכולים לעכב משלוחים, להדליף IP ולגרום להשבתה תפעולית. הם גם יכולים לגרום למוצרים נגועים ולהשפיע על המותג של החברה.

שיתוף נתונים בענן או באמצעים אחרים, והאימוץ המהיר של ייצור חכם, רק הגבירו את המודעות לסיכונים. ג'ון אהן, סגן נשיא בחטיבת IT ב טכנולוגיית אמקור סיכם את פערי האבטחה שיש לקחת בחשבון:

- פרצות קישוריות: טכנולוגיות ייצור חכמות מסתמכות על קישוריות כדי לתפקד, אבל זה גם יכול ליצור נקודות תורפה. האקרים מנסים לקבל גישה למערכות רגישות באמצעות חיבורי רשת לא מאובטחים.

- הפרות נתונים: השימוש המוגבר במכשירים מחוברים ושיתוף נתונים יכולים להגביר את הסיכון לפרצות נתונים. אם נתונים רגישים אינם מאובטחים כראוי, משתמשים לא מורשים יכולים לגשת אליהם.

- ביטחון פיזי: ככל שמפעלים הופכים לאוטומטיים יותר, האבטחה הפיזית הופכת חשובה יותר ויותר. גישה לא מורשית לרצפת המפעל עלולה לגרום לנזק לציוד או לגניבה.

- איומי פנים: עובדים שיש להם גישה למערכות ונתונים רגישים עלולים להוות סיכון אבטחה אם הם יעסקו בפעילויות זדוניות או יפגעו בטעות באבטחה באמצעות טעות אנוש.

איומים יכולים להגיע מכיוונים רבים, והם יכולים לכוון לכל דבר, החל מ-IT למתקנים ועד לטכנולוגיה תפעולית.

רוברט איבסטר, יועץ בכיר למעורבות מוליכים למחצה במכון הלאומי לתקנים וטכנולוגיה (NIST), ציין בתיאור הטכנולוגיה התפעולית שלו שיצרנים ושרשרת האספקה שלהם תלויים יותר ויותר במגוון רחב של מערכות והתקנים הניתנים לתכנות המקיימים אינטראקציה עם הסביבה הפיזית. זה כולל מערכות בקרה תעשייתיות ומערכות ניהול מבנים.

מתקנים, בינתיים, כוללים יותר מסתם בניין. "אנחנו מדברים על אבטחת מתקנים מכיוון שמכונה לא יכולה לפעול ללא חשמל, כימיקלים, גזים, וגם ניהול תהליכי פסולת", אמר ג'יימס טו, ראש אבטחת מידע תאגידי ב-TSMC. "אבטחת מתקן היא קריטית לעמידה מכיוון שזו בעיה בטיחותית. אנו מתמקדים בשילוב של אבטחת המתקן ואבטחת תשתית".

אחרים מסכימים. "כדי להתמודד עם פערי אבטחה אלו ניתן לנקוט בכמה צעדים, כגון ביצוע הערכות סיכונים, הכשרת עובדים ויישום אמצעי אבטחה פיזיים", אמר אהן של אמקור.

עבור תוכנה, השגת תאימות דורשת הבנת טביעת הרגל שלך ובניית גישת אבטחה בת קיימא. "כשאנחנו מספקים תוכנה למפעלים שונים, לפעמים יש גרסה מיוחדת או דרישה מיוחדת", אמר מייק קרופ, נשיא ומנכ"ל Peer Group. "אז למעשה יש לנו אישיות שונה של התוכנה שלנו. אנחנו צריכים לחשוב איך אנחנו יכולים לשמור על ציות. אולי במיליון שורות הקוד האלה שנמצאות על ציוד יש משהו שלא אמור להיות שם".

קרופ הסביר שהמפתח הוא הבנת טביעת הרגל שלך ואז בניית תהליכים שניתן לחזור עליהם. טביעת הרגל הזו כוללת את מספר העובדים עם גישה לתוכנה IP (200), מספר מפעלי הלקוחות (120+) והציוד הנלווה (> 4,000). לגבי תוכנת טיפול פרוסות של קבוצת פאר, הוא אמר שלבסיס המותקן יש יותר מ-90,000 חיבורים. אבל הבנת טביעת הרגל שלך פירושה גם להבין את מספר מערכות ההפעלה שהתוכנה שלך צריכה לתמוך, שבמקרה של Peer Group הוא עשרות, וזיהוי ספריות הצד השלישי שהתוכנה שלך מסתמכת עליהן, שהם 130.

ניטור האבטחה הוא תהליך מתמשך, אך הוא צריך להיות כמה שיותר אוטומטי ומובנה בתהליך הפיתוח.

"אנו מספקים למיטב ידיעתנו תוכנה מאובטחת", אמר קרופ. "אם מזוהה פגיעות בתוכנה שלנו, אנחנו נתייחס אליה כמו פגם. אנחנו הולכים להקצות פריט עבודה עם רמת חומרה ונשים אותו ברשימת העבודה של מפתח התוכן. אם נעשה זאת בסוף התהליך, זה מאוחר מדי. זה חייב לקרות כחלק מסביבת הפיתוח שלנו. שינינו את הדרך שלנו לעשות עסקים כדי לעמוד באבטחה כדרך פעולה שגרתית".

איור 1: דוגמה לתהליך פגיעות תוכנה. מקור: קבוצת עמיתים

שיתוף נתונים ואבטחה הם תמיד דאגה. "בנוסף לאבטחה פיזית, אבטחת מידע בענן הפכה לנושא בדרכנו לעבר המפעל החכם האוטונומי, במיוחד כאשר אנו מנסים לאמץ AI גנרטיבי", אמר ג'יימס לין, סגן מנהל החטיבה לייצור חכם ב- UMC. "הכשרת דגמי הבינה המלאכותית החדישים ביותר דורשת נתונים ארגוניים רגישים בסביבת GPU גדולה. אם אנחנו רוצים למנף פתרון ענן ארגוני, הסמכת אבטחת מידע ברמה הגבוהה ביותר היא חובה מוחלטת".

בינה מלאכותית גנרית היא איום חדש לאבטחת נתונים בגלל היכולת שלו לקשר באופן מושכל פיסות נתונים במקום לנסות לתפוס את כולם במקום אחד. על פי דיווח אחד, המהנדסים השתמשו בטכנולוגיית ChatGPT כדי לייעל רצפי בדיקה כדי לזהות תקלות בשבבים, ובאירוע נפרד, כדי להמיר את הערות הפגישה למצגת. בשני המקרים, מידע רגיש חולק מחוץ לחברה. [1]

הענן עצמו כולל אבטחה חדישה, אבל זו לא כל התמונה. "רוב המפורסמים יגידו שאבטחת נתונים (ענן לעומת מקומי) היא הבעיה הגדולה ביותר. אני מאמין שאבטחת מידע בענן על ידי הספקים הגדולים (AWS/Azure וכו') מאובטחת יותר מכל סביבה מקומית כיום", אמר דיוויד פארק, סגן נשיא לשיווק ב- טיגניס. "הבעיה הגדולה ביותר היא לא פריצה חיצונית, אלא אישור לא תקין של משתמשים. אם אתה נותן גישה לא הולמת לעובד, זה גרוע בדיוק כמו לאפשר להאקר להפר את האבטחה שלך. אבטחה פנימית והרשאות יהיו בעיה גדולה שכן ייצור חכם הופך לנורמה".

נתונים בתנועה אל הענן וממנו, ונתונים ותוכנה המשותפים בין חברות או משרדים שונים, עשויים להיות הרבה פחות מאובטחים. ולמרות שהצפנה היא הדרך הסטנדרטית להגנה על נתונים כאלה, זה לא עובד על פני שרשרת אספקה מורכבת מכיוון שרוב החברות חוסמות נתונים ותוכנות מוצפנות נכנסות.

"היום במובנים רבים אנחנו לא מתאימים לעסק שלנו, במיוחד כשזה מגיע לנתונים שלנו", ציין ג'ייסון קלהאן, סגן נשיא וקצין אבטחת מידע ראשי ב- לאם מחקר. "אנחנו פועלים מנקודת מבט של אפס אמון. אבל כולנו חולקים קניין רוחני. אז ברור שקיים הרבה אמון. עבדנו עם הספקים שלנו ואחרים כדי לשתף מידע בצורה יעילה. מתוך תפיסת רשת, נתקלנו במחסום. ביסודו של דבר, אנחנו כאנשי אבטחה לא סומכים על הצפנה. גיליתי שכולם חוסמים הצפנה שנכנסת לסביבה שלהם. אם אתה איש רשת, ההצפנה עלולה להיות גרועה. ובעיקרון, זו החולשה הגדולה ביותר שלנו. שללנו הצפנה, וזה מזעזע בעיני כי אנחנו האנשים שהכריחו את כולם להצפין הכל בפנים."

ישנן שלוש חששות מסורתיים בהצפנה. ראשית, הוא עלול להכיל תוכנות זדוניות או לגרום לפרצה, ואין דרך לדעת זאת עד לפענוחה. שנית, זה יכול להסתיר מנגנון לחילוץ נתונים. ושלישית, זה עלול להפריע לזיהוי פלילי משפטי או גילוי בסכסוכים משפטיים.

קאלהאן ערער על כל החששות הללו, וציין שלכולם יש הגנה מעמיקה כאבן יסוד בתוכנית האבטחה שלהם, כולל תוכנת אנטי-וירוס וזיהוי ותגובה של נקודות קצה (EDR) לאיתור תוכנות זדוניות והפרות. פליטת נתונים היא סוגיית סיכון פנימית, ולחברות יש כלים ומערכות כדי לטפל בה. חששות הקשורים לזיהוי פלילי משפטי או גילוי הם תיק פינתי. מתן אפשרות להצפנה בקניין רוחני כדי לשמור על העברה בטוחה חשובה הרבה יותר.

ניהול ספקים לאבטחה

כל ה-CISOs הסכימו שניהול האבטחה על פני שרשרת האספקה הוא הכרחי לחלוטין. עם זאת, קל יותר לומר זאת מאשר לעשות. מספר הספקים עצום, מה שהופך את זה לאתגר עצום.

עבור ספק תוכנה, זה כולל ספריות של צד שלישי. עבור ספקי ציוד, זה ספקי רכיבים. ולמפעלים, זה ייצור ציוד, חומרים, ספקי תוכנה וחומרת מחשב. לדוגמה, Aernout Reijmer, CISO ב-ASML, אמרה כי הציוד של החברה מורכב מכ-380,000 רכיבים המסופקים על ידי כ-5,000 ספקים.

TSMC ו-ASML, בין היתר, הקימו הדרכה חינוכית לספקים שלהן. הם גם הגדירו התראות, שעוזרות לתמוך בספקים קטנים יותר שלעתים קרובות אין להם קבוצת אבטחה גדולה.

תקנים

מסגרת אבטחת הסייבר של NIST [2] מספקת הנחיות להקמת שיטות עבודה משל ארגונים. ישנם גם מספר תקני ISO (למשל, ISO 17001, 27110), אך הם מתמקדים באבטחת מידע. בנוסף, תקנים כלליים אלה אינם חלים בקלות על סביבה מורכבת במפעל שבה מותקן ציוד חיצוני.

Fabs, בפרט, כוללים שילוב של יעדים בעלי ערך גבוה, מורכבות גבוהה, יחד עם חוסר רצון היסטורי מעדכון ציוד המפעל. השילוב הזה הופך את המותגים והמפעלים לפגיעים במיוחד לבעיות אבטחה, מה שגורם לחברי SEMI בטייוואן ובצפון אמריקה לנהוג בתקנים ספציפיים לתעשייה הקשורים לציוד. שני כוחות משימות SEMI הגדירו אבטחת ציוד במפעל - E187 (טייוואן) ו-E188 (צפון אמריקה). כלול בתקנים אלה:

SEMI E187: אבטחת סייבר עבור ציוד Fab

- סט נפוץ ומינימלי של דרישות אבטחה עבור ציוד מפואר, שנועד להיות מיושם על ידי יצרני OEM עבור ציוד מפואר המריץ Linux או Windows;

- התמקדות באבטחת רשת, הקרנת נקודות קצה וניטור אבטחה.

SEMI E188: שילוב ציוד ללא תוכנות זדוניות

- מסגרת לצמצום התקפות תוכנות זדוניות במהלך התקנת ציוד ותחזוקה, המבוססת על דרישות דיווח מוגדרות היטב;

- דורש סריקת תוכנות זדוניות והקשחת מערכת, יחד עם בדיקות של תוכנות ותיקונים נכנסות כנגד פגיעויות ידועות.

"שני הסטנדרטים משלימים", אמר דאג סואריך, מנהל השיווק ב-Per Group. "SEMI E187 עוסק בהבטחת שהציוד מתוכנן ומוגדר לרמה בסיסית של אבטחה ותחזוקה כאשר הוא מופיע לראשונה במפעל. SEMI E188 מעמיק יותר על תת-קבוצה של נושאים מ-SEMI E187 - במיוחד, מספק דרישות לגבי הפחתת הסיכון של החדרת תוכנות זדוניות למפעל במהלך התקנת ציוד ותמיכה בשטח. צוותי התקנים יעבדו על הרחבה עוד יותר בנושאים שונים של SEMI E187."

תקנים אלה מתגלגלים, והיצרנים דורשים זאת עבור ציוד שהותקן לאחרונה.

הערכות

הערכות אבטחה משמשות להבנת רמת האבטחה של הספק. ניתן להשתמש בתוצאות להשפעה על רכישות ולזיהוי שיפורים אצל הספקים. טו של TSMC הצביע על התהליך של החברה שלו לניקוד ספק, הכולל הערכה מקוונת של צד שלישי והערכה עצמית של 135 שאלות המכסות את התחומים הבאים:

- הסמכה והערכת סיכונים;

- ניהול מלאי ואבטחה פיזית;

- זיהוי ותגובה של אירועי אבטחת סייבר;

- פיתוח מערכות ואבטחת יישומים;

- אבטחת רשת וניהול שינויים;

- מדיניות הארגון ואבטחת משאבי אנוש;

- תפעול מחשב וניהול מידע, ו

- ניהול זהות וגישה.

כל יצרני המוליכים למחצה הגדולים מתפקדים כמו שצריך וממלאים הערכות עבור הלקוחות שלהם. אבל הדרישה שלכל חברה תהיה הערכה משלה, מבאסת את כל התעשייה. "אנחנו מעמיסים את התעשייה בכל מיני הערכות אבטחה", אמר רייגמר מ-ASML. "אין לנו מושג מה אנחנו כבר מוציאים בשרשרת האספקה שלנו. אם נסבך את זה יתר על המידה, אם ננסה להנדס את זה יותר מדי, אז לא נתחיל לעבוד על פתרונות".

אחרים מסכימים. "יש לי 15 אנשים שעושים את זה במשרה מלאה, והם ענו על שאלות כדי שאוכל למכור את המוצר שלי", אמר ברנט קונרן, CISO של אינטל. "מה אם אני אשקיע את העבודה הזו בעצם אבטחת סייבר? האם זו לא דרך טובה יותר? כולם צריכים לקחת בחשבון שמה שנעשה ב-20 השנים האחרונות אולי לא יספיק בגלל שאנחנו כל כך דיגיטליים ובגלל שזה זז כל כך מהר".

כמו כן, בהערכות חסרות תכונות מפתח הקשורות להתאוששות וחוסן. "אין קורלציה בין המאמצים שלנו לבין הפחתת הסיכון", אמר קאנן פרומל, CISO ב אפלייד מטיריאלס. "יש לנו הרבה דברים שיעזרו לטפל בבעיה הזו, אבל אנחנו עדיין נאבקים כי יש לנו כל כך הרבה ספקים ואנחנו יכולים לעשות כל כך הרבה רק עם משאבים זמינים."

פרומל הצביע על היעדר תקנים להערכת סיכוני סייבר בשרשרת האספקה של מוליכים למחצה. כתוצאה מכך, לכל חברה יש הערכה משלה המבוצעת על ידי צוות האבטחה של הספק שלה (אם יש לה צוות ייעודי), מה שהופך אותה למשימה עתירת משאבים. בנוסף, הערכות אינן מתמקדות בכל הדברים החשובים, כגון התאוששות וחוסן.

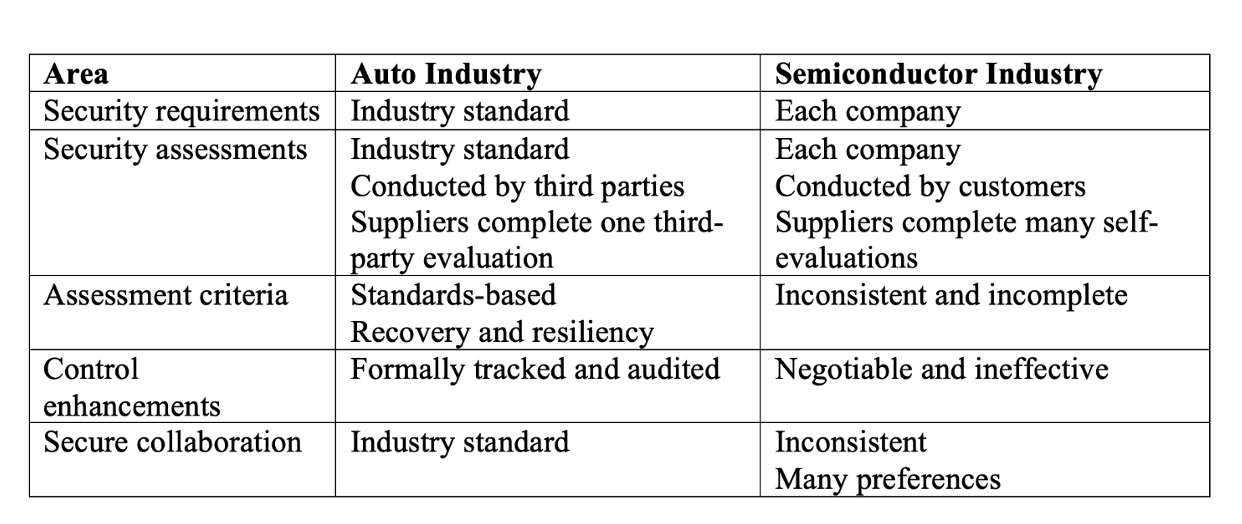

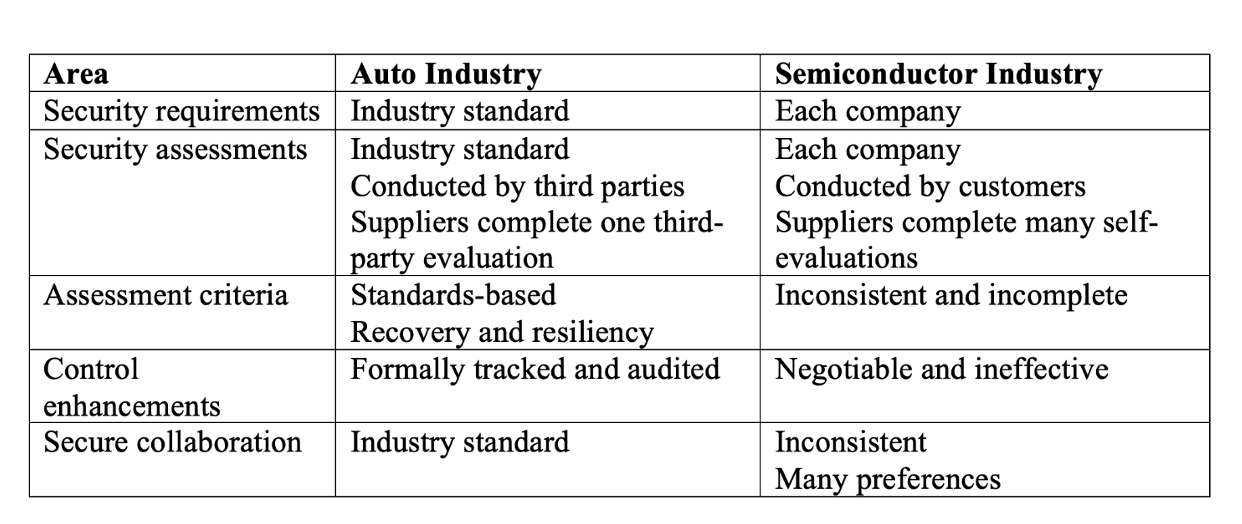

כמו תעשיית המוליכים למחצה, גם לרכב יש מערך גדול של ספקים לנהל. פרומל בדק כיצד שתי התעשיות מתייחסות לאבטחה. ההשוואה מאשרת את מה שהדגישו מספר CISO - תעשיית השבבים זקוקה למסגרת יעילה, קריטריונים משותפים וקבוצת הסמכה של צד שלישי כדי לנהל את התהליך.

איור 2: השוואות לניהול סיכוני סייבר בשרשרת האספקה. מקור: K. Perumal, Applied Materials

קורא לשיתוף פעולה

עבור תעשיית המוליכים למחצה, הגנות מעבר לגבול הארגוני נחוצות בגלל התלות ההדדית העמוקה. עם פעולה מורכבת ונקודות כניסה רבות לנושאי אבטחה, נדרשת עבודה משותפת כדי להפוך אותה לאפקטיבית וחסכונית. כפי שאמר קונרן מבית אינטל, "אנחנו לא יכולים לעשות את זה לבד. ייקח לכולנו להתאחד כדי לעבוד בשרשרת האספקה ולהבין הרבה מהדברים שעלינו לעשות כדי להמשיך את המכונה הזו".

התקדמות בשיתוף פעולה באבטחת סייבר כרוכה לא רק בהסכמה לתקנים ותהליך הערכה מקובל בתעשייה עבור ספקים. זה גם דורש הצטרפות למומחיות במפעלי המוליכים למחצה הגדולים וספקי הציוד. על ידי כך, התעשייה יכולה ללמוד מהר ככל האפשר להתמודד עם האיומים הנפוצים. כדי לאפשר רמה זו של שיתוף פעולה, SEMI מקימה את קונסורציום אבטחת הסייבר.

- סוזן רמבו תרמה לסיפור הזה.

הפניות

- אירוע סמסונג ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- מסגרת אבטחת סייבר של NIST https://nist.gov/cyberframework

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. רכב / רכבים חשמליים, פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- ChartPrime. הרם את משחק המסחר שלך עם ChartPrime. גישה כאן.

- BlockOffsets. מודרניזציה של בעלות על קיזוז סביבתי. גישה כאן.

- מקור: https://semiengineering.com/securing-chip-manufacturing/

- :יש ל

- :הוא

- :לֹא

- :איפה

- $ למעלה

- 000

- 1

- 15%

- 20

- שנים 20

- 200

- 90

- a

- יכולת

- אודות

- מוּחלָט

- בהחלט

- מקובל

- גישה

- ניהול גישה

- נצפה

- פי

- השגתי

- לרוחב

- פעולה

- פעילויות

- למעשה

- להוסיף

- תוספת

- כתובת

- אימוץ

- יועץ

- נגד

- מסכים

- AI

- דגמי AI

- התראות

- מיושר

- תעשיות

- מאפשר

- לבד

- לאורך

- כְּבָר

- גם

- תמיד

- אמריקה

- בין

- an

- ו

- תשתיות

- כל

- בקשה

- אבטחת יישומים

- יישומית

- החל

- גישה

- ARE

- אזורים

- לְהִתְעוֹרֵר

- סביב

- AS

- הערכה

- הערכות

- המשויך

- At

- המתקפות

- גישה

- תכונות

- אוטומטי

- רכב

- אוטונומי

- זמין

- מודע

- מודעות

- רע

- מחסומים

- בסיס

- מבוסס

- Baseline

- BE

- כי

- להיות

- הופך להיות

- היה

- להיות

- תאמינו

- הטוב ביותר

- מוטב

- בֵּין

- מעבר

- גָדוֹל

- הגדול ביותר

- לחסום

- חסום

- חסימה

- שניהם

- מותג

- הפרה

- פרות

- ברנט

- רחב

- בִּניָן

- נבנה

- עסקים

- אבל

- by

- CAN

- לא יכול

- מקרה

- מקרים

- לגרום

- מנכ"ל

- תעודה

- שרשרת

- שרשראות

- לאתגר

- אתגר

- שינוי

- השתנה

- ChatGPT

- בדיקות

- כימיקלים

- רֹאשׁ

- קצין אבטחת מידע ראשי

- שבב

- שבבי

- CISO

- ענן

- קוד

- שיתוף פעולה

- שילוב

- איך

- מגיע

- מגיע

- Common

- חברות

- חברה

- של החברה

- השוואה

- תחרות

- משלימה

- מורכב

- מורכבות

- הענות

- רְכִיב

- רכיבים

- פשרה

- המחשב

- מושג

- דְאָגָה

- דאגות

- מוליך

- מוגדר

- מבלבל

- מחובר

- מכשירים מחוברים

- חיבורי

- קישוריות

- לשקול

- נחשב

- מורכב

- קונסורציום

- תוכן

- תרם

- לִשְׁלוֹט

- להמיר

- בפינה

- אבן פינה

- משותף

- מתאם

- עלויות

- יכול

- כיסוי

- לִיצוֹר

- הקריטריונים

- קריטי

- לקוח

- לקוחות

- סייבר

- אבטחת סייבר

- אבטחת סייבר

- נזק

- נתונים

- הפרת נתונים

- אבטחת מידע

- שיתוף מידע

- דוד

- מוקדש

- עמוק

- עמוק יותר

- מוגדר

- עיכוב

- למסור

- אספקה

- מסירה

- תלות

- סגן

- תיאור

- מעוצב

- עיצובים

- זוהה

- איתור

- צעצועי התפתחות

- התקנים

- אחר

- דיגיטלי

- כיוונים

- מְנַהֵל

- תגלית

- סכסוכים

- שונה

- חטיבה

- do

- לא

- עושה

- עשה

- לא

- מטה

- זמן השבתה

- עשרות

- נהיגה

- ראוי

- בְּמַהֲלָך

- e

- כל אחד

- קל יותר

- חינוך

- אפקטיבי

- תופעות

- יעיל

- מַאֲמָצִים

- לחבק

- עובד

- עובדים

- לאפשר

- מוצפן

- הצף

- סוף

- נקודת קצה

- לעסוק

- התעסקות

- מהנדסים

- הבטחתי

- מִפְעָל

- כניסה

- סביבה

- ציוד

- שגיאה

- במיוחד

- מוערך

- וכו '

- העריך

- אֲפִילוּ

- אירוע

- כל

- כולם

- הכל

- דוגמה

- פילטרציה

- להתקיים

- הרחבת

- מומחיות

- להסביר

- מוסבר

- חיצוני

- מתקנים

- מתקן

- עובדה

- מפעלים

- מפעל

- רחוק

- מהר

- תקלות

- שדה

- תאנה

- מְלִית

- ראשון

- קוֹמָה

- להתמקד

- הבא

- עָקֵב

- בעד

- כוחות

- זיהוי פלילי

- פוֹרוּם

- קדימה

- מצא

- מסגרת

- חופשי

- החל מ-

- מלא

- פונקציה

- ביסודו

- נוסף

- לְהַשִׂיג

- פערים

- כללי

- גנרטטיבית

- AI Generative

- לקבל

- לתת

- גלוֹבָּלִי

- Goes

- הולך

- טוב

- אבטחה טובה

- GPU

- לתפוס

- קְבוּצָה

- קבוצה

- גדל

- הדרכה

- האקר

- האקרים

- פריצה

- טיפול

- לקרות

- קרה

- חומרה

- יש

- he

- ראש

- ראשי

- לעזור

- עוזר

- גָבוֹהַ

- הגבוה ביותר

- מודגש

- מאוד

- מפריע

- שֶׁלוֹ

- היסטורי

- איך

- איך

- אולם

- HTTPS

- עצום

- בן אנוש

- משאבי אנוש

- i

- רעיון

- לזהות

- זיהוי

- if

- עָצוּם

- פְּגִיעָה

- בר - השפעה

- יושם

- יישום

- חשוב

- שיפורים

- in

- תקרית

- לכלול

- כלול

- כולל

- כולל

- נכנס

- להגדיל

- גדל

- עליות

- יותר ויותר

- התעשייה

- תעשיות

- תעשייה

- ספציפית לתעשייה

- להשפיע

- מידע

- אבטחת מידע

- תשתית

- בתוך

- Insider

- התקנה

- מכון

- אינטל

- אִינטֶלֶקְטוּאַלִי

- קניין רוחני

- אינטראקציה

- יחסי גומלין

- פנימי

- אינטרנט

- אל תוך

- הציג

- החדרה

- לערב

- IP

- ISO

- סוגיה

- בעיות

- IT

- שֶׁלָה

- עצמו

- ג'יימס

- הצטרפות

- לקפוץ

- רק

- שמור

- מפתח

- יודע

- ידע

- ידוע

- עבודה

- חוסר

- לנוס

- נוף

- גָדוֹל

- אחרון

- מְאוּחָר

- לדלוף

- לִלמוֹד

- משפטי

- פחות

- רמה

- תנופה

- ספריות

- כמו

- לין

- קווים

- קשר

- לינוקס

- רשימה

- מגרש

- מכונה

- עשוי

- לתחזק

- תחזוקה

- גדול

- לעשות

- עושה

- עשייה

- תוכנות זדוניות

- לנהל

- ניהול

- ניהול

- דרך

- התעשיינים

- ייצור

- רב

- שיווק

- חומרים

- דבר

- max-width

- מאי..

- אולי

- me

- אומר

- בינתיים

- אמצעים

- מנגנון

- לִפְגוֹשׁ

- מפגש

- להרשם/להתחבר

- מתודולוגיות

- מייק

- מִילִיוֹן

- מינימום

- חסר

- להקל

- מודלים

- ניטור

- יותר

- רוב

- תנועה

- נע

- הרבה

- צריך

- my

- לאומי

- הכרחי

- צורך

- צרכי

- רשת

- אבטחת רשת

- רשתות

- חדש

- חדש

- ניסט

- לא

- צפון

- צפון אמריקה

- הערות

- וציין

- מספר

- שנצפה

- of

- קָצִין

- קצינים

- משרדים

- לעתים קרובות

- on

- ONE

- מתמשך

- באינטרנט

- רק

- פועל

- מערכות הפעלה

- מבצע

- מבצעי

- מטב

- or

- להזמין

- אחר

- אחרים

- שלנו

- הַחוּצָה

- בחוץ

- שֶׁלוֹ

- פארק

- חלק

- מסוים

- במיוחד

- עבר

- טלאים

- נתיב

- להציץ

- אֲנָשִׁים

- ביצעתי

- ביצוע

- הרשאות

- אדם

- אישים

- גופני

- ביטחון פיזי

- תמונה

- לְחַבֵּר

- מקום

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- שפע

- נקודה

- נקודת מבט

- נקודות

- מדיניות

- אפשרי

- כּוֹחַ

- פרקטיקות

- הצגה

- נשיא

- למנוע

- פרימיטיבי

- בעיה

- תהליך

- ניהול תהליך

- תהליכים

- המוצר

- מוצרים

- תָכְנִית

- הקרנה

- כמו שצריך

- רכוש

- אבטחה

- ובלבד

- ספקים

- מספק

- מתן

- רכישות

- גם

- מכניס

- שאלות

- רכס

- מהיר

- במקום

- התאוששות

- הפחתה

- הפחתה

- רגולטורים

- קָשׁוּר

- אִי רָצוֹן

- לסמוך

- שְׂרִידִים

- הָדִיר

- לדווח

- דווח

- נדרש

- דרישה

- דרישות

- דורש

- מחקר

- כושר התאוששות

- עתירת משאבים

- משאבים

- תגובה

- תוצאה

- תוצאות

- הסיכון

- הערכת סיכונים

- ניהול סיכונים

- סיכונים

- התגלגל

- גִלגוּל

- הפעלה

- ריצה

- בטוח

- בְּטִיחוּת

- אמר

- לומר

- סריקה

- מניה

- שְׁנִיָה

- לבטח

- מְאוּבטָח

- אַבטָחָה

- אבטחה

- אמצעי אבטחה

- איומים ביטחוניים

- למכור

- חצי

- סמיקונדקטור

- לחצני מצוקה לפנסיונרים

- יועץ בכיר

- רגיש

- נפרד

- סט

- הצבה

- כמה

- שיתוף

- לשתף מידע

- משותף

- שיתוף

- צריך

- קטן יותר

- חכם

- So

- תוכנה

- פִּתָרוֹן

- פתרונות

- כמה

- משהו

- לפעמים

- תִחכּוּם

- מָקוֹר

- מיוחד

- מיוחד

- במיוחד

- בעלי עניין

- תֶקֶן

- תקנים

- התחלה

- מדינה-of-the-art

- צעדים

- עוד

- גָנוּב

- סיפור

- נאבק

- בהצלחה

- כזה

- מספיק

- להתחנן

- ספקים

- לספק

- שרשרת אספקה

- שרשראות אספקה

- תמיכה

- סוזן

- בר קיימא

- מערכת

- מערכות

- טייוואן

- לקחת

- משימות

- לדבר

- יעד

- מטרות

- המשימות

- משימות

- נבחרת

- צוותי

- טכנולוגיות

- טכנולוגיה

- מבחן

- מֵאֲשֶׁר

- זֶה

- השמיים

- גְנֵבָה

- שֶׁלָהֶם

- נושא

- אז

- שם.

- אלה

- הֵם

- דברים

- לחשוב

- שְׁלִישִׁי

- צד שלישי

- זֶה

- אלה

- איום

- איומים

- שְׁלוֹשָׁה

- דרך

- בכל

- זמן

- פִּי

- ל

- היום

- יַחַד

- גַם

- כלים

- נושאים

- לקראת

- מסורתי

- הדרכה

- להעביר

- טיפול

- סומך

- לנסות

- tsmc

- שתיים

- להבין

- הבנה

- לא מאובטח

- עד

- עדכון

- על

- us

- להשתמש

- מְשׁוּמָשׁ

- משתמשים

- ערך

- גרסה

- נגד

- סְגָן

- סגן הנשיא

- קורבנות

- לצפיה

- פגיעויות

- פגיעות

- פגיע

- רוצה

- היה

- לבזבז

- דֶרֶך..

- דרכים

- we

- חולשה

- טוֹב

- מוגדר היטב

- הלכתי

- היו

- מערב

- מה

- מתי

- אשר

- בזמן

- מי

- כל

- נָפוֹץ

- יצטרך

- חלונות

- עם

- בתוך

- לְלֹא

- תיק עבודות

- עובד

- טעות

- שנים

- אתה

- זפירנט