I produttori di semiconduttori sono alle prese con il modo di proteggere una catena di fornitura globale altamente specializzata e diversificata, soprattutto perché il valore della loro proprietà intellettuale e la loro dipendenza dal software aumentano, insieme alla sofisticatezza e alle risorse degli aggressori.

Laddove esistono metodologie e standard per la sicurezza, spesso sono confusi, macchinosi e incompleti. Ci sono molte lacune, in particolare tra alcuni dei fornitori più piccoli di proprietà intellettuale, apparecchiature e materiali, dove la sicurezza rimane, nella migliore delle ipotesi, primitiva. Ciò è in parte dovuto al fatto che in passato gran parte dell’attenzione era rivolta alle vulnerabilità dei chip e dei produttori di chip. Ma esiste un livello sempre più elevato di interdipendenza tra le aziende del settore dei semiconduttori e il numero di interazioni cresce con l’aumentare della complessità e con la sempre maggiore eterogeneità della progettazione dei chip. L’anello più debole mette a rischio l’intera catena di fornitura e si stima che oltre il 50% delle minacce alla sicurezza vengano introdotte dai fornitori.

Il settore manifatturiero è un obiettivo di valore particolarmente elevato, in cui i dati rubati possono essere utilizzati per rilanciare la concorrenza in una tecnologia altamente complessa. Anche quando gli attacchi vengono bloccati con successo, eventuali violazioni o intrusioni da parte degli aggressori possono aumentare i tempi di consegna e aggiungere costi per indagare sulla causa della violazione e sulla necessaria riparazione. Sono anche imbarazzanti per le vittime di questi attacchi, che devono spiegare ai clienti e alle autorità di regolamentazione cosa è andato storto, quando è successo e quali eventuali azioni sono state intraprese.

Il settore è ben consapevole del crescente panorama delle minacce. La collaborazione è stata uno dei temi principali del Cyber Security Forum durante il SEMICON West di quest'anno. I responsabili della sicurezza di Intel, TSMC, Applied Materials, ASML, Lam Research e Peer Group hanno tutti sottolineato la necessità di proteggere le interazioni tra le parti interessate del settore, nonché standard e processi di sicurezza che impediscano violazioni e fughe di dati, ma senza rendere la sicurezza così compromessa. gravoso da intralciare lo svolgimento degli affari.

La sicurezza rimane una sfida per ogni aspetto della tecnologia, e diventa ancora più impegnativa man mano che sempre più processi e apparecchiature sono connessi a Internet e tra loro. Nessuna sicurezza è perfetta e nessuna soluzione è sufficiente. Una buona sicurezza è un processo e richiede un atteggiamento sicuro fin dalla progettazione, nonché resilienza lungo tutta la catena di fornitura. Quando emergono vulnerabilità, è necessario valutarle e affrontarle.

Al SEMICON, diversi chief information security officer (CISO) hanno sottolineato che circa il 60-90% dei problemi di sicurezza di impatto sono stati introdotti da un fornitore.

Vulnerabilità, barriere, soluzioni

Le violazioni riuscite possono avere effetti diffusi. Possono ritardare le spedizioni, divulgare proprietà intellettuale e causare tempi di inattività operativi. Possono anche provocare prodotti infetti e avere un impatto sul marchio di un'azienda.

La condivisione dei dati nel cloud o con altri mezzi e la rapida adozione della produzione intelligente non hanno fatto altro che aumentare la consapevolezza dei rischi. Joon Ahn, vicepresidente della divisione IT di Tecnologia Amkor ha riepilogato le lacune di sicurezza da considerare:

- Vulnerabilità della connettività: Le tecnologie di produzione intelligente si basano sulla connettività per funzionare, ma anche questo può creare vulnerabilità. Gli hacker cercano di accedere a sistemi sensibili attraverso connessioni di rete non protette.

- Violazioni dei dati: Il maggiore utilizzo di dispositivi connessi e la condivisione dei dati possono aumentare il rischio di violazioni dei dati. Se i dati sensibili non sono adeguatamente protetti, utenti non autorizzati possono accedervi.

- Sicurezza fisica: Man mano che le fabbriche diventano sempre più automatizzate, la sicurezza fisica diventa sempre più importante. L'accesso non autorizzato allo stabilimento può provocare danni o furti alle apparecchiature.

- Minacce interne: I dipendenti che hanno accesso a sistemi e dati sensibili possono rappresentare un rischio per la sicurezza se intraprendono attività dannose o compromettono inavvertitamente la sicurezza a causa di un errore umano.

Le minacce possono provenire da molte direzioni e possono colpire qualsiasi cosa, dall'IT alle strutture fino alla tecnologia operativa.

Robert Ivester, consulente senior per l'impegno nel settore dei semiconduttori presso il National Institute of Standards and Technology (NIST), ha sottolineato nella sua descrizione della tecnologia operativa che i produttori e le loro catene di fornitura dipendono sempre più da un'ampia gamma di sistemi e dispositivi programmabili che interagiscono con l'ambiente fisico. Ciò include sistemi di controllo industriale e sistemi di gestione degli edifici.

Le strutture, nel frattempo, coinvolgono più di un semplice edificio. "Parliamo di sicurezza delle strutture perché una macchina non può funzionare senza energia elettrica, prodotti chimici, gas e anche senza gestione del processo di smaltimento dei rifiuti”, ha affermato James Tu, responsabile della sicurezza delle informazioni aziendali presso TSMC. “La sicurezza della struttura è fondamentale da rispettare perché è un problema di sicurezza. Ci concentriamo su una combinazione di sicurezza della struttura e sicurezza dell’infrastruttura”.

Altri sono d'accordo. "Per colmare queste lacune nella sicurezza è possibile adottare diverse misure, come condurre valutazioni dei rischi, formare i dipendenti e implementare misure di sicurezza fisica", ha affermato Ahn di Amkor.

Per il software, il raggiungimento della conformità richiede la comprensione del proprio impatto e la creazione di un approccio alla sicurezza sostenibile. "Quando forniamo software a fabbriche diverse, a volte c'è una versione speciale o un requisito speciale", ha affermato Mike Kropp, presidente e CEO di Peer Group. “Quindi in realtà abbiamo personalità diverse del nostro software. Dobbiamo pensare a come mantenere la conformità. Forse in quei milioni di righe di codice che si trovano su un pezzo di attrezzatura c'è qualcosa che non dovrebbe esserci."

Kropp ha spiegato che la chiave è comprendere la propria impronta e quindi costruire processi ripetibili attorno ad essa. Tale impronta include il numero di dipendenti con accesso alla proprietà intellettuale del software (200), il numero di stabilimenti dei clienti (oltre 120) e le apparecchiature associate (> 4,000). Per il software di gestione dei wafer di Peer Group, ha affermato che la base installata ha più di 90,000 connessioni. Ma comprendere la propria impronta significa anche comprendere il numero di sistemi operativi che il software deve supportare, che nel caso del Peer Group è di dozzine, e identificare le librerie di terze parti su cui fa affidamento il software, che sono 130.

Il monitoraggio della sicurezza è un processo continuo, ma deve essere quanto più automatizzato possibile e integrato nel processo di sviluppo.

"Stiamo fornendo al meglio delle nostre conoscenze software sicuro”, ha affermato Kropp. “Se viene rilevata una vulnerabilità nel nostro software, la tratteremo come un difetto. Assegneremo un elemento di lavoro con un livello di gravità e lo inseriremo nell'elenco di lavoro dello sviluppatore di contenuti. Se lo facciamo alla fine del processo, sarà troppo tardi. Ciò deve avvenire come parte del nostro ambiente di sviluppo. Abbiamo cambiato il nostro modo di fare affari per far sì che la sicurezza diventi una modalità operativa di routine”.

Fig. 1: Esempio di un processo di vulnerabilità del software. Fonte: Gruppo di pari

La condivisione e la sicurezza dei dati sono sempre una preoccupazione. “Oltre alla sicurezza fisica, la sicurezza delle informazioni nel cloud è diventata un problema nel nostro percorso verso la fabbrica intelligente autonoma, soprattutto quando cerchiamo di abbracciare l’intelligenza artificiale generativa”, ha affermato James Lin, vicedirettore della divisione per la produzione intelligente presso UMC. “L’addestramento dei modelli di intelligenza artificiale generativa all’avanguardia richiede dati aziendali sensibili in un grande ambiente GPU. Se vogliamo sfruttare una soluzione cloud aziendale, il più alto livello di certificazione sulla sicurezza delle informazioni è assolutamente necessario”.

L’intelligenza artificiale generativa rappresenta una nuova minaccia per la protezione dei dati grazie alla sua capacità di collegare in modo intelligente frammenti di dati anziché cercare di raccoglierli tutti in un unico posto. Secondo un rapporto, gli ingegneri hanno utilizzato la tecnologia ChatGPT per ottimizzare le sequenze di test per identificare i difetti nei chip e, in un incidente separato, per convertire gli appunti della riunione in una presentazione. In entrambi i casi le informazioni sensibili sono state condivise all'esterno dell'azienda. [1]

Il cloud stesso include una sicurezza all'avanguardia, ma non è tutto. “La maggior parte dei produttori affermerà che la sicurezza dei dati (nel cloud rispetto a quella on-premise) è il problema più grande. Credo che la sicurezza dei dati cloud da parte dei grandi fornitori (AWS/Azure ecc.) sia oggi più sicura di qualsiasi ambiente on-premise", ha affermato David Park, vicepresidente marketing di Tignis. “Il problema più grande non è l’hacking esterno, ma le credenziali improprie degli utenti. Concedere in modo inappropriato l'accesso a un dipendente è altrettanto grave quanto permettere a un hacker di violare la tua sicurezza. La sicurezza interna e le autorizzazioni costituiranno un grosso problema man mano che la produzione intelligente diventerà la norma”.

I dati in movimento da e verso il cloud, nonché i dati e il software condivisi tra diverse aziende o uffici, potrebbero essere molto meno sicuri. E sebbene la crittografia sia il metodo standard per proteggere tali dati, ciò non funziona in una catena di fornitura complessa perché la maggior parte delle aziende blocca i dati e il software crittografati in entrata.

“Oggi sotto molti aspetti non siamo allineati con la nostra attività, in particolare quando si tratta dei nostri dati”, ha osservato Jason Callahan, vicepresidente e responsabile della sicurezza informatica di Ricerca Lam. “Noi operiamo dal punto di vista Zero Trust. Ma condividiamo tutti la proprietà intellettuale. Quindi ovviamente c'è molta fiducia in corso. Collaboriamo con i nostri fornitori e altri soggetti per condividere le informazioni in modo efficace. Dal punto di vista del concetto di rete, ci siamo imbattuti in un ostacolo. Fondamentalmente, noi, come addetti alla sicurezza, non ci fidiamo della crittografia. Ho scoperto che tutti bloccavano la crittografia che entrava nel loro ambiente. Se sei una persona che fa networking, la crittografia può essere dannosa. E fondamentalmente, questa è la nostra più grande debolezza. Abbiamo negato la crittografia, il che per me è scioccante perché siamo noi le persone che hanno costretto tutti a crittografare tutto ciò che si trova al suo interno."

Ci sono tre preoccupazioni tradizionali con la crittografia. Innanzitutto, potrebbe contenere malware o causare una violazione e non c'è modo di saperlo finché non viene decrittografato. In secondo luogo, potrebbe nascondere un meccanismo per l’esfiltrazione dei dati. E in terzo luogo, potrebbe ostacolare l’attività forense o la scoperta di informazioni in controversie legali.

Callahan ha contestato tutte queste preoccupazioni, sottolineando che tutti hanno una difesa approfondita come pietra angolare del proprio programma di sicurezza, inclusi software antivirus e rilevamento e risposta degli endpoint (EDR) per rilevare malware e violazioni. L’esfiltrazione dei dati è un problema di rischio interno e le aziende dispongono di strumenti e sistemi per affrontarlo. Le preoccupazioni legate alla medicina legale o alla scoperta sono un caso limite. Consentire la crittografia della proprietà intellettuale per mantenere il trasferimento sicuro è molto più importante.

Gestione fornitori per la sicurezza

Tutti i CISO hanno convenuto che la gestione della sicurezza lungo tutta la catena di fornitura è assolutamente necessaria. Comunque, è più facile a dirsi che a farsi. Il numero di fornitori è enorme, il che rende questa sfida immensa.

Per un fornitore di software, ciò include librerie di terze parti. Per i fornitori di apparecchiature, si tratta dei fornitori di componenti. E per le fabbriche, si tratta di attrezzature di produzione, materiali, fornitori di software e hardware di computer. Ad esempio, Aernout Reijmer, CISO presso ASML, ha affermato che le apparecchiature dell'azienda sono costituite da circa 380,000 componenti forniti da circa 5,000 fornitori.

TSMC e ASML, tra gli altri, organizzano corsi di formazione per i propri fornitori. Hanno anche impostato degli avvisi, che aiutano a supportare i fornitori più piccoli che spesso non dispongono di un gruppo di sicurezza numeroso.

Internazionali

Il framework NIST Cybersecurity [2] fornisce una guida per l'impostazione delle pratiche delle organizzazioni. Esistono anche diversi standard ISO (ad esempio ISO 17001, 27110), ma si concentrano sulla sicurezza delle informazioni. Inoltre, questi standard generali non si applicano facilmente a un ambiente di fabbrica complesso in cui sono installate apparecchiature esterne.

I Fab, in particolare, comprendono una combinazione di obiettivi di alto valore, elevata complessità e una storica riluttanza ad aggiornare le attrezzature di fabbrica. Questa combinazione rende le fabbriche e le fonderie particolarmente vulnerabili ai problemi di sicurezza, spingendo i membri SEMI a Taiwan e nel Nord America a promuovere standard specifici del settore relativi alle attrezzature. Due task force SEMI hanno definito la sicurezza delle apparecchiature di fabbrica: E187 (Taiwan) ed E188 (Nord America). Incluso in tali standard:

SEMI E187: Sicurezza informatica per apparecchiature Fab

- Un insieme minimo comune di requisiti di sicurezza per le apparecchiature degli stabilimenti, progettati per essere implementati dagli OEM per apparecchiature degli stabilimenti che eseguono Linux o Windows;

- Concentrati sulla sicurezza della rete, sulla proiezione degli endpoint e sul monitoraggio della sicurezza.

SEMI E188: integrazione delle apparecchiature senza malware

- Un framework per mitigare gli attacchi malware durante le attività di installazione e manutenzione delle apparecchiature, basato su requisiti di reporting ben definiti;

- Richiede la scansione del malware e il rafforzamento del sistema, insieme ai controlli del software in entrata e alle patch contro le vulnerabilità note.

"I due standard sono complementari", ha affermato Doug Suerich, direttore marketing di Peer Group. “SEMI E187 mira a garantire che le apparecchiature siano progettate e configurate a un livello di sicurezza e manutenibilità di base quando appaiono per la prima volta in fabbrica. SEMI E188 approfondisce un sottoinsieme di argomenti di SEMI E187, in particolare fornendo requisiti sulla riduzione del rischio di introduzione di malware in fabbrica durante l'installazione delle apparecchiature e il successivo supporto sul campo. I team dedicati agli standard lavoreranno per espandere ulteriormente i diversi argomenti SEMI E187”.

Questi standard sono in fase di implementazione e i produttori li richiedono per le apparecchiature appena installate.

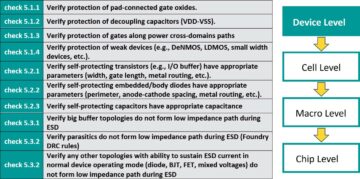

Valutazioni

Le valutazioni della sicurezza vengono utilizzate per comprendere il livello di sicurezza di un fornitore. I risultati possono essere utilizzati per influenzare gli acquisti e identificare miglioramenti presso i fornitori. Tu di TSMC ha sottolineato il processo della sua azienda per assegnare un punteggio a un fornitore, che include una valutazione online di terze parti e un'autovalutazione di 135 domande che coprono le seguenti aree:

- Certificazione e valutazione del rischio;

- Gestione dell'inventario e sicurezza fisica;

- Rilevamento e risposta agli incidenti di sicurezza informatica;

- Sviluppo di sistemi e sicurezza delle applicazioni;

- Sicurezza della rete e gestione del cambiamento;

- Politica organizzativa e sicurezza delle risorse umane;

- Funzionamento del computer e gestione delle informazioni, e

- Gestione dell'identità e degli accessi.

Tutti i principali produttori di semiconduttori stanno fornendo i risultati necessari e compilando valutazioni per i propri clienti. Ma richiedere che ogni azienda abbia la propria valutazione impantana l’intero settore. "Sovraccaricamo il settore con tutti i tipi di valutazioni sulla sicurezza", ha affermato Reijmer di ASML. “Non abbiamo idea di cosa stiamo già implementando all'interno della nostra catena di fornitura. Se lo complichiamo eccessivamente, se lo progettiamo eccessivamente, non riusciremo a lavorare sulle soluzioni”.

Altri sono d'accordo. "15 persone si occupano di questo lavoro a tempo pieno e hanno risposto alle domande in modo che io possa vendere il mio prodotto", ha affermato Brent Conran, CISO di Intel. “E se dedicassi tutto il mio impegno alla realizzazione concreta della sicurezza informatica? Non è un modo migliore? Tutti dovrebbero considerare che ciò che è stato fatto negli ultimi 20 anni potrebbe non essere sufficiente perché siamo così digitali e perché si sta muovendo così velocemente”.

Inoltre, nelle valutazioni mancano attributi chiave relativi alla ripresa e alla resilienza. "Non esiste alcuna correlazione tra i nostri sforzi e la riduzione del rischio", ha affermato Kannan Perumal, CISO presso Applied Materials. "Abbiamo molte cose per aiutare ad affrontare questo problema, ma stiamo ancora lottando perché abbiamo così tanti fornitori e possiamo fare solo un certo limite con le risorse disponibili."

Perumal ha sottolineato la mancanza di standard per la valutazione del rischio informatico nella catena di fornitura dei semiconduttori. Di conseguenza, ogni azienda fa eseguire la propria valutazione dal team di sicurezza del proprio fornitore (se dispone di un team dedicato), il che lo rende un compito ad alta intensità di risorse. Inoltre, le valutazioni non si concentrano su tutti gli aspetti che contano, come la ripresa e la resilienza.

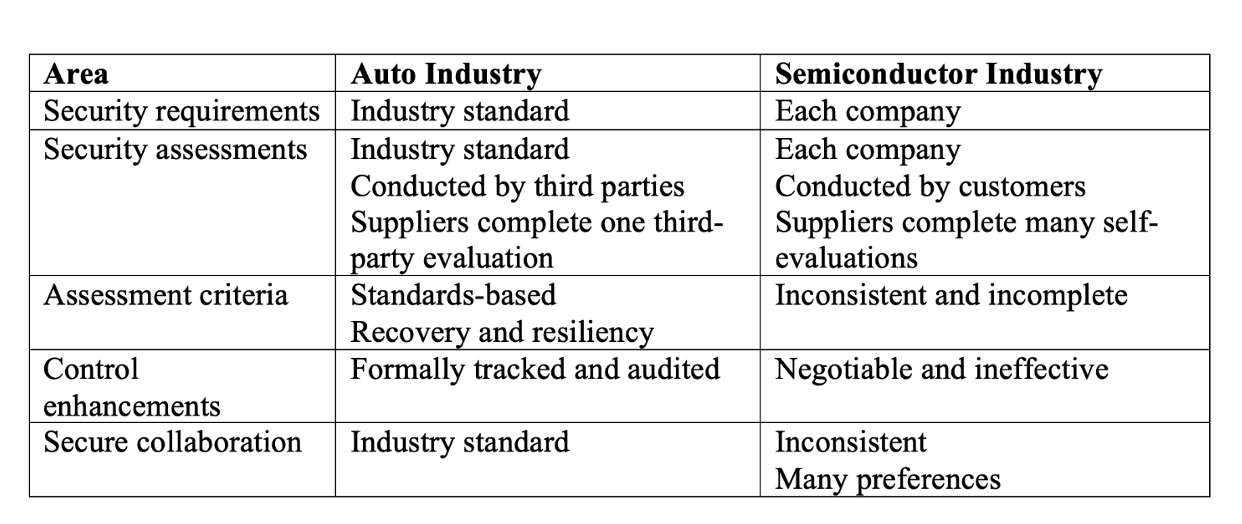

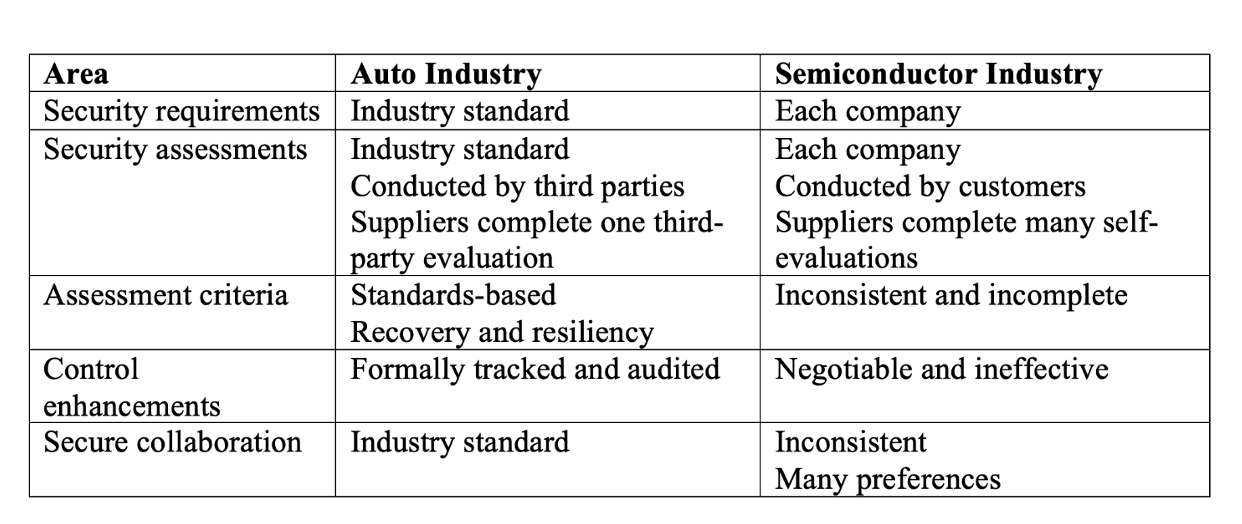

Come l’industria dei semiconduttori, anche quella automobilistica deve gestire un ampio ventaglio di fornitori. Perumal ha esaminato il modo in cui i due settori affrontano la sicurezza. Il confronto conferma ciò che diversi CISO hanno sottolineato: l'industria dei chip necessita di un quadro efficiente, di criteri comuni e di un gruppo di certificazione di terze parti per gestire il processo.

Fig. 2: Confronti nella gestione del rischio di sicurezza informatica della catena di fornitura. Fonte: K. Perumal, Materiali applicati

Invito alla collaborazione

Per l’industria dei semiconduttori, sono necessarie protezioni oltre i confini aziendali a causa delle profonde interdipendenze. Considerando un’operazione complessa e molti punti di ingresso per questioni di sicurezza, è necessario lavorare insieme per renderla efficace ed economica. Come ha giustamente affermato Conran di Intel: “Non possiamo farcela da soli. Sarà necessario che tutti noi lavoriamo insieme lungo tutta la catena di fornitura e comprendiamo molte delle cose che dobbiamo fare per far funzionare questa macchina”.

Andare avanti nella collaborazione in materia di sicurezza informatica implica non solo accettare standard e un processo di valutazione accettato dal settore per i fornitori. Richiede inoltre l’unione delle competenze delle principali fabbriche di semiconduttori e dei fornitori di apparecchiature. In questo modo, il settore può imparare il più rapidamente possibile ad affrontare le minacce comuni. Per consentire questo livello di collaborazione, SEMI sta formando il Cyber Security Consortium.

— Susan Rambo ha contribuito a questa storia.

Riferimenti

- Evento Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Quadro di sicurezza informatica del NIST https://nist.gov/cyberframework

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Grafico Prime. Migliora il tuo gioco di trading con ChartPrime. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://semiengineering.com/securing-chip-manufacturing/

- :ha

- :È

- :non

- :Dove

- $ SU

- 000

- 1

- 15%

- 20

- 20 anni

- 200

- 90

- a

- capacità

- WRI

- Assoluta

- assolutamente

- accettato

- accesso

- gestione degli accessi

- accessibile

- Secondo

- il raggiungimento

- operanti in

- Action

- attività

- effettivamente

- aggiungere

- aggiunta

- indirizzo

- Adozione

- consulente

- contro

- accettando

- AI

- Modelli AI

- avvisi

- Allineati

- Tutti

- Consentire

- da solo

- lungo

- già

- anche

- sempre

- America

- tra

- an

- ed

- e infrastruttura

- in qualsiasi

- Applicazioni

- sicurezza delle applicazioni

- applicato

- APPLICA

- approccio

- SONO

- aree

- sorgere

- in giro

- AS

- valutazione

- valutazioni

- associato

- At

- attacchi

- atteggiamento

- gli attributi

- Automatizzata

- settore automobilistico

- autonomo

- disponibile

- consapevole

- consapevolezza

- Vasca

- barriere

- base

- basato

- Linea di base

- BE

- perché

- diventare

- diventa

- stato

- essendo

- CREDIAMO

- MIGLIORE

- Meglio

- fra

- Al di là di

- Big

- Maggiore

- Bloccare

- bloccato

- blocco

- entrambi

- marca

- violazione

- violazioni

- brent

- ampio

- Costruzione

- costruito

- affari

- ma

- by

- Materiale

- non può

- Custodie

- casi

- Causare

- ceo

- Certificazione

- catena

- Catene

- Challenge

- impegnativo

- il cambiamento

- cambiato

- ChatGPT

- Controlli

- chimico

- capo

- responsabile della sicurezza delle informazioni

- patata fritta

- Chips

- CISO

- Cloud

- codice

- collaborazione

- combinazione

- Venire

- viene

- arrivo

- Uncommon

- Aziende

- azienda

- Società

- confronto

- concorrenza

- complementare

- complesso

- complessità

- conformità

- componente

- componenti

- compromesso

- computer

- concetto

- Problemi della Pelle

- preoccupazioni

- conduzione

- configurato

- confusione

- collegato

- Dispositivi collegati

- Connessioni

- Connettività

- Prendere in considerazione

- considerato

- consiste

- consorzio

- contenuto

- contribuito

- di controllo

- convertire

- Angolo

- pietra angolare

- Aziende

- Correlazione

- Costi

- potuto

- copertura

- creare

- criteri

- critico

- cliente

- Clienti

- Cyber

- sicurezza informatica

- Cybersecurity

- danno

- dati

- Violazioni dei dati

- la sicurezza dei dati

- condivisione dei dati

- David

- dedicato

- deep

- più profondo

- definito

- ritardo

- consegnare

- consegna

- consegna

- dipendenza

- vice

- descrizione

- progettato

- disegni

- rilevato

- rivelazione

- Mercato

- dispositivi

- diverso

- digitale

- itinerario

- Direttore

- scoperta

- controversie

- paesaggio differenziato

- Divisione

- do

- non

- fare

- fatto

- Dont

- giù

- i tempi di inattività

- decine

- guidare

- dovuto

- durante

- e

- ogni

- più facile

- educativo

- Efficace

- effetti

- efficiente

- sforzi

- abbraccio

- Dipendente

- dipendenti

- enable

- crittografato

- crittografia

- fine

- endpoint

- impegnarsi

- Fidanzamento

- Ingegneri

- assicurando

- Impresa

- iscrizione

- Ambiente

- usate

- errore

- particolarmente

- stimato

- eccetera

- valutato

- Anche

- Evento

- Ogni

- tutti

- qualunque cosa

- esempio

- esfiltrazione

- esistere

- espansione

- competenza

- Spiegare

- ha spiegato

- esterno

- strutture

- Facility

- fatto

- fabbriche

- fabbrica

- lontano

- FAST

- guasti

- campo

- Fico

- riempimento

- Nome

- Pavimento

- Focus

- i seguenti

- Orma

- Nel

- Forze

- forense

- Forum

- Avanti

- essere trovato

- Contesto

- Gratis

- da

- pieno

- function

- fondamentalmente

- ulteriormente

- Guadagno

- lacune

- Generale

- generativo

- AI generativa

- ottenere

- Dare

- globali

- va

- andando

- buono

- Buona sicurezza

- GPU

- afferrare

- Gruppo

- Gruppo

- Crescita

- guida

- degli hacker

- hacker

- pirateria informatica

- Manovrabilità

- accadere

- successo

- Hardware

- Avere

- he

- capo

- teste

- Aiuto

- aiuta

- Alta

- massimo

- Evidenziato

- vivamente

- ostacolare

- il suo

- storico

- Come

- Tutorial

- Tuttavia

- HTTPS

- Enorme

- umano

- Risorse umane

- i

- idea

- identificare

- identificazione

- if

- immenso

- Impact

- di forte impatto

- implementato

- Implementazione

- importante

- miglioramenti

- in

- incidente

- includere

- incluso

- inclusi

- Compreso

- In arrivo

- Aumento

- è aumentato

- Aumenta

- sempre più

- industriale

- industrie

- industria

- specifici del settore

- influenza

- informazioni

- informazioni di sicurezza

- Infrastruttura

- interno

- Insider

- installazione

- Istituto

- Intel

- intellettuale

- proprietà intellettuale

- interagire

- interazioni

- interno

- Internet

- ai miglioramenti

- introdotto

- l'introduzione di

- coinvolgere

- IP

- ISO

- problema

- sicurezza

- IT

- SUO

- stessa

- Giacomo

- accoppiamento

- saltare

- ad appena

- mantenere

- Le

- Conoscere

- conoscenze

- conosciuto

- lavoro

- Dipingere

- Lam

- paesaggio

- grandi

- Cognome

- In ritardo

- perdita

- IMPARARE

- Legale

- meno

- Livello

- Leva

- biblioteche

- piace

- lin

- Linee

- LINK

- linux

- Lista

- lotto

- macchina

- fatto

- mantenere

- manutenzione

- maggiore

- make

- FA

- Fare

- il malware

- gestire

- gestione

- gestione

- modo

- Produttori

- consigliato per la

- molti

- Marketing

- Materiale

- Importanza

- max-width

- Maggio..

- può essere

- me

- si intende

- Nel frattempo

- analisi

- meccanismo

- Soddisfare

- incontro

- Utenti

- metodologie

- microfono

- milione

- ordine

- mancante

- Ridurre la perdita dienergia con una

- modelli

- monitoraggio

- Scopri di più

- maggior parte

- movimento

- in movimento

- molti

- devono obbligatoriamente:

- my

- il

- necessaria

- Bisogno

- esigenze

- Rete

- Sicurezza di rete

- internazionale

- New

- recentemente

- nista

- no

- Nord

- America del Nord

- Note

- notando

- numero

- osservato

- of

- Responsabile

- ufficiali

- uffici

- di frequente

- on

- ONE

- in corso

- online

- esclusivamente

- operativo

- sistemi operativi

- operazione

- operativa

- OTTIMIZZA

- or

- minimo

- Altro

- Altri

- nostro

- su

- al di fuori

- proprio

- Parco

- parte

- particolare

- particolarmente

- passato

- Patch

- sentiero

- pera

- Persone

- perfetta

- eseguita

- esecuzione

- permessi

- persona

- Personalità

- Fisico

- Sicurezza fisica

- immagine

- pezzo

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- Abbondanza

- punto

- Punto di vista

- punti

- politica

- possibile

- energia

- pratiche

- presentazione

- Presidente

- prevenire

- primitivo

- Problema

- processi

- Process Management

- i processi

- Prodotto

- Prodotti

- Programma

- Proiezione

- propriamente

- proprietà

- proteggere

- purché

- fornitori

- fornisce

- fornitura

- acquisti

- metti

- mette

- Domande

- gamma

- veloce

- piuttosto

- recupero

- riducendo

- riduzione

- Regolatori

- relazionato

- riluttanza

- fare affidamento

- resti

- ripetibile

- rapporto

- Reportistica

- necessario

- requisito

- Requisiti

- richiede

- riparazioni

- elasticità

- risorsa intensiva

- Risorse

- risposta

- colpevole

- Risultati

- Rischio

- valutazione del rischio

- gestione del rischio

- rischi

- Arrotolato

- rotolamento

- Correre

- running

- sicura

- Sicurezza

- Suddetto

- dire

- scansione

- punteggio

- Secondo

- sicuro

- assicurato

- fissaggio

- problemi di

- Misure di sicurezza

- Minacce alla sicurezza

- venda

- Semi

- semiconduttore

- anziano

- Senior Advisor

- delicata

- separato

- set

- regolazione

- alcuni

- Condividi

- condividere informazioni

- condiviso

- compartecipazione

- dovrebbero

- inferiore

- smart

- So

- Software

- soluzione

- Soluzioni

- alcuni

- qualcosa

- a volte

- raffinatezza

- Fonte

- la nostra speciale

- specializzata

- in particolare

- stakeholder

- Standard

- standard

- inizia a

- state-of-the-art

- Passi

- Ancora

- rubare

- Storia

- Lottando

- Con successo

- tale

- sufficiente

- fornitore

- fornitori

- fornire

- supply chain

- Catene di fornitura

- supporto

- Susan

- sostenibile

- sistema

- SISTEMI DI TRATTAMENTO

- Taiwan

- Fai

- preso

- Parlare

- Target

- obiettivi

- Task

- task

- team

- le squadre

- Tecnologie

- Tecnologia

- test

- di

- che

- Il

- furto

- loro

- tema

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- cose

- think

- Terza

- di parti terze standard

- questo

- quelli

- minaccia

- minacce

- tre

- Attraverso

- per tutto

- tempo

- volte

- a

- oggi

- insieme

- pure

- strumenti

- Argomenti

- verso

- tradizionale

- Training

- trasferimento

- trattare

- Affidati ad

- prova

- tsmc

- seconda

- capire

- e una comprensione reciproca

- non garantito

- fino a quando

- Aggiornanento

- su

- us

- uso

- utilizzato

- utenti

- APPREZZIAMO

- versione

- contro

- vice

- Vicepresidente

- vittime

- Visualizza

- vulnerabilità

- vulnerabilità

- Vulnerabile

- volere

- Prima

- Rifiuto

- Modo..

- modi

- we

- debolezza

- WELL

- ben definita

- è andato

- sono stati

- ovest

- Che

- quando

- quale

- while

- OMS

- tutto

- molto diffuso

- volere

- finestre

- con

- entro

- senza

- Lavora

- lavoro

- Wrong

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro