Anche se è già il giorno 4 dell'anno 2023, alcune delle importanti storie sulla sicurezza IT/amministratore di sistema/X-Ops delle festività natalizie stanno comparendo solo ora nelle notizie mainstream.

Quindi abbiamo pensato di dare una rapida occhiata ad alcuni dei principali problemi che abbiamo trattato nelle ultime due settimane e (solo così non puoi accusarci di aver tirato fuori di nascosto un elenco di Capodanno!) Ribadire le serie lezioni sulla sicurezza possiamo imparare da loro.

È QUESTA L'ULTIMA GOCCIA A LASSPASS?

Lezioni da imparare:

- Sii obiettivo. Se sei mai bloccato a fare una notifica di violazione dei dati, non provare a riscrivere la cronologia a tuo vantaggio di marketing. Se ci sono parti dell'attacco che hai diretto al passo, dillo con ogni mezzo, ma fai attenzione a non sembrare autocelebrativo in nessun momento.

- Sii completo. Ciò non significa essere prolissi. In effetti, potresti non avere abbastanza informazioni per dire molto. La "completezza" può includere brevi affermazioni come "Non lo sappiamo ancora". Cerca di anticipare le domande che i clienti potrebbero porre e affrontale in modo proattivo, piuttosto che dare l'impressione che stai cercando di evitarle.

- Spera per il meglio, ma preparati al peggio. Se ricevi una notifica di violazione dei dati e ci sono cose ovvie che puoi fare per migliorare sia la tua sicurezza teorica che la tua tranquillità pratica (come cambiare tutte le tue password), prova a trovare il tempo per farlo. Nel caso in cui.

LA CRITTOGRAFIA È ESSENZIALE – E QUESTA È LA LEGGE

Lezioni da imparare:

- La crittografia è essenziale per la sicurezza nazionale e per il funzionamento dell'economia. È ufficiale: quel testo appare nella legge che il Congresso ha appena approvato nella legge statunitense. Ricorda queste parole la prossima volta che senti qualcuno, di qualsiasi ceto sociale, sostenere che abbiamo bisogno di "backdoor", "scappatoie" e altri bypass di sicurezza incorporati apposta nei sistemi di crittografia. Backdoor sono un'idea terribile.

- Il software deve essere creato e utilizzato con agilità crittografica. Dobbiamo essere in grado di introdurre una crittografia più forte con facilità. Ma dobbiamo anche essere in grado di ritirare e sostituire rapidamente la crittografia non sicura. Questo può significare proattivo sostituzione, quindi oggi non stiamo crittografando i segreti che potrebbero diventare facilmente decifrabili in futuro mentre dovrebbero ancora essere segreti.

ABBIAMO RUBATO LE TUE CHIAVI PRIVATE – MA NON LO VOLEMO, ONESTO!

Lezioni da imparare:

- Devi possedere l'intera catena di fornitura del software. PyTorch è stato attaccato tramite un repository della comunità che è stato avvelenato con malware che ha inavvertitamente scavalcato il codice non infetto integrato in PyTorch stesso. (Il team di PyTorch ha lavorato rapidamente con la comunità per ignorare questa sostituzione, nonostante le festività natalizie.)

- I criminali informatici possono rubare dati in modi inaspettati. Assicurati che i tuoi strumenti di monitoraggio delle minacce tengano d'occhio anche i percorsi improbabili fuori dalla tua organizzazione. Questi truffatori hanno utilizzato ricerche DNS con "nomi di server" che erano in realtà dati esfiltrati.

- Non preoccuparti di inventare scuse per il crimine informatico. Apparentemente, gli aggressori in questo caso stanno ora affermando di aver rubato dati personali, comprese le chiavi private, per "ragioni di ricerca" e affermano di aver cancellato i dati rubati ora. In primo luogo, non c'è motivo di crederci. In secondo luogo, hanno inviato i dati in modo che chiunque sul tuo percorso di rete abbia visto o salvato una copia possa decodificarli comunque.

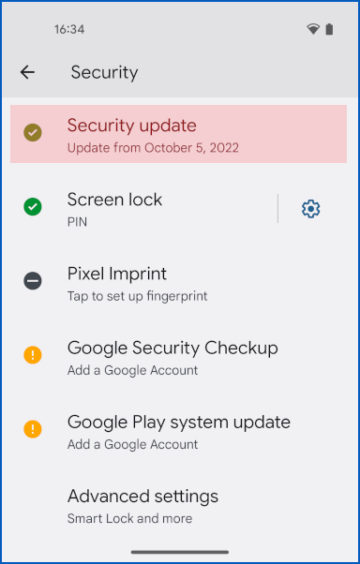

QUANDO LA VELOCITÀ SUPERA LA SICUREZZA

Lezioni da imparare:

- La prevenzione delle minacce non riguarda solo la ricerca di malware. XDR (rilevamento e risposta estesi) riguarda anche sapere che cosa hai e dove è in uso, in modo da poter valutare il rischio di vulnerabilità della sicurezza in modo rapido e accurato. Come dice il vecchio truismo, "Se non puoi misurarlo, non puoi gestirlo."

- Le prestazioni e la sicurezza informatica sono spesso in conflitto. Questo bug si applica solo agli utenti Linux la cui determinazione ad accelerare la rete Windows li ha indotti a implementarlo direttamente all'interno del kernel, aggiungendo inevitabilmente ulteriori rischi. Quando modifichi la velocità, assicurati di aver davvero bisogno del miglioramento prima di cambiare qualcosa e assicurati di godere davvero di un vero vantaggio in seguito. In caso di dubbio, lascialo fuori.

PREVENZIONE DEL CRIMINE INFORMATICO E RISPOSTA AGLI INCIDENTI

Per una fantastica panoramica di entrambi prevenzione del crimine informatico ed risposta agli incidenti, ascolta i nostri ultimi podcast delle festività natalizie, in cui i nostri esperti condividono liberamente sia le loro conoscenze che i loro consigli:

Fare clic e trascinare sulle onde sonore sottostanti per passare a qualsiasi punto. Puoi anche ascolta direttamente su Soundcloud.

Fare clic e trascinare sulle onde sonore sottostanti per passare a qualsiasi punto. Puoi anche ascolta direttamente su Soundcloud.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://nakedsecurity.sophos.com/2023/01/04/serious-security-vital-cybersecurity-lessons-from-the-holiday-season/

- 2023

- a

- capace

- WRI

- con precisione

- Legge

- effettivamente

- aggiuntivo

- Vantaggio

- consigli

- Tutti

- già

- ed

- anticipare

- chiunque

- attacco

- autore

- precedente

- Backdoor

- diventare

- prima

- essendo

- CREDIAMO

- sotto

- beneficio

- MIGLIORE

- violazione

- Insetto

- costruire

- costruito

- che

- Custodie

- catena

- cambiando

- codice

- comunità

- completamento di una

- conflitto

- Congresso

- potuto

- Coppia

- coperto

- Crooks

- crittografico

- crittografia

- Clienti

- cybercrime

- Cybersecurity

- dati

- violazione di dati

- giorno

- Nonostante

- rivelazione

- determinazione

- dns

- non

- fare

- Dont

- dubbio

- facilmente

- economia

- crittografia

- abbastanza

- Intero

- essential

- Anche

- EVER

- esperti

- occhio

- fantastico

- Trovate

- ricerca

- da

- funzionamento

- futuro

- Dare

- diretto

- storia

- Vacanza

- HTTPS

- realizzare

- importante

- competenze

- miglioramento

- in

- incidente

- includere

- Compreso

- informazioni

- introdurre

- sicurezza

- IT

- stessa

- mantenere

- Tasti

- Sapere

- Conoscere

- conoscenze

- Cognome

- con i più recenti

- Legge

- IMPARARE

- Lasciare

- Lezioni

- Vita

- probabile

- linux

- Guarda

- corrente principale

- maggiore

- problemi maggiori

- make

- Fare

- il malware

- gestire

- Marketing

- si intende

- misurare

- forza

- mente

- monitoraggio

- il

- sicurezza nazionale

- Bisogno

- Rete

- internazionale

- New

- notizie

- GENERAZIONE

- notifica

- obiettivo

- ovvio

- ufficiale

- Vecchio

- organizzazione

- Altro

- panoramica

- proprio

- Ricambi

- Passato

- Le password

- sentiero

- Paul

- cronologia

- dati personali

- Platone

- Platone Data Intelligence

- PlatoneDati

- Podcast

- punto

- Post

- Pratico

- Preparare

- Frodi

- un bagno

- Chiavi private

- scopo

- pytorch

- Domande

- Presto

- rapidamente

- ragione

- ricevere

- ricorda

- sostituire

- deposito

- Rischio

- percorsi

- Stagione

- Segreto

- problemi di

- grave

- Condividi

- So

- Software

- alcuni

- Suono

- velocità

- dichiarazioni

- Ancora

- stola

- rubare

- Storie

- più forte

- tale

- fornire

- supply chain

- suppone

- SISTEMI DI TRATTAMENTO

- Fai

- team

- Il

- Il futuro

- loro

- teorico

- cose

- minaccia

- tempo

- a

- oggi

- strumenti

- Inaspettato

- URL

- us

- uso

- utenti

- via

- importantissima

- vulnerabilità

- modi

- Settimane

- Che

- while

- OMS

- volere

- finestre

- parole

- lavorato

- Salsiccia di assorbimento

- XDR

- anno

- Trasferimento da aeroporto a Sharm

- zefiro

![S3 Ep113: Pwning the Windows kernel – i truffatori che hanno ingannato Microsoft [Audio + Testo]](https://platoaistream.com/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)