Sicurezza digitale

Nel mondo odierno digitalmente interconnesso, le capacità informatiche avanzate sono diventate uno strumento commerciale eccezionalmente potente e versatile sia per gli stati-nazione che per i criminali

Gennaio 29 2024

· XNUMX€

,

4 minuto. leggere

Per migliaia di anni, le nazioni si sono impegnate nello spionaggio, spiando i loro vicini, alleati e avversari. Tradizionalmente, questo regno di “spionaggio” faceva molto affidamento sull’intelligenza umana, ma ciò iniziò a cambiare all’inizio degli anni Novanta dell’Ottocento con l’avvento di tecnologie come il telegrafo, il telefono e successivamente l’intelligenza dei segnali radio (SIGINT). Tuttavia, nel mondo odierno digitalmente interconnesso, le capacità informatiche avanzate sono diventate uno strumento commerciale eccezionalmente potente e versatile sia per gli stati-nazione che per i criminali, segnando un’evoluzione significativa nello spionaggio per il 1890° secolo.

Sei vantaggi delle operazioni informatiche

Le capacità informatiche sono molto preziose per gli stati-nazione che perseguono obiettivi politici, economici e militari, offrendo vantaggi significativi a un costo relativamente basso in termini di risorse e rischi.

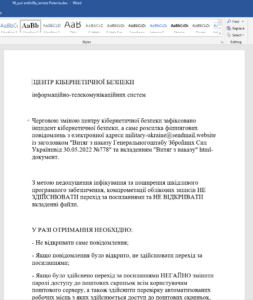

- Le operazioni informatiche possono esserlo furtivo, consentendo l'accesso non rilevato ai sistemi target per la raccolta di dati o attività segrete, come visto in incidenti come SolarWinds.

- Possono anche essere ad alta voce e dirompente o distruttivo, come evidenziato in conflitti in Ucraina e il Medio Oriente.

- I mezzi informatici lo sono manipolativo, utile per influenzare gli scenari e sempre più diffuso nella maggior parte dei continenti.

- Sono lucrativo a scopo di lucro, come dimostrato dalle attività attribuite a Corea del nord, finanziando il suo programma militare attraverso campagne ransomware.

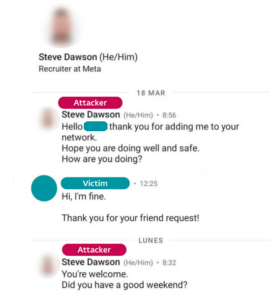

- Possono essere esternalizzato incoraggiando operazioni di terze parti come mercenari o hacktivisti disposti a intraprendere questi attacchi in cambio di denaro o anche di obiettivi e convinzioni politiche.

- E hanno un alto grado di negabilità, poiché può essere necessario del tempo (compreso il superamento delle tecniche di offuscamento) per risalire all'origine di un attacco con assoluta certezza.

Il dominio informatico è inoltre dotato di una varietà di tattiche, strumenti e tecniche, sostenuto da un fiorente mercato del dark web e da una serie infinita di vulnerabilità da sfruttare. Inoltre, la mancanza di deterrenti o punizioni significative per le attività informatiche aumenta la loro attrattiva per gli stati-nazione.

Operazioni informatiche globali e tattiche in evoluzione delle principali nazioni

Il crescente interesse delle capacità informatiche tra le nazioni è evidente, e molte di esse cercano di massimizzare il proprio potenziale informatico. Russia, Cina, Iran e Corea del Nord vengono spesso citate per le loro attività informatiche dannose. Si dice che tutti i paesi spiano, ma si ritiene che alcuni vadano oltre le norme accettate.

La Cina, in particolare, ha utilizzato ampiamente le capacità uniche del cyber. Agenzie di intelligence del Le nazioni Five Eyes avvertono continuamente sulle attività diffuse dei gruppi allineati alla Cina che colpiscono ogni continente. Più recentemente questa alleanza ha messo in luce la portata e la sofisticatezza del furto di proprietà intellettuale e dell'acquisizione di competenze da parte della Cina, che è stata descritta come senza precedenti.

La Russia, mentre si concentra sull’Ucraina interruzione e distruzione, si dedica anche al cyberspionaggio a livello globale, con l'Europa in particolare nel mirino. Si presume che anche la Russia abbia condotto campagne di influenza in Africa, prendendo di mira i governi con stretti legami con l’Occidente e cercando di indebolire i governi di altri paesi che sono meno favorevoli al governo russo.

I gruppi allineati alla Corea del Nord rimangono concentrati sull’acquisizione di tecnologie legate alla difesa, sulla generazione di entrate tramite ransomware e sulla conduzione di spionaggio, soprattutto in Asia. Il gruppo Lazarus è probabilmente il più famigerato degli hacker allineati alla Corea del Nord, incluso un presunto attacco a un'azienda aerospaziale spagnola.

I gruppi allineati con l’Iran stanno espandendo le loro capacità e portata, estendendosi oltre la loro tradizionale attenzione al Medio Oriente, prendendo di mira in particolare Israele.

Oltre a questi attori ben noti, un numero sempre crescente di stati sta sviluppando le proprie capacità per condurre operazioni informatiche oltre i propri confini o prendere di mira entità straniere, comprese ambasciate, organizzazioni internazionali, aziende e individui, all’interno dei propri paesi. Ad esempio, il presunto gruppo bielorusso Buttafuori baffuto si ritiene sia in grado di accedere a un operatore di telecomunicazioni bielorusso per condurre un attacco “uomo nel mezzo” contro entità straniere in Bielorussia.

Ma quando la capacità interna è insufficiente, o per aumentare la negabilità, alcune nazioni ricorrono al settore privato e ai mercenari informatici. Il numero di nazioni coinvolte in operazioni informatiche potrebbe essere prudentemente superiore a 50 e sta crescendo a livello globale. Infatti, secondo CERT-EU, si sono verificate 151 attività dannose di interesse contro le istituzioni dell'UE, anche da parte di gruppi allineati alla Turchia e al Vietnam. Questa tendenza globale sottolinea la crescente importanza e l’evoluzione del panorama delle minacce.

Una finestra su un mondo complesso

Le attività nel cyberspazio offrono uno sguardo alla complessità della geopolitica e spesso gli attacchi possono essere compresi solo attraverso la lente dell’intento politico. Le tre grandi potenze del mondo sono impegnate in una competizione per influenza, prosperità e potere. Nella maggior parte delle regioni ci sono conflitti vivi, tensioni latenti, sfide politiche, di sicurezza ed economiche. In questo clima di instabilità, concorrenza accresciuta, popolazioni spesso disilluse e in un mondo sempre più connesso digitalmente, il cyber è uno strumento estremamente conveniente da utilizzare per gli stati. Al giorno d’oggi è raro che le controversie bilaterali non coinvolgano una qualche forma di dimensione informatica da parte degli attori statali, dei loro delegati o degli hacktivisti allineati/influenzati. Sebbene alcuni conflitti tra nazioni nel cyberspazio siano prevedibili, anche i conflitti bilaterali possono scoppiare senza preavviso.

Garantire un accordo su norme internazionali vincolanti di comportamento ragionevole degli Stati nel cyberspazio sembra irrealistico nel medio termine, nonostante gli sforzi delle Nazioni Unite. Di fronte a questa scomoda realtà, la necessità di una maggiore cooperazione internazionale, di quadri politici e di campagne di sensibilizzazione per gestire e mitigare i rischi associati a queste attività dannose sta diventando più urgente che mai. Costruire la resilienza richiederà un approccio olistico a livello di società, poiché il dominio informatico è destinato a rimanere un campo di battaglia fondamentale in un mondo sempre più irrequieto.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.welivesecurity.com/en/cybersecurity/cyber-swiss-army-knife-tradecraft/

- :ha

- :È

- :non

- 21st

- 35%

- 50

- a

- capace

- Chi siamo

- Assoluta

- accettato

- accesso

- l'acquisizione di

- acquisizione

- operanti in

- attività

- attori

- Aggiunge

- Avanzate

- vantaggi

- Avvento

- Aeronautico

- che interessano

- agenzie

- Accordo

- Allineati

- nello stesso modo

- Tutti

- presunta

- alleanza

- Consentire

- anche

- fra

- tra

- an

- ed

- appello

- approccio

- SONO

- Army

- Italia

- AS

- Asia

- associato

- At

- attacco

- attacchi

- consapevolezza

- campo di battaglia

- bbc

- BE

- diventare

- diventando

- stato

- comportamento

- Bielorussia

- credenze

- creduto

- fra

- Al di là di

- rilegatura

- benedetto

- frontiere

- Costruzione

- ma

- by

- Responsabile Campagne

- Materiale

- funzionalità

- capacità

- Categoria

- Secolo

- sfide

- cambiando

- Cina

- Cine

- Clima

- Chiudi

- CNN

- CO

- Aziende

- concorrenza

- complesso

- complessità

- Segui il codice di Condotta

- condotto

- conduzione

- fiducia

- conflitti

- collegato

- concorso

- continente

- continuamente

- Comodo

- cooperazione

- Costo

- potuto

- paesi

- criminali

- mirino

- Cyber

- Cyber-spionaggio

- cyberspazio

- Scuro

- Web Scuro

- dati

- Laurea

- dimostrato

- schierare

- schierato

- descritta

- Nonostante

- in via di sviluppo

- digitalmente

- Dimensioni

- controversie

- dirompente

- do

- dominio

- Presto

- est

- Economico

- sforzi

- o

- altrove

- incoraggiando

- Senza fine

- impegnato

- impegna

- accrescere

- entità

- particolarmente

- spionaggio

- EU

- Europa

- Europa

- Anche

- EVER

- sempre crescente

- Ogni

- evidenziato

- evidente

- evoluzione

- evoluzione

- eccezionalmente

- exchange

- espansione

- competenza

- Exploited

- estendendo

- descrive

- estremamente

- Occhi

- di fronte

- fatto

- finanziario

- finanziamento

- Focus

- concentrato

- Nel

- estero

- modulo

- quadri

- frequentemente

- da

- Guadagno

- garth

- la generazione di

- Geopolitica

- Scorci

- globali

- Globalmente

- Obiettivi

- andando

- Enti Pubblici

- I governi

- grande

- maggiore

- Gruppo

- Gruppo

- Crescita

- hacker

- Raccolta

- Avere

- pesantemente

- accresciuta

- Alta

- Evidenziato

- vivamente

- olistica

- Tuttavia

- HTML

- HTTPS

- umano

- intelligenza umana

- in

- incidenti

- Compreso

- crescente

- sempre più

- individui

- infame

- influenza

- influenzare

- instabilità

- esempio

- istituzioni

- intellettuale

- proprietà intellettuale

- Intelligence

- intento

- interconnesso

- interesse

- Internazionale

- ai miglioramenti

- coinvolgere

- coinvolto

- Iran

- IT

- SUO

- Gen

- giustizia

- Corea

- Coreano

- Dipingere

- paesaggio

- Lazarus

- Gruppo Lazzaro

- lente

- meno

- piace

- vivere

- bloccato

- Basso

- maggiore

- maligno

- gestire

- molti

- Rappresentanza

- marcatura

- max-width

- Massimizzare

- si intende

- medie

- menzionato

- In mezzo

- Medio Oriente

- Militare

- verbale

- Ridurre la perdita dienergia con una

- soldi

- Scopri di più

- Inoltre

- maggior parte

- Nazioni

- Bisogno

- vicinato

- norme

- Nord

- Corea del nord

- numero

- of

- offerta

- di frequente

- on

- esclusivamente

- Operazioni

- operatore

- or

- organizzazioni

- Origin

- ancora

- superamento

- proprio

- particolare

- particolarmente

- telefono

- centrale

- Platone

- Platone Data Intelligence

- PlatoneDati

- politica

- politico

- popolazioni

- potente

- potenziale

- energia

- potenze

- Prevedibile

- premendo

- un bagno

- settore privato

- probabilmente

- Programma

- proprietà

- prosperità

- proxy

- punizione

- perseguendo

- radio

- ransomware

- RARO

- raggiungere

- Realtà

- regno

- ragionevole

- recentemente

- regioni

- relativamente

- rimanere

- richiedere

- elasticità

- Resort

- Risorse

- Reuters

- Le vendite

- Rischio

- rischi

- Russia

- russo

- Suddetto

- Scala

- Scenari

- settore

- problemi di

- cerca

- sembra

- visto

- set

- Segnali

- significato

- significativa

- alcuni

- raffinatezza

- Spagnolo

- spionaggio

- iniziato

- Regione / Stato

- stati

- sforzandosi

- Successivamente

- di supporto

- svizzero

- SISTEMI DI TRATTAMENTO

- tattica

- Fai

- Target

- mira

- tecniche

- Tecnologie

- telecomunicazione

- tensioni

- termine

- condizioni

- di

- che

- I

- furto

- loro

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- di parti terze standard

- questo

- migliaia

- minaccia

- tre

- fiorente

- Attraverso

- Cravatte

- tempo

- Titolo

- a

- di oggi

- strumenti

- tracciare

- tradizionale

- tradizionalmente

- Trend

- Ucraina

- UN

- minare

- sottolineature

- inteso

- intraprendere

- inosservato

- unico

- inaudito

- utile

- Utilizzando

- Prezioso

- varietà

- versatile

- visti

- vulnerabilità

- identificazione dei warning

- Prima

- sito web

- noto

- Occidentale

- quando

- quale

- Mentre

- molto diffuso

- volere

- disposto

- finestra

- con

- entro

- senza

- mondo

- Il mondo di

- anni

- zefiro