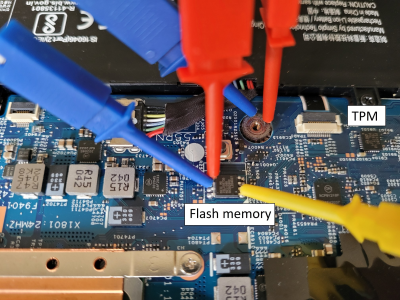

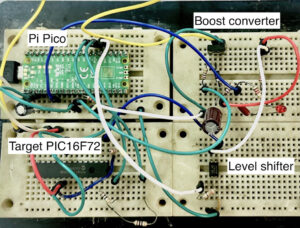

L'ingegnere della sicurezza [Guillaume Quéré] trascorre la giornata testando i sistemi di penetrazione per il proprio datore di lavoro e ha sottolineato e sfruttato con successo un debolezza piuttosto evidente nel Crittografia dell'intero volume BitLocker sistema, che come dice l'articolo collegato, consente semplicemente di annusare il traffico tra il chip TPM discreto e la CPU tramite un bus SPI. Il modo in cui funziona Bitlocker consiste nell'utilizzare una chiave privata archiviata nel chip TPM per crittografare l'intera chiave del volume che a sua volta è stata utilizzata per crittografare i dati del volume. Tutto questo viene eseguito dai driver di dispositivo di basso livello nel kernel di Windows ed è trasparente per l'utente.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

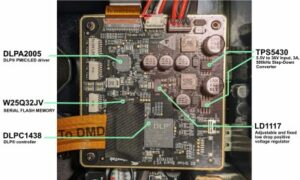

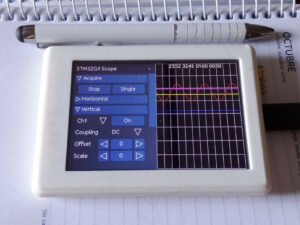

Lo scopo centrale di BitLocker era impedire l'accesso ai dati sul volume protetto in caso di furto o smarrimento del dispositivo fisico. Estrarre semplicemente l'unità e rilasciarla in un computer non protetto o in un altro adattatore non fornirebbe alcun dato senza la chiave archiviata dal TPM. Tuttavia, poiché la chiave deve passare come testo in chiaro dal TPM alla CPU durante la sequenza di avvio, [Guillaume] mostra che è abbastanza semplice, con strumenti a basso costo e software gratuito, individuare e annusare semplicemente questo TPM. -Transazione CPU, decodifica il flusso di dati e individua la chiave. Utilizzando poco più di un analizzatore logico economico collegato ad alcuni pin opportunamente grandi su un chip flash vicino (perché i pin SCK, MISO e MOSI sono condivisi con il TPM) il semplice TIS è stato decodificato abbastanza da bloccarsi sui byte del TPM telaio. Questo potrebbe quindi essere decodificato con a App Web per la decodifica del flusso TPM, per gentile concessione di Gruppo della comunità del software TPM2. Il comando da cercare è TPM_CC.Unseal che è la richiesta dalla CPU al TPM di inviare la chiave che ci interessa. Dopodiché, basta catturare e decodificare il frame di risposta del TPM per rivelare immediatamente la merce.

Quello che farete dopo è una questione di comodità, ma la maggior parte dei responsabili della sicurezza e dell'analisi forense si troverebbero già bloccati su un file di immagine del disco di basso livello del volume di destinazione. Utilizzando Linux xxd comando per trasformare la chiave di dump esadecimale da 32 byte in un file di chiave binaria, il file modulo FUSE sezionatore-fusibile può creare un filesystem virtuale decrittografato dinamicamente che puoi semplicemente montare. Se lo si desidera, è possibile scrivere i dati del volume decrittografati su un nuovo disco, rilasciarli su una macchina e avviare il sistema operativo. Probabilmente non potresti accedere, ma come sottolinea [Guillaume], sovrascrivendo l'app per i tasti permanenti (sethc.exe) con cmd.exe, puoi accedere a un prompt dei comandi semplicemente premendo il tasto Maiusc cinque volte. Bei tempi!

Se hai effettivamente bisogno del supporto TPM per un sistema più vecchio, per poter installare Windows 11 (se proprio necessario), allora potresti sempre crearne uno tuo. Inoltre, poiché l'interfaccia LPC è presente su molte schede madri, perché non sfruttarla e usarlo per appendere un adattatore bus ISA per collegare quella vecchia scheda Soundblaster classica che non potevi sopportare di buttare via?

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Grafico Prime. Migliora il tuo gioco di trading con ChartPrime. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :ha

- :È

- :non

- $ SU

- 1

- 11

- 2016

- 300

- a

- accesso

- Accesso ai dati

- effettivamente

- Dopo shavasana, sedersi in silenzio; saluti;

- Tutti

- consente

- già

- anche

- sempre

- an

- ed

- in qualsiasi

- App

- SONO

- articolo

- AS

- BE

- Orso

- perché

- fra

- autobus

- ma

- by

- Materiale

- Può ottenere

- carta

- patata fritta

- classico

- comunità

- comodità

- potuto

- CPU

- creare

- dati

- flusso di dati

- giorno

- Decodifica

- dispositivo

- do

- fatto

- guidare

- driver

- Cadere

- lancio

- cumulo di rifiuti

- durante

- dinamicamente

- altro

- ingegnere

- abbastanza

- Etere (ETH)

- Evento

- Exploited

- Compila il

- Trovare

- cinque

- Cromatografia

- Nel

- forense

- TELAIO

- Gratis

- software libero

- fresco

- da

- pieno

- ottenere

- GitHub

- buono

- merce

- Appendere

- HEX

- Tuttavia

- HTML

- HTTPS

- if

- Immagine

- subito

- in

- install

- interessato

- Interfaccia

- ai miglioramenti

- IT

- ad appena

- Le

- Tasti

- grandi

- Leva

- probabile

- connesso

- linux

- piccolo

- ceppo

- logica

- Guarda

- spento

- a basso costo

- macchina

- make

- molti

- Importanza

- max-width

- Scopri di più

- maggior parte

- MONTARE

- devono obbligatoriamente:

- Bisogno

- GENERAZIONE

- ovvio

- of

- Vecchio

- maggiore

- on

- ONE

- operativo

- sistema operativo

- or

- minimo

- Altro

- su

- ancora

- proprio

- passare

- penetrazione

- Fisico

- pino

- plaintext

- Platone

- Platone Data Intelligence

- PlatoneDati

- spina

- punto

- punti

- prevenire

- un bagno

- chiave privata

- fornire

- traino

- veramente

- richiesta

- risposta

- rivelare

- dice

- assicurato

- problemi di

- inviare

- Sequenza

- condiviso

- spostamento

- Spettacoli

- Un'espansione

- semplicemente

- da

- Seduta

- piccole

- Software

- alcuni

- qualcosa

- appiccicoso

- memorizzati

- lineare

- ruscello

- Con successo

- supporto

- sistema

- SISTEMI DI TRATTAMENTO

- Target

- Testing

- di

- che

- Il

- furto

- loro

- poi

- questo

- volte

- a

- pure

- strumenti

- tpm

- traffico

- delle transazioni

- trasparente

- TURNO

- Tipi di

- uso

- utilizzato

- Utente

- utilizzando

- molto

- via

- virtuale

- volume

- ricercato

- Prima

- Modo..

- sito web

- quale

- tutto

- perché

- wikipedia

- volere

- finestre

- finestre 11

- con

- senza

- lavori

- sarebbe

- scrivere

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro