La legge dei titoli di Betteridge insiste sul fatto che qualsiasi titolo posto come domanda può essere immediatamente risposto con un semplice "No".

Apparentemente, la teoria alla base di questa battuta (non è in realtà una legge, né ancora una regola, e nemmeno in realtà qualcosa di più di un suggerimento) è che se l'autore sapesse di cosa stavano parlando e avesse prove reali a sostegno della sua tesi, avrebbero scritto il titolo come un fatto non diluito.

Beh, qui su Naked Security non siamo giornalisti, quindi fortunatamente non siamo vincolati da questa legge.

La spietata risposta alla nostra stessa domanda nel titolo sopra è, "Nessuno lo sa tranne Apple, e Apple non lo dice."

Una risposta migliore, ma certamente a metà strada, è: "Aspetta e vedi."

Risposte rapide

Questa storia è iniziata nella tarda serata di ieri, verso la fine del 2023-06-10, ora del Regno Unito, quando con entusiasmo [intendi 'eccitabilmente?' – Ndr] ha scritto un avviso su Apple secondo in assoluto Risposta di sicurezza rapida (RSR):

Questi RSR sono, come noi spiegato in precedenza, lo sforzo di Apple per fornire correzioni di emergenza a singolo problema con la stessa rapidità con cui generalmente fanno i progetti open source ben gestiti, in cui le patch zero-day spesso escono entro un giorno o due dal rilevamento di un problema, con gli aggiornamenti successivi tempestivamente se ulteriori indagini rivelano ulteriori problemi che devono essere risolti.

Uno dei motivi per cui i progetti open source possono adottare questo tipo di approccio è che di solito forniscono una pagina di download con il codice sorgente completo di ogni versione rilasciata ufficialmente mai, in modo che se ti affretti ad adottare le ultime correzioni in ore, piuttosto che in giorni o settimane e non funzionano, non ci sono ostacoli al ripristino della versione precedente fino a quando la correzione per la correzione non è pronta.

Il percorso di aggiornamento ufficiale di Apple, tuttavia, almeno per i suoi dispositivi mobili, è sempre stato quello di fornire patch complete a livello di sistema che non possono mai essere ripristinate, perché ad Apple non piace l'idea che gli utenti eseguano deliberatamente il downgrade dei propri sistemi per sfruttare vecchi bug allo scopo di eseguire il jailbreak dei propri dispositivi o installare sistemi operativi alternativi.

Di conseguenza, anche quando Apple ha prodotto correzioni di emergenza di uno o due bug per buchi zero-day che erano già stati attivamente sfruttati, l'azienda doveva trovare (e tu dovevi riporre la tua fiducia) quello che era essenzialmente un Senso Unico upgrade, anche se tutto ciò di cui avevi veramente bisogno era un minimalismo update a un componente del sistema per correggere un pericolo chiaro e presente.

Entra nel processo RSR, consentendo patch rapide che puoi installare in fretta, che non richiedono di portare il telefono offline per 15-45 minuti di riavvii ripetuti e che puoi rimuovere in seguito (e reinstallare, rimuovere e così via) se decidi che la cura è peggiore della malattia.

I bug corretti temporaneamente tramite un RSR verranno corretti in modo permanente nel prossimo aggiornamento completo della versione...

…in modo che gli RSR non abbiano bisogno o ottengano un numero di versione completamente nuovo.

Invece, viene aggiunta una lettera di sequenza, in modo che la prima risposta rapida di sicurezza per iOS 16.5.1 (che è uscita ieri) venga visualizzata in Impostazioni profilo > Generale > Chi siamo as 16.5.1 (a).

(Non sappiamo cosa succede se la sequenza va mai oltre (z), ma saremmo disposti a fare una piccola scommessa sul fatto che la risposta sia (aa), o forse (za) se l'ordinamento alfabetico è considerato importante.)

Qui oggi, domani andato

Ad ogni modo, solo poche ore dopo aver consigliato a tutti di ottenere iOS e iPadOS 16.5.1 (a), perché corregge un exploit zero-day nel codice WebKit di Apple e potrebbe quindi quasi certamente essere abusato per cattiverie di malware come l'impianto di spyware o l'accaparramento dati privati dal tuo telefono...

…commentatori (un ringraziamento speciale a John Michael Leslie, che postato sulla nostra pagina Facebook) ha iniziato a segnalare che l'aggiornamento non veniva più visualizzato durante l'utilizzo Impostazioni profilo > Generale > Aggiornamento software per provare ad aggiornare i propri dispositivi.

Proprio di Apple portale di sicurezza elenca ancora [2023-07-11T15:00:00Z] gli aggiornamenti più recenti come macOS 13.4.1(a) ed iOS/iPad OS 16.5.1 (a), datato 2023-07-10, senza alcuna nota sul fatto che siano stati ufficialmente sospesi o meno.

Ma rapporti tramite il sito MacRumors suggeriscono che gli aggiornamenti sono stati ritirati per il momento.

Un motivo suggerito è che il browser Safari di Apple ora si identifica nelle richieste Web con una stringa User-Agent che include l'appendice (a) nel suo numero di veraion.

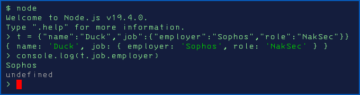

Ecco cosa abbiamo visto quando abbiamo puntato il nostro browser Safari aggiornato su iOS su un socket TCP in ascolto (formattato con interruzioni di riga per migliorare la leggibilità):

$ ncat -vv -l 9999 Ncat: versione 7.94 ( https://nmap.org/ncat ) Ncat: in ascolto su :::9999 Ncat: in ascolto su 0.0.0.0:9999 Ncat: connessione da 10.42.42.1. Ncat: Connessione da 10.42.42.1:13337. GET / HTTP/1.1 Host: 10.42.42.42:9999 Upgrade-Insecure-Requests: 1 Accetta: text/html,application/xhtml+xml, application/xml;q=0.9,*/*;q=0.8 User-Agent: Mozilla/5.0 (iPhone; CPU iPhone OS 16_5_1 come Mac OS X) AppleWebKit/605.1.15 (KHTML, come Gecko) Version/16.5.2 (a) Mobile/15E148 Safari/604.1 Accept-Language: en-GB,en; q=0.9 Accept-Encoding: gzip, deflate Connessione: keep-alive DEBUG NCAT: Chiusura fd 5.

Secondo alcuni commentatori di MacRumors, quello Version/ stringa, composta dai soliti numeri e punti insieme a un testo strano e inaspettato tra parentesi tonde, crea confusione in alcuni siti web.

(Ironia della sorte, i siti che abbiamo visto incolpare in questo apparentemente gioco di incolpazione di stringhe di versioni sembrano essere tutti servizi a cui si accede molto più comunemente da app dedicate che tramite un browser, ma la teoria sembra essere che apparentemente soffocare su quello 16.5.2 (a) identificatore di versione se decidi di visitarli con una versione aggiornata di Safari.)

Cosa fare?

A rigor di termini, solo Apple sa cosa sta succedendo qui e non lo sta dicendo. (Almeno, non ufficialmente tramite il suo portale di sicurezza (HT201222) o il suo Informazioni sulle risposte rapide di sicurezza Pagina (HT201224.)

Ti suggeriamo, se hai già l'aggiornamento, di non rimuoverlo a meno che non interferisca realmente con la tua capacità di utilizzare il telefono con i siti web o le app di cui hai bisogno per lavorare, o a meno che il tuo dipartimento IT non ti dica esplicitamente di eseguire il rollback al sapore "non (a)" di macOS, iOS o iPadOS.

Dopotutto, questo aggiornamento è stato ritenuto adatto per una risposta rapida perché l'exploit che corregge è un buco RCE (Remote Code Execution) basato su browser.

Se hai bisogno o desideri rimuovere l'RSR, puoi farlo:

- Se hai un iPhone o un iPad. Vai su Impostazioni profilo > Generale > Chi siamo > Versione iOS/iPadOS e scegli Rimuovere la risposta di sicurezza.

- Se hai un Mac. Vai su Impostazioni di sistema > Generale > Chi siamo e fare clic sul

(i)icona alla fine dell'elemento intitolato macOS sta arrivando.

Nota che abbiamo installato subito RSR su macOS Ventura 13.4.1 e iOS 16.5.1 e non abbiamo avuto problemi a navigare nei nostri soliti ritrovi web tramite Safari o Edge. (Ricorda che tutti i browser utilizzano WebKit sui dispositivi mobili Apple!)

Pertanto non intendiamo rimuovere l'aggiornamento, e non siamo disposti a farlo in via sperimentale, perché non abbiamo idea se saremo in grado di reinstallarlo nuovamente in seguito.

I commentatori hanno suggerito che la patch semplicemente non viene segnalata quando provano da un dispositivo senza patch, ma non abbiamo provato a ripetere la patch di un dispositivo precedentemente patchato per vedere se questo ti dà un biglietto magico per recuperare di nuovo l'aggiornamento.

In poche parole:

- Se hai già scaricato macOS 13.4.1 (a) o iOS/iPadOS 16.5.1 (a), mantieni l'aggiornamento a meno che tu non debba assolutamente sbarazzartene, dato che ti protegge da un buco zero-day.

- Se lo hai installato e hai davvero bisogno o vuoi rimuoverlo, consulta le nostre istruzioni sopra, ma presumi che non sarai in grado di reinstallarlo in seguito e quindi ti collocherai nella terza categoria di seguito.

- Se non ce l'hai ancora, guarda questo spazio. Supponiamo che il

(a)la patch verrà rapidamente sostituita da a(b)patch, perché l'intera idea di questi "aggiornamenti con lettere" è che devono essere risposte rapide. Ma solo Apple lo sa per certo.

Correggeremo il nostro solito consiglio di ieri dicendo: Non ritardare; fallo non appena Apple e il tuo dispositivo te lo permetteranno.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://nakedsecurity.sophos.com/2023/07/11/apple-silently-pulls-its-latest-zero-day-update-what-now/

- :ha

- :È

- :non

- :Dove

- $ SU

- 1

- 10

- 13

- 15%

- 16

- 25

- 7

- 8

- 9

- a

- capacità

- capace

- Chi siamo

- sopra

- Assoluta

- assolutamente

- Accetta

- accessibile

- attivamente

- effettivamente

- adottare

- consigli

- consulenza

- consultivo

- Dopo shavasana, sedersi in silenzio; saluti;

- dopo

- ancora

- contro

- Tutti

- Consentire

- lungo

- già

- alternativa

- sempre

- an

- ed

- rispondere

- in qualsiasi

- nulla

- Apple

- approccio

- applicazioni

- SONO

- AS

- assumere

- At

- autore

- auto

- lontano

- precedente

- background-image

- barriera

- BE

- perché

- stato

- dietro

- essendo

- sotto

- Meglio

- sistema

- Parte inferiore

- legato

- pause

- del browser

- browser

- navigazione

- bug

- ma

- by

- è venuto

- Materiale

- Custodie

- Categoria

- centro

- certamente

- Scegli

- pulire campo

- clicca

- chiusura

- codice

- colore

- Venire

- commentatori

- comunemente

- azienda

- componente

- confusione

- veloce

- considerato

- Consistente

- potuto

- coprire

- CPU

- cura

- PERICOLO

- dati

- datato

- giorno

- Giorni

- decide

- dedicato

- ritenuto

- ritardo

- consegnare

- Shirts Department

- dispositivo

- dispositivi

- Malattia

- Dsiplay

- visualizzati

- do

- effettua

- non

- Dont

- scaricare

- ed

- bordo

- sforzo

- emergenza

- fine

- dal titolo

- essenzialmente

- Anche

- EVER

- Ogni

- tutti

- prova

- Tranne

- esecuzione

- Sfruttare

- Exploited

- fatto

- fede

- pochi

- Nome

- fisso

- i seguenti

- Nel

- per fortuna

- essere trovato

- da

- pieno

- ulteriormente

- generalmente

- ottenere

- dato

- dà

- Go

- va

- andando

- andato

- ha avuto

- accade

- Avere

- titolo

- Notizie

- altezza

- qui

- Foro

- Fori

- host

- ORE

- librarsi

- Tuttavia

- HTTPS

- i

- ICON

- idea

- identificatore

- identifica

- if

- importante

- competenze

- in

- inclusi

- install

- installazione

- immediatamente

- istruzioni

- intendono

- ai miglioramenti

- Indagini

- iOS

- iPad

- iPadOS

- iPhone

- ironicamente

- sicurezza

- IT

- SUO

- stessa

- evasione

- John

- Giornalisti

- ad appena

- mantenere

- Sapere

- In ritardo

- dopo

- con i più recenti

- Legge

- meno

- a sinistra

- lettera

- piace

- linea

- Ascolto

- elenchi

- più a lungo

- Mac

- macos

- macromacro

- magia

- il malware

- Margine

- max-width

- significare

- significava

- Michael

- verbale

- Mobile

- dispositivi mobili

- Scopri di più

- maggior parte

- molti

- Sicurezza nuda

- Bisogno

- di applicazione

- che necessitano di

- mai

- New

- GENERAZIONE

- no

- né

- normale

- Note

- adesso

- numero

- numeri

- of

- Ufficialmente

- offline

- di frequente

- Vecchio

- on

- ONE

- esclusivamente

- aprire

- open source

- progetti open source

- operativo

- sistemi operativi

- or

- minimo

- OS

- OS X

- nostro

- su

- proprio

- pagina

- passato

- Toppa

- Patch

- sentiero

- Paul

- Forse

- permanentemente

- telefono

- PHP

- Platone

- Platone Data Intelligence

- PlatoneDati

- Portale

- posizione

- Post

- presenti

- precedente

- un bagno

- Problema

- problemi

- processi

- Prodotto

- progetto

- progetti

- fornire

- Maglioni

- scopo

- metti

- domanda

- veloce

- rapidamente

- piuttosto

- pronto

- di rose

- veramente

- ragione

- recente

- parente

- ricorda

- a distanza

- rimuovere

- ripetuto

- sostituito

- Segnalati

- Reportistica

- richieste

- richiedere

- risposta

- risposte

- colpevole

- rivelare

- Rid

- destra

- Rotolo

- Arrotolato

- rotolamento

- tondo

- RSR

- Regola

- corsa

- Safari

- sega

- detto

- fissaggio

- problemi di

- vedere

- sembrare

- sembra

- visto

- Sequenza

- Servizi

- Corti

- mostra

- Un'espansione

- semplicemente

- site

- Siti

- piccole

- So

- solido

- alcuni

- Arrivo

- Fonte

- codice sorgente

- lo spazio

- parlando

- la nostra speciale

- spyware

- iniziato

- Ancora

- Storia

- Corda

- tale

- suggerire

- adatto

- fornire

- supporto

- sicuro

- sospeso

- SVG

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- parlando

- dice

- di

- Grazie

- che

- I

- loro

- Li

- teoria

- perciò

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- Terza

- questo

- anche se?

- biglietto

- tempo

- a

- oggi

- top

- transizione

- trasparente

- provato

- prova

- seconda

- Uk

- Inaspettato

- fino a quando

- Aggiornanento

- aggiornato

- Aggiornamenti

- upgrade

- URL

- uso

- utilizzato

- utenti

- generalmente

- versione

- via

- Visita

- volere

- Prima

- Orologio

- we

- sito web

- kit web

- siti web

- Settimane

- sono stati

- Che

- quando

- se

- quale

- OMS

- tutto

- volere

- disposto

- con

- entro

- Lavora

- allenarsi

- peggio

- scritto

- X

- ieri

- ancora

- Tu

- Trasferimento da aeroporto a Sharm

- te stesso

- zefiro

![S3 Ep121: Puoi essere hackerato e poi perseguito per questo? [Audio + testo]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)