Produsen semikonduktor sedang bergulat dengan cara mengamankan rantai pasokan global yang sangat terspesialisasi dan beragam, terutama karena nilai IP mereka dan ketergantungan mereka pada perangkat lunak meningkat – seiring dengan meningkatnya kecanggihan dan sumber daya para penyerang.

Jika terdapat metodologi dan standar keamanan, seringkali hal tersebut membingungkan, tidak praktis, dan tidak lengkap. Terdapat banyak kesenjangan, terutama di antara beberapa pemasok IP, peralatan, dan material yang lebih kecil, dimana keamanan masih sangat primitif. Hal ini sebagian disebabkan oleh fakta bahwa di masa lalu, sebagian besar fokusnya adalah pada kerentanan pada chip dan pembuat chip. Namun terdapat tingkat saling ketergantungan yang semakin tinggi antar perusahaan di industri semikonduktor, dan jumlah interaksi semakin meningkat seiring dengan meningkatnya kompleksitas dan desain chip yang semakin heterogen. Tautan terlemah menempatkan seluruh rantai pasokan dalam risiko, dan diperkirakan lebih dari 50% ancaman keamanan berasal dari pemasok.

Manufaktur merupakan target yang bernilai tinggi, dimana data yang dicuri dapat digunakan untuk memulai persaingan dalam teknologi yang sangat kompleks. Bahkan ketika serangan berhasil diblokir, setiap pelanggaran atau terobosan yang dilakukan oleh penyerang dapat meningkatkan waktu pengiriman, dan hal ini menambah biaya untuk menyelidiki penyebab pelanggaran dan tindakan perbaikan yang diperlukan. Hal ini juga memalukan bagi para korban serangan tersebut, yang perlu menjelaskan kepada pelanggan dan regulator apa yang salah, kapan terjadi, dan tindakan apa yang telah diambil, jika ada.

Industri ini sangat menyadari lanskap ancaman yang semakin luas. Kolaborasi adalah tema utama di Cyber Security Forum pada SEMICON West tahun ini. Kepala keamanan di Intel, TSMC, Applied Materials, ASML, Lam Research, dan Peer Group semuanya menekankan perlunya mengamankan interaksi antar pemangku kepentingan industri, serta standar dan proses keamanan yang mencegah pelanggaran dan kebocoran data — namun tanpa membuat keamanan menjadi demikian memberatkan sehingga menghambat jalannya bisnis.

Keamanan tetap menjadi tantangan bagi setiap aspek teknologi, dan tantangan ini menjadi semakin besar seiring dengan semakin banyaknya proses dan peralatan yang terhubung ke internet dan satu sama lain. Tidak ada keamanan yang sempurna, dan tidak ada satu solusi pun yang cukup. Keamanan yang baik adalah sebuah proses, dan memerlukan sikap secure-by-design, serta ketahanan di seluruh rantai pasokan. Ketika kerentanan muncul, kerentanan tersebut perlu dievaluasi dan diatasi.

Di SEMICON, beberapa kepala petugas keamanan informasi (CISO) menunjukkan bahwa sekitar 60% hingga 90% masalah keamanan yang berdampak disebabkan oleh pemasok.

Kerentanan, hambatan, solusi

Pelanggaran yang berhasil dapat berdampak luas. Mereka dapat menunda pengiriman, membocorkan IP, dan menyebabkan penghentian operasional. Hal ini juga dapat mengakibatkan produk terinfeksi dan berdampak pada merek perusahaan.

Berbagi data di cloud atau dengan cara lain, dan pesatnya adopsi manufaktur cerdas, hanya meningkatkan kesadaran akan risikonya. Joon Ahn, wakil presiden divisi TI di Teknologi Amkor merangkum kesenjangan keamanan yang perlu dipertimbangkan:

- Kerentanan konektivitas: Teknologi manufaktur cerdas mengandalkan konektivitas agar dapat berfungsi, namun hal ini juga dapat menimbulkan kerentanan. Peretas mencoba mendapatkan akses ke sistem sensitif melalui koneksi jaringan yang tidak aman.

- Pelanggaran data: Meningkatnya penggunaan perangkat yang terhubung dan berbagi data dapat meningkatkan risiko pelanggaran data. Jika data sensitif tidak diamankan dengan baik, data tersebut dapat diakses oleh pengguna yang tidak berwenang.

- Keamanan fisik: Ketika pabrik menjadi lebih terotomatisasi, keamanan fisik menjadi semakin penting. Akses tidak sah ke lantai pabrik dapat mengakibatkan kerusakan peralatan atau pencurian.

- Ancaman orang dalam: Karyawan yang memiliki akses ke sistem dan data sensitif dapat menimbulkan risiko keamanan jika mereka terlibat dalam aktivitas jahat atau secara tidak sengaja membahayakan keamanan melalui kesalahan manusia.

Ancaman dapat datang dari berbagai arah, dan dapat menyasar segala hal mulai dari TI, fasilitas, hingga teknologi operasional.

Robert Ivester, penasihat senior untuk keterlibatan semikonduktor di Institut Nasional Standar dan Teknologi (NIST), menunjukkan dalam uraiannya tentang teknologi operasional bahwa produsen dan rantai pasokan mereka semakin bergantung pada berbagai sistem dan perangkat yang dapat diprogram yang berinteraksi dengan lingkungan fisik. Itu termasuk sistem kontrol industri dan sistem manajemen gedung.

Fasilitas, sementara itu, melibatkan lebih dari sekedar bangunan. "Kami berbicara tentang keamanan fasilitas karena mesin tidak dapat berjalan tanpa listrik, bahan kimia, gas, dan juga pengelolaan proses limbah,” kata James Tu, kepala keamanan informasi perusahaan di TSMC. “Keamanan fasilitas sangat penting untuk dipenuhi karena ini adalah masalah keselamatan. Kami fokus pada kombinasi keamanan fasilitas dan keamanan infrastruktur.”

Yang lain setuju. “Untuk mengatasi kesenjangan keamanan ini, beberapa langkah dapat diambil, seperti melakukan penilaian risiko, melatih karyawan, dan menerapkan langkah-langkah keamanan fisik,” kata Ahn dari Amkor.

Untuk perangkat lunak, mencapai kepatuhan memerlukan pemahaman tentang jejak Anda dan membangun pendekatan keamanan yang berkelanjutan. “Saat kami mengirimkan perangkat lunak ke pabrik yang berbeda, terkadang ada versi khusus atau persyaratan khusus,” kata Mike Kropp, presiden dan CEO Peer Group. “Jadi sebenarnya kami memiliki kepribadian berbeda pada perangkat lunak kami. Kita perlu memikirkan bagaimana kita dapat menjaga kepatuhan. Mungkin di antara jutaan baris kode yang ada pada sebuah peralatan, ada sesuatu yang tidak seharusnya ada di sana.”

Kropp menjelaskan bahwa kuncinya adalah memahami jejak Anda dan kemudian membangun proses berulang di sekitarnya. Jejak tersebut mencakup jumlah karyawan yang memiliki akses ke IP perangkat lunak (200), jumlah pabrik pelanggan (120+) dan peralatan terkait (> 4,000). Untuk perangkat lunak penanganan wafer Peer Group, katanya, basis yang diinstal memiliki lebih dari 90,000 koneksi. Namun memahami jejak Anda juga berarti memahami jumlah sistem operasi yang perlu didukung oleh perangkat lunak Anda, yang dalam kasus Peer Group berjumlah lusinan, dan mengidentifikasi perpustakaan pihak ketiga yang diandalkan oleh perangkat lunak Anda, yaitu 130.

Pemantauan keamanan adalah proses yang berkelanjutan, namun harus dilakukan seotomatis mungkin dan dimasukkan ke dalam proses pengembangan.

"Kami memberikan perangkat lunak aman terbaik berdasarkan pengetahuan kami,” kata Kropp. “Jika kerentanan terdeteksi pada perangkat lunak kami, kami akan memperlakukannya seperti cacat. Kami akan menetapkan item pekerjaan dengan tingkat keparahan dan memasukkannya ke dalam daftar pekerjaan pengembang konten. Jika kita melakukan ini di akhir proses, maka sudah terlambat. Hal ini harus terjadi sebagai bagian dari lingkungan pembangunan kita. Kami mengubah cara kami melakukan bisnis untuk memenuhi keamanan sebagai cara operasi rutin.”

Gambar 1: Contoh proses kerentanan perangkat lunak. Sumber: Kelompok Sejawat

Berbagi dan keamanan data selalu menjadi perhatian. “Selain keamanan fisik, keamanan informasi cloud telah menjadi masalah dalam perjalanan kami menuju pabrik pintar yang otonom, terutama ketika kami mencoba menerapkan AI generatif,” kata James Lin, wakil direktur divisi untuk manufaktur pintar di UMC. “Melatih model AI generatif yang canggih memerlukan data perusahaan yang sensitif dalam lingkungan GPU yang besar. Jika kami ingin memanfaatkan solusi cloud perusahaan, sertifikasi keamanan informasi tingkat tertinggi adalah suatu keharusan.”

AI Generatif adalah ancaman baru terhadap pengamanan data karena kemampuannya untuk secara cerdas menghubungkan potongan-potongan data dibandingkan mencoba mengambil semuanya di satu tempat. Menurut sebuah laporan, para insinyur menggunakan teknologi ChatGPT untuk mengoptimalkan rangkaian pengujian guna mengidentifikasi kesalahan pada chip, dan dalam insiden terpisah, untuk mengubah catatan rapat menjadi presentasi. Dalam kedua kasus tersebut, informasi sensitif dibagikan ke luar perusahaan. [1]

Cloud itu sendiri memiliki keamanan tercanggih, namun itu bukan gambaran keseluruhannya. “Kebanyakan perusahaan manufaktur akan mengatakan bahwa keamanan data (cloud versus on-prem) adalah masalah terbesar. Saya percaya bahwa keamanan data cloud oleh penyedia besar (AWS/Azure dll.) lebih aman dibandingkan lingkungan lokal mana pun saat ini,” kata David Park, wakil presiden pemasaran di Tignis. “Masalah terbesarnya bukanlah peretasan dari luar, namun kredensial pengguna yang tidak tepat. Jika Anda memberikan akses secara tidak tepat kepada seorang karyawan, hal itu sama buruknya dengan membiarkan peretas melanggar keamanan Anda. Keamanan dan perizinan internal akan menjadi masalah besar karena smart manufacturing menjadi hal yang biasa.”

Data yang berpindah ke dan dari cloud, serta data dan perangkat lunak yang dibagikan antar perusahaan atau kantor berbeda, mungkin kurang aman. Meskipun enkripsi adalah cara standar untuk melindungi data tersebut, hal ini tidak dapat diterapkan pada rantai pasokan yang kompleks karena sebagian besar perusahaan memblokir data dan perangkat lunak terenkripsi yang masuk.

“Saat ini dalam banyak hal kita tidak selaras dengan bisnis kita, terutama ketika menyangkut data kita,” kata Jason Callahan, wakil presiden dan kepala petugas keamanan informasi di Penelitian Lam. “Kami beroperasi dari sudut pandang zero-trust. Tapi kita semua berbagi kekayaan intelektual. Jelas sekali, ada banyak kepercayaan yang terjadi. Kami telah bekerja sama dengan pemasok kami dan pihak lain untuk berbagi informasi dengan cara yang efektif. Dari konsep jaringan, kami menemui hambatan. Pada dasarnya, kami sebagai petugas keamanan tidak mempercayai enkripsi. Saya menemukan bahwa semua orang memblokir enkripsi yang masuk ke lingkungan mereka. Jika Anda orang yang suka berjejaring, enkripsi bisa jadi buruk. Dan pada dasarnya, inilah kelemahan terbesar kami. Kami menolak enkripsi, yang mengejutkan saya karena kami adalah orang-orang yang memaksa semua orang untuk mengenkripsi semua yang ada di dalamnya.”

Ada tiga masalah tradisional dengan enkripsi. Pertama, ini mungkin berisi malware atau menyebabkan pelanggaran, dan tidak ada cara untuk mengetahuinya sampai didekripsi. Kedua, hal ini dapat menyembunyikan mekanisme eksfiltrasi data. Dan ketiga, hal ini dapat menghambat forensik hukum atau penemuan sengketa hukum.

Callahan membantah semua kekhawatiran ini, dengan menyatakan bahwa setiap orang memiliki pertahanan mendalam sebagai landasan program keamanan mereka, termasuk perangkat lunak anti-virus dan deteksi dan respons titik akhir (EDR) untuk mendeteksi malware dan pelanggaran. Eksfiltrasi data adalah masalah risiko orang dalam, dan perusahaan mempunyai alat dan sistem untuk mengatasinya. Kekhawatiran yang terkait dengan forensik atau penemuan hukum adalah masalah yang tidak bisa dielakkan. Mengizinkan enkripsi pada kekayaan intelektual untuk menjaga keamanan transfer jauh lebih penting.

Manajemen pemasok untuk keamanan

Semua CISO sepakat bahwa pengelolaan keamanan di seluruh rantai pasokan mutlak diperlukan. Namun, hal ini lebih mudah diucapkan daripada dilakukan. Jumlah pemasok yang sangat besar menjadikan hal ini sebagai tantangan besar.

Untuk pemasok perangkat lunak, ini termasuk perpustakaan pihak ketiga. Untuk pemasok peralatan, itu adalah pemasok komponen. Dan untuk pabrik, itu adalah peralatan manufaktur, bahan, pemasok perangkat lunak, dan perangkat keras komputer. Misalnya, Aernout Reijmer, CISO di ASML, mengatakan peralatan perseroan terdiri dari sekitar 380,000 komponen yang disediakan oleh sekitar 5,000 pemasok.

TSMC dan ASML, antara lain, mengadakan pelatihan pendidikan untuk pemasoknya. Mereka juga telah menyiapkan peringatan, yang membantu mendukung pemasok kecil yang seringkali tidak memiliki kelompok keamanan yang besar.

Standar

Kerangka kerja Keamanan Siber NIST [2] memberikan panduan untuk menyiapkan praktik organisasi sendiri. Ada juga beberapa standar ISO (misalnya ISO 17001, 27110), namun fokusnya pada keamanan informasi. Selain itu, standar umum ini tidak mudah diterapkan pada lingkungan pabrik yang rumit di mana peralatan eksternal dipasang.

Fabs, khususnya, mencakup kombinasi target bernilai tinggi, kompleksitas tinggi, dan keengganan historis untuk memperbarui peralatan pabrik. Kombinasi tersebut membuat pabrik dan pengecoran logam sangat rentan terhadap masalah keamanan, sehingga mendorong anggota SEMI di Taiwan dan Amerika Utara untuk menerapkan standar khusus industri terkait peralatan. Dua gugus tugas SEMI menetapkan keamanan peralatan pabrik — E187 (Taiwan) dan E188 (Amerika Utara). Termasuk dalam standar tersebut:

SEMI E187: Keamanan Siber untuk Peralatan Fab

- Serangkaian persyaratan keamanan minimum yang umum untuk peralatan fab, yang dirancang untuk diterapkan oleh OEM untuk peralatan fab yang menjalankan Linux atau Windows;

- Fokus pada keamanan jaringan, proyeksi titik akhir, dan pemantauan keamanan.

SEMI E188: Integrasi Peralatan Bebas Malware

- Kerangka kerja untuk memitigasi serangan malware selama aktivitas instalasi dan pemeliharaan peralatan, berdasarkan persyaratan pelaporan yang jelas;

- Memerlukan pemindaian malware dan pengerasan sistem, serta pemeriksaan perangkat lunak yang masuk dan melakukan patch terhadap kerentanan yang diketahui.

“Kedua standar tersebut saling melengkapi,” kata Doug Suerich, direktur pemasaran di Peer Group. “SEMI E187 bertujuan untuk memastikan bahwa peralatan dirancang dan dikonfigurasikan ke tingkat keamanan dan pemeliharaan dasar saat pertama kali muncul di pabrik. SEMI E188 membahas lebih dalam subkumpulan topik dari SEMI E187 — khususnya, memberikan persyaratan seputar pengurangan risiko masuknya malware ke pabrik selama instalasi peralatan dan dukungan lapangan tindak lanjut. Tim standar akan berupaya untuk memperluas lebih jauh lagi pada berbagai topik SEMI E187.”

Standar-standar ini sedang diluncurkan, dan produsen mewajibkan standar ini untuk peralatan yang baru dipasang.

Penilaian

Penilaian keamanan digunakan untuk memahami tingkat keamanan pemasok. Hasilnya dapat digunakan untuk mempengaruhi pembelian dan mengidentifikasi perbaikan pada pemasok. Tu dari TSMC menunjukkan proses perusahaannya dalam menilai pemasok, yang mencakup penilaian online pihak ketiga dan penilaian mandiri terhadap 135 pertanyaan yang mencakup bidang-bidang berikut:

- Sertifikasi dan penilaian risiko;

- Manajemen inventaris dan keamanan fisik;

- Deteksi dan respons insiden keamanan siber;

- Pengembangan sistem dan keamanan aplikasi;

- Keamanan jaringan dan manajemen perubahan;

- Kebijakan organisasi dan keamanan sumber daya manusia;

- Pengoperasian komputer dan manajemen informasi, dan

- Manajemen identitas dan akses.

Semua produsen semikonduktor besar berkinerja sebaik yang mereka perlukan dan melakukan penilaian untuk pelanggan mereka. Namun mengharuskan setiap perusahaan memiliki penilaiannya sendiri akan menghambat keseluruhan industri. “Kami membebani industri dengan segala jenis penilaian keamanan,” kata Reijmer dari ASML. “Kami belum tahu apa yang sudah kami terapkan dalam rantai pasokan kami. Jika kita terlalu memperumitnya, jika kita merekayasanya secara berlebihan, maka kita tidak akan bisa menemukan solusinya.”

Yang lain setuju. “Saya memiliki 15 orang yang melakukan hal ini secara penuh waktu, dan mereka menjawab pertanyaan sehingga saya dapat menjual produk saya,” kata Brent Conran, CISO Intel. “Bagaimana jika saya mengerahkan upaya itu untuk benar-benar melakukan keamanan siber? Bukankah itu cara yang lebih baik? Setiap orang harus mempertimbangkan bahwa apa yang telah dilakukan dalam 20 tahun terakhir mungkin tidak cukup karena kita sangat digital dan bergerak begitu cepat.”

Selain itu, penilaian juga tidak memiliki atribut utama terkait pemulihan dan ketahanan. “Tidak ada korelasi antara upaya kami dan pengurangan risiko,” kata Kannan Perumal, CISO di Applied Materials. “Kami memiliki banyak hal untuk membantu mengatasi masalah ini, namun kami masih kesulitan karena kami memiliki begitu banyak pemasok dan kami hanya dapat melakukan banyak hal dengan sumber daya yang tersedia.”

Perumal menunjuk pada kurangnya standar penilaian risiko siber rantai pasokan semikonduktor. Akibatnya, setiap perusahaan memiliki penilaian sendiri yang dilakukan oleh tim keamanan pemasoknya (jika mereka memiliki tim khusus), yang menjadikannya tugas yang membutuhkan banyak sumber daya. Selain itu, penilaian tidak fokus pada semua hal yang penting, seperti pemulihan dan ketahanan.

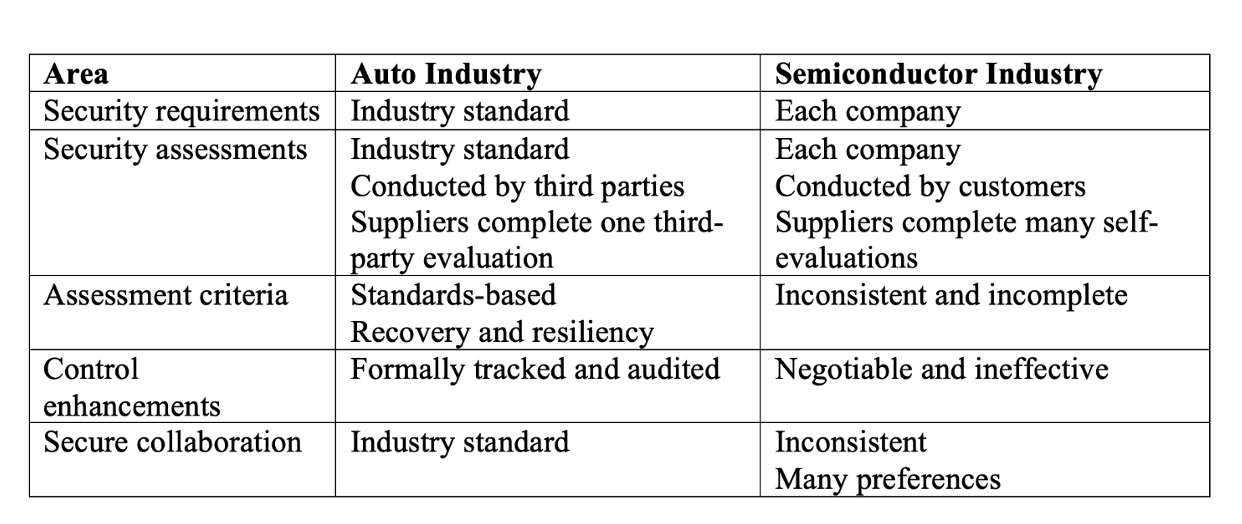

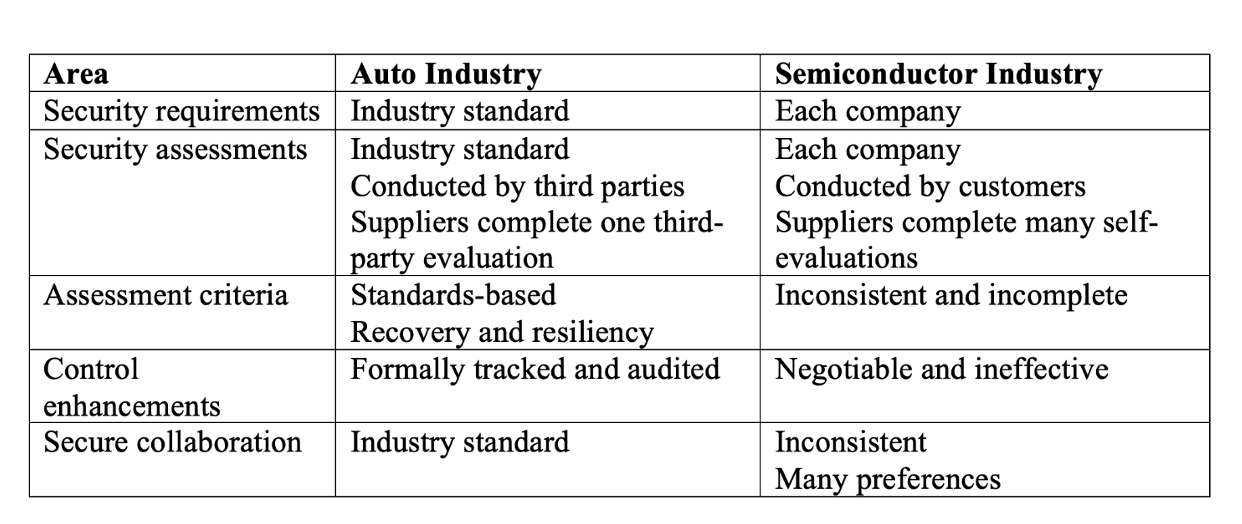

Seperti industri semikonduktor, otomotif juga memiliki banyak pemasok yang harus dikelola. Perumal mengkaji bagaimana kedua industri menangani keamanan. Perbandingan tersebut menegaskan apa yang disoroti oleh beberapa CISO – industri chip memerlukan kerangka kerja yang efisien, kriteria umum, dan kelompok sertifikasi pihak ketiga untuk mengelola prosesnya.

Gambar 2: Perbandingan manajemen risiko keamanan siber rantai pasokan. Sumber: K. Perumal, Bahan Terapan

Menyerukan kolaborasi

Bagi industri semikonduktor, perlindungan di luar batas perusahaan diperlukan karena saling ketergantungan yang mendalam. Dengan operasi yang kompleks dan banyaknya pintu masuk masalah keamanan, diperlukan kerja sama agar efektif dan ekonomis. Seperti yang dikatakan dengan tepat oleh Conran dari Intel, “Kita tidak dapat melakukan ini sendirian. Kita semua harus bersatu untuk bekerja melalui rantai pasokan dan memahami banyak hal yang harus kita lakukan untuk menjaga mesin ini tetap berjalan.”

Melangkah maju dalam kolaborasi keamanan siber tidak hanya melibatkan persetujuan terhadap standar dan proses penilaian yang diterima industri untuk pemasok. Hal ini juga memerlukan penggabungan keahlian di seluruh pabrik semikonduktor besar dan pemasok peralatan. Dengan melakukan hal ini, industri dapat belajar secepat mungkin untuk mengatasi ancaman umum. Untuk mewujudkan kolaborasi tingkat ini, SEMI membentuk Konsorsium Keamanan Siber.

— Susan Rambo berkontribusi pada cerita ini.

Referensi

- Acara Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Kerangka Kerja Keamanan Siber NIST https://nist.gov/cyberframework

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- ChartPrime. Tingkatkan Game Trading Anda dengan ChartPrime. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://semiengineering.com/securing-chip-manufacturing/

- :memiliki

- :adalah

- :bukan

- :Di mana

- $NAIK

- 000

- 1

- 15%

- 20

- 20 tahun

- 200

- 90

- a

- kemampuan

- Tentang Kami

- Mutlak

- benar

- diterima

- mengakses

- manajemen akses

- diakses

- Menurut

- mencapai

- di seluruh

- Tindakan

- kegiatan

- sebenarnya

- menambahkan

- tambahan

- alamat

- Adopsi

- penasihat

- terhadap

- setuju

- AI

- Model AI

- alert

- selaras

- Semua

- Membiarkan

- sendirian

- sepanjang

- sudah

- juga

- selalu

- Amerika

- antara

- an

- dan

- dan infrastruktur

- Apa pun

- Aplikasi

- keamanan aplikasi

- terapan

- Mendaftar

- pendekatan

- ADALAH

- daerah

- timbul

- sekitar

- AS

- penilaian

- penilaian

- terkait

- At

- Serangan

- sikap

- atribut

- Otomatis

- otomotif

- otonom

- tersedia

- sadar

- kesadaran

- Buruk

- hambatan

- mendasarkan

- berdasarkan

- Dasar

- BE

- karena

- menjadi

- menjadi

- menjadi

- makhluk

- Percaya

- TERBAIK

- Lebih baik

- antara

- Luar

- Besar

- Terbesar

- Memblokir

- diblokir

- pemblokiran

- kedua

- merek

- pelanggaran

- pelanggaran

- brent

- luas

- Bangunan

- dibangun di

- bisnis

- tapi

- by

- CAN

- tidak bisa

- kasus

- kasus

- Menyebabkan

- ceo

- Sertifikasi

- rantai

- rantai

- menantang

- menantang

- perubahan

- berubah

- ChatGPT

- Cek

- bahan kimia

- kepala

- kepala petugas keamanan informasi

- keping

- Keripik

- CISO

- awan

- kode

- kolaborasi

- kombinasi

- bagaimana

- datang

- kedatangan

- Umum

- Perusahaan

- perusahaan

- Perusahaan

- perbandingan

- kompetisi

- komplementer

- kompleks

- kompleksitas

- pemenuhan

- komponen

- komponen

- kompromi

- komputer

- konsep

- Perhatian

- Kekhawatiran

- melakukan

- dikonfigurasi

- membingungkan

- terhubung

- Perangkat yang terhubung

- Koneksi

- Konektivitas

- Mempertimbangkan

- dianggap

- terdiri

- konsorsium

- Konten

- berkontribusi

- kontrol

- mengubah

- Sudut

- landasan

- Timeline

- Korelasi

- Biaya

- bisa

- penutup

- membuat

- kriteria

- kritis

- pelanggan

- pelanggan

- maya

- keamanan cyber

- Keamanan cyber

- kerusakan

- data

- Pelanggaran Data

- keamanan data

- berbagi data

- David

- dedicated

- mendalam

- lebih dalam

- didefinisikan

- menunda

- menyampaikan

- mengantarkan

- pengiriman

- ketergantungan

- wakil

- deskripsi

- dirancang

- desain

- terdeteksi

- Deteksi

- Pengembangan

- Devices

- berbeda

- digital

- arah

- Kepala

- penemuan

- perselisihan

- beberapa

- Divisi

- do

- Tidak

- melakukan

- dilakukan

- Dont

- turun

- penghentian

- puluhan

- mendorong

- dua

- selama

- e

- setiap

- mudah

- edukasi

- Efektif

- efek

- efisien

- upaya

- merangkul

- Karyawan

- karyawan

- aktif

- terenkripsi

- enkripsi

- akhir

- Titik akhir

- mengikutsertakan

- interaksi

- Insinyur

- memastikan

- Enterprise

- masuk

- Lingkungan Hidup

- peralatan

- kesalahan

- terutama

- diperkirakan

- dll

- dievaluasi

- Bahkan

- Acara

- Setiap

- semua orang

- segala sesuatu

- contoh

- pengelupasan kulit

- ada

- memperluas

- keahlian

- Menjelaskan

- menjelaskan

- luar

- fasilitas

- Fasilitas

- fakta

- pabrik

- pabrik

- jauh

- FAST

- kesalahan

- bidang

- Ara

- pengisian

- Pertama

- Lantai

- Fokus

- berikut

- Tapak

- Untuk

- pasukan

- forensik

- forum

- Depan

- ditemukan

- Kerangka

- Gratis

- dari

- penuh

- fungsi

- secara fundamental

- lebih lanjut

- Mendapatkan

- kesenjangan

- Umum

- generatif

- AI generatif

- mendapatkan

- Memberikan

- Aksi

- Pergi

- akan

- baik

- Keamanan bagus

- GPU

- merebut

- Kelompok

- Grup

- Pertumbuhan

- bimbingan

- hacker

- hacker

- peretasan

- Penanganan

- terjadi

- terjadi

- Perangkat keras

- Memiliki

- he

- kepala

- kepala

- membantu

- membantu

- High

- paling tinggi

- Disorot

- sangat

- menghalangi

- -nya

- historis

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- Namun

- HTTPS

- besar

- manusia

- Sumber Daya Manusia

- i

- ide

- mengenali

- mengidentifikasi

- if

- besar

- Dampak

- berdampak

- diimplementasikan

- mengimplementasikan

- penting

- perbaikan

- in

- insiden

- memasukkan

- termasuk

- termasuk

- Termasuk

- masuk

- Meningkatkan

- Pada meningkat

- Meningkatkan

- makin

- industri

- industri

- industri

- khusus industri

- mempengaruhi

- informasi

- keamanan informasi

- Infrastruktur

- dalam

- Insider

- instalasi

- Lembaga

- Intel

- cendekiawan

- kekayaan intelektual

- berinteraksi

- interaksi

- intern

- Internet

- ke

- diperkenalkan

- memperkenalkan

- melibatkan

- IP

- ISO

- isu

- masalah

- IT

- NYA

- Diri

- james

- bergabung

- melompat

- hanya

- Menjaga

- kunci

- Mengetahui

- pengetahuan

- dikenal

- tenaga kerja

- Kekurangan

- Melarikan diri

- pemandangan

- besar

- Terakhir

- Terlambat

- bocor

- BELAJAR

- Informasi

- kurang

- Tingkat

- Leverage

- perpustakaan

- 'like'

- lin

- baris

- LINK

- linux

- Daftar

- Lot

- mesin

- terbuat

- memelihara

- pemeliharaan

- utama

- membuat

- MEMBUAT

- Membuat

- malware

- mengelola

- pengelolaan

- pelaksana

- cara

- Produsen

- pabrik

- banyak

- Marketing

- bahan

- hal

- max-width

- Mungkin..

- mungkin

- me

- cara

- Sementara itu

- ukuran

- mekanisme

- Pelajari

- pertemuan

- Anggota

- metodologi

- mikropon

- juta

- minimum

- hilang

- Mengurangi

- model

- pemantauan

- lebih

- paling

- gerakan

- bergerak

- banyak

- harus

- my

- nasional

- perlu

- Perlu

- kebutuhan

- jaringan

- Keamanan jaringan

- jaringan

- New

- baru saja

- nisan

- tidak

- utara

- Amerika Utara

- Catatan

- mencatat

- jumlah

- diamati

- of

- Petugas

- petugas

- kantor

- sering

- on

- ONE

- terus-menerus

- secara online

- hanya

- operasi

- sistem operasi

- operasi

- operasional

- Optimize

- or

- urutan

- Lainnya

- Lainnya

- kami

- di luar

- di luar

- sendiri

- Taman

- bagian

- tertentu

- khususnya

- lalu

- Patch

- path

- buah pir

- Konsultan Ahli

- sempurna

- dilakukan

- melakukan

- Izin

- orang

- Kepribadian

- fisik

- Keamanan fisik

- gambar

- bagian

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- Cukup

- Titik

- Sudut pandang

- poin

- kebijaksanaan

- mungkin

- kekuasaan

- praktek

- presentasi

- presiden

- mencegah

- primitif

- Masalah

- proses

- Manajemen proses

- proses

- Produk

- Produk

- program

- Proyeksi

- tepat

- milik

- melindungi

- disediakan

- penyedia

- menyediakan

- menyediakan

- pembelian

- menempatkan

- Menempatkan

- Pertanyaan

- jarak

- cepat

- agak

- pemulihan

- mengurangi

- pengurangan

- Regulator

- terkait

- keengganan

- mengandalkan

- sisa

- berulang

- melaporkan

- Pelaporan

- wajib

- kebutuhan

- Persyaratan

- membutuhkan

- penelitian

- ketahanan

- intensif sumber daya

- Sumber

- tanggapan

- mengakibatkan

- Hasil

- Risiko

- penilaian risiko

- manajemen risiko

- risiko

- Terguling

- bergulir

- Run

- berjalan

- aman

- Safety/keselamatan

- Tersebut

- mengatakan

- pemindaian

- mencetak gol

- Kedua

- aman

- Dijamin

- mengamankan

- keamanan

- Pengamanan

- Ancaman keamanan

- menjual

- Semi

- semikonduktor

- senior

- Penasehat senior

- peka

- terpisah

- set

- pengaturan

- beberapa

- Share

- Berbagi informasi

- berbagi

- berbagi

- harus

- lebih kecil

- pintar

- So

- Perangkat lunak

- larutan

- Solusi

- beberapa

- sesuatu

- kadang-kadang

- kecanggihan

- sumber

- khusus

- khusus

- Secara khusus

- stakeholder

- standar

- standar

- awal

- state-of-the-art

- Tangga

- Masih

- dicuri

- Cerita

- Berjuang

- berhasil

- seperti itu

- cukup

- pemasok

- pemasok

- menyediakan

- supply chain

- Rantai pasokan

- mendukung

- Susan

- berkelanjutan

- sistem

- sistem

- Taiwan

- Mengambil

- diambil

- Berbicara

- target

- target

- tugas

- tugas

- tim

- tim

- Teknologi

- Teknologi

- uji

- dari

- bahwa

- Grafik

- pencurian

- mereka

- tema

- kemudian

- Sana.

- Ini

- mereka

- hal

- berpikir

- Ketiga

- pihak ketiga

- ini

- itu

- ancaman

- ancaman

- tiga

- Melalui

- di seluruh

- waktu

- kali

- untuk

- hari ini

- bersama

- terlalu

- alat

- Topik

- terhadap

- tradisional

- Pelatihan

- transfer

- mengobati

- Kepercayaan

- mencoba

- tsmc

- dua

- memahami

- pemahaman

- tanpa jaminan

- sampai

- Memperbarui

- atas

- us

- menggunakan

- bekas

- Pengguna

- nilai

- versi

- Lawan

- wakil

- Wakil Presiden

- korban

- View

- Kerentanan

- kerentanan

- Rentan

- ingin

- adalah

- Limbah

- Cara..

- cara

- we

- kelemahan

- BAIK

- terdefinisi dengan baik

- pergi

- adalah

- Barat

- Apa

- ketika

- yang

- sementara

- SIAPA

- seluruh

- tersebar luas

- akan

- Windows

- dengan

- dalam

- tanpa

- Kerja

- kerja

- Salah

- tahun

- kamu

- Anda

- zephyrnet.dll