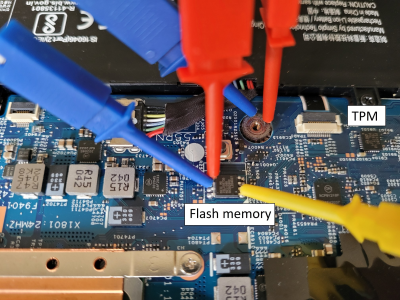

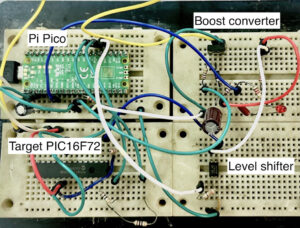

Insinyur Keamanan [Guillaume Quéré] menghabiskan waktu seharian untuk menguji sistem penetrasi untuk perusahaan mereka dan telah menunjukkan serta berhasil mengeksploitasi a kelemahan yang cukup jelas dalam Enkripsi volume penuh BitLocker sistem, yang seperti disebutkan dalam artikel tertaut, memungkinkan seseorang untuk dengan mudah mengendus lalu lintas antara chip TPM diskrit dan CPU melalui bus SPI. Cara kerja Bitlocker adalah menggunakan kunci pribadi yang disimpan dalam chip TPM untuk mengenkripsi kunci volume penuh yang kemudian digunakan untuk mengenkripsi data volume. Ini semua dilakukan oleh driver perangkat tingkat rendah di kernel Windows dan transparan bagi pengguna.

https://www.errno.fr/BypassingBitlocker.html

” data-image-caption data-medium-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” data-large-file=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?w=800″ decoding=”async” class=”wp-image-610909 size-medium” src=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer.png” alt width=”400″ height=”300″ srcset=”https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png 2016w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=250,188 250w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=400,300 400w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=800,600 800w, https://platoaistream.com/wp-content/uploads/2023/08/bypassing-bitlocker-with-a-logic-analzyer-1.png?resize=1536,1152 1536w” sizes=”(max-width: 400px) 100vw, 400px”>

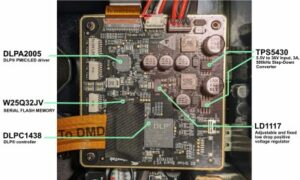

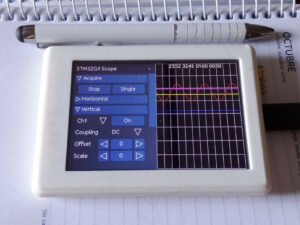

Inti dari BitLocker adalah untuk mencegah akses ke data pada volume aman jika terjadi pencurian atau kehilangan perangkat fisik. Cukup menarik drive dan memasukkannya ke mesin yang tidak aman atau adaptor lain tidak akan menyediakan data apa pun tanpa kunci yang disimpan oleh TPM. Namun, karena kunci tersebut harus diteruskan sebagai teks biasa dari TPM ke CPU selama urutan boot, [Guillaume] menunjukkan bahwa cukup mudah — dengan alat berbiaya rendah dan perangkat lunak gratis — untuk sekadar mencari dan mengendus TPM-to ini -Transaksi CPU dan dekode aliran data dan temukan kuncinya. Dengan menggunakan lebih dari sekedar penganalisis logika murahan yang dihubungkan ke beberapa pin besar yang nyaman pada chip flash terdekat (karena pin SCK, MISO, dan MOSI digunakan bersama dengan TPM), TIS sederhana didekodekan cukup untuk mengunci byte TPM bingkai. Ini kemudian dapat diterjemahkan dengan a Aplikasi web dekoder aliran TPM, dengan izin dari Kelompok komunitas perangkat lunak TPM2. Perintah yang harus dicari adalah TPM_CC.Unseal yang merupakan permintaan dari CPU ke TPM untuk mengirimkan kunci yang kita minati. Setelah itu, ambil dan dekode kerangka respons TPM akan segera menampilkan barangnya.

Apa yang Anda lakukan selanjutnya adalah masalah kenyamanan, tetapi sebagian besar jenis keamanan dan forensik sudah berada pada file gambar disk tingkat rendah dari volume target. Dengan menggunakan Linux xxd perintah untuk mengubah kunci hex dump 32-byte menjadi file kunci biner, the modul FUSE sekering dislocker dapat membuat sistem file virtual yang didekripsi secara dinamis yang dapat Anda pasang. Jika mau, Anda dapat menulis data volume yang didekripsi ke disk baru, memasukkannya ke mesin, dan mem-boot sistem operasi. Anda mungkin tidak bisa masuk, tetapi seperti yang ditunjukkan oleh [Guillaume], dengan menimpa aplikasi kunci lengket (sethc.exe) dengan cmd.exe, Anda bisa masuk ke prompt perintah hanya dengan menekan tombol shift lima kali. Saat-saat yang menyenangkan!

Jika Anda benar-benar memerlukan dukungan TPM untuk sistem yang lebih lama, untuk menginstal Windows 11 (jika memang harus), maka Anda selalu bisa membuatnya sendiri. Selain itu, karena antarmuka LPC terdapat pada banyak motherboard, mengapa tidak memanfaatkannya dan gunakan untuk menggantung adaptor bus ISA untuk menyambungkan kartu Soundblaster klasik lama yang tidak tahan dengan sampah?

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- ChartPrime. Tingkatkan Game Trading Anda dengan ChartPrime. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://hackaday.com/2023/08/25/bypassing-bitlocker-with-a-logic-analzyer/

- :memiliki

- :adalah

- :bukan

- $NAIK

- 1

- 11

- 2016

- 300

- a

- mengakses

- Akses ke data

- sebenarnya

- Setelah

- Semua

- memungkinkan

- sudah

- juga

- selalu

- an

- dan

- Apa pun

- aplikasi

- ADALAH

- artikel

- AS

- BE

- Beruang

- karena

- antara

- bis

- tapi

- by

- CAN

- Bisa Dapatkan

- kartu

- keping

- klasik

- masyarakat

- kenyamanan

- bisa

- CPU

- membuat

- data

- aliran data

- hari

- decoding

- alat

- do

- dilakukan

- mendorong

- driver

- Menjatuhkan

- Jatuhan

- membuang

- selama

- dinamis

- lain

- insinyur

- cukup

- Eter (ETH)

- Acara

- dieksploitasi

- File

- Menemukan

- lima

- flash

- Untuk

- forensik

- FRAME

- Gratis

- perangkat lunak bebas

- segar

- dari

- penuh

- mendapatkan

- GitHub

- baik

- barang

- Menggantung

- HEX

- Namun

- HTML

- HTTPS

- if

- gambar

- segera

- in

- install

- tertarik

- Antarmuka

- ke

- IT

- hanya

- kunci

- kunci-kunci

- besar

- Leverage

- Mungkin

- terkait

- linux

- sedikit

- mencatat

- logika

- melihat

- lepas

- murah

- mesin

- membuat

- banyak

- hal

- max-width

- lebih

- paling

- MOUNT

- harus

- Perlu

- berikutnya

- Jelas

- of

- Tua

- lebih tua

- on

- ONE

- operasi

- sistem operasi

- or

- urutan

- Lainnya

- di luar

- lebih

- sendiri

- lulus

- penetrasi

- fisik

- pin

- Teks biasa

- plato

- Kecerdasan Data Plato

- Data Plato

- steker

- Titik

- poin

- mencegah

- swasta

- Key pribadi

- memberikan

- menarik

- benar-benar

- permintaan

- tanggapan

- mengungkapkan

- mengatakan

- Dijamin

- keamanan

- mengirim

- Urutan

- berbagi

- bergeser

- Pertunjukkan

- Sederhana

- hanya

- sejak

- Duduk

- kecil

- Perangkat lunak

- beberapa

- sesuatu

- lengket

- tersimpan

- mudah

- aliran

- berhasil

- mendukung

- sistem

- sistem

- target

- pengujian

- dari

- bahwa

- Grafik

- pencurian

- mereka

- kemudian

- ini

- kali

- untuk

- terlalu

- alat

- TPM

- lalu lintas

- .

- jelas

- MENGHIDUPKAN

- jenis

- menggunakan

- bekas

- Pengguna

- menggunakan

- sangat

- melalui

- maya

- volume

- ingin

- adalah

- Cara..

- jaringan

- yang

- seluruh

- mengapa

- Wikipedia

- akan

- Windows

- jendela 11

- dengan

- tanpa

- bekerja

- akan

- menulis

- kamu

- Anda

- zephyrnet.dll