Para peneliti ESET telah mengidentifikasi apa yang tampak seperti serangan yang terjadi di situs berita regional yang menyampaikan berita tentang Gilgit-Baltistan, wilayah sengketa yang dikelola oleh Pakistan. Saat dibuka di perangkat seluler, situs web Hunza News versi Urdu menawarkan pembaca kemungkinan untuk mengunduh aplikasi Android Hunza News langsung dari situs web, namun aplikasi tersebut memiliki kemampuan spionase jahat. Kami menamai spyware Kamran yang sebelumnya tidak dikenal ini karena nama paketnya com.kamran.hunzanews. Kamran adalah nama umum di Pakistan dan wilayah berbahasa Urdu lainnya; dalam bahasa Farsi yang dituturkan oleh sebagian minoritas di Gilgit-Baltistan artinya beruntung atau beruntung.

Situs web Hunza News memiliki versi bahasa Inggris dan Urdu; versi seluler bahasa Inggris tidak menyediakan aplikasi apa pun untuk diunduh. Namun, versi Urdu di ponsel menawarkan untuk mengunduh spyware Android. Perlu disebutkan bahwa versi desktop bahasa Inggris dan Urdu juga menawarkan spyware Android; meskipun demikian, ini tidak kompatibel dengan sistem operasi desktop. Kami menghubungi situs web mengenai malware Android. Namun, sebelum postingan blog kami dipublikasikan, kami tidak menerima tanggapan apa pun.

Poin-poin penting dari laporan:

- Spyware Android, yang kami beri nama Kamran, telah didistribusikan melalui kemungkinan serangan di situs web Hunza News.

- Malware ini hanya menargetkan pengguna berbahasa Urdu di wilayah Gilgit-Baltistan dikelola oleh Pakistan.

- Spyware Kamran menampilkan konten situs web Hunza News dan berisi kode berbahaya khusus.

- Penelitian kami menunjukkan bahwa setidaknya 20 perangkat seluler telah disusupi.

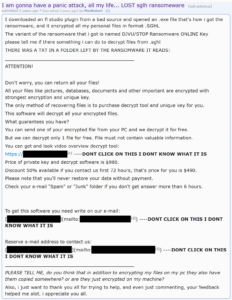

Saat diluncurkan, aplikasi berbahaya meminta pengguna untuk memberinya izin untuk mengakses berbagai data. Jika diterima, ia mengumpulkan data tentang kontak, acara kalender, log panggilan, informasi lokasi, file perangkat, pesan SMS, gambar, dll. Karena aplikasi berbahaya ini tidak pernah ditawarkan melalui Google Play Store dan diunduh dari sumber tak dikenal yang dirujuk ke sebagai Unknown by Google, untuk menginstal aplikasi ini, pengguna diminta untuk mengaktifkan opsi untuk menginstal aplikasi dari sumber tidak dikenal.

Aplikasi berbahaya tersebut muncul di situs web antara tanggal 7 Januari 2023 hingga 21 Maret 2023; sertifikat pengembang aplikasi berbahaya tersebut diterbitkan pada 10 Januari 2023. Selama waktu tersebut, protes ditahan di Gilgit-Baltistan karena berbagai alasan meliputi hak atas tanah, masalah perpajakan, pemadaman listrik yang berkepanjangan, dan penurunan pasokan gandum bersubsidi. Wilayah tersebut, yang ditunjukkan pada peta pada Gambar 1, berada di bawah pemerintahan administratif Pakistan, yang terdiri dari bagian utara wilayah Kashmir yang lebih luas, yang telah menjadi subyek sengketa antara India dan Pakistan sejak tahun 1947 dan antara India dan Tiongkok sejak tahun 1959.

Ringkasan

Berita Hunza, kemungkinan besar diambil dari nama Distrik Hunza atau Lembah Hunza, adalah surat kabar online yang menyampaikan berita terkait dengan Gilgit-Baltistan wilayah.

Wilayah ini, dengan populasi sekitar 1.5 juta jiwa, terkenal dengan keberadaan beberapa gunung tertinggi di dunia, yang menampung lima dari “delapan ribu” (gunung yang puncaknya lebih dari 8,000 meter di atas permukaan laut), terutama K2, dan oleh karena itu sering dikunjungi oleh wisatawan internasional, trekker, dan pendaki gunung. Karena adanya protes pada musim semi tahun 2023, dan protes tambahan yang terjadi pada bulan September 2023, maka US dan Kanada telah mengeluarkan peringatan perjalanan untuk wilayah ini, dan Jerman menyarankan wisatawan harus tetap mendapat informasi tentang situasi saat ini.

Gilgit-Baltistan juga merupakan persimpangan penting karena Jalan Raya Karakoram, satu-satunya jalan raya yang dapat dilalui kendaraan bermotor yang menghubungkan Pakistan dan Tiongkok, karena memungkinkan Tiongkok memfasilitasi transit perdagangan dan energi dengan mengakses Laut Arab. Bagian jalan raya di Pakistan saat ini sedang dibangun kembali dan ditingkatkan; upaya ini dibiayai oleh Pakistan dan Tiongkok. Jalan raya sering kali terhalang oleh kerusakan akibat cuaca atau protes.

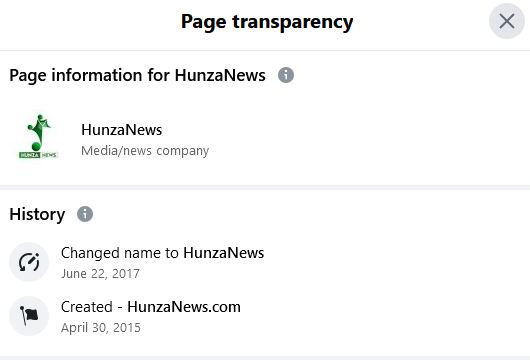

Situs web Hunza News menyediakan konten dalam dua bahasa: Inggris dan Urdu. Selain bahasa Inggris, bahasa Urdu memegang status bahasa nasional di Pakistan, dan di Gilgit-Baltistan, bahasa Urdu berfungsi sebagai bahasa umum atau bahasa penghubung untuk komunikasi antaretnis. Domain resmi Hunza News adalah hunzanews.net, terdaftar pada Mei 22nd, 2017, dan secara konsisten menerbitkan artikel online sejak saat itu, sebagaimana dibuktikan oleh data Internet Archive untuk hunzanews.net.

Sebelum tahun 2022, surat kabar online ini juga menggunakan domain lain, hunzanews.com, seperti yang ditunjukkan pada halaman informasi transparansi di situs Halaman Facebook Kami (lihat Gambar 2) dan catatan Internet Archive dari hunzanews.com, data Internet Archive juga menunjukkan hal tersebut hunzanews.com telah menyampaikan berita sejak 2013; oleh karena itu, selama kurang lebih lima tahun, surat kabar online ini menerbitkan artikel melalui dua situs: hunzanews.net dan hunzanews.com. Artinya, surat kabar online ini telah aktif dan mendapatkan pembaca online selama lebih dari 10 tahun.

Dalam 2015, hunzanews.com mulai menyediakan aplikasi Android yang sah, seperti yang ditunjukkan pada Gambar 3, yang tersedia di Google Play store. Berdasarkan data yang tersedia, kami yakin ada dua versi aplikasi ini yang dirilis, dan tidak ada satu pun yang mengandung fungsi berbahaya. Tujuan dari aplikasi ini adalah untuk menyajikan konten situs web kepada pembaca dengan cara yang ramah pengguna.

Pada paruh kedua tahun 2022, website baru hunzanews.net mengalami pembaruan visual, termasuk penghapusan opsi untuk mengunduh aplikasi Android dari Google Play. Selain itu, aplikasi resminya telah dihapus dari Google Play Store, kemungkinan karena tidak kompatibel dengan sistem operasi Android terbaru.

Setidaknya selama beberapa minggu Desember 2022 sampai Januari 7th, 2023, situs web tidak menyediakan opsi untuk mengunduh aplikasi seluler resmi, seperti yang ditunjukkan pada Gambar 4.

Berdasarkan catatan Internet Archive, terbukti setidaknya sejak itu Maret 21st, 2023, situs web memperkenalkan kembali opsi bagi pengguna untuk mengunduh aplikasi Android, yang dapat diakses melalui tombol UNDUH APLIKASI, seperti yang digambarkan pada Gambar 5. Tidak ada data untuk periode antara 7 Januarith dan 21 Maretst, 2023, yang dapat membantu kami menentukan tanggal pasti kemunculan kembali aplikasi tersebut di situs web.

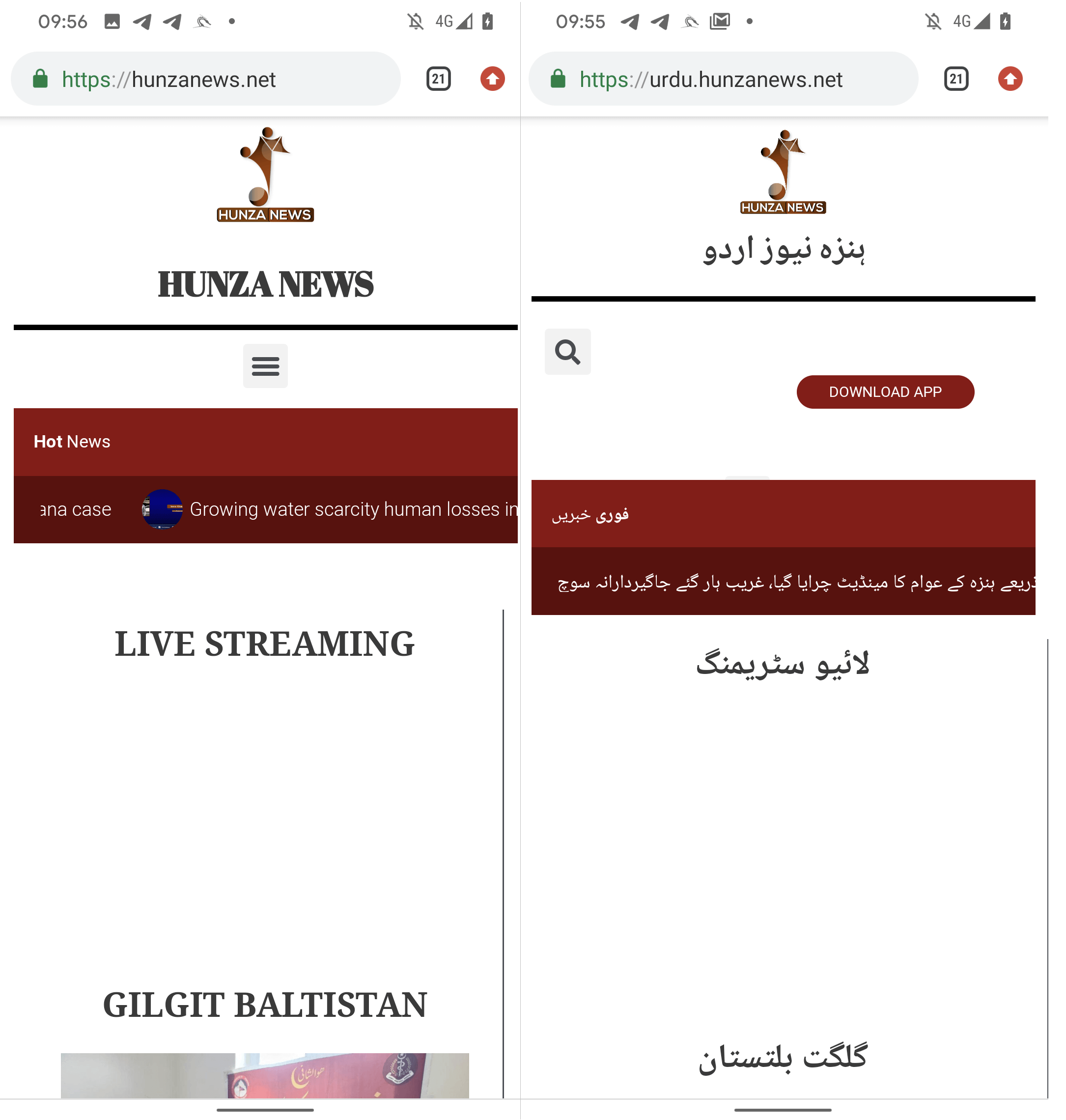

Saat menganalisis beberapa versi situs web, kami menemukan sesuatu yang menarik: melihat situs web di browser desktop dalam versi bahasa Hunza News – Bahasa Inggris (hunzanews.net) atau Urdu (urdu.hunzanews.net) – menampilkan dengan jelas tombol UNDUH APLIKASI di bagian atas halaman web. Aplikasi yang diunduh adalah aplikasi Android asli yang tidak dapat diinstal pada mesin desktop dan membahayakannya.

Namun, pada perangkat seluler, tombol ini hanya terlihat pada varian bahasa Urdu (urdu.hunzanews.net), seperti yang ditunjukkan pada Gambar 6.

Dengan tingkat keyakinan yang tinggi, kami dapat menegaskan bahwa aplikasi jahat tersebut secara khusus ditargetkan pada pengguna berbahasa Urdu yang mengakses situs web melalui perangkat Android. Aplikasi berbahaya tersebut telah tersedia di situs web tersebut sejak kuartal pertama tahun 2023.

Mengklik tombol UNDUH APLIKASI memicu pengunduhan dari https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Karena aplikasi berbahaya ini tidak pernah ditawarkan melalui Google Play Store dan diunduh dari situs pihak ketiga untuk memasang aplikasi ini, pengguna diminta untuk mengaktifkan opsi Android non-default untuk memasang aplikasi dari sumber yang tidak dikenal.

Aplikasi berbahaya, yang disebut Hunza News, sebelumnya merupakan spyware tidak dikenal yang kami beri nama Kamran dan dianalisis pada bagian Kamran di bawah.

ESET Research menghubungi Hunza News mengenai Kamran. Sebelum postingan blog kami diterbitkan, kami tidak menerima umpan balik atau tanggapan apa pun dari pihak situs web.

Victimology

Berdasarkan temuan penelitian kami, kami dapat mengidentifikasi setidaknya 22 ponsel cerdas yang disusupi, dengan lima di antaranya berlokasi di Pakistan.

Kamran

Kamran adalah spyware Android yang sebelumnya tidak terdokumentasikan dan memiliki karakteristik komposisi kode yang unik, berbeda dari spyware lain yang dikenal. ESET mendeteksi spyware ini sebagai Android/Spy.Kamran.

Kami hanya mengidentifikasi satu versi aplikasi berbahaya yang mengandung Kamran, yaitu versi yang tersedia untuk diunduh dari situs web Hunza News. Seperti yang dijelaskan di bagian Ikhtisar, kami tidak dapat menentukan tanggal pasti penempatan aplikasi di situs web Berita Hunza. Namun, sertifikat pengembang terkait (sidik jari SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), digunakan untuk menandatangani aplikasi Android, dikeluarkan pada 10 Januarith, 2023. Tanggal ini memberikan dasar untuk waktu paling awal pembuatan aplikasi berbahaya.

Sebaliknya, aplikasi sah dari Hunza News yang sebelumnya tersedia di Google Play ditandatangani dengan sertifikat pengembang berbeda (sidik jari SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Aplikasi yang bersih dan sah ini tidak menunjukkan kesamaan kode dengan aplikasi berbahaya yang teridentifikasi.

Saat diluncurkan, Kamran meminta pengguna untuk memberikan izin untuk mengakses berbagai data yang tersimpan di perangkat korban, seperti kontak, acara kalender, log panggilan, informasi lokasi, file perangkat, pesan SMS, dan gambar. Ini juga menyajikan jendela antarmuka pengguna, menawarkan opsi untuk mengunjungi akun media sosial Hunza News, dan memilih bahasa Inggris atau Urdu untuk memuat konten hunzanews.net, seperti yang ditunjukkan pada Gambar 7.

Jika izin yang disebutkan di atas diberikan, spyware Kamran secara otomatis mengumpulkan data sensitif pengguna, termasuk:

- Pesan SMS

- daftar kontak

- log panggilan

- acara kalender

- lokasi perangkat

- daftar aplikasi yang diinstal

- menerima pesan SMS

- informasi perangkat

- gambar

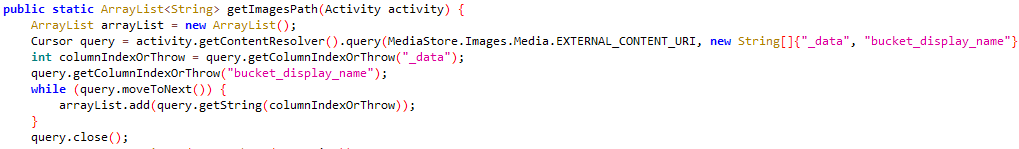

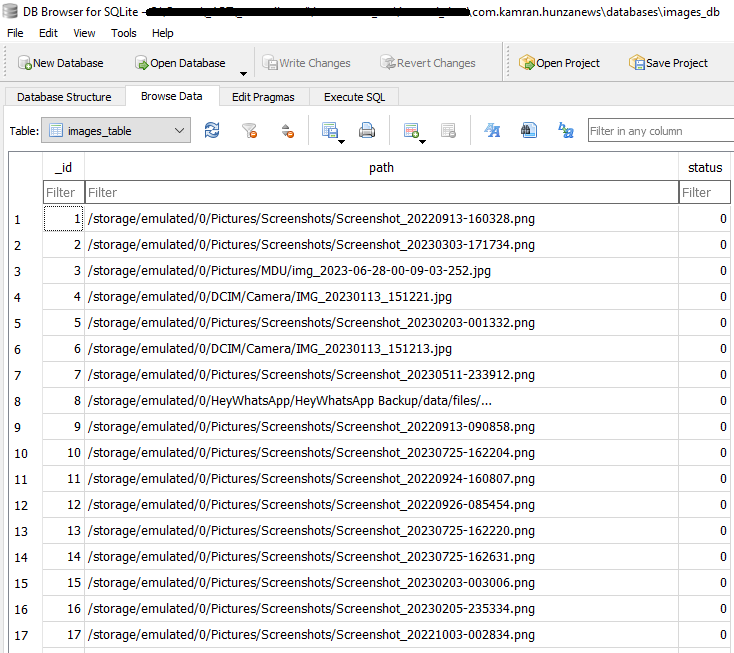

Menariknya, Kamran mengidentifikasi file gambar yang dapat diakses pada perangkat (seperti yang digambarkan pada Gambar 8), memperoleh jalur file untuk gambar-gambar ini, dan menyimpan data ini dalam sebuah gambar_db database, seperti yang ditunjukkan pada Gambar 9. Database ini disimpan di penyimpanan internal malware.

Semua jenis data, termasuk file gambar, diunggah ke server perintah dan kontrol (C&C) yang dikodekan secara hardcode. Menariknya, operator memilih untuk menggunakan Firebase, sebuah platform web, sebagai server C&C mereka: https://[REDACTED].firebaseio[.]com. Server C&C dilaporkan ke Google, karena platformnya disediakan oleh perusahaan teknologi ini.

Penting untuk dicatat bahwa malware tersebut tidak memiliki kemampuan kendali jarak jauh. Akibatnya, data pengguna dieksfiltrasi melalui HTTPS ke server Firebase C&C hanya saat pengguna membuka aplikasi; eksfiltrasi data tidak dapat berjalan di latar belakang saat aplikasi ditutup. Kamran tidak memiliki mekanisme untuk melacak data apa yang telah dieksfiltrasi, sehingga Kamran berulang kali mengirimkan data yang sama, ditambah data baru yang memenuhi kriteria pencariannya, ke K&C-nya.

Kesimpulan

Kamran sebelumnya adalah spyware Android yang tidak dikenal yang menargetkan orang-orang berbahasa Urdu di wilayah Gilgit-Baltistan. Penelitian kami menunjukkan bahwa aplikasi berbahaya yang berisi Kamran telah didistribusikan setidaknya sejak tahun 2023 melalui serangan yang kemungkinan besar merupakan serangan terhadap surat kabar online lokal bernama Hunza News.

Kamran menunjukkan basis kode unik yang berbeda dari spyware Android lainnya, mencegah atribusinya ke kelompok ancaman persisten tingkat lanjut (APT) yang diketahui.

Penelitian ini juga menunjukkan bahwa penting untuk menegaskan kembali pentingnya mengunduh aplikasi secara eksklusif dari sumber terpercaya dan resmi.

Untuk pertanyaan apa pun tentang penelitian kami yang dipublikasikan di WeLiveSecurity, silakan hubungi kami di ancamanintel@eset.com.

ESET Research menawarkan laporan intelijen APT pribadi dan umpan data. Untuk setiap pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

File

|

SHA-1 |

Nama paket |

Deteksi |

Deskripsi Produk |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Spyware Kamran. |

jaringan

|

IP |

Domain |

Penyedia hosting |

Pertama kali melihat |

Rincian |

|

34.120.160[.]131 |

[DISUNTING].firebaseio[.]com |

Google LLC |

2023-07-26 |

Server C&C. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Situs distribusi. |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 13 dari kerangka MITRE ATT&CK.

|

Taktik |

ID |

Nama |

Deskripsi Produk |

|

penemuan |

Penemuan Perangkat Lunak |

Spyware Kamran dapat memperoleh daftar aplikasi yang diinstal. |

|

|

Penemuan File dan Direktori |

Spyware Kamran dapat mencantumkan file gambar di penyimpanan eksternal. |

||

|

Penemuan Informasi Sistem |

Spyware Kamran dapat mengekstrak informasi tentang perangkat, termasuk model perangkat, versi OS, dan informasi sistem umum. |

||

|

Koleksi |

Data dari Sistem Lokal |

Spyware Kamran dapat mengekstraksi file gambar dari perangkat. |

|

|

Pelacakan Lokasi |

Spyware Kamran melacak lokasi perangkat. |

||

|

Data Pengguna yang Dilindungi: Entri Kalender |

Spyware Kamran dapat mengekstrak entri kalender. |

||

|

Data Pengguna yang Dilindungi: Log Panggilan |

Spyware Kamran dapat mengekstrak log panggilan. |

||

|

Data Pengguna yang Dilindungi: Daftar Kontak |

Spyware Kamran dapat mengekstrak daftar kontak perangkat. |

||

|

Data Pengguna yang Dilindungi: Pesan SMS |

Spyware Kamran dapat mengekstrak pesan SMS dan mencegat SMS yang diterima. |

||

|

Komando dan Pengendalian |

Protokol Lapisan Aplikasi: Protokol Web |

Spyware Kamran menggunakan HTTPS untuk berkomunikasi dengan server C&C-nya. |

|

|

Layanan Web: Komunikasi Satu Arah |

Kamran menggunakan server Firebase Google sebagai server C&C-nya. |

||

|

exfiltration |

Eksfiltrasi Melalui Saluran C2 |

Spyware Kamran mengekstrak data menggunakan HTTPS. |

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :memiliki

- :adalah

- :bukan

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- Sanggup

- Tentang Kami

- atas

- diterima

- mengakses

- dapat diakses

- mengakses

- Akun

- di seluruh

- aktif

- Tambahan

- Selain itu

- diberikan

- administratif

- maju

- ancaman persisten tingkat lanjut

- Menegaskan

- Setelah

- memungkinkan

- di samping

- juga

- Meskipun

- an

- dianalisis

- menganalisis

- dan

- android

- aplikasi android

- Lain

- Apa pun

- aplikasi

- Muncul

- muncul

- Aplikasi

- aplikasi

- aplikasi

- APT

- Arab

- arsip

- ADALAH

- sekitar

- artikel

- AS

- terkait

- At

- menyerang

- secara otomatis

- tersedia

- latar belakang

- berdasarkan

- BE

- karena

- menjadi

- sebelum

- makhluk

- Percaya

- di bawah

- antara

- diblokir

- kedua

- JEMBATAN

- Browser

- dibangun di

- tapi

- tombol

- by

- Kalender

- panggilan

- bernama

- datang

- CAN

- tidak bisa

- kemampuan

- disebabkan

- sertifikat

- ditandai

- Tiongkok

- membersihkan

- tertutup

- kode

- Basis kode

- COM

- Umum

- menyampaikan

- komunikasi

- perusahaan

- cocok

- komposisi

- kompromi

- Dikompromikan

- tentang

- Kekhawatiran

- kepercayaan

- Menghubungkan

- secara konsisten

- Terdiri dari

- kontak

- kontak

- mengandung

- Konten

- isi

- kontras

- kontrol

- bisa

- penciptaan

- kriteria

- terbaru

- Sekarang

- adat

- kerusakan

- data

- Basis Data

- Tanggal

- Tolak

- Derajat

- mengantarkan

- memberikan

- menunjukkan

- menunjukkan

- Desktop

- Pengembang

- alat

- Devices

- MELAKUKAN

- berbeda

- langsung

- menampilkan

- menampilkan

- Perselisihan

- berbeda

- didistribusikan

- distrik

- Tidak

- domain

- turun

- Download

- dua

- selama

- paling awal

- upaya

- antara

- aktif

- meliputi

- energi

- Inggris

- spionase

- terhormat

- dll

- peristiwa

- dibuktikan

- jelas

- khusus

- pengelupasan kulit

- menunjukkan

- menjelaskan

- luar

- ekstrak

- memudahkan

- terkenal

- umpan balik

- beberapa

- Angka

- File

- File

- dibiayai

- Temuan

- sidik jari

- Firebase

- Pertama

- lima

- Lantai

- Untuk

- bentuk

- dahulu

- beruntung

- sering

- dari

- fungsi

- mendapatkan

- diberikan

- Secara global

- Google Play

- Play Store Google

- pemerintahan

- memberikan

- diberikan

- Kelompok

- memiliki

- Setengah

- Kejadian

- Memiliki

- Dimiliki

- membantu

- High

- paling tinggi

- Jalan raya

- memegang

- tuan

- Namun

- HTTPS

- diidentifikasi

- mengidentifikasi

- mengenali

- if

- gambar

- gambar

- penting

- in

- Termasuk

- India

- menunjukkan

- menunjukkan

- informasi

- informasi

- mulanya

- Pertanyaan

- install

- Intelijen

- menarik

- Antarmuka

- intern

- Internasional

- Internet

- Ditempatkan

- IT

- NYA

- Januari

- dikenal

- Tanah

- bahasa

- Bahasa

- lebih besar

- Terbaru

- peluncuran

- lapisan

- paling sedikit

- meninggalkan

- sah

- Tingkat

- Mungkin

- Daftar

- pemuatan

- lokal

- terletak

- tempat

- mesin

- malware

- peta

- March

- Mungkin..

- cara

- mekanisme

- Media

- pertemuan

- pesan

- juta

- minoritas

- mobil

- aplikasi ponsel

- perangkat mobile

- telepon genggam

- model

- lebih

- paling

- nama

- Bernama

- nasional

- asli

- juga tidak

- bersih

- tak pernah

- New

- berita

- tidak

- terutama

- mencatat

- memperoleh

- mendapatkan

- memperoleh

- of

- menawarkan

- ditawarkan

- menawarkan

- Penawaran

- resmi

- on

- ONE

- yang

- secara online

- hanya

- dibuka

- membuka

- operasi

- sistem operasi

- operator

- pilihan

- Opsi

- or

- OS

- Lainnya

- kami

- di luar

- Padam

- lebih

- paket

- halaman

- Pakistan

- Puncak

- Konsultan Ahli

- periode

- Izin

- ditempatkan

- Platform

- plato

- Kecerdasan Data Plato

- Data Plato

- Bermain

- Play Store

- silahkan

- silahkan hubungi

- plus

- poin

- populasi

- kemungkinan

- mungkin

- kekuasaan

- kehadiran

- menyajikan

- hadiah

- mencegah

- sebelumnya

- sebelumnya

- Sebelumnya

- swasta

- mungkin

- Protes

- protokol

- memberikan

- disediakan

- menyediakan

- Publikasi

- diterbitkan

- Penerbitan

- tujuan

- Perempat

- tercapai

- pembaca

- alasan

- menerima

- diterima

- arsip

- mendesain ulang

- referensi

- disebut

- mengenai

- wilayah

- daerah

- daerah

- terkait

- dirilis

- terpencil

- pemindahan

- BERKALI-KALI

- melaporkan

- Dilaporkan

- laporan

- diminta

- penelitian

- peneliti

- warga

- tanggapan

- tanggung jawab

- pulih

- mengakibatkan

- benar

- hak

- jalan

- Run

- s

- sama

- SEA

- Permukaan laut

- Pencarian

- Kedua

- Bagian

- melihat

- mengirimkan

- peka

- September

- Server

- melayani

- layanan

- beberapa

- harus

- ditunjukkan

- Pertunjukkan

- sisi

- menandatangani

- tertanda

- makna

- kesamaan

- sejak

- situs web

- situasi

- smartphone

- SMS

- So

- Sosial

- media sosial

- beberapa

- sesuatu

- sumber

- sumber

- Secara khusus

- lisan

- musim semi

- spionase

- spyware

- mulai

- Status

- tinggal

- penyimpanan

- menyimpan

- tersimpan

- toko

- subyek

- seperti itu

- sistem

- sistem

- tabel

- diambil

- ditargetkan

- penargetan

- target

- Perpajakan

- Teknologi

- dari

- bahwa

- Grafik

- mereka

- Mereka

- kemudian

- Sana.

- karena itu

- Ini

- pihak ketiga

- ini

- ancaman

- Melalui

- waktu

- Judul

- untuk

- puncak

- Pelacakan

- perdagangan

- transit

- Transparansi

- perjalanan

- Terpercaya

- dua

- jenis

- tidak mampu

- bawah

- menjalani

- unik

- tidak dikenal

- sampai

- Pembaruan

- upgrade

- upload

- urdu

- us

- bekas

- Pengguna

- User Interface

- user-friendly

- Pengguna

- kegunaan

- menggunakan

- Penggunaan

- Lembah

- Varian

- berbagai

- versi

- melalui

- melihat

- terlihat

- Mengunjungi

- mengunjungi

- adalah

- Cara..

- we

- Cuaca

- jaringan

- Situs Web

- situs web

- minggu

- adalah

- Apa

- ketika

- yang

- SIAPA

- Wikipedia

- jendela

- dengan

- bernilai

- tahun

- zephyrnet.dll