Olvasási idő: 5 jegyzőkönyv

Olvasási idő: 5 jegyzőkönyv

FRISSÍTÉS ÉS JAVÍTÁS: A Konica Minolta C224e nem küld Önnek veszélyes adathalász e-maileket. A rosszindulatú hackerek létrehoztak egy e-mailt és fájlt, amelyet úgy terveztek, hogy úgy nézzen ki, mint egy Konica Minolta C224e-ből származó, legitim beolvasott dokumentum, azonban a fájl nem a Konica Minolta C224e-ből származik, és nem tartalmaz beszkennelt dokumentumot. Ellenőriznie kell az e-mail forrását.

Mozgalmas augusztus és szeptember volt a Comodo Threat Intelligence Lab számára, beleértve a kasszasiker felfedezés az Equifax vezető biztonsági és informatikai „vezetőiről”

és 2 új ransomware adathalász támadás felfedezése augusztusban (azokról később).

A legújabb exkluzív a Lab felfedezése egy szeptember végi hullám új ransomware adathalász támadások, a Comodo által először felfedezett támadásokra építve Fenyegető intelligencia Lab ezen a nyáron. Ez a legújabb kampány a szervezete szállítóit, sőt az iparágvezető Konica Minolta megbízható irodai másolóját/szkennerét/nyomtatóját is utánozza. Társadalmi manipulációt alkalmaz az áldozatok bevonására, és gondosan megtervezték, hogy kicsússzon a vezető kiberbiztonsági szolgáltatók gépi tanulási algoritmus alapú eszközei közül, megfertőzze a gépeit, titkosítsa adataikat, és kivonja a bitcoin váltságdíjat. Íme a váltságdíj követelés képernyője, amelyet a 18. szeptember 21-2017-i támadások áldozatai láttak:

A ransomware támadások ezen új hulláma zombi számítógépek botnetjét használja (amelyek általában jól ismert internetszolgáltatókon keresztül kapcsolódnak a hálózathoz), hogy koordinálják az adathalász támadásokat, amelyek az e-maileket az áldozatok fiókjaiba küldik. Ahogy a IKARUSromlott támadások 2017. augusztus elején és végén ez a kampány „Locky” ransomware-t használ.

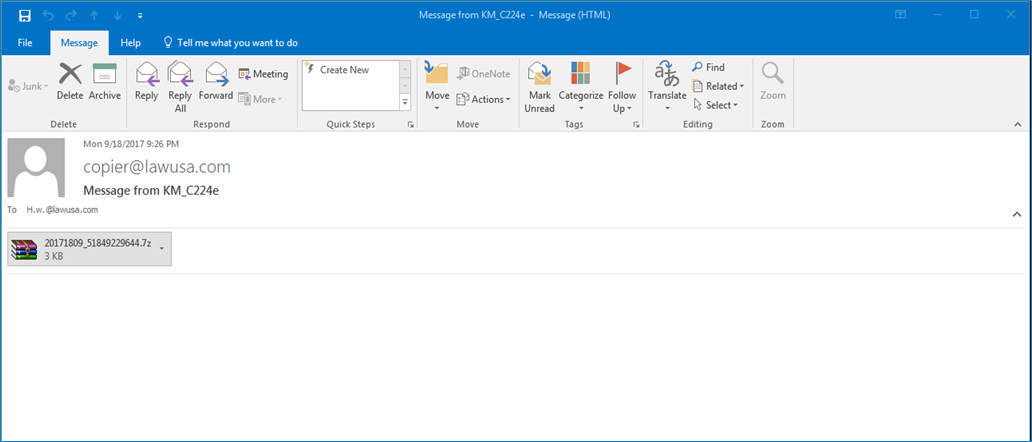

A legutóbbi két támadás közül a nagyobb Locky Ransomware A wave egy beszkennelt dokumentumként jelenik meg, amelyet e-mailben küldenek Önnek a szervezete szkenneréről/nyomtatójáról (de valójában egy külső hacker-vezérlő gépről származik). Manapság az alkalmazottak eredeti dokumentumokat szkennelnek be a vállalati szkennerrel/nyomtatóval, és e-mailben elküldik saját maguknak és másoknak, így ez a rosszindulatú programokkal teli e-mail meglehetősen ártatlannak tűnik, de minden, csak nem ártalmatlan (és minden bizonnyal nem az Ön szervezetének Konica Minolta fénymásolójából származik/ scanner). Mennyire ártalmatlan? Lásd az alábbi e-mailt.

A kifinomultság egyik eleme, hogy a hacker által küldött e-mail tartalmazza a Konica Minolta C224e szkenner/nyomtató modellszámát, amely az egyik legnépszerűbb modell az üzleti szkennerek/nyomtatók között, és általánosan használt európai, dél-amerikai és észak-amerikai országokban. , ázsiai és más globális piacokon.

Mindkét kampány 18. szeptember 2017-án kezdődött, és úgy tűnik, hogy gyakorlatilag 21. szeptember 2017-én ért véget, de a közeljövőben hasonló támadásokra kell számítanunk.

A titkosított dokumentumok mindkét új szeptemberi támadásban „.ykcol” kiterjesztést és a „.vbs” fájlokat e-mailben terjesztik. Ez azt mutatja, hogy a rosszindulatú programok szerzői módszereket fejlesztenek és változtatnak, hogy több felhasználót érjenek el, és megkerüljék a gépi tanulást és mintafelismerést használó biztonsági megközelítéseket.

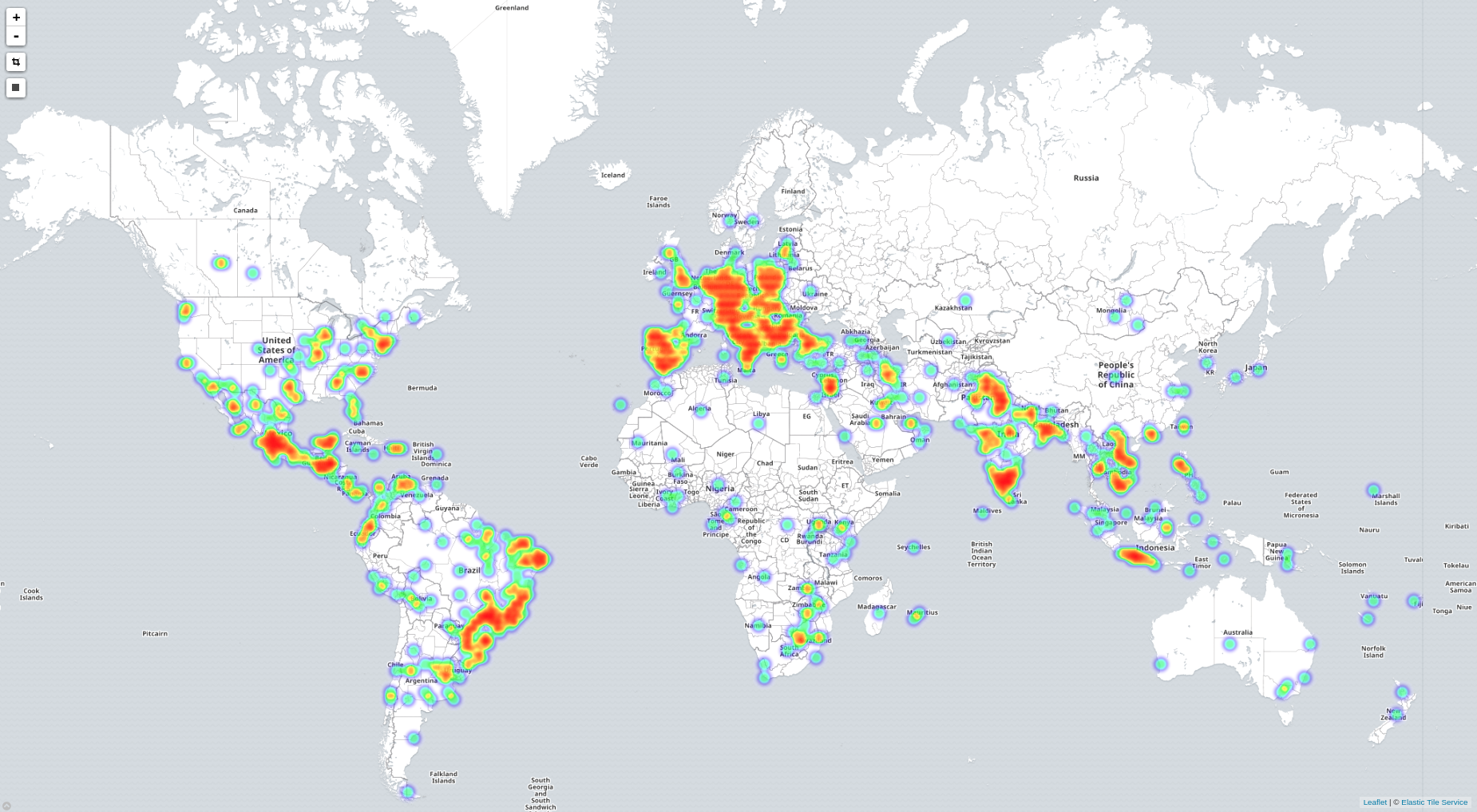

Íme a 18. szeptember 2017-i első új támadás hőtérképe, amelyen a „Üzenet a KM_C224e-től” tárgysor, majd a botnetben az e-mailek küldésére használt gépek forrásországai:

| Ország | Összeg – E-mailek száma |

| Vietnám | 26,985 |

| Mexikó | 14,793 |

| India | 6,190 |

| Indonézia | 4,154 |

Az internetszolgáltatók általában nagymértékben részt vettek ebben a támadásban, ami mind a támadás kifinomultságára, mind a nem megfelelő kibervédelemre mutat a végpontjaikon, valamint saját hálózatukkal és weboldal biztonsági megoldások. Az augusztusi támadásokhoz hasonlóan Vietnamban és Mexikóban is sok szervert és eszközt használtak a globális támadások végrehajtására. Íme a „KM_C224e üzenete” támadás során észlelt vezető tartománytulajdonosok:

| Tartomány tulajdonosa | Összeg – E-mailek száma |

| Vietnam Posta és távközlés (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

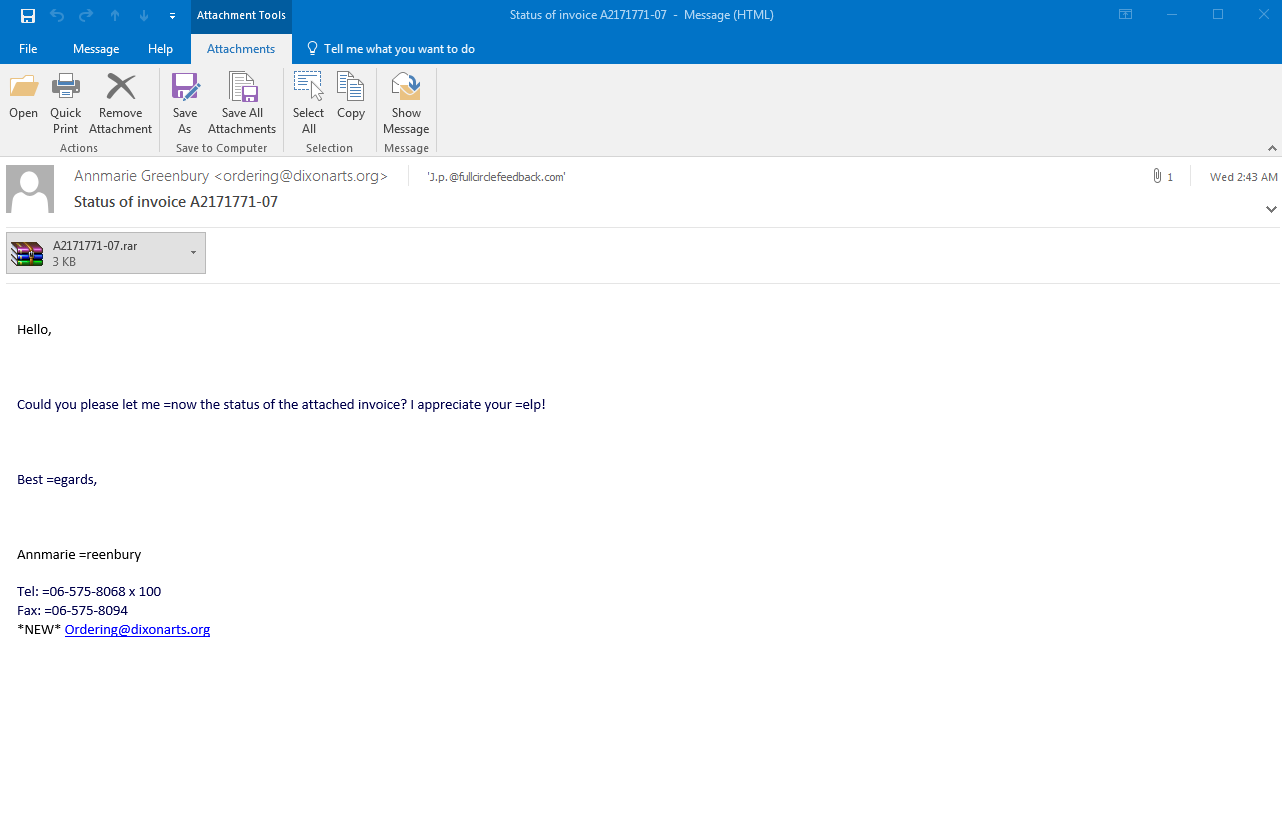

A szeptemberi kampányban szereplő két rész közül a kisebbik adathalász e-maileket küld „Számla állapota” tárggyal, és úgy tűnik, hogy egy helyi szolgáltatótól származik, még a „Helló” üdvözlettel, a melléklet megtekintésére irányuló udvarias kéréssel és egy aláírás és kapcsolat részletek egy fiktív eladó alkalmazottjától. Ismét figyelje meg, mennyire ismerősnek tűnik az e-mail

bárki, aki pénzügyekkel foglalkozik vagy külső szállítóval dolgozik:

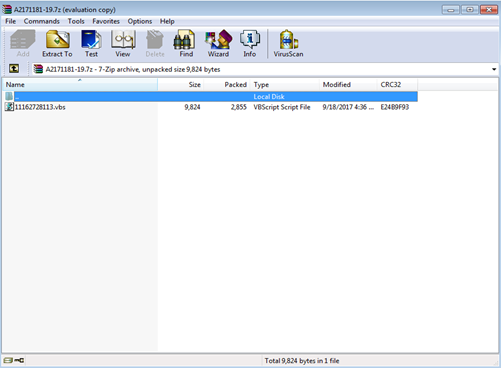

A mellékletre kattintva tömörített fájlként jelenik meg, amelyet ki kell csomagolni:

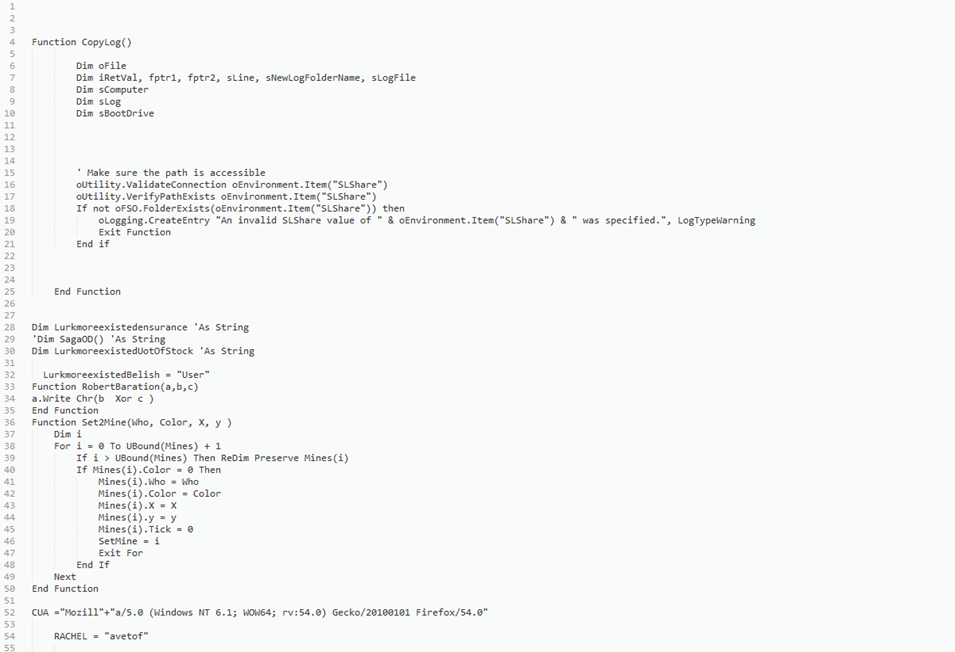

Itt láthat egy mintát a szkriptből, amely egészen más, mint amit a 2017 augusztusi támadásoknál használtak.

A váltságdíj-igény 5 bitcoin és 1 bitcoin között mindkét új esetben az augusztusi támadásokét tükrözi. 18. szeptember 2017-án 1 bitcoin értéke valamivel több, mint 4000.00 amerikai dollár (és 3467.00 euró) volt.

A 18. szeptember 2017-i támadáshoz, amelyben a „A számla állapota” tárgysor szerint Amerikát, Európát, Indiát és Délkelet-Ázsiát súlyosan érintették, de Afrikát, Ausztráliát és sok szigetet is érte a támadás.

A Comodo Threat Intelligence Lab (a Comodo Threat Research Labs része) adathalász- és trójai szakértői több mint 110,000 2017 adathalász e-mailt észleltek és elemeztek Comodo által védett végpontokon a XNUMX. szeptemberi kampány első három napján belül.

A csatolmányokat a Comodo által védett végpontokon „ismeretlen fájlokként” olvasták be, elzárták, és megtagadták a belépésüket mindaddig, amíg a Comodo technológiája, és ebben az esetben a labor ki nem elemezte őket. humán szakértők.

A Labor elemzése a következőben küldött e-mailekrőlÜzenet a KM_C224e-től” az adathalász kampány feltárta ezeket a támadási adatokat: 19,886 139 különböző IP-címet használnak XNUMX különböző országkódú legfelső szintű domainből.

AzA számla állapota” támadás 12,367 142 különböző IP-címet használt 255 országkód-tartományból. Az Internet Assigned Numbers Authority (IANA) összesen XNUMX legfelső szintű országkód-domaint tart fenn, ami azt jelenti, hogy mindkét új támadás a Föld nemzetállamainak több mint felét célozza.

„Az ilyen típusú támadások kiszolgálók és személyi számítógépek botnetjeit, valamint új adathalász technikákat használnak, amelyek a gyanútlan irodai dolgozók és vezetők társadalmi manipulációját használják. Ez lehetővé teszi a hackerek nagyon kis csapatának, hogy beszivárogjon több ezer szervezetbe, és legyőzze az AI-tól és a gépi tanulástól függő végpontvédelmi eszközök, még azok is, akik a Gartner legutóbbi Magic Quadrantjában vezetnek.” – mondta Fatih Orhan, a Comodo Threat Intelligence Lab és a Comodo vezetője Fenyegetéskutató laboratóriumok (CTRL). „Mivel az új zsarolóprogram ismeretlen fájlként jelenik meg, 100%-os „alapértelmezett megtagadás” biztonsági helyzetre van szükség ahhoz, hogy blokkolja vagy tartalmazza azt a végponton vagy a hálózat határán; emberi szemre és elemzésre is szükség van ahhoz, hogy végül meghatározzuk, mi is ez – jelen esetben új ransomware.”

Szeretne mélyebben belemerülni a támadási adatokba? Tekintse meg az új Comodo Threat Intelligence Lab-otKÜLÖNJELENTÉS: 2017. SZEPTEMBER – RANSOMWARE ADATLÁZÁSI TÁMADÁSOK ALKALMAZOTTAK CSALÁZÁSA, BEAT GÉPI TANULÓESZKÖZÖK (a fejlődő IKARUS roncsolt és Locky Ransomware sorozat III. része).” A Special Report egyike a sok közül, amelyeket a Lab Updates ingyenes előfizetése tartalmaz https://comodo.com/lab. A 18. szeptember 21-2017-i támadási hullámról részletesebb tudósítást nyújt, több elemzéssel és olyan mellékletekkel, amelyek részletesebben tartalmazzák a támadásokhoz használt forrásokat és gépeket. A Lab Updates előfizetése tartalmazza a „Különleges jelentés: IKARUSdilapidated Locky Ransomware” sorozat I. és II. részét is, valamint a Lab „Heti frissítés” és a „Speciális frissítés” videók. Iratkozzon fel ma a következő címen: comodo.com/lab.

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Rólunk

- Fiókok

- tulajdonképpen

- címek

- Afrika

- Minden termék

- Amerikai

- Americas

- között

- elemzés

- és a

- megjelenik

- megközelít

- Ázsia

- ázsiai

- kijelölt

- támadás

- Támadások

- Augusztus

- Ausztrália

- hatóság

- szerzők

- hogy

- lent

- Bitcoin

- bitcoin

- Blokk

- Blog

- botnet

- botnetek

- Épület

- üzleti

- kéri

- Kampány

- Kampányok

- gondosan

- eset

- esetek

- Központ

- változó

- ellenőrizze

- kód

- COM

- hogyan

- általában

- vállalat

- számítógépek

- összefüggő

- Az elszigetelés

- koordináta

- országok

- ország

- lefedettség

- készítette

- Kiberbiztonság

- Veszélyes

- dátum

- Nap

- mélyebb

- minden bizonnyal

- Kereslet

- tervezett

- részlet

- részletek

- észlelt

- Határozzuk meg

- fejlesztése

- Eszközök

- különböző

- felfedezett

- felfedezés

- megosztott

- dokumentum

- dokumentumok

- dollár

- domainek

- ne

- Korábban

- Korai

- föld

- hatékonyan

- e-mailek

- munkavállaló

- alkalmazottak

- lehetővé teszi

- titkosított

- Endpoint

- vegyenek

- Mérnöki

- belépés

- Eter (ETH)

- Európa

- európai

- euró

- Még

- esemény

- fejlődik

- Kizárólagos

- kivégez

- vár

- szakértők

- kiterjesztés

- kivonat

- Szemek

- ismerős

- Featuring

- filé

- Fájlok

- finanszíroz

- vezetéknév

- követ

- Ingyenes

- ból ből

- jövő

- általános

- kap

- gif

- Globális

- a globális piacokon

- üdvözlet

- hackerek

- fél

- fej

- súlyosan

- itt

- Találat

- Hogyan

- azonban

- HTTPS

- emberi

- kép

- befolyásolta

- in

- mélyreható

- tartalmaz

- beleértve

- magában foglalja a

- Beleértve

- India

- ipar

- iparági vezető

- azonnali

- Intelligencia

- Internet

- részt

- IP

- IP-címeket

- -szigetek

- IT

- labor

- Labs

- nagyobb

- Késő

- legutolsó

- vezető

- vezető

- tanulás

- szint

- vonal

- helyi

- néz

- hasonló

- MEGJELENÉS

- gép

- gépi tanulás

- gép

- mágia

- malware

- Menedzserek

- sok

- térkép

- piacok

- max-width

- jelenti

- mód

- Mexikó

- modell

- modellek

- több

- a legtöbb

- Legnepszerubb

- nemzet

- Közel

- hálózat

- Új

- legújabb

- Északi

- szám

- számok

- Office

- ONE

- szervezetek

- eredeti

- Más

- Egyéb

- kívül

- saját

- tulajdonosok

- rész

- alkatrészek

- múlt

- Mintás

- PC

- Adathalászat

- adathalász támadás

- adathalász támadások

- adathalász kampány

- PHP

- Plató

- Platón adatintelligencia

- PlatoData

- pont

- Népszerű

- Hozzászólások

- gyakorlat

- bemutatott

- védelem

- biztosít

- tesz

- hatótávolság

- Váltságdíj

- ransomware

- Ransomware támadások

- el

- Olvass

- új

- elismerés

- jelentést

- kérni

- megköveteli,

- kutatás

- illetőleg

- Revealed

- SA

- Mondott

- beolvasás

- scorecard

- Képernyő

- biztonság

- elküldés

- idősebb

- szeptember

- Series of

- kellene

- Műsorok

- hasonló

- kicsi

- kisebb

- So

- Közösség

- Szociális tervezés

- forrás

- Források

- Dél

- Délkelet-Ázsia

- speciális

- standard

- kezdődött

- Államok

- Állapot

- tárgy

- Iratkozz fel

- előfizetés

- nyár

- tart

- célzott

- csapat

- technikák

- Technológia

- A

- The Source

- azok

- maguk

- ezer

- fenyegetés

- fenyegetés-intelligencia

- három

- Keresztül

- idő

- nak nek

- Ma

- szerszámok

- felső

- felső szint

- Végösszeg

- trójai

- típusok

- Végül

- Frissítés

- us

- USA dollár

- használ

- Felhasználók

- rendszerint

- hasznosít

- hasznosított

- hasznosítja

- érték

- eladó

- gyártók

- ellenőrzése

- keresztül

- Áldozat

- áldozatok

- Videók

- Vietnám

- Megnézem

- hullám

- jól ismert

- Mit

- Mi

- ami

- belül

- dolgozók

- dolgozó

- A te

- zephyrnet