A kínai SHEIN „gyorsdivat” márkától nem idegenek a viták, nem utolsósorban egy 2018-as adatszivárgás miatt, amelyet akkori anyavállalatának, a Zoetopnak nem sikerült észrevennie, nemhogy megállítani, majd tisztességtelenül kezelni.

Ahogy Letitia James, New York állam főügyésze mondta a nyilatkozat 2022 végén:

A SHEIN és a [testvérmárka] ROMWE gyenge digitális biztonsági intézkedései megkönnyítették a hackerek számára, hogy ellopják a vásárlók személyes adatait. […]

[P]ellopták a személyes adatokat, és Zoetop megpróbálta eltitkolni azokat. A fogyasztók személyes adatainak védelmének elmulasztása és hazudozása nem trendi. A SHEIN-nek és a ROMWE-nek meg kell erősítenie kiberbiztonsági intézkedéseit, hogy megvédje a fogyasztókat a csalással és a személyazonosság-lopással szemben.

A New York-i bíróság ítéletekor meglepetésünknek adott hangot az üzlet hatókörét tekintve szerénynek tűnő 1.9 millió dolláros bírság miatt:

Őszintén szólva, meglepődtünk, hogy a Zoetop (jelenleg SHEIN Distribution Corporation az Egyesült Államokban) ilyen könnyedén indult, figyelembe véve a vállalat méretét, gazdagságát és márkaerejét, és még az alapvető óvintézkedések nyilvánvaló hiányát is, amelyek megelőzhették vagy csökkenthették volna a veszélyt. a jogsértés miatt, és a jogsértés kezelésében tanúsított folyamatos tisztességtelensége, miután az ismertté vált.

A Snoopy alkalmazáskód most kiderült

Amit nem tudtunk, még akkor is, amikor ez az ügy a New York-i igazságszolgáltatási rendszerben őrlődött, az az volt, hogy a SHEIN furcsa (és kétes, ha nem is rosszindulatú) kódot adott az Android-alkalmazásához, amitől azt egy alapvető „ marketing spyware eszköz”.

Ez a hír a hét elején jelent meg, amikor a Microsoft kutatói közzétették a retrospektív elemzés a SHEIN Android-alkalmazásának 7.9.2-es verziójában, 2022 elejétől.

Bár az alkalmazásnak ezt a verzióját sokszor frissítették azóta, hogy a Microsoft beszámolt kétes viselkedéséről, és bár a Google most néhány enyhítő eszközt adott az Android rendszerbe (lásd alább), hogy segítsen felismerni azokat az alkalmazásokat, amelyek megpróbálják megúszni a SHEIN trükkjeit…

…ez a történet erős emlékeztető arra, hogy még a Google Playen „ellenőrzött és jóváhagyott” alkalmazások is olyan rosszindulatú módon működhetnek, ami alááshatja az Ön adatainak védelmét és biztonságát – például ezek esetében szélhámos „Authenticator” alkalmazások két hete írtunk.

A Microsoft kutatói nem árulták el, hogy mi keltette fel érdeklődésüket ez a bizonyos SHEIN alkalmazás.

Annyit tudunk, hogy egyszerűen kiválasztottak egy reprezentatív mintát a magas letöltési számmal rendelkező alkalmazásokból, és automatikusan megkeresték a visszafejtett kódjukban a rendszerfunkciók érdekfeszítő vagy váratlan hívásait, hogy összeállítsák az érdekes célpontok rövid listáját.

A kutatók saját szavaival élve:

Először az alkalmazás statikus elemzését végeztük el, hogy azonosítsuk a viselkedésért felelős kódot. Ezt követően dinamikus elemzést végeztünk úgy, hogy az alkalmazást műszeres környezetben futtattuk, hogy megfigyeljük a kódot, beleértve azt is, hogyan olvassa be a vágólapot és küldje el a tartalmát egy távoli szerverre.

A SHEIN alkalmazásának több mint 100 millió letöltése van, ami tisztességesen alulmúlja az olyan szuperrepülő alkalmazásokat, mint a Facebook (5B+), a Twitter (1B+) és a TikTok (1B+), de magasabb a többi jól ismert és széles körben használt alkalmazásnál. alkalmazások, mint például a Signal (100 millió+) és a McDonald's (100 millió+).

A kódba ásni

Maga az alkalmazás hatalmas, 93 MByte-ot nyom APK formában (APK fájl, röviden Android csomag, lényegében egy tömörített ZIP-archívum) és 194 MByte kicsomagolva és kicsomagolva.

Jelentős mennyiségű könyvtári kódot tartalmaz egy csomagban, melynek legfelső szintű neve com.zzkko (A ZZKKO a SHEIN eredeti neve volt), amely egy sor segédprogramot tartalmaz egy csomagban, az ún. com.zzkko.base.util.

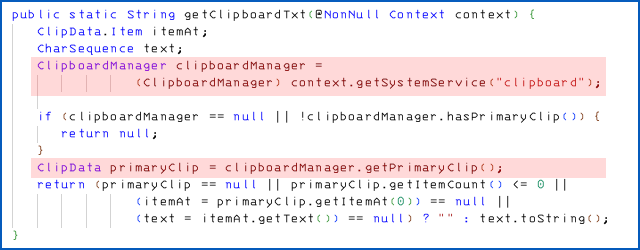

Ezek az alap segédprogramok tartalmaznak egy ún PhoneUtil.getClipboardTxt() amely megragadja a vágólapot az innen importált szabványos Android kódolóeszközökkel android.content.ClipboardManager:

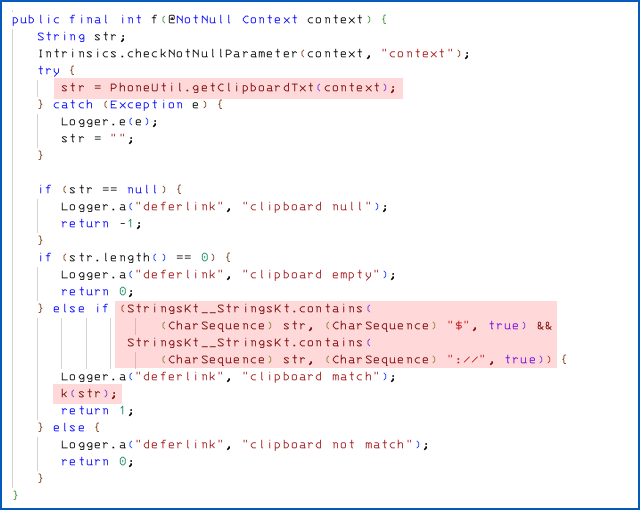

Ha a SHEIN/ZZKKO kódban keresünk ennek a segédprogramnak a hívására, azt mutatja, hogy csak egy helyen használják, egy érdekes nevű csomagban. com.zzkko.util.MarketClipboardPhaseLinker:

Amint azt a Microsoft elemzése kifejti, ez a kód, ha aktiválódik, beolvassa mindazt, ami a vágólapon történik, majd teszteli, hogy tartalmazza-e mindkettőt. :// és a $, amint azt várhatná, ha valaki más webhelyét és dollárban megadott árat tartalmazó keresési eredményt másolt volna ki és illesztene be:

Ha a teszt sikeres, akkor a kód meghív egy, a csomagba fordított függvényt fantáziátlan (és feltehetően automatikusan generált) néven. k(), paraméterként elküldi neki a rákeresett szöveg másolatát:

Amint látja, még ha nem is programozó, ez az érdektelen funkció k() becsomagolja a kiszimatolt vágólapadatokat a POST kérés, ami egy speciális HTTP-kapcsolat, amely azt mondja a szervernek: "Ez nem egy hagyományos GET-kérés, ahol arra kérlek, hogy küldj nekem valamit, hanem egy feltöltési kérés, amelyben adatokat küldök neked."

A POST kérés ebben az esetben feltöltődik az URL-re https://api-service.shein.com/marketing/tinyurl/phrase, HTTP-tartalommal, amely általában így néz ki:

POST //marketing/tinyurl/phrase Host: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded phrase=...a k()-nek átadott paraméter kódolt tartalma...

Ahogy a Microsoft kedvesen megjegyezte jelentésében:

Bár nincs tudomásunk a SHEIN rosszindulatú szándékáról, még az alkalmazások jóindulatúnak tűnő viselkedései is kihasználhatók rosszindulatú szándékkal. A vágólapokat célzó fenyegetések bármilyen másolt és beillesztett információt, például jelszavakat, pénzügyi adatokat, személyes adatokat, kriptovaluta pénztárca címeket és egyéb érzékeny információkat veszélyeztethetnek, hogy a támadók ellopják vagy módosítsák őket.

A vágólapon lévő dollárjelek nem minden esetben jelölik az árkeresést, már csak azért sem, mert a világ legtöbb országában különböző szimbólumokat használó pénznemek vannak, így a személyes adatok széles köre kiszivároghat így…

…de még ha a lefoglalt adatok valóban egy ártatlan és jelentéktelen keresésből származnának is, amit máshol végzett, akkor is senki másra nem számítana, csak a tiédre.

Az URL-kódolást általában akkor használják, ha az URL-eket adatként kívánja továbbítani, így azokat nem lehet összekeverni az „élő” URL-ekkel, amelyeket fel kell keresni, és így nem tartalmaznak illegális karaktereket. Például a szóközök nem engedélyezettek az URL-ekben, ezért a rendszer az URL-adatokban a következőre konvertálja őket %20, ahol a százalékjel azt jelenti, hogy „a speciális bájt két hexadecimális karakterként következik be”, és 20 a szóköz hexadecimális ASCII kódja (32 decimális). Hasonlóképpen egy speciális sorozat, mint pl :// nyelvre lesz lefordítva %3A%2F%2F, mert a kettőspont ASCII 0x3A (tizedesjegyben 58), a perjel pedig 0x2F (47 decimális). A dollárjel úgy jön ki, mint %24 (36 tizedesjegyben).

Mit kell tenni?

A Microsoft szerint a Google válasza az egyébként megbízható alkalmazások ilyen jellegű viselkedésére – amit „nem szándékos árulásnak” gondolhatnánk – az volt, hogy megerősítette az Android vágólap-kezelő kódját.

Feltehetően elméletileg jobb megoldás lett volna a vágólap-hozzáférési engedélyek szigorúbbá tétele, akárcsak a Play Áruház alkalmazás-ellenőrzésekor, de feltételezzük, hogy ezeket a válaszokat a gyakorlatban túlságosan tolakodónak ítélték.

Lazán szólva, minél frissebb az Android verziója (vagy frissíthető), annál szigorúbb a vágólap kezelése.

Úgy tűnik, az Android 10 és újabb verziókban egy alkalmazás egyáltalán nem tudja olvasni a vágólapot, hacsak nem fut aktívan az előtérben.

Igaz, ez nem sokat segít, de megakadályozza, hogy azok az alkalmazások, amelyeket tétlenül hagyott, és amelyekről talán még el is felejtettek, folyton a másolás-beillesztés után leselkedjenek.

Az Android 12 és újabb verziók egy figyelmeztető üzenetet jelenítenek meg, amely azt mondja, hogy „XYZ alkalmazás be van illesztve a vágólapról”, de ez a figyelmeztetés láthatóan csak az első alkalommal jelenik meg bármely alkalmazásnál (ez lehet, amikor vártad), nem pedig a későbbi vágólap megragadásakor. (amikor nem tetted).

Az Android 13 pedig időnként automatikusan törli a vágólapot (nem tudjuk, milyen gyakran), hogy megállítsa azokat az adatokat, amelyeket esetleg elfelejtett a végtelenségig heverni.

Tekintettel arra, hogy a Google láthatóan nem szándékozik olyan szigorúan ellenőrizni a vágólaphoz való hozzáférést, mint azt remélné, itt megismételjük a Microsoft tanácsát, amely a következőképpen hangzik: „Ha lát valamit, mondjon valamit… és szavazzon a lábával, vagy legalább az ujjaidat":

Fontolja meg a váratlan viselkedésű alkalmazások eltávolítását, mint például a vágólapra való hozzáférés […] értesítései, és jelentse a viselkedést a szállítónak vagy az alkalmazásbolt üzemeltetőjének.

Ha van egy céges mobileszköz-flottája, és még nem alkalmazta a mobileszköz-kezelés és a rosszindulatú programok elleni védelem valamilyen formáját, miért ne nézzen meg mi van most a kínálatban?

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :is

- ][p

- $ UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- Rólunk

- erről

- Abszolút

- hozzáférés

- aktívan

- tulajdonképpen

- hozzáadott

- címek

- fogadott

- tanács

- Után

- Minden termék

- kizárólag

- Bár

- elemzés

- és a

- android

- Android 13

- Android app

- app

- app store

- látszólagos

- alkalmazások

- alkalmazások

- Archív

- VANNAK

- körül

- AS

- At

- ügyvéd

- Főállamügyész

- szerző

- auto

- automatikusan

- background-image

- bázis

- alapvető

- BE

- mert

- Marhahús

- hogy

- lent

- Jobb

- határ

- Alsó

- márka

- megsértése

- üzleti

- gomb

- by

- hívott

- kéri

- TUD

- eset

- Központ

- karakter

- kód

- Kódolás

- szín

- COM

- hogyan

- vállalat

- kapcsolat

- figyelembe vett

- figyelembe véve

- Fogyasztók

- tartalmaz

- tartalom

- tartalom

- ellenőrzés

- vita

- átalakított

- VÁLLALAT

- tudott

- országok

- Bíróság

- terjed

- teremt

- cryptocurrency

- Kriptovaluta pénztárca

- kíváncsi

- pénznem

- Kiberbiztonság

- VESZÉLY

- dátum

- adatok megsértése

- kijelölt

- részletek

- eszköz

- Eszközök

- DID

- digitális

- kijelző

- terjesztés

- Nem

- Dollár

- dollár

- ne

- letöltés

- letöltések

- dinamikus

- Korábban

- Korai

- Egyéb

- máshol

- alakult

- hatalmas

- Környezet

- lényegében

- Még

- Minden

- példa

- vár

- várható

- magyarázható

- Hasznosított

- kifejezve

- Sikertelen

- igazságos

- láb

- filé

- pénzügyi

- végén

- vezetéknév

- első

- FLOTTA

- következik

- A

- elfelejtett

- forma

- Előre

- csalás

- ból ből

- funkció

- funkciók

- általános

- általában

- kap

- Goes

- A Google Play

- megragad

- őrlés

- hackerek

- Kezelés

- megtörténik

- Legyen

- tekintettel

- magasság

- segít

- itt

- Magas

- remény

- vendéglátó

- lebeg

- Hogyan

- http

- HTTPS

- azonosítani

- Identitás

- személyazonosság-lopás

- Idle

- Illegális

- kiszabott

- in

- tartalmaz

- magában foglalja a

- Beleértve

- információ

- szándékozik

- A szándék

- kamat

- érdekes

- változatlanul

- IT

- ITS

- maga

- csak egy

- Kedves

- Ismer

- ismert

- hiány

- Letitia James

- könyvtár

- könnyen

- mint

- vonalak

- Lista

- néz

- készült

- Többség

- Gyártás

- sikerült

- vezetés

- sok

- Margó

- max-width

- eszközök

- intézkedések

- üzenet

- microsoft

- esetleg

- millió

- vegyes

- Mobil

- mobil eszköz

- mobil eszközök

- módosított

- több

- név

- Nevezett

- Új

- New York

- New York-i bíróság

- hír

- normális

- neves

- értesítések

- megfigyelni

- of

- ajánlat

- on

- ONE

- folyamatban lévő

- működik

- operátor

- érdekében

- eredeti

- Más

- saját

- csomag

- csomagok

- paraméter

- különös

- Elmúlt

- jelszavak

- Paul

- százalék

- talán

- engedélyek

- személyes

- személyes adat

- válogatott

- Hely

- Plató

- Platón adatintelligencia

- PlatoData

- játszani

- Play Áruház

- pop

- pozíció

- állás

- Hozzászólások

- hatalom

- gyakorlat

- ár

- magánélet

- Adatvédelem és biztonság

- Programozó

- védelme

- védelem

- közzétett

- tesz

- hatótávolság

- el

- Olvass

- új

- Csökkent

- távoli

- eltávolítása

- ismétlés

- jelentést

- Számolt

- reprezentatív

- kérni

- kutatók

- válasz

- felelős

- Korlátozó

- eredményez

- szigorú

- Kockázat

- ROMWE

- futás

- Mondott

- Keresés

- biztonság

- elküldés

- érzékeny

- Sorozat

- készlet

- Shein

- Bevásárlás

- rövid

- Műsorok

- <p></p>

- Jel

- Jelek

- egyszerűen

- óta

- testvér

- Méret

- bepillantás

- So

- szilárd

- megoldások

- néhány

- Valaki

- valami

- Hely

- terek

- beszélő

- speciális

- Spot

- spyware

- standard

- Állami

- Még mindig

- lopott

- megáll

- tárolni

- Történet

- idegen

- szigorúbb

- erős

- későbbi

- ilyen

- feltételezett

- meglepetés

- meglepődött

- SVG

- rendszer

- Vesz

- célzás

- célok

- megmondja

- teszt

- tesztek

- hogy

- A

- Az állam

- a világ

- lopás

- azok

- Ezek

- ezen a héten

- fenyegetések

- Keresztül

- tiktok

- idő

- alkalommal

- nak nek

- is

- szerszámok

- felső

- felső szint

- hagyományos

- átmenet

- továbbít

- átlátszó

- váltott

- Fordult

- jellemzően

- Undermine

- Váratlan

- frissítve

- frissítés

- feltöltve

- URL

- us

- használ

- segédprogramok

- hasznosság

- eladó

- változat

- látogatott

- Szavazás

- pénztárca

- figyelmeztetés

- Út..

- módon

- Vagyon

- weboldal

- hét

- Hetek

- mérés

- jól ismert

- Mit

- ami

- széles

- Széleskörű

- lesz

- val vel

- szavak

- világ

- lenne

- A te

- zephyrnet

- Postai irányítószám

- Zoetop