Az IoT-eszközök előnyeik ellenére nagyon érzékenyek a rosszindulatú programokra. Korlátozott méretük és számítási teljesítményük könnyű célponttá teszi őket. Ezen eszközök támadásokkal szembeni védelme mindennapos kihívást jelent a vállalati biztonsági csapatok számára.

Nézzük meg alaposabban, miért aggodalomra adnak okot az IoT-malware-ek, és vizsgáljuk meg, hogyan védhetjük meg az IoT-eszközöket a rosszindulatú programok támadásaitól.

Miért érzékenyek az IoT-eszközök a rosszindulatú programokra

Az IoT-eszközök bármely nem szabványos számítástechnikai eszköz kategóriába sorolhatók. Lehetnek fogyasztási cikkek, köztük okostévék és hordható eszközök, vagy ipari, például vezérlőrendszerek, térfigyelő kamerák, eszközkövetők vagy orvostechnikai eszközök. Függetlenül attól, hogy milyen fókuszban vannak, az IoT-eszközök megváltoztatták a világ működését és életét.

Több ezer különböző típusú IoT-eszköz létezik, de ezek mindegyike megosztja a hálózathoz való csatlakozás lehetőségét. A csatlakozás lehetővé teszi ezen eszközök távoli vezérlését, valamint az adatok elérését és gyűjtését.

Számos előnyük ellenére az általuk generált, gyűjtött és megosztott adatok, valamint az általuk végzett műveletek rendkívül vonzóvá teszik az IoT-eszközöket a rosszindulatú hackerek számára. Az a tény, hogy csatlakoznak egy hálózathoz, nyitva hagyja őket a távoli támadások számára, és formai tényezőik azt jelentik, hogy nem rendelkeznek a szükséges beépített biztonsággal ahhoz, hogy megvédjék magukat a fenyegetésektől és a kizsákmányolástól.

Az IoT gyengeségei és sebezhetőségei

A Bitdefender 2023-as IoT Security Landscape Reportja szerint az Egyesült Államokban az otthonokban átlagosan 46 eszköz csatlakozik az internethez, és 24 óránként átlagosan nyolc támadás éri ezeket az eszközöket. És ez csak a fogyasztói IoT-eszközök.

A Nozomi Networks szétosztott IoT-mézespotjai 2023 augusztusában naponta száz-ezer egyedi támadói IP-címről tettek tanúbizonyságot.

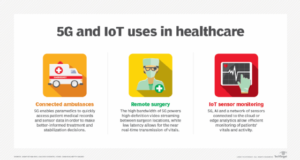

Az IoT-támadások célja az eszköz feletti irányítás megszerzése, érzékeny adatok ellopása vagy törlése, illetve a botnet. A sikeres támadások – különösen, ha kritikus infrastruktúrát vagy egészségügyi rendszereket futtató csatlakoztatott eszközök ellen irányulnak – súlyos fizikai következményekkel járhatnak.

A következő biztonsági kérdések tegye az IoT-eszközöket fogékonnyá a rosszindulatú programokra:

- Eszközkorlátok. A legtöbb IoT-eszközt minimális hardver- és szoftverképességekkel tervezték, amelyek elegendőek a feladataik elvégzéséhez. Ez kevés kapacitást hagy az átfogó biztonsági mechanizmusokhoz vagy az adatvédelemhez, így sebezhetőbbé válik a támadásokkal szemben.

- Kódolt és alapértelmezett jelszavak. A kemény kódolt és alapértelmezett jelszavak nagy esélyt adnak a brute force taktikát alkalmazó támadóknak az eszköz hitelesítésének feltörésére. A HEH botnet például keménykódolt hitelesítő adatokkal és brutálisan kényszerített jelszavakkal fertőzi meg az eszközöket.

- A titkosítás hiánya. Az egyszerű szövegben tárolt vagy továbbított adatok ki vannak téve a lehallgatásnak, a korrupciónak és az eltérítésnek. Például egy IoT-eszközről küldött fontos telemetriai információk manipulálhatók, hogy hibás eredményeket adjanak.

- Sebezhető alkatrészek. A közös hardverelemek használata azt jelenti, hogy bárki, aki ismeri az elektronikus áramköri lapokat és kommunikációs protokollokat, mint pl Univerzális aszinkron vevő/adó és Inter-Integrated Circuit, szétszedheti az eszközt, és megkeresheti a hardver sebezhetőségét.

- Az eszközök sokfélesége. Az asztali számítógépekhez, laptopokhoz és mobiltelefonokhoz képest az IoT-eszközök jelentősen eltérnek a forma és az operációs rendszer tekintetében. Ugyanez igaz az IoT-eszközök által használt hálózati technológiákra és protokollokra. Ez a sokféleség összetettebb biztonsági intézkedéseket és ellenőrzéseket igényel a szabványos szintű védelem biztosítása érdekében.

- Ellenőrzési képességek hiánya. A támadók feltörik és kihasználják az IoT-eszközöket anélkül, hogy félnének attól, hogy tevékenységeiket rögzítik vagy észlelik. Előfordulhat, hogy a fertőzött eszközök teljesítménye vagy szolgáltatása nem romlik észrevehetően.

- Rossz frissítési mechanizmusok. Sok eszköz nem képes a firmware vagy a szoftver biztonságos frissítésére. Ez a hiányosság megköveteli a vállalatoktól, hogy jelentős erőforrásokat fordítsanak az IoT-eszközök védelmére az új sebezhetőségekkel szemben, így sok eszköz ki van téve. Ráadásul az IoT-eszközök rendszerint hosszú telepítésűek, így egyre nehezebb megvédeni őket az új támadási modellekkel szemben.

- A biztonsági tudatosság hiánya. A szervezetek gyakran anélkül helyeznek üzembe IoT-eszközöket, hogy teljesen megértenék azok gyengeségeit és az általános hálózatbiztonságra gyakorolt hatásukat. Hasonlóképpen, a legtöbb fogyasztó nem tudja módosítani az alapértelmezett jelszavakat és beállításokat, mielőtt új eszközt csatlakoztatna az internethez, így a modul könnyen célponttá válik a támadók számára.

IoT rosszindulatú programok és támadások

Az IoT-eszközök tetszőleges számú kiberbiztonsági incidensben és rosszindulatú programfertőzésben érintettek lehetnek, és ezek hatásai azonnaliak, lépcsőzetesek lehetnek, és komoly fennakadásokat okozhatnak. A támadások közé tartoznak a botnetek, a zsarolóprogramok, a pusztító szoftverek és a szélhámos eszközök.

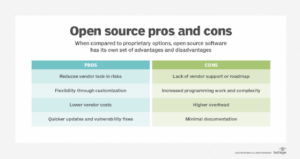

- IoT botnetek. A botnet rosszindulatú programjai gyakran nyílt forráskódúak, és szabadon elérhetők a földalatti fórumokon. Úgy tervezték, hogy a lehető legtöbb eszközt megfertőzze és vezérelje, ugyanakkor megakadályozza, hogy más botnet rosszindulatú programok átvegyék az irányítást az eszköz felett. Gyenge biztonságuk miatt az IoT-eszközök lehetővé teszik a fenyegetés szereplői számára, hogy botként toborozzák őket, és hatalmas botneteket hozzanak létre pusztító DDoS-támadások indításához. Valójában a 2023-as Nokia Threat Intelligence Report szerint az IoT botnetek ma az összes DDoS forgalom több mint 40%-át generálják, ami ötszörös növekedés az elmúlt évhez képest. Az első jelentős IoT botnet támadás 2016-ban történt Mirai botnet támadás. Több mint 600,000 XNUMX IoT-eszköz fertőződött meg, köztük CCTV kamerák és háztartási útválasztók. Számos jelentős webhely órákra offline állapotban volt. Az IoT botnetek más támadásokat is indíthatnak, beleértve a brute force támadásokat, az adathalász támadásokat és a spamkampányokat.

- ransomware. Bár sok IoT-eszköz nem tárol értékes adatokat helyben, mégis áldozatul eshetnek egy ransomware-támadásnak. Az IoT ransomware zárolja az eszköz funkcionalitását, lefagyasztja az intelligens eszközöket, és leállítja az üzleti műveleteket vagy a kritikus infrastruktúrát. A FLocker és az El Gato ransomware például mobiltelefonokat, táblagépeket és okostévéket céloz meg, a támadók pedig fizetést követelnek a fertőzött eszközök feloldása előtt. Bár lehetséges, hogy egyszerűen visszaállíthatja a fertőzött IoT-eszközöket, ha ezt több száz vagy több ezer eszközön teszi meg, mielőtt egy komolyabb helyzet kibontakozna, akkor a támadó jelentős mértékben kihasználja. A megfelelő időben vagy helyen végrehajtott ransomware támadás nem vagy alig ad lehetőséget az áldozatnak, mint hogy kifizesse a váltságdíjat.

- Destructionware. Ez egy kitalált kifejezés, de megragadja ennek az IoT-malware-nek a szándékát. A Destructionware egy olyan támadás, amelynek célja az infrastruktúra megbénítása politikai, ideológiai vagy egyszerűen rosszindulatú célokra. Példa: A 2015-ös támadás Ukrajna elektromos hálózata ellen. A kifinomult és jól megtervezett támadás egy egész elektromos hálózatot lebontott; hónapok teltek el, mire a működés teljesen helyreállt. A támadás része volt a firmware felülírása a kritikus soros-Ethernet konvertereken, így az eredeti kezelők nem tudtak távirányítókat kiadni. A fertőzött eszközöket újakra kellett cserélni. Hasonló támadás 2022-ben fordult elő.

- Gonosz eszközök. Ahelyett, hogy megpróbálná átvenni az irányítást az IoT-eszközök felett, sok kiberbűnöző egyszerűen csak csatlakoztat egy gazembert az IoT-hálózathoz, ha az nincs teljesen védett. Ez létrehoz egy hozzáférési pontot, ahonnan a támadó tovább tud kapcsolódni a hálózatba.

Hogyan lehet észlelni az IoT rosszindulatú támadásait

Az IoT-eszközök ma már szinte minden nagyobb iparág alapvető alkotóelemei. A biztonsági csapatoknak meg kell érteniük a telepítésükre és használatukra jellemző összetett kockázati tényezőket. Az IoT rosszindulatú szoftverek észlelési technikái azonban még mindig folyamatban vannak. Például a szabványos beépített dinamikus és statikus elemzési technikák nem lehetségesek az IoT-eszközök eltérő architektúrái és erőforrás-korlátai miatt.

Az IoT kártevők észlelésének legjobb módja egy központi megfigyelőrendszer, amely átfésüli az eszköztevékenységeket, például a hálózati forgalmat, az erőforrás-fogyasztást és a felhasználók interakcióit, majd mesterséges intelligencia segítségével viselkedési profilokat generál. Ezek a profilok segíthetnek a kibertámadásokból vagy a rosszindulatú szoftverek módosításaiból eredő eltérések észlelésében, az eszköz típusától függetlenül. A bizalmas adatokat generáló vagy kezelő eszközöknek a decentralizált egyesített tanulási modell hogy biztosítsa az adatvédelmet a modellek betanítása közben.

A jövőbeli IoT-detektálási módszerek magukban foglalhatják az elektromágneses jelelemzést. Az IRISA-nál dolgozó biztonsági kutatók például azonosított egy Raspberry Pi eszközön 98%-os pontossággal futó kártevő elektromágneses tevékenység elemzésével. Ennek a technikának az a nagy előnye, hogy semmilyen rosszindulatú program nem tudja észlelni, blokkolni vagy kijátszani.

Hogyan lehet megakadályozni az IoT rosszindulatú programjait

Amíg nincs életképes és hatékony módszer a rosszindulatú programok gyors észlelésére és blokkolására, a legjobb megoldás az, ha az eszközök teljes védelmet élveznek a telepítés előtt és alatt.

Tegye a következőket:

- Erős engedélyezés engedélyezése. Mindig változtassa meg az alapértelmezett jelszavakat. Ahol lehetséges, használjon többtényezős hitelesítést.

- Mindig bekapcsolt titkosítást használjon. Mindig titkosítson minden adatot és hálózati kommunikációs csatornát.

- A szükségtelen funkciók letiltása. Ha bizonyos funkciókat nem használ – például a Bluetooth-t, ha az eszköz Wi-Fi-n keresztül kommunikál –, tiltsa le azokat a támadási felület csökkentése érdekében.

- Javítások és frissítések alkalmazása. A többi hálózati eszközhöz hasonlóan tartsa naprakészen az összes IoT-alkalmazást és eszközt, különösen a firmware-t. Ez problémás lehet azoknál a régebbi eszközöknél, amelyeket nem lehet javítani. Ha a frissítés nem lehetséges, helyezze az eszközöket külön hálózatba, hogy ne veszélyeztessenek más eszközöket. Gateway készülékek segíthet megvédeni az ilyen típusú eszközöket a felfedezéstől és a támadásoktól.

- Biztonságos API-k. Az API-k az IoT-ökoszisztéma fontos részét képezik. Interfészt biztosítanak az eszközök és a háttérrendszerek között. Ennek eredményeként stresszteszteljen le minden, az IoT-eszközök által használt API-t, és ellenőrizze őket, hogy csak a jogosult eszközök kommunikáljanak rajtuk.

- Tartson átfogó eszközleltárt. Adjon hozzá minden IoT-eszközt egy készletkezelő eszközhöz. Rögzítse az azonosítót, a helyet, a szervizelőzményeket és más fontos mutatókat. Ez javítja az IoT-ökoszisztéma láthatóságát, segít a biztonsági csapatoknak azonosítani a hálózathoz csatlakozó szélhámos eszközöket, és jelzi a szokatlan forgalmi mintákat, amelyek egy folyamatban lévő támadásra utalhatnak. A hálózatfelderítő eszközök abban is segíthetnek a csapatoknak, hogy lépést tartsanak a nagy és gyorsan bővülő IoT-hálózatokkal.

- Erős hálózati biztonság megvalósítása. Különítse el az összes olyan hálózatot, amelyhez az IoT-eszközök csatlakoznak, és telepítsen dedikált peremvédelmet.

- Az IoT-háttéralkalmazások figyelése. Állítson be riasztásokat, hogy figyelmeztesse a szokatlan tevékenységet, és rendszeresen keressen sebezhetőséget.

- Legyen proaktív a biztonság terén. Ha új támadási módszereket vagy rosszindulatú programokat fedez fel, alkalmazzon enyhítéseket. Maradjon lépést az IoT fenyegetettségével kapcsolatos fejleményekről. Készítsen egy jól begyakorolt tervet, hogy észlelje és reagálni a ransomware-re és DDoS támadások.

- Határozzon meg otthoni munkavégzésre vonatkozó irányelveket. Ahogy egyre többen csatlakoztatják a fogyasztói IoT-eszközöket otthoni hálózatukhoz, az otthonról dolgozó alkalmazottaknak szigorúan be kell tartaniuk azokat az irányelveket, amelyek szabályozzák a vállalati hálózatokhoz és erőforrásokhoz való hozzáférésüket. Az intelligens otthoni eszközöknek gyenge a biztonsága is, megnyitja a kockázatot hogy a támadó belépési pontot hozhat létre egy vállalat hálózatába. Tudatosítsa az alkalmazottakat az intelligens eszközeik által okozott biztonsági kockázatokról, és arról, hogy hogyan lehet megvédeni őket a támadásoktól.

- Helyezzen be egy bug bounty programot. Jutalmat kínáljon azoknak az etikus hackereknek, akik sikeresen felfedezik és jelentenek egy sebezhetőséget vagy hibát az IoT-ökoszisztéma hardverén vagy szoftverén belül.

Az IoT-támadások jövője

Minden szervezet számára prioritást élvez az IoT rosszindulatú szoftverek sebezhetőségeinek mérséklésére irányuló terv kidolgozása, valamint az IoT-támadások elleni védekezés módja. Az IoT-támadások gyakorisága csak növekedni fog, ahogy a világ egyre inkább az intelligens technológiákra támaszkodik.

Az IoT-ökoszisztémák természetesen összetettek, és nagy támadási felülettel rendelkeznek; A rosszindulatú hackerek joggal tekintik az IoT-eszközöket alacsonyan lógó gyümölcsöknek. A globálisan elfogadott IoT biztonsági szabványok hiánya sokkal nagyobb kihívást jelent az IoT-eszközök biztonságban tartása érdekében. Kezdeményezések, mint például a NIST, ENISA, a Európai Távközlési Szabványügyi Intézet és a ioXt Szövetség, jelentősen megnöveli a jövőbeli IoT-eszközök beépített biztonságát. Az EU Cyber Resilience Act eközben azt a célt szolgálja, hogy biztosítsa a gyártók javítják a biztonságot digitális eszközeikről.

Michael Cobb, a CISSP-ISSAP elismert biztonsági szerző, több mint 20 éves tapasztalattal az IT-iparban.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :is

- :nem

- :ahol

- $ UP

- 000

- 01

- 1

- 20

- 20 év

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- képesség

- Képes

- elfogadott

- hozzáférés

- igénybe vett

- Szerint

- pontosság

- törvény

- tevékenységek

- tevékenység

- szereplők

- mellett

- címek

- Előny

- ellen

- AI

- cél

- célok

- figyelmeztetések

- Minden termék

- Is

- mindig

- között

- an

- elemzés

- elemzése

- és a

- bármilyen

- bárki

- külön

- API-k

- alkalmazások

- megközelítés

- VANNAK

- AS

- vagyontárgy

- Eszközök

- At

- támadás

- Támadások

- vonzó

- könyvvizsgálat

- Augusztus

- Hitelesítés

- szerző

- meghatalmazás

- felhatalmazott

- elérhető

- átlagos

- tudatában van

- tudatosság

- Back-end

- BE

- válik

- előtt

- hogy

- Előnyök

- BEST

- között

- Nagy

- Blokk

- zárolt

- blokkoló

- Bluetooth

- botnet

- botnetek

- botok

- pénzadomány

- fejlett program

- megsértésének

- Bogár

- bug-bounty

- beépített

- üzleti

- üzleti műveletek

- de

- by

- jött

- kamerák

- Kampányok

- TUD

- nem tud

- képességek

- Kapacitás

- fogások

- eset

- Okoz

- CCTV

- központi

- bizonyos

- kihívás

- kihívást

- esély

- változik

- megváltozott

- csatornák

- ellenőrizze

- gyűjt

- elkövetni

- Közös

- kommunikálni

- közlés

- Companies

- vállalat

- bonyolult

- alkatrészek

- átfogó

- kompromisszum

- számítástechnika

- számítási teljesítmény

- Vonatkozik

- Csatlakozás

- összefüggő

- Csatlakoztatott eszközöket

- Csatlakozó

- Connectivity

- korlátok

- fogyasztó

- Fogyasztói termékek

- Fogyasztók

- fogyasztás

- ellenőrzés

- vezérelt

- ellenőrzések

- Társasági

- vesztegetés

- tudott

- Számláló

- reccsenés

- teremt

- teremt

- Hitelesítő adatok

- kritikai

- Kritikus infrastruktúra

- cyber

- Cyber Attackek

- kiberbűnözők

- Kiberbiztonság

- napi

- dátum

- Adatvédelem

- adat védelem

- találka

- DDoS

- elszánt

- mélyebb

- alapértelmezett

- igényes

- telepíteni

- bevetés

- bevetések

- tervezett

- Ellenére

- kimutatására

- észlelt

- Érzékelés

- meghatározó

- pusztító

- fejlesztések

- eszköz

- Eszközök

- különböző

- nehéz

- digitális

- felfedez

- felfedezett

- felfedezés

- zavarok

- megosztott

- számos

- Sokféleség

- Ennek

- Don

- le-

- két

- alatt

- dinamikus

- könnyű

- ökoszisztéma

- ökoszisztémák

- Hatékony

- hatások

- el

- Elektronikus

- alkalmazottak

- foglalkoztatás

- lehetővé

- lehetővé teszi

- titkosítás

- hatalmas

- biztosítására

- Vállalkozás

- vállalati biztonság

- Egész

- belépés

- alapvető

- etikai

- EU

- Európa

- Minden

- mindennapi

- megvizsgálni

- példa

- létezik

- bővülő

- tapasztalat

- Exploit

- kizsákmányolás

- kitett

- rendkívüli módon

- tény

- tényező

- tényezők

- Esik

- félelem

- Jellemzők

- vezetéknév

- zászlók

- Összpontosít

- következik

- következő

- A

- forma

- fórumok

- önként

- Fagyasztó

- Frekvencia

- ból ből

- teljesen

- funkcionalitás

- további

- jövő

- Nyereség

- generál

- valódi

- Ad

- ad

- globálisan

- nagymértékben

- Rács

- hackerek

- kellett

- fogantyú

- hardver

- Legyen

- segít

- segít

- nagyon

- történelem

- Kezdőlap

- Homes

- NYITVATARTÁS

- háztartás

- Hogyan

- How To

- azonban

- HTTPS

- Több száz

- ICON

- ID

- azonosítani

- if

- azonnali

- Hatás

- fontos

- javul

- javított

- javítja

- in

- tartalmaz

- Beleértve

- Növelje

- egyre inkább

- jelez

- ipari

- ipar

- Fertőzések

- információ

- Infrastruktúra

- kezdeményezések

- helyette

- Intelligencia

- A szándék

- kölcsönhatások

- Felület

- Internet

- bele

- leltár

- Inventory Management

- részt

- tárgyak internete

- IoT-eszköz

- iot eszközök

- IP

- IP-címeket

- Hát

- kérdés

- IT

- IT ipar

- jpg

- éppen

- Tart

- tartás

- tudás

- hiány

- táj

- laptopok

- nagy

- indít

- vezet

- tanulás

- kilépő

- szint

- Tőkeáttétel

- Korlátozott

- kis

- életek

- helyileg

- elhelyezkedés

- Zárak

- Hosszú

- néz

- Sok

- fontos

- csinál

- KÉSZÍT

- Gyártás

- malware

- rosszindulatú programok észlelése

- vezetés

- manipulált

- sok

- jelent

- eszközök

- Addig

- intézkedések

- mechanizmusok

- orvosi

- módszer

- mód

- Metrics

- esetleg

- minimális

- Enyhít

- Mobil

- mobiltelefonok

- modellek

- Módosítások

- ellenőrzés

- hónap

- több

- a legtöbb

- sok

- többtényezős hitelesítés

- kell

- elengedhetetlen

- hálózat

- Network Security

- hálózati forgalom

- hálózatok

- Új

- nst

- nem

- Nokia

- Most

- szám

- of

- Nem elérhető

- gyakran

- idősebb

- on

- Fedélzeti

- azok

- csak

- nyitva

- nyílt forráskódú

- Művelet

- üzemeltetők

- opció

- or

- szervezet

- szervezetek

- OS

- Más

- felett

- átfogó

- rész

- különösen

- jelszavak

- múlt

- Patches

- minták

- Fizet

- fizetés

- Emberek (People)

- teljesít

- teljesítmény

- Adathalászat

- adathalász támadások

- telefonok

- fizikai

- tengely

- Hely

- Egyszerű szöveg

- terv

- Plató

- Platón adatintelligencia

- PlatoData

- bőséges

- pont

- Politikák

- politikai

- szegény

- lehetséges

- hatalom

- Elektromos hálózat

- megakadályozása

- prioritás

- magánélet

- proaktív

- Termékek

- Profilok

- Program

- Haladás

- védelme

- védett

- védelme

- védelem

- protokollok

- ad

- célokra

- tesz

- gyorsan

- elágazások

- Váltságdíj

- ransomware

- Ransomware támadás

- gyorsan

- Málna

- Raspberry Pi

- rekord

- feljegyzett

- toborozni

- csökkenteni

- Tekintet nélkül

- rendszeresen

- távoli

- távolról

- Híres

- helyébe

- jelentést

- megköveteli,

- kutatók

- rugalmasság

- forrás

- Tudástár

- felújított

- eredményez

- Eredmények

- Jutalmak

- jobb

- Kockázat

- kockázati tényezők

- kockázatok

- futás

- s

- biztonságos

- azonos

- beolvasás

- Rész

- biztonság

- biztosan

- biztonság

- Biztonsági tudatosság

- Biztonsági intézkedések

- biztonsági kutatók

- biztonsági kockázatok

- érzékeny

- küldött

- különálló

- szolgáltatás

- készlet

- beállítások

- számos

- szigorú

- Megosztás

- elégtelenség

- kellene

- előadás

- Jel

- jelentős

- jelentősen

- hasonló

- egyszerűen

- helyzet

- Méret

- okos

- Okos otthon

- intelligens otthoni eszközök

- So

- szoftver

- kifinomult

- forrás

- spam

- különleges

- standard

- szabványok

- Államok

- tartózkodás

- Lépései

- Még mindig

- tárolni

- memorizált

- feszültség

- erős

- sikeres

- sikeresen

- ilyen

- elegendő

- felületi

- felügyelet

- fogékony

- rendszer

- Systems

- T

- taktika

- Vesz

- bevétel

- cél

- célok

- feladatok

- csapat

- technika

- technikák

- Technologies

- távközlés

- kifejezés

- teszt

- mint

- hogy

- A

- A jövő

- a világ

- azok

- Őket

- maguk

- akkor

- Ott.

- Ezek

- ők

- ezt

- azok

- ezer

- fenyegetés

- fenyegetés szereplői

- fenyegetés-intelligencia

- fenyegetések

- Keresztül

- idő

- alkalommal

- nak nek

- Ma

- vett

- szerszám

- szerszámok

- felső

- Tracker

- forgalom

- kiképzett

- igaz

- próbál

- típus

- típusok

- Ukrajna

- megért

- megértés

- egyedi

- Egyesült

- Egyesült Államok

- kinyitó

- szokatlan

- Frissítések

- Frissítés

- használ

- használt

- Felhasználók

- használ

- segítségével

- rendszerint

- Értékes

- nagyon

- keresztül

- életképes

- Áldozat

- Megnézem

- gyakorlatilag

- láthatóság

- sérülékenységek

- sebezhetőség

- Sebezhető

- volt

- Út..

- módon

- viselhető

- honlapok

- JÓL

- voltak

- amikor

- ami

- míg

- WHO

- miért

- Wi-fi

- lesz

- val vel

- belül

- nélkül

- tanúi

- Munka

- otthonról dolgozni

- dolgozó

- művek

- világ

- év

- év

- A te

- zephyrnet