La marque chinoise de "fast fashion" SHEIN n'est pas étrangère à la controverse, notamment à cause d'une violation de données en 2018 que sa société mère de l'époque, Zoetop, n'a pas réussi à repérer, encore moins à arrêter, puis à gérer de manière malhonnête.

Comme l'a déclaré Letitia James, procureure générale de l'État de New York, dans un déclaration fin 2022 :

Les faibles mesures de sécurité numérique de SHEIN et [marque sœur] ROMWE ont permis aux pirates de voler facilement les données personnelles des consommateurs. […]

Des données personnelles ont été volées et Zoetop a tenté de les dissimuler. Ne pas protéger les données personnelles des consommateurs et mentir à ce sujet n'est pas à la mode. SHEIN et ROMWE doivent renforcer leurs mesures de cybersécurité pour protéger les consommateurs contre la fraude et le vol d'identité.

Au moment du jugement du tribunal de New York, nous avons exprimé notre surprise face à l'amende apparemment modeste de 1.9 million de dollars imposée, compte tenu de la portée de l'entreprise :

Franchement, nous sommes surpris que Zoetop (maintenant SHEIN Distribution Corporation aux États-Unis) s'en soit tiré si légèrement, compte tenu de la taille, de la richesse et de la puissance de la marque de l'entreprise, de son manque apparent de précautions même élémentaires qui auraient pu prévenir ou réduire le danger posé. par la violation, et sa malhonnêteté persistante dans la gestion de la violation après qu'elle a été connue.

Le code de l'application Snoopy maintenant révélé

Ce que nous ne savions pas, alors même que cette affaire traversait le système judiciaire de New York, c'est que SHEIN ajoutait un code curieux (et douteux, sinon réellement malveillant) à son application Android qui en faisait une sorte de " outil de marketing espion ».

Cette nouvelle est apparue plus tôt cette semaine lorsque les chercheurs de Microsoft ont publié un analyse rétrospective de la version 7.9.2 de l'application Android de SHEIN, à partir de début 2022.

Bien que cette version de l'application ait été mise à jour plusieurs fois depuis que Microsoft a signalé son comportement douteux, et bien que Google ait maintenant ajouté quelques atténuations à Android (voir ci-dessous) pour vous aider à repérer les applications qui tentent de s'en tirer avec le genre de supercherie de SHEIN…

… cette histoire est un rappel fort que même les applications qui sont "vérifiées et approuvées" dans Google Play peuvent fonctionner de manière sournoise qui compromettent votre vie privée et votre sécurité - comme dans le cas de celles-ci applications « Authenticator » malveillantes nous avons écrit il y a environ deux semaines.

Les chercheurs de Microsoft n'ont pas dit ce qui a piqué leur intérêt pour cette application SHEIN particulière.

Pour autant que nous sachions, ils ont peut-être simplement sélectionné un échantillon représentatif d'applications avec un nombre élevé de téléchargements et recherché automatiquement dans leur code décompilé des appels intrigants ou inattendus aux fonctions système afin de créer une courte liste de cibles intéressantes.

Selon les propres mots des chercheurs :

Nous avons d'abord effectué une analyse statique de l'application pour identifier le code pertinent responsable du comportement. Nous avons ensuite effectué une analyse dynamique en exécutant l'application dans un environnement instrumenté pour observer le code, y compris la façon dont il lit le presse-papiers et envoie son contenu à un serveur distant.

L'application SHEIN est désignée comme ayant plus de 100 millions de téléchargements, ce qui est bien en dessous des applications de très haut vol telles que Facebook (5B+), Twitter (1B+) et TikTok (1B+), mais là-haut avec d'autres applications bien connues et largement utilisées des applications telles que Signal (100M+) et McDonald's (100M+).

Creuser dans le code

L'application elle-même est énorme, pesant 93 Mo sous forme APK (un fichier APK, abréviation de Forfait Android, est essentiellement une archive ZIP compressée) et 194 Mo une fois décompressé et extrait.

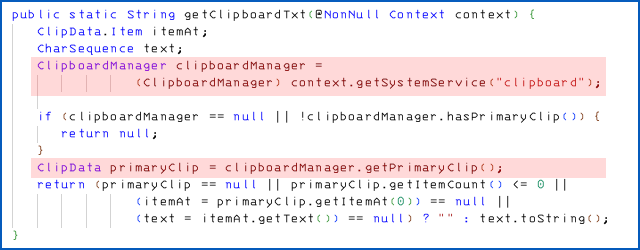

Il inclut un gros morceau de code de bibliothèque dans un ensemble de packages avec un nom de niveau supérieur de com.zzkko (ZZKKO était le nom original de SHEIN), y compris un ensemble de routines utilitaires dans un package appelé com.zzkko.base.util.

Ces utilitaires de base incluent une fonction appelée PhoneUtil.getClipboardTxt() qui saisira le presse-papiers à l'aide d'outils de codage Android standard importés de android.content.ClipboardManager:

La recherche dans le code SHEIN / ZZKKO des appels à cette fonction utilitaire montre qu'elle est utilisée à un seul endroit, un package au nom intrigant com.zzkko.util.MarketClipboardPhaseLinker:

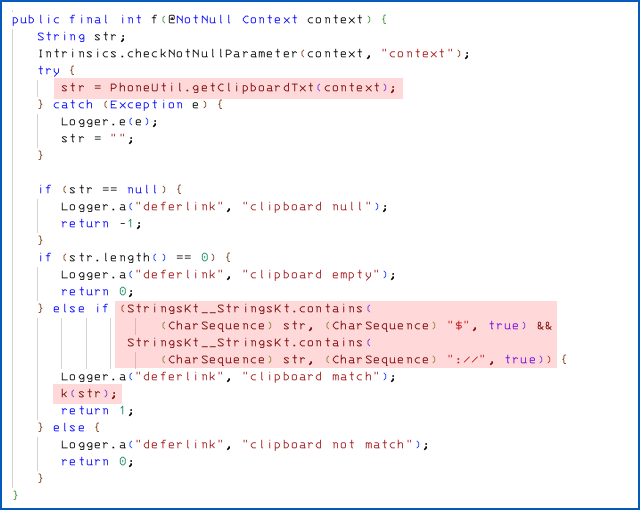

Comme expliqué dans l'analyse de Microsoft, ce code, lorsqu'il est déclenché, lit tout ce qui se trouve dans le presse-papiers, puis teste pour voir s'il contient à la fois :// et les $, comme vous pourriez vous y attendre si vous aviez copié et collé un résultat de recherche impliquant le site Web de quelqu'un d'autre et un prix en dollars :

Si le test réussit, le code appelle une fonction compilée dans le package avec le nom sans imagination (et vraisemblablement généré automatiquement) k(), en lui envoyant une copie du texte espionné en tant que paramètre :

Comme vous pouvez le voir, même si vous n'êtes pas programmeur, cette fonction inintéressante k() regroupe les données du presse-papiers reniflées dans un POST request, qui est un type spécial de connexion HTTP qui indique au serveur : "Ce n'est pas une requête GET traditionnelle dans laquelle je vous demande de m'envoyer quelque chose, mais une requête de téléchargement dans laquelle je vous envoie des données".

Le POST la demande dans ce cas est téléchargée vers l'URL https://api-service.shein.com/marketing/tinyurl/phrase, avec un contenu HTTP qui ressemble généralement à ceci :

POST //marketing/tinyurl/phrase Hôte : api-service.shein.com . . . Content-Type : application/x-www-form-urlencoded phrase=...contenu encodé du paramètre passé à k()...

Comme Microsoft l'a gracieusement noté dans son rapport :

Bien que nous ne soyons au courant d'aucune intention malveillante de la part de SHEIN, même des comportements apparemment bénins dans les applications peuvent être exploités avec une intention malveillante. Les menaces ciblant les presse-papiers peuvent exposer toutes les informations copiées et collées au risque d'être volées ou modifiées par des attaquants, telles que les mots de passe, les détails financiers, les données personnelles, les adresses de portefeuille de crypto-monnaie et d'autres informations sensibles.

Les signes dollar dans votre presse-papiers n'indiquent pas toujours des recherches de prix, notamment parce que la majorité des pays du monde ont des devises qui utilisent des symboles différents, de sorte qu'un large éventail d'informations personnelles pourrait être siphonné de cette façon…

… mais même si les données saisies provenaient effectivement d'une recherche innocente et sans importance que vous avez effectuée ailleurs, ce ne serait toujours l'affaire de personne d'autre que la vôtre.

L'encodage d'URL est généralement utilisé lorsque vous souhaitez transmettre des URL sous forme de données, afin qu'elles ne puissent pas être confondues avec des URL "en direct" censées être visitées et qu'elles ne contiennent aucun caractère illégal. Par exemple, les espaces ne sont pas autorisés dans les URL, ils sont donc convertis dans les données d'URL en %20, où le signe pourcentage signifie "l'octet spécial suit comme deux caractères hexadécimaux", et 20 est le code hexadécimal ASCII pour l'espace (32 en décimal). De même, une séquence spéciale telle que :// sera traduit en %3A%2F%2F, car un deux-points est ASCII 0x3A (58 en décimal) et une barre oblique est 0x2F (47 en décimal). Le signe dollar apparaît comme %24 (36 en décimal).

Que faire?

Selon Microsoft, la réponse de Google à ce type de comportement dans des applications autrement fiables - ce que vous pourriez considérer comme une "trahison involontaire" - a été de renforcer le code de gestion du presse-papiers d'Android.

Vraisemblablement, rendre les autorisations d'accès au presse-papiers beaucoup plus strictes et plus restrictives aurait été une meilleure solution en théorie, tout comme être plus rigoureux avec la vérification des applications Play Store, mais nous supposons que ces réponses ont été considérées comme trop intrusives dans la pratique.

En gros, plus la version d'Android que vous possédez est récente (ou que vous pouvez mettre à niveau), plus le presse-papiers est géré de manière restrictive.

Apparemment, dans Android 10 et versions ultérieures, une application ne peut pas du tout lire le presse-papiers à moins qu'elle ne s'exécute activement au premier plan.

Certes, cela n'aide pas beaucoup, mais cela empêche les applications que vous avez laissées inactives et peut-être même oubliées de fouiner sur votre copier-coller tout le temps.

Android 12 et versions ultérieures afficheront un message d'avertissement indiquant "Application XYZ collée à partir de votre presse-papiers", mais apparemment cet avertissement n'apparaît que la première fois qu'il se produit pour n'importe quelle application (ce qui peut être le cas lorsque vous l'attendiez), pas lors des captures ultérieures du presse-papiers. (quand vous ne l'avez pas fait).

Et Android 13 efface automatiquement le presse-papiers de temps en temps (nous ne savons pas à quelle fréquence cela se produit réellement) pour arrêter les données que vous avez peut-être oubliées de traîner indéfiniment.

Étant donné que Google n'a apparemment pas l'intention de contrôler l'accès au presse-papier aussi strictement que vous pourriez l'espérer, nous répéterons ici le conseil de Microsoft, qui va dans le sens suivant : "Si vous voyez quelque chose, dites quelque chose... et votez avec vos pieds, ou au moins tes doigts » :

Envisagez de supprimer les applications présentant des comportements inattendus, tels que les notifications d'accès au presse-papiers […], et signalez le comportement au fournisseur ou à l'opérateur de la boutique d'applications.

Si vous avez une flotte d'appareils mobiles d'entreprise et que vous n'avez pas encore adopté une forme de gestion des appareils mobiles et de protection contre les logiciels malveillants, pourquoi ne pas jeter un œil à ce qui est proposé maintenant?

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :est

- ][p

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- A Propos

- à propos de ça

- Absolute

- accès

- activement

- actually

- ajoutée

- adresses

- adopté

- conseils

- Après

- Tous

- seul

- Bien que

- selon une analyse de l’Université de Princeton

- et les

- android

- Android 13

- application android

- appli

- app store

- apparent

- applications

- applications

- Archive

- SONT

- autour

- AS

- At

- mandataire

- procureur général

- auteur

- auto

- automatiquement

- image de fond

- base

- Essentiel

- BE

- car

- de bœuf

- va

- ci-dessous

- Améliorée

- frontière

- Bas et Leggings

- brand

- violation

- la performance des entreprises

- bouton (dans la fenêtre de contrôle qui apparaît maintenant)

- by

- appelé

- Appels

- CAN

- maisons

- Canaux centraux

- caractères

- code

- Codage

- Couleur

- COM

- comment

- Société

- connexion

- considéré

- considérant

- Les consommateurs

- contient

- contenu

- contenu

- des bactéries

- controverse

- converti

- SOCIÉTÉ

- pourriez

- d'exportation

- Court Intérieur

- couverture

- engendrent

- crypto-monnaie

- Portefeuille Crypto-monnaie

- curieux

- devises

- Cybersécurité

- DANGER

- données

- violation de données

- désigné

- détails

- dispositif

- Compatibles

- DID

- numérique

- Commande

- distribution

- Ne fait pas

- Dollar

- dollars

- Ne pas

- download

- téléchargements

- Dynamic

- Plus tôt

- "Early Bird"

- Sinon

- ailleurs

- émergé

- énorme

- Environment

- essentiellement

- Pourtant, la

- Chaque

- exemple

- attendre

- attendu

- expliqué

- Exploités

- exprimé

- Échoué

- juste

- Pieds

- Déposez votre dernière attestation

- la traduction de documents financiers

- fin

- Prénom

- première fois

- FLOTTE

- suit

- Pour

- oublié

- formulaire

- Avant

- fraude

- De

- fonction

- fonctions

- Général

- généralement

- obtenez

- Goes

- Google Play

- saisir

- broyage

- les pirates

- Maniabilité

- arrive

- Vous avez

- ayant

- la taille

- aider

- ici

- Haute

- d'espérance

- hôte

- flotter

- Comment

- http

- HTTPS

- identifier

- Identite

- Le vol d'identité

- Idle

- Illégal

- imposé

- in

- comprendre

- inclut

- Y compris

- d'information

- l'intention

- intention

- intérêt

- intéressant

- invariablement

- IT

- SES

- lui-même

- juste un

- Genre

- Savoir

- connu

- Peindre

- Letitia James

- Bibliothèque

- légèrement

- comme

- lignes

- Liste

- Style

- LES PLANTES

- Majorité

- Fabrication

- gérés

- gestion

- de nombreuses

- Marge

- largeur maximale

- veux dire

- les mesures

- message

- Microsoft

- pourrait

- million

- mixte

- Breeze Mobile

- appareil mobile

- appareils mobiles

- modifié

- PLUS

- prénom

- Nommé

- Nouveauté

- New York

- Cour de New York

- nouvelles

- Ordinaire

- noté

- Notifications

- observer

- of

- code

- on

- ONE

- en cours

- fonctionner

- opérateur

- de commander

- original

- Autre

- propre

- paquet

- Forfaits

- paramètre

- particulier

- passé

- mots de passe

- paul

- pour cent

- être

- autorisations

- personnel

- données à caractère personnel

- choisi

- Place

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- Play Store

- pop

- position

- Post

- Poteaux

- power

- pratique

- prix

- la confidentialité

- Confidentialité et sécurité

- Programmeur

- protéger

- protection

- publié

- mettre

- gamme

- nous joindre

- Lire

- récent

- Prix Réduit

- pertinent

- éloigné

- enlever

- répéter

- rapport

- Signalé

- représentant

- nécessaire

- chercheurs

- réponse

- responsables

- Restrictif

- résultat

- rigoureux

- Analyse

- ROMWE

- pour le running

- Saïd

- Rechercher

- sécurité

- envoi

- sensible

- Séquence

- set

- SHEIN

- Shopping

- Shorts

- Spectacles

- signer

- Signal

- Signes

- simplement

- depuis

- sœur

- Taille

- snooping

- So

- solide

- sur mesure

- quelques

- Quelqu'un

- quelque chose

- l'espace

- espaces

- parlant

- spécial

- Spot

- spyware

- Standard

- Région

- Encore

- volé

- Arrêter

- Boutique

- Histoire

- étranger

- plus strict

- STRONG

- ultérieur

- tel

- supposé

- surprise

- surpris

- SVG

- combustion propre

- Prenez

- ciblage

- objectifs

- raconte

- tester

- tests

- qui

- Le

- L'État

- le monde

- vol

- leur

- Ces

- cette semaine

- des menaces

- Avec

- TikTok

- fiable

- fois

- à

- trop

- les outils

- top

- haut niveau

- traditionnel

- transition

- transmettre

- communication

- déclenché

- Tourné

- typiquement

- Saper

- Inattendu

- a actualisé

- améliorer

- téléchargé

- URL

- us

- utilisé

- les services publics

- utilitaire

- vendeur

- version

- visité

- Vote

- Wallet

- avertissement

- Façon..

- façons

- Richesse

- Site Web

- semaine

- Semaines

- pesée

- bien connu

- Quoi

- qui

- large

- Large gamme

- sera

- comprenant

- des mots

- world

- pourra

- Votre

- zéphyrnet

- Zip

- Zoétop